layout: post

cid: 67

title: 开源扫描器——伏羲

slug: 67

date: ‘2018/12/04 22:48:00’

updated: ‘2018/12/05 09:51:29’

author: 夜莺

categories:

- 神兵利器

tags:

cover: https://ss0.bdstatic.com/70cFuHSh_Q1YnxGkpoWK1HF6hhy/it/u=3513004622,3371550408&fm=26&gp=0.jpg

abbrlink: 51793

基于docker搭建开源扫描器——伏羲

1、简介

项目地址

伏羲是一款开源的安全检测工具,适用于中小型企业对企业内部进行安全检测和资产统计。

功能一览:

- 快速开始

2、拉取镜像git clone --depth 1 https://github.com/jeffzh3ng/Fuxi-Scanner.git fuxi-scanner;cd fuxi-scanner;docker build -t jeffzh3ng/fuxi-scanner

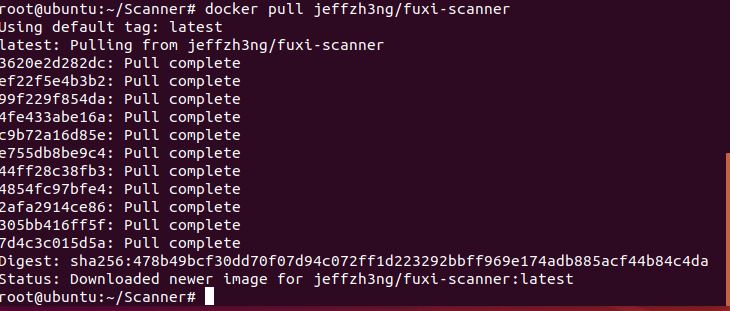

docker pull jeffzh3ng/fuxi-scanner

3、启动

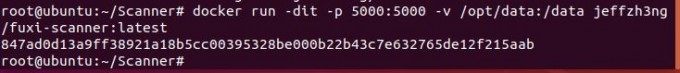

或者docker run -dit -p 5000:5000 -v /opt/data:/data jeffzh3ng/fuxi-scanner:latest

docker run -dit -p 5000:5000 -v /opt/data:/data -v /etc/localtime:/etc/localtime jeffzh3ng/fuxi-scanner// 同步主机与 Docker 时间

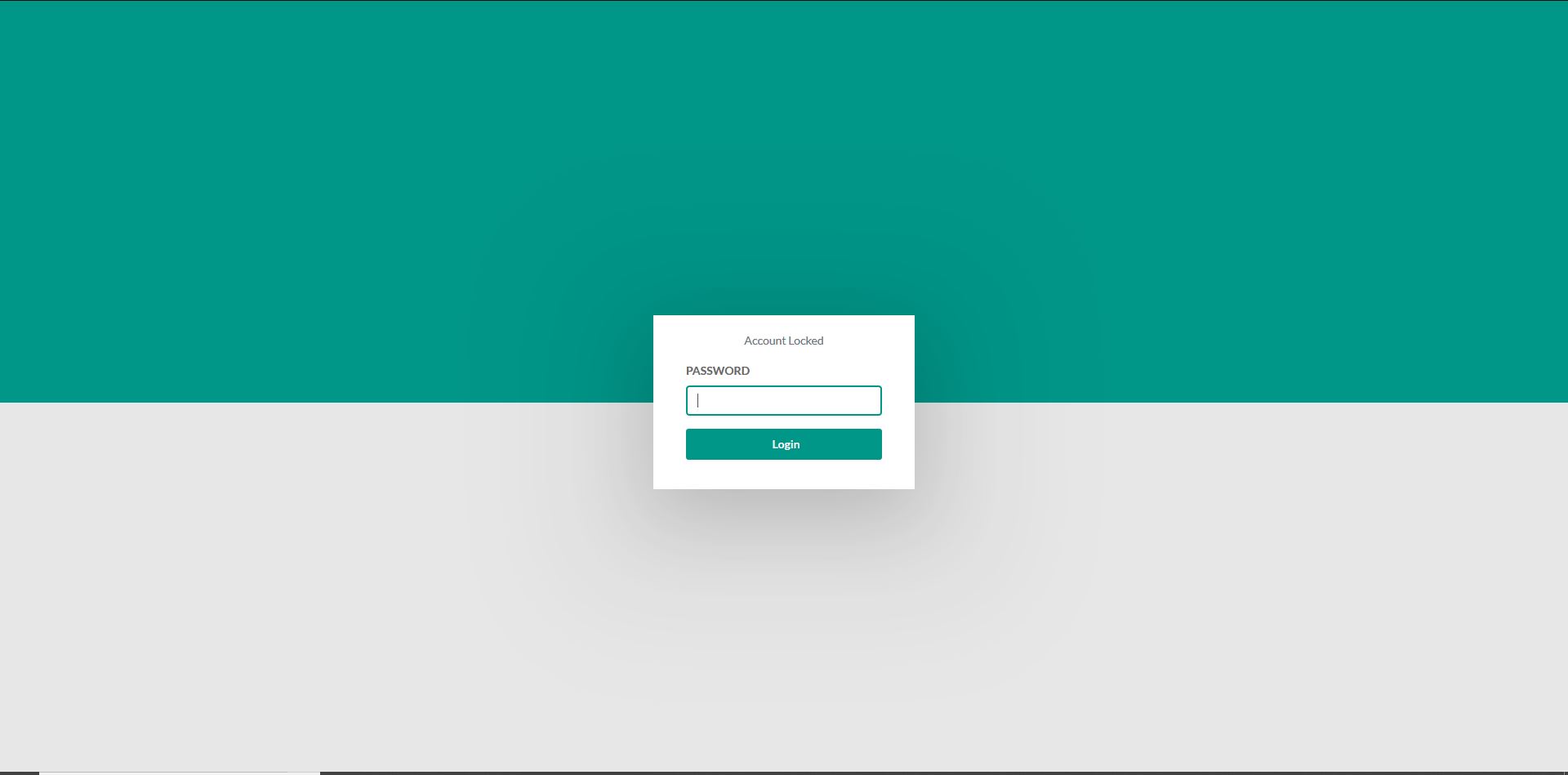

4、安装完成

伏羲的默认密码是whoami

3、功能介绍

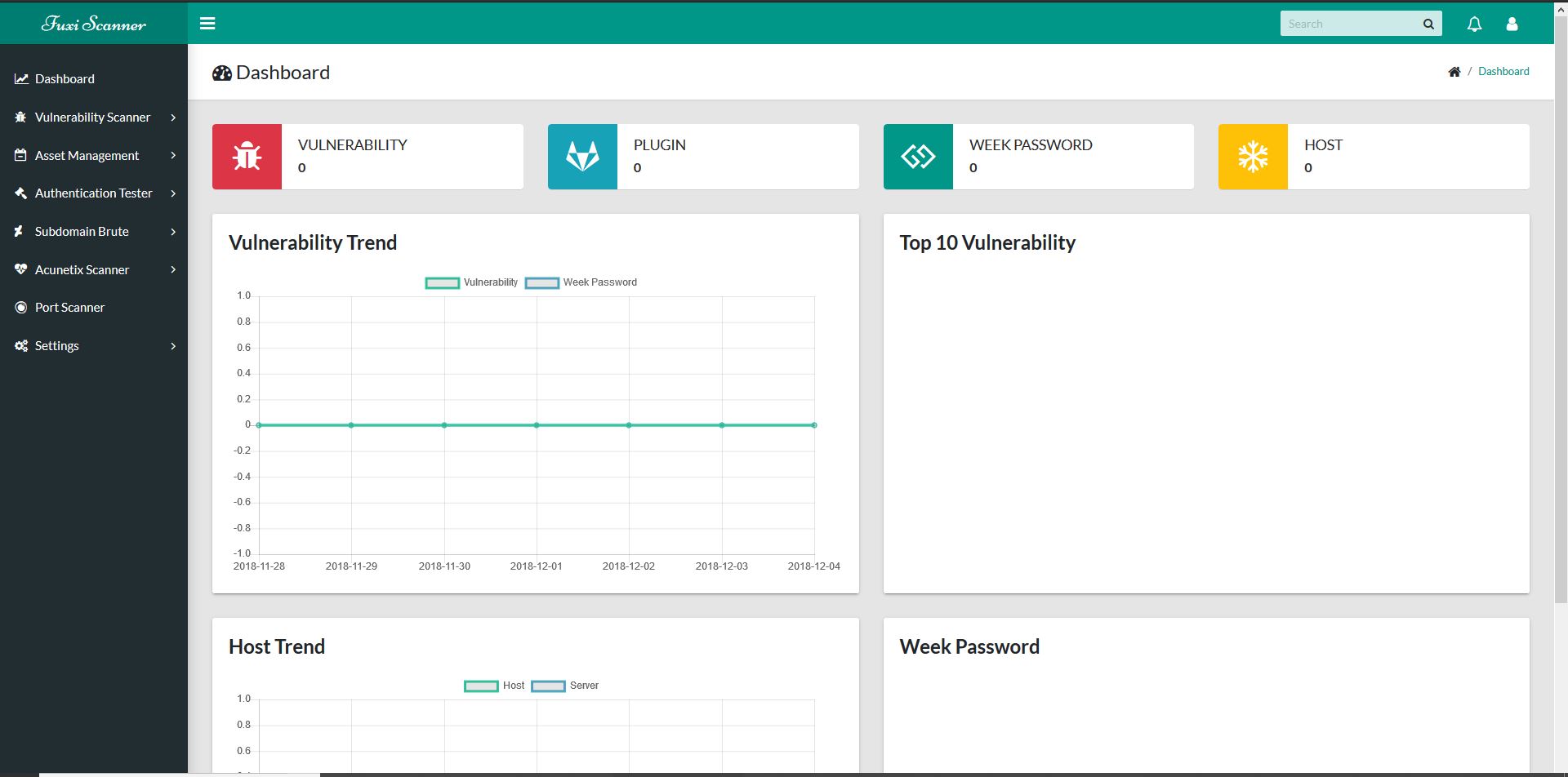

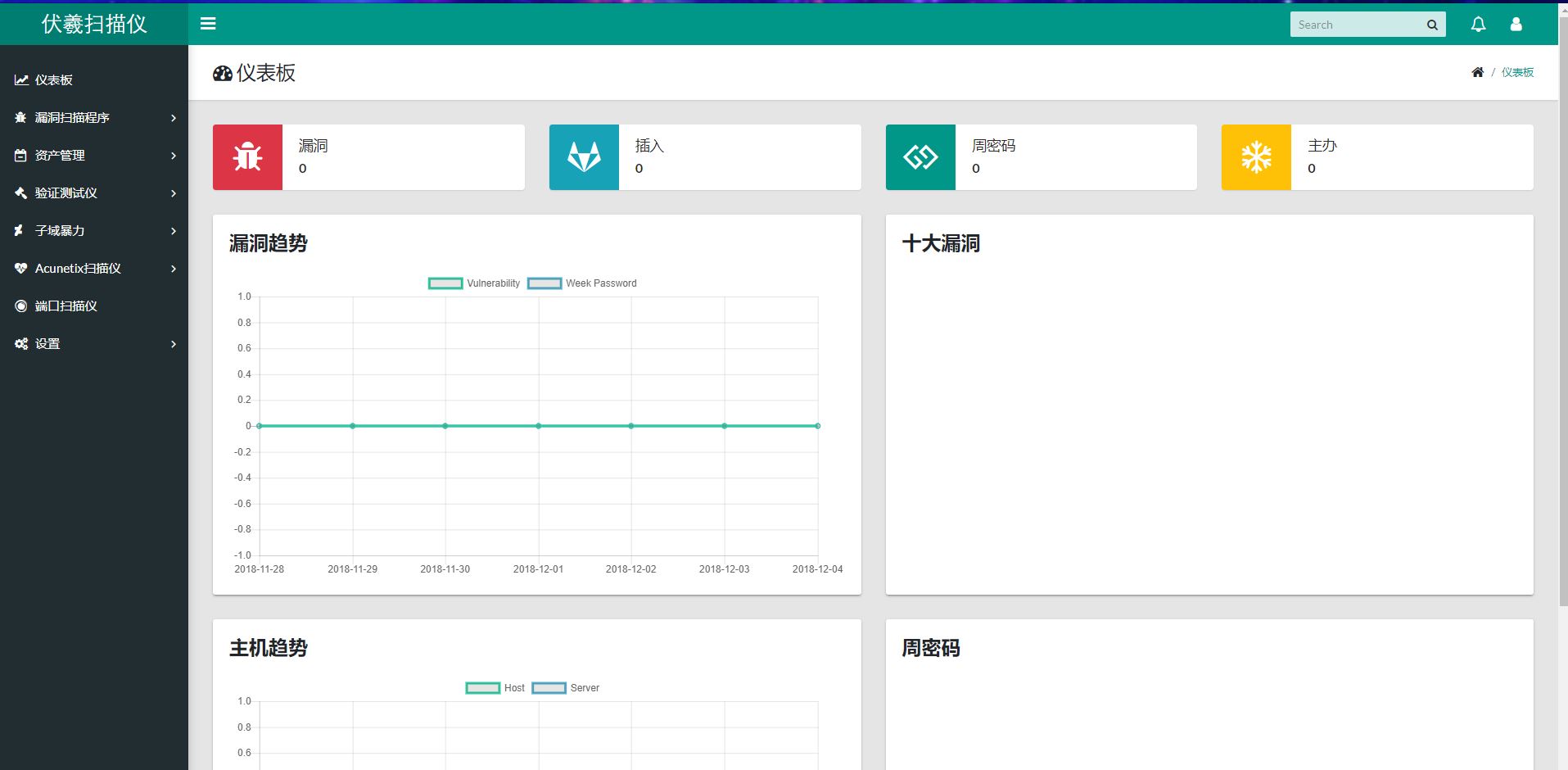

伏羲界面虽然是英文的,但我们有神器Google啊,这里贴一张Google翻译样图。 ```

``` - 漏洞扫描

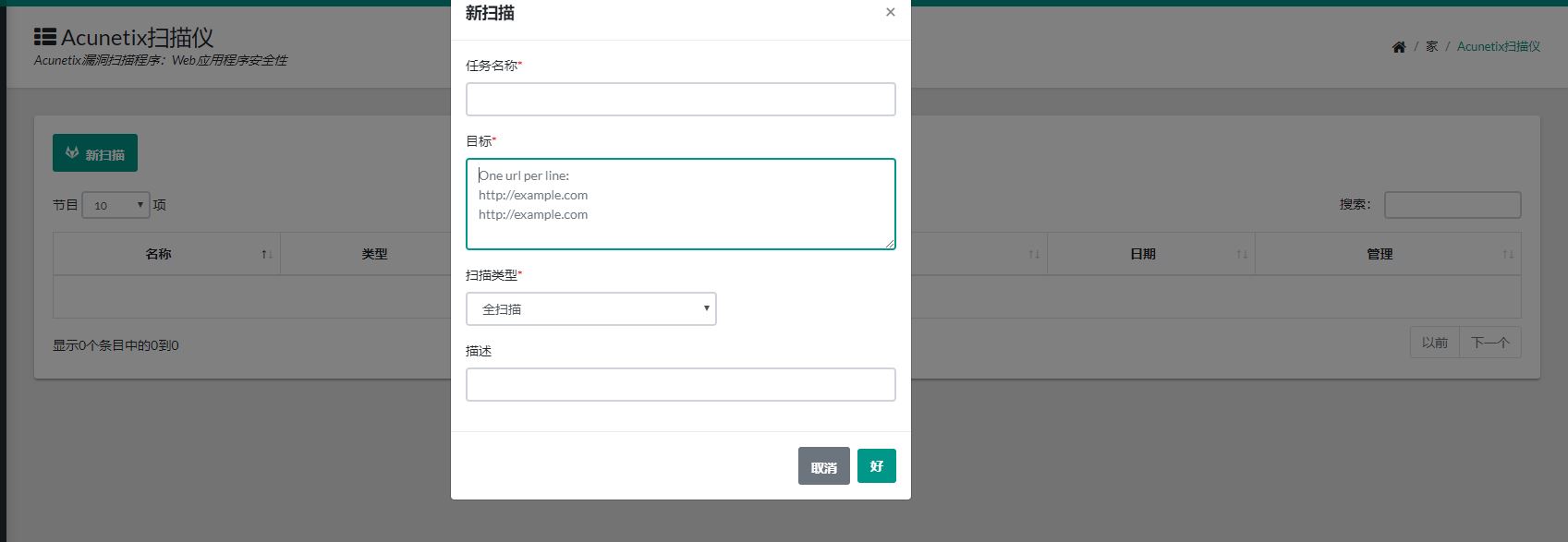

`` 该模块主要设计初衷是为了对互联网新爆发的安全漏洞进行快速响应及风险排查,以及对已发现的漏洞修复情况进行追踪,该模块可以和资产服务发现模块结合使用,进行快速应急响应。<br />该模块通过调用知道创宇开源扫描器 Pocsuite 进行扫描,具备编码能力的可以根据模版快速开发插件,不具备插件编写能力的可以通过SeeBug 社区获取。<br />本项目不提供漏洞插件,互联网上有项目提供了很多的 Pocsuite 插件,可以在Github上进行搜索。<br />扫描任务周期可以选择单次、每日、周及每月,扫描对象可以是单个 IP、网段或者 Url<br /><br />扫描插件通过插件模块中新增插件进行上传,插件必须符合[ PoC 编写规范](https:_github.com_knownsec_pocsuite_blob_master_docs_coding)及要求说明<br /><br />2、企业资产扫描<br />企业安全部门人员可以根据部门不同对IT资产进行划分,新建不同的资产。<br /><br />资产服务发现模块是通过调用Nmap进行扫描<br /><br />3、基础认证测试(也就是弱口令检测)<br />该模块调用Hydra进行扫描检测<br />目前伏羲支持的协议检测有55种:<br />Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTPS-POST, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, RTSP, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1+v2+v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP.<br /><br />同漏洞扫描模块一样,扫描任务周期可以选择单次、每日、周及每月,扫描对象可以是单个 IP、网段或者 Url<br />4、 子域名收集模块<br />收集模式是暴力猜解,可在系统高级配置中手动配置字典,伏羲自带了一份域名字典。<br /><br /><br />5、 AWVS接口调用<br />该模块通过调用 AWVS 接口进行批量扫描,需在instance/config.py`配置AWVS接口地址及Key。

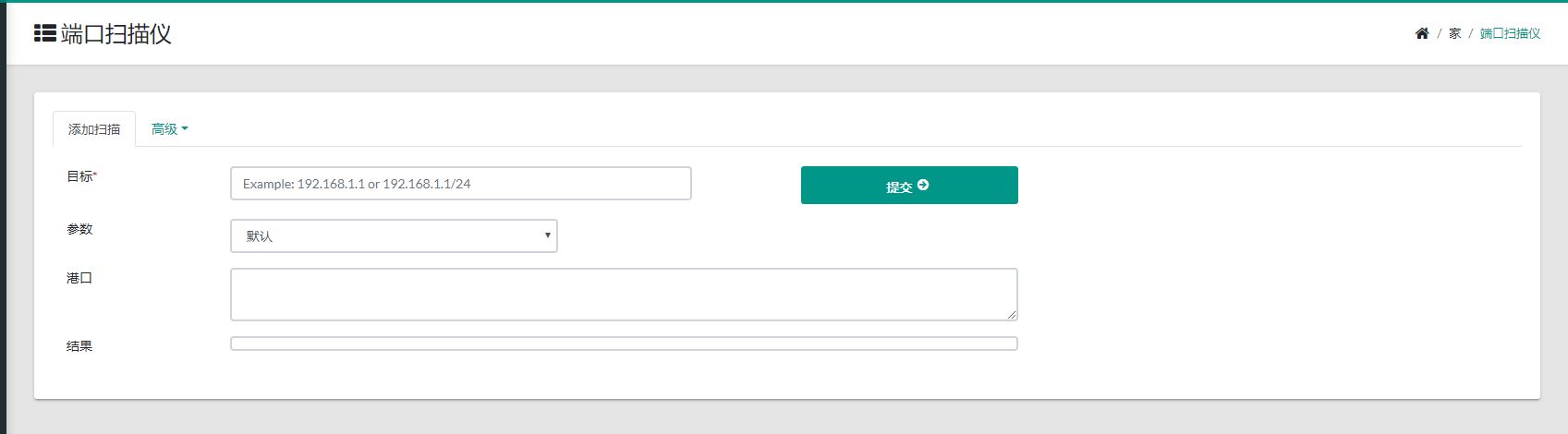

6 、 端口扫描

一个端口扫描的辅助功能,用于临时的端口探测,存活主机发现,等等