title: 网络嗅探

tags:

- ATT&CK

author: 夜莺

categories: - ATT&CK

cover: ‘https://blog-1255850204.cos.ap-guangzhou.myqcloud.com/uPic/9Rb020.png‘

abbrlink: 54267

date: 2020-02-17 22:26:33

ATT&CK矩阵-发现-网络嗅探

简介

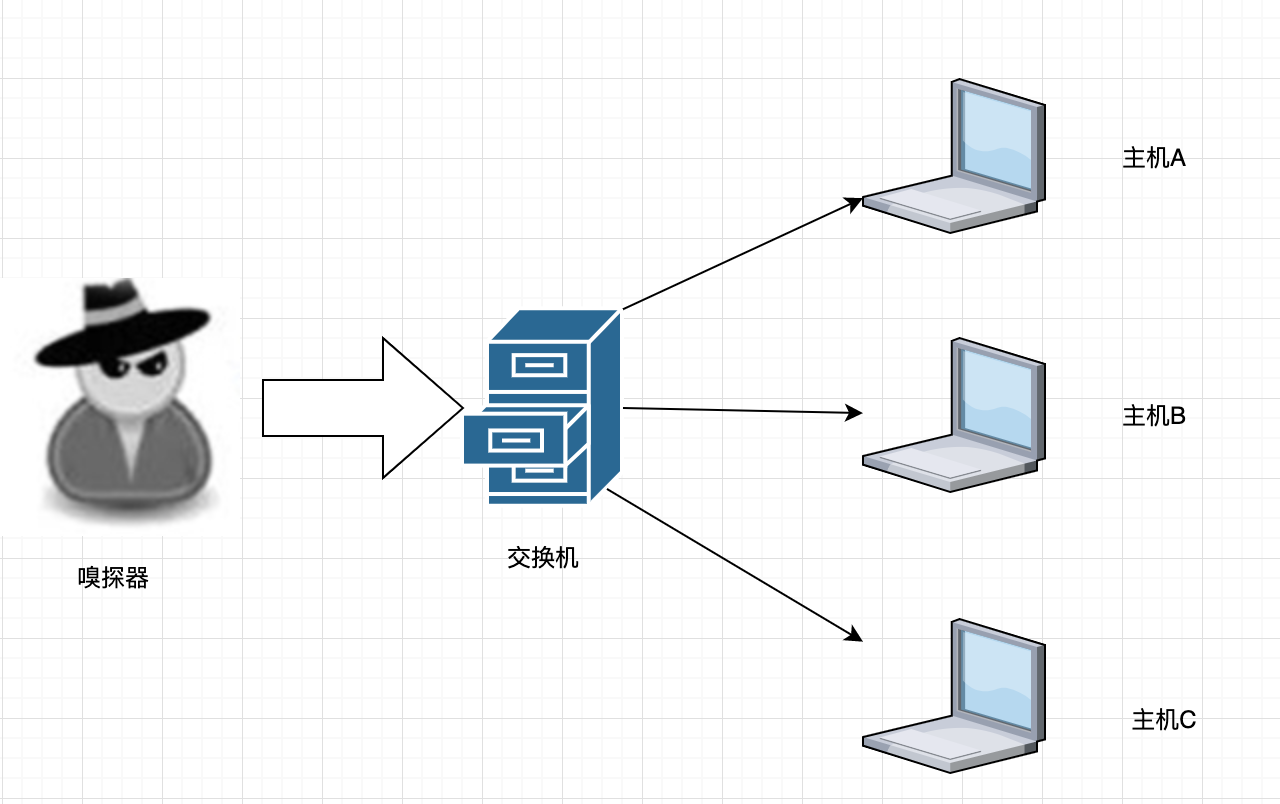

网络嗅探是指使用系统上的网络接口来监视或捕获通过有线或无线连接发送的信息。攻击者可以将网络接口设置为混杂模式,以被动地访问通过网络传输的数据,或者使用跨接端口来捕获大量数据。

网络嗅探还可能会揭示配置详细信息,例如正在运行的服务,版本号和后续横向移动和/或防御躲避活动所需的其他网络特性(例如:IP地址,主机名,VLAN ID)。

测试用例

原理:

嗅探(Sniffers)安装了嗅探器的计算机能够接收局域网中计算机发出的数据包,并对这些数据进行分析。以太网中是基于广播方式传送数据的,所有的物理信号都要经过主机节点。TCP/IP 协议栈中的应用协议大多数明文在网络上传输,明文数据可能会包含一些敏感信息(如账号、密码、银行卡号等)。使用嗅探工具后,计算机则能接收所有流经本地计算机的数据包,从而实现盗取敏感信息。由于嗅探器的隐蔽性好,只是被动接收数据,而不向外发送数据,所以在传输数据的过程中,难以觉察到有人监听。

常见网络嗅探工具

dSniff

Dsniff是一个工具集,主要分为四类:

- 纯粹被动地进行网络活动监视的工具,包括:dsniff、filesnarf、mailsnarf 、msgsnarf、urlsnarf、webspy;

- 针对SSH和SSL的MITM(Man-In-The-Middle)”攻击”工具,包括sshmitm和webmitm;

- 发起主动欺骗的工具,包括:arpspoof、dnsspoof、macof;

- 其它工具,包括tcpkill、tcpnice

下载地址

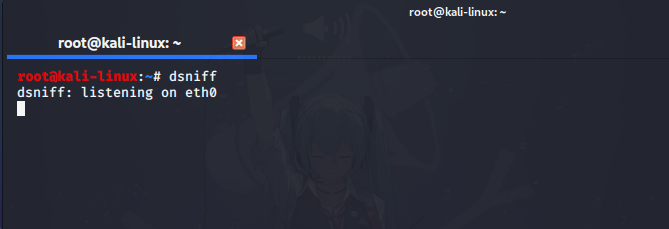

1.直接嗅探,Kali默认用的接口是eth0

- 用dsniff工具包中的

arpspoof工具

Ettercap

Ettercap是一个网络嗅探器,它支持很多种协议,包括网络和主机产品特征分析,还有dns欺骗。

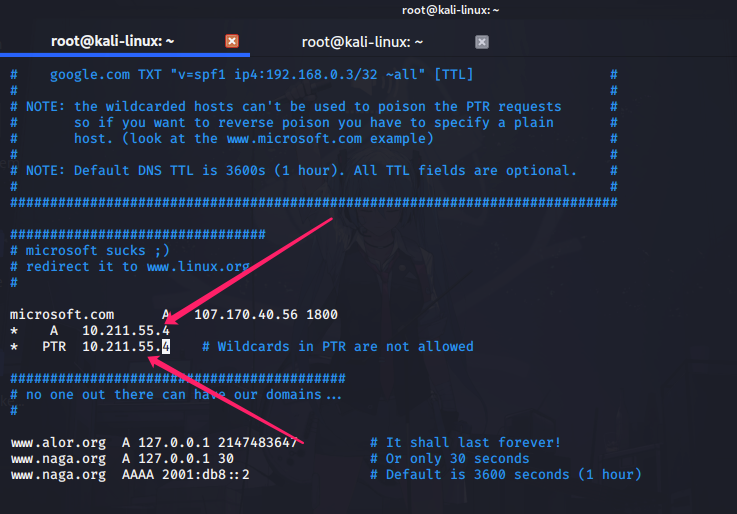

1、 修改ettercap的配置,文件路径/etc/ettercap/etter.dns

修改为自己本机ip,*号表示欺骗所有域名

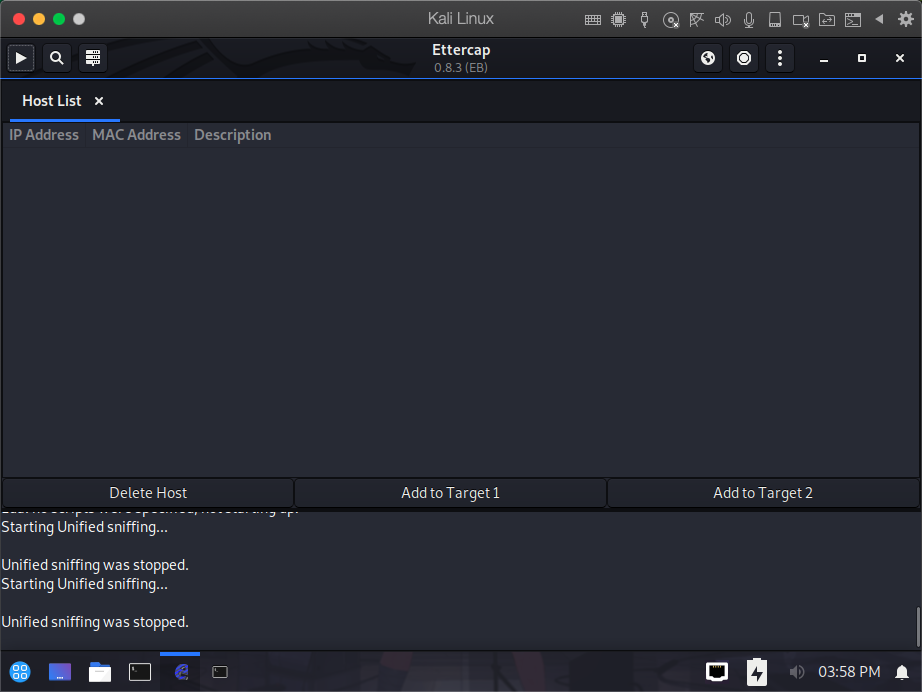

2、运行ettercap图形化界面,终端运行ettercap-G

3、 在ettercap的菜单栏里点击sniff选择unified sniffing,然后选择网络接口,

最新版的ettercap只需点击搜索按钮

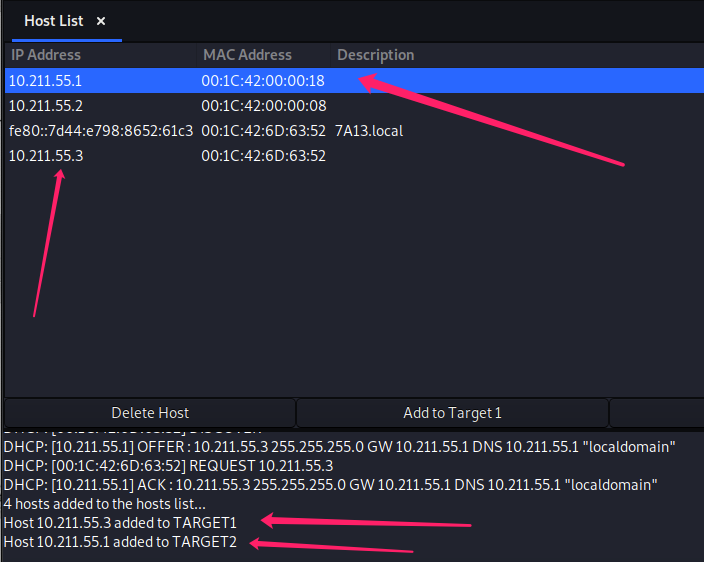

这边可以发现搜索到我们win10 主机

4、选中欺骗的主机,再点击Add to target1之后选中网关,再点击Add to target2

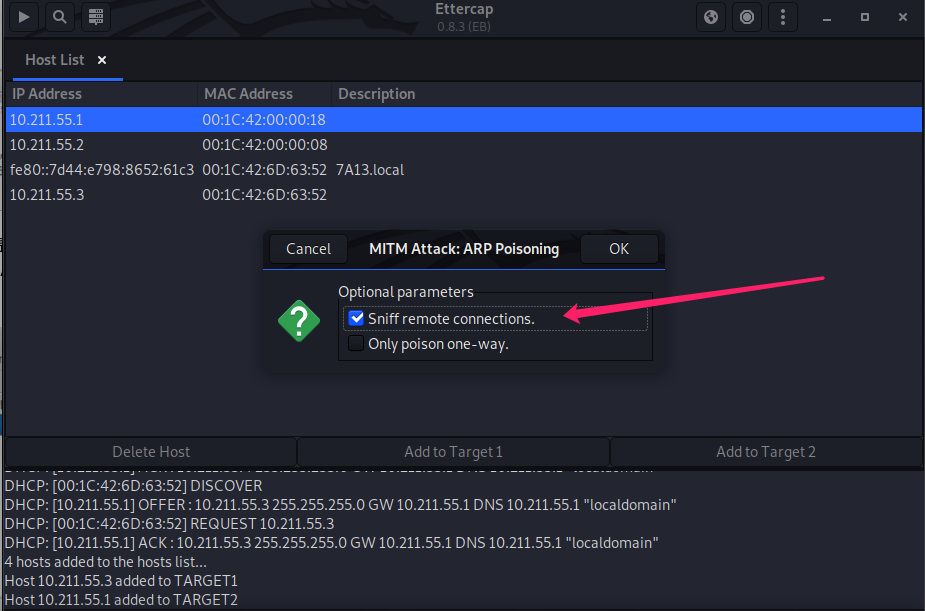

5、点击mitm,选择ARP poisoning,再把sniff remote connection勾选上

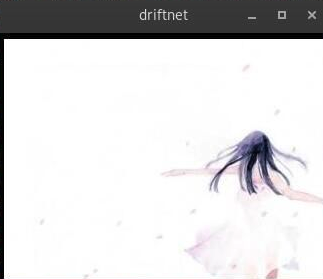

6、打开Plugins模块,选择remote_browser,在点击start sniffing即可劫持查看受害主机图片信息

命令行模式

1、arpspoof -i eth0 -t 目标ip 网关2、ettercap -Tq -i eth03、driftnet -i eth0

● -i 监听网卡

● -b 声音提醒

● -a 保存图片(这样的话图片不会显示在窗口)

● -d 图片保存目录,例:driftnet -i wlan0 -b -a -d /pic

缓解方法

以太网

- 加密敏感信息:确保所有有线和无线流量已进行加密

- 多因素认证:尽可能的使用多因素身份验证

- 尽量在网络中使用交换机和路由器,可以使用交换机进行mac地址与端口绑定,防止mac地址欺骗

- 划分Vlan,应用Vlan技术,将连接到交换机上的所有主机进行逻辑分开

- 关键位置布置防火墙和IDS,防止来自内部的网络嗅探

无线网

1.禁止SSID广播

2.对数据进行加密

3.采取屏蔽无线信号方法,对于超出使用范围的无线信号进行屏蔽

侦测方法

- 检测嗅探事件是最好的方法,对于内网中的异常流量可通过安全设备进行检测