BleepingComputer - 新的网络钓鱼攻击使用摩尔斯电码隐藏恶意 URL

一项新的有针对性的网络钓鱼活动包括使用摩尔斯电码隐藏电子邮件附件中的恶意 URL 的新颖混淆技术。

Samuel Morse 和 Alfred Vail 发明了莫尔斯电码作为通过电报线传输信息的一种方式。使用摩尔斯电码时,每个字母和数字都被编码为一系列点(短音)和破折号(长音)。

从上周开始,攻击者开始利用摩尔斯电码以网络钓鱼形式隐藏恶意 URL,以绕过安全邮件网关和邮件过滤器。

BleepingComputer 找不到任何关于过去用于网络钓鱼攻击的摩尔斯电码的引用,这使其成为一种新颖的混淆技术

新颖的莫尔斯电码网络钓鱼攻击

BleepingComputer 从Reddit上的帖子中首次获悉此攻击后,能够找到自 2021 年 2 月 2 日以来上传到 VirusTotal 的大量目标攻击样本。

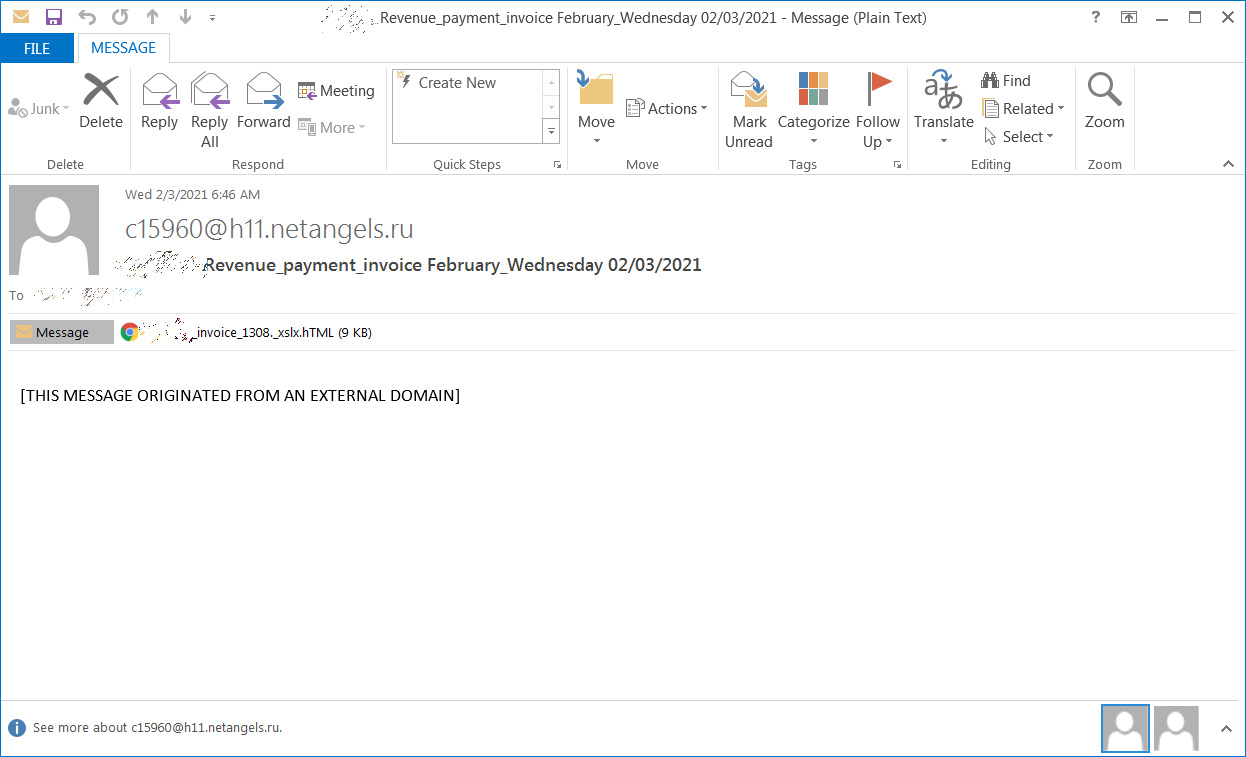

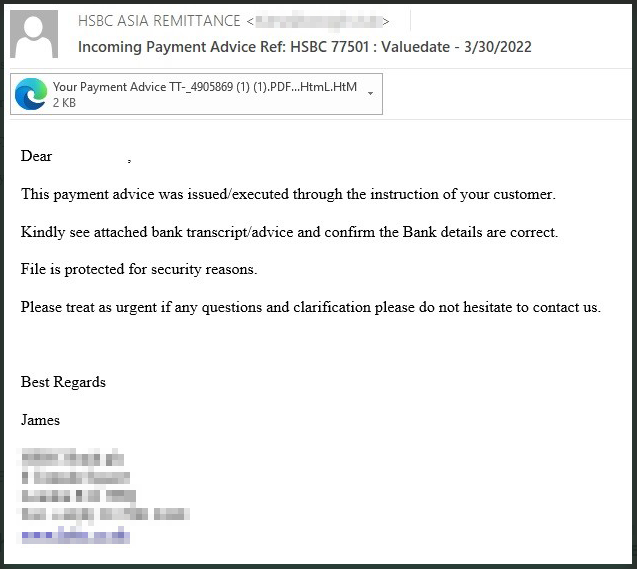

网络钓鱼攻击始于一封伪装成公司发票的电子邮件,邮件主题为“Revenuepayment_invoice February_Wednesday 02/03/2021”。

网络钓鱼电子邮件

此电子邮件包含一个 HTML 附件,其命名方式看起来像是该公司的 Excel 发票。这些附件的命名格式为“[company_name]_invoice[number]._xlsx.hTML”。

例如,如果 BleepingComputer 是目标,则附件将命名为“bleepingcomputer_invoice_1308._xlsx.hTML”。

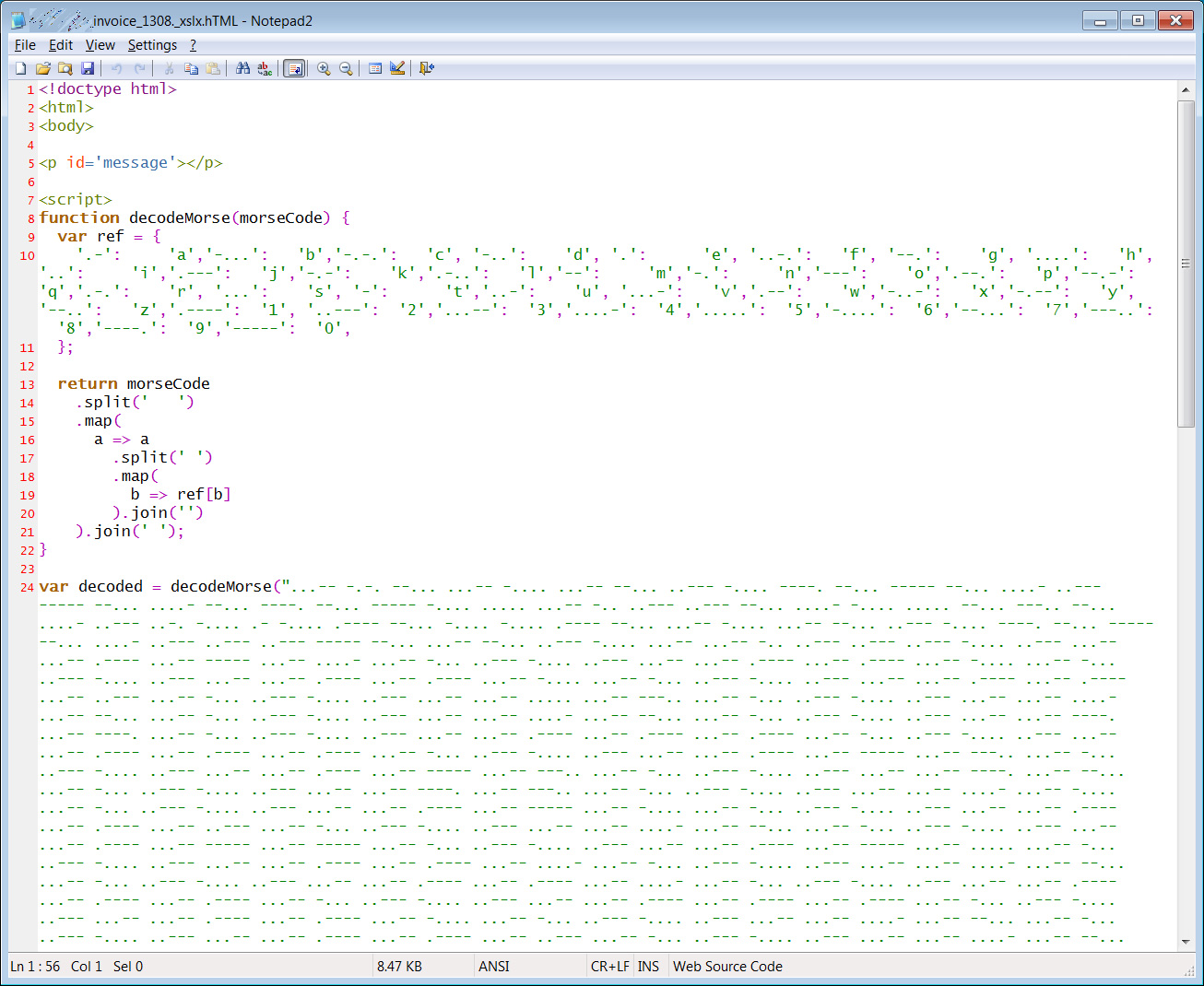

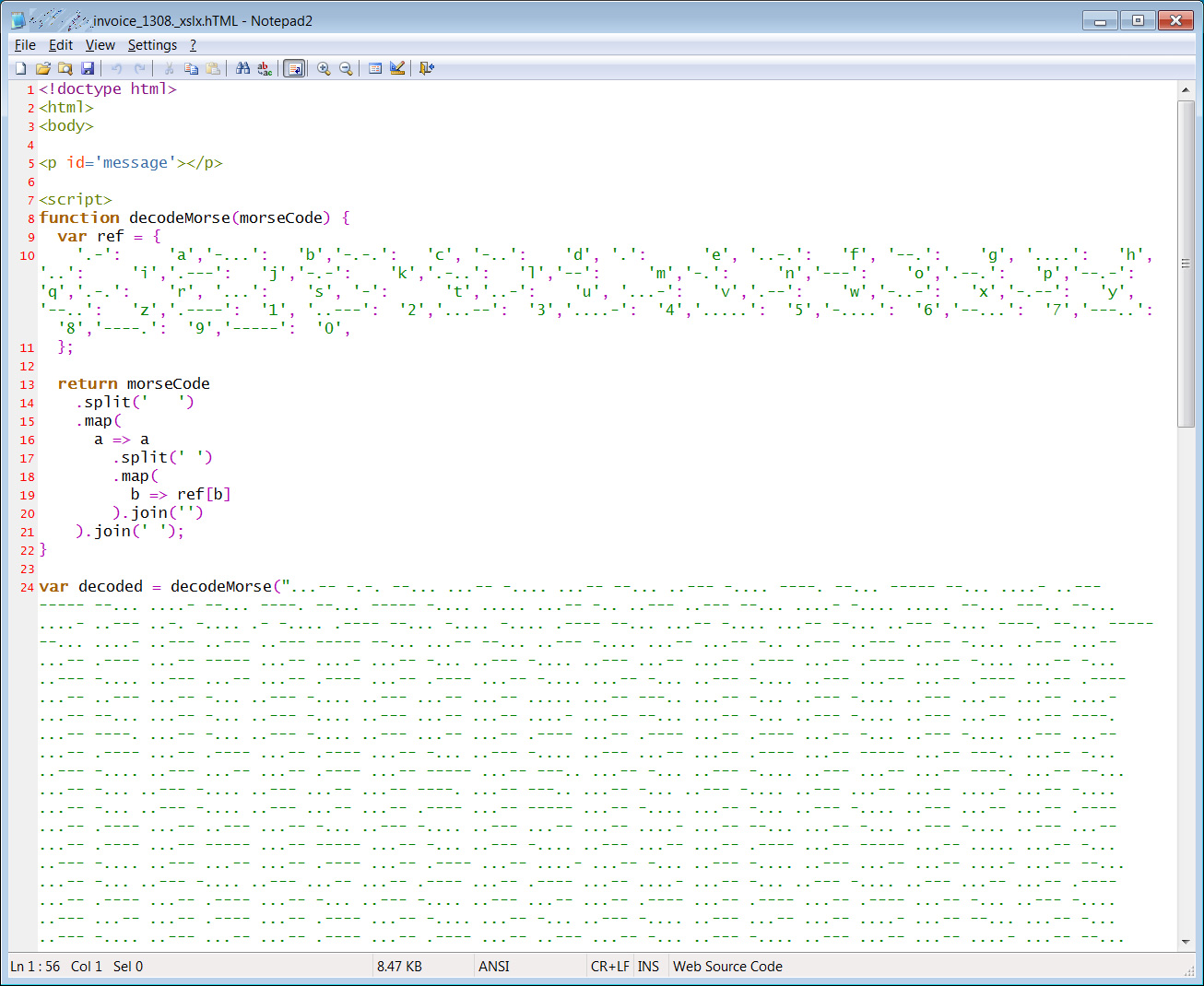

在文本编辑器中查看附件时,您可以看到它们包含将字母和数字映射到摩尔斯电码的 JavaScript。例如,字母“ a ”映射为“ .- ”,字母“ b ”映射为“ -… ”,如下所示。

源代码 HTML钓鱼附件

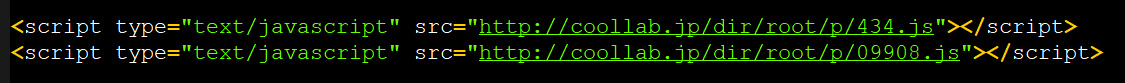

然后该脚本调用 decodeMorse() 函数将莫尔斯电码字符串解码为十六进制字符串。此十六进制字符串进一步解码为注入 HTML 页面的 JavaScript 标记。

解码的 JavaScript 标签

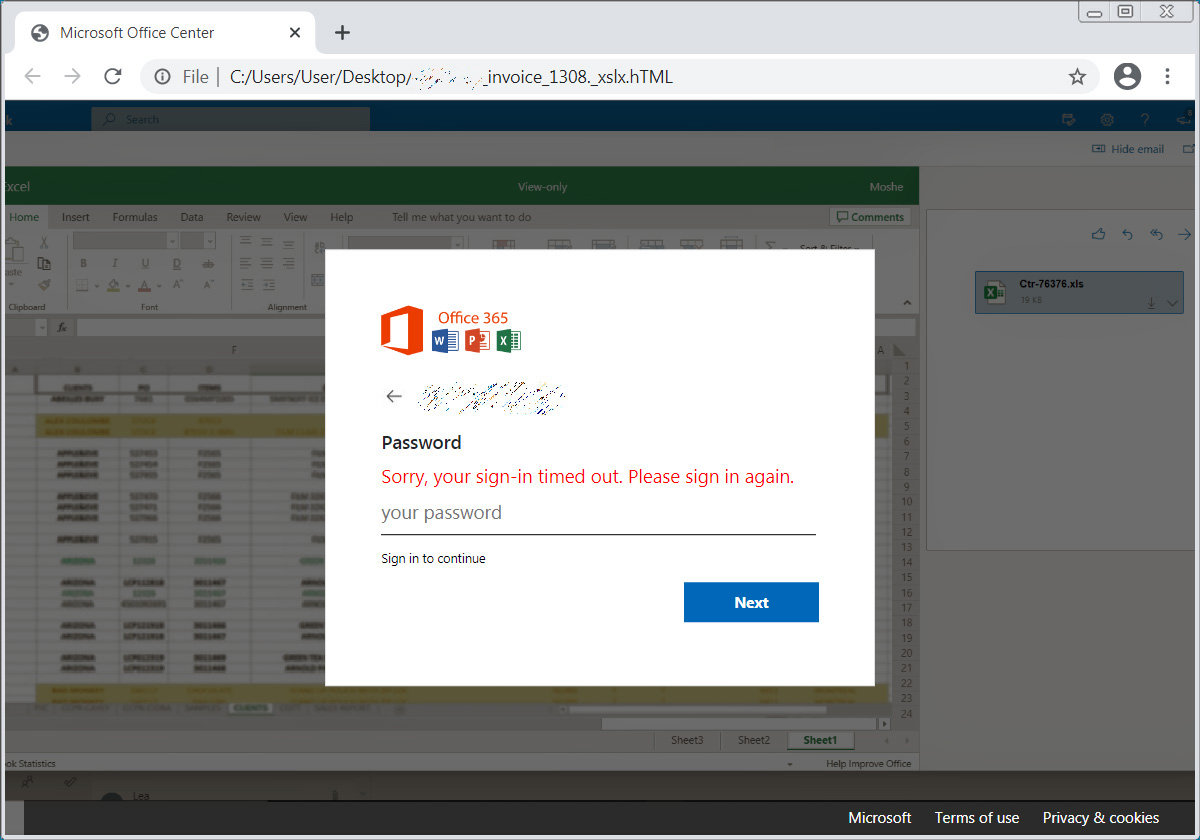

这些注入的脚本与 HTML 附件相结合,包含呈现虚假 Excel 电子表格所需的各种资源,该电子表格表明他们的登录超时并提示他们再次输入密码。

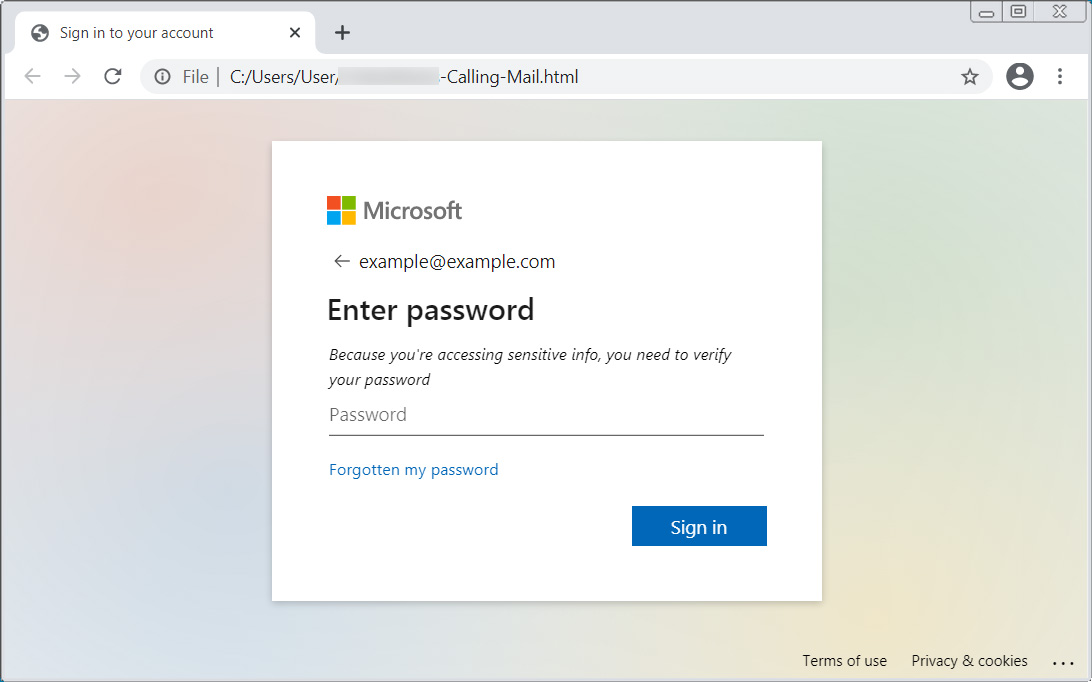

显示网络钓鱼登录表单的 HTML 附件

用户输入密码后,表单会将密码提交到远程站点,攻击者可以在该站点收集登录凭据。

该活动具有高度针对性,攻击者使用 logo.clearbit.com 服务将收件人公司的徽标插入登录表单,以使其更具说服力。如果徽标不可用,则使用通用 Office 365 徽标,如上图所示。

BleepingComputer 已发现 11 家公司成为此次网络钓鱼攻击的目标,包括 SGS、Dimensional、Metrohm、SBI (Mauritius) Ltd、NUOVO IMAIE、普利司通、Cargeas、ODDO BHF Asset Management、Dea Capital、Equiniti 和 Capital Four。

随着邮件网关在检测恶意电子邮件方面变得越来越好,网络钓鱼诈骗每天都变得越来越复杂。

因此,在提交任何信息之前,每个人都必须密切关注 URL 和附件名称。如果某些事情看起来很可疑,收件人应该联系他们的网络管理员进行进一步调查。

由于此网络钓鱼电子邮件使用具有双扩展名(xlxs 和 HTML)的附件,因此确保启用 Windows 文件扩展名以便更容易发现可疑附件非常重要。

22.05.16-2022 年 HTML 附件在网络钓鱼攻击者中仍然很流行

在 2022 年的前四个月,HTML 文件仍然是网络钓鱼攻击中最流行的附件之一,这表明该技术对反垃圾邮件引擎仍然有效,并且对受害者本身也很有效。

HTML(超文本标记语言)是一种定义 Web 内容的含义和结构的语言。HTML 文件是专为在 Web 浏览器中进行数字查看而设计的交互式内容文档。

在网络钓鱼电子邮件中,HTML 文件通常用于将用户重定向到恶意站点、下载文件,甚至在浏览器中本地显示网络钓鱼表单。

由于 HTML 不是恶意的,附件往往不会被电子邮件安全产品检测到,因此可以很好地登陆收件人的收件箱。

冒充 Microsoft 登录的 HTML 网络钓鱼附件

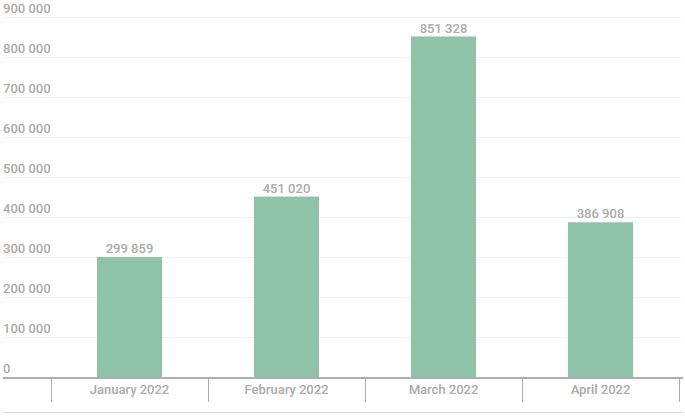

卡巴斯基的统计数据表明,在恶意电子邮件中使用 HTML 附件的趋势依然强劲,因为该安全公司在今年前四个月检测到 200 万封此类电子邮件针对其客户。

这些数字在 2022 年 3 月达到顶峰,当时卡巴斯基的遥测数据统计了 851,000 次检测,而 4 月降至 387,000 次可能只是一时的转变。

检测恶意 HTML 附件 (Kaspersky)

HTML 如何逃避检测

HTML 附件中的网络钓鱼表单、重定向机制和数据窃取元素通常使用各种方法实现,从简单的重定向到混淆 JavaScript 以隐藏网络钓鱼表单。

附件在电子邮件消息中出现时采用 base64 编码,允许安全的电子邮件网关和防病毒软件轻松扫描附件中的恶意 URL、脚本或其他行为。

为了逃避检测,威胁参与者通常在 HTML 附件中使用 JavaScript,这些附件将用于生成恶意网络钓鱼表单或重定向。

在 HTML 附件中使用 JavaScript 来隐藏恶意 URL 和行为称为HTML 走私,并且在过去几年中已成为一种非常流行的技术。

为了使检测恶意脚本变得更加困难,威胁参与者使用免费提供的 工具对它们进行混淆,这些工具可以接受自定义配置以获得独特的、因此不太可能被检测到的结果,从而逃避检测。

例如,在 11 月,我们报告说威胁攻击者 在其 HTML 附件中使用摩尔斯电码 来混淆打开 HTML 附件时会显示的网络钓鱼表单。

源代码 HTML钓鱼附件

卡巴斯基指出,在某些情况下,威胁参与者使用的编码方法涉及已弃用的函数,例如“unescape()”,它将字符串中的“%xx”字符序列替换为其 ASCII 等价物。

虽然今天这个函数已经被 decodeURI() 和 decodeURIComponent() 取代,但大多数现代浏览器仍然支持它。尽管如此,更多关注当前方法的安全工具和反垃圾邮件引擎可能会忽略它。

结论

HTML 附件分发在 2019 年首次出现激增,但它们仍然是 2022 年网络钓鱼活动中的一种常见技术,因此它们应该被视为危险信号。

带有 HTML 附件的网络钓鱼电子邮件 (Kaspersky)

请记住,仅仅打开这些文件通常就足以让 JavaScript 在您的系统上运行,这可能会导致恶意软件在磁盘上自动组装 并绕过安全软件。

由于安全软件不会将附件检测为恶意附件,因此收件人可能更有可能打开它们并被感染。

即使您的电子邮件安全解决方案没有产生任何警告,您也应该始终将 HTML 附件视为高度可疑的。