Hayabusa

Hayabusa 是一个Windows 事件日志快速取证时间线生成器和威胁搜寻工具,由日本Yamato 安全组创建。

隼在日语中的意思是“游隼”,因为游隼是世界上速度最快的动物,狩猎能力强,训练能力强。

它是用Rust编写的,并支持多线程以尽可能快。我们提供了一个转换Sigma的工具规则转换成隼规则格式。隼检测规则基于 Sigma 规则,用 YML 编写,以便尽可能易于定制和扩展。它可以在正在运行的系统上运行以进行实时分析,也可以通过从多个系统收集日志以进行离线分析。(目前,它不支持实时警报或定期扫描。)输出将合并到单个 CSV 时间线中,以便在 Excel、Timeline Explorer或Elastic Stack中进行分析。

主要目标

威胁搜寻

Hayabusa 目前有超过 2300 条 Sigma 规则和超过 130 条 Hayabusa 规则,并且会定期添加更多规则。

最终目标是能够在事件发生后将隼代理推送到所有 Windows 端点或进行定期威胁搜寻,并让它们向中央服务器发出警报。

快速取证时间线生成

传统上,Windows 事件日志分析是一个非常漫长而乏味的过程,因为 Windows 事件日志 1) 采用难以分析的数据格式,以及 2) 大部分数据都是噪音,对调查没有用处。Hayabusa 的主要目标是只提取有用的数据并以易于阅读的格式呈现,这种格式不仅可供受过专业培训的分析师使用,而且任何 Windows 系统管理员都可以使用。Hayabusa 并非旨在替代Evtx Explorer或Event Log Explorer等工具以进行更深入的分析,而是旨在让分析师在 20% 的时间内完成 80% 的工作。

截图

启动

终端输出

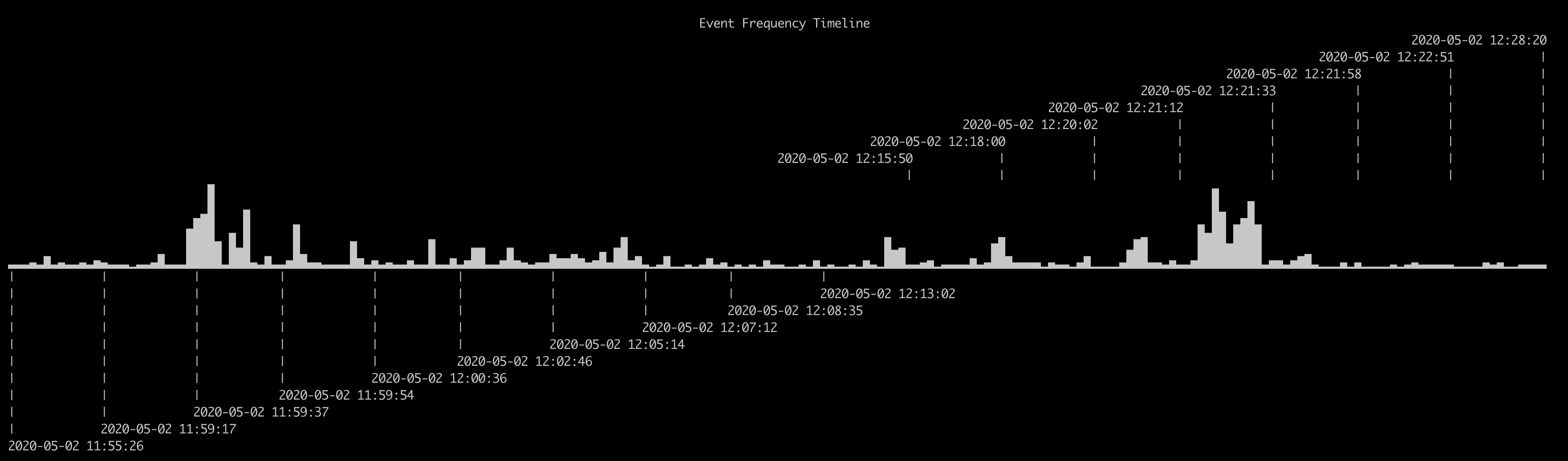

事件频率时间表(-V选项)

结果总结

Excel中的分析

时间线资源管理器中的分析

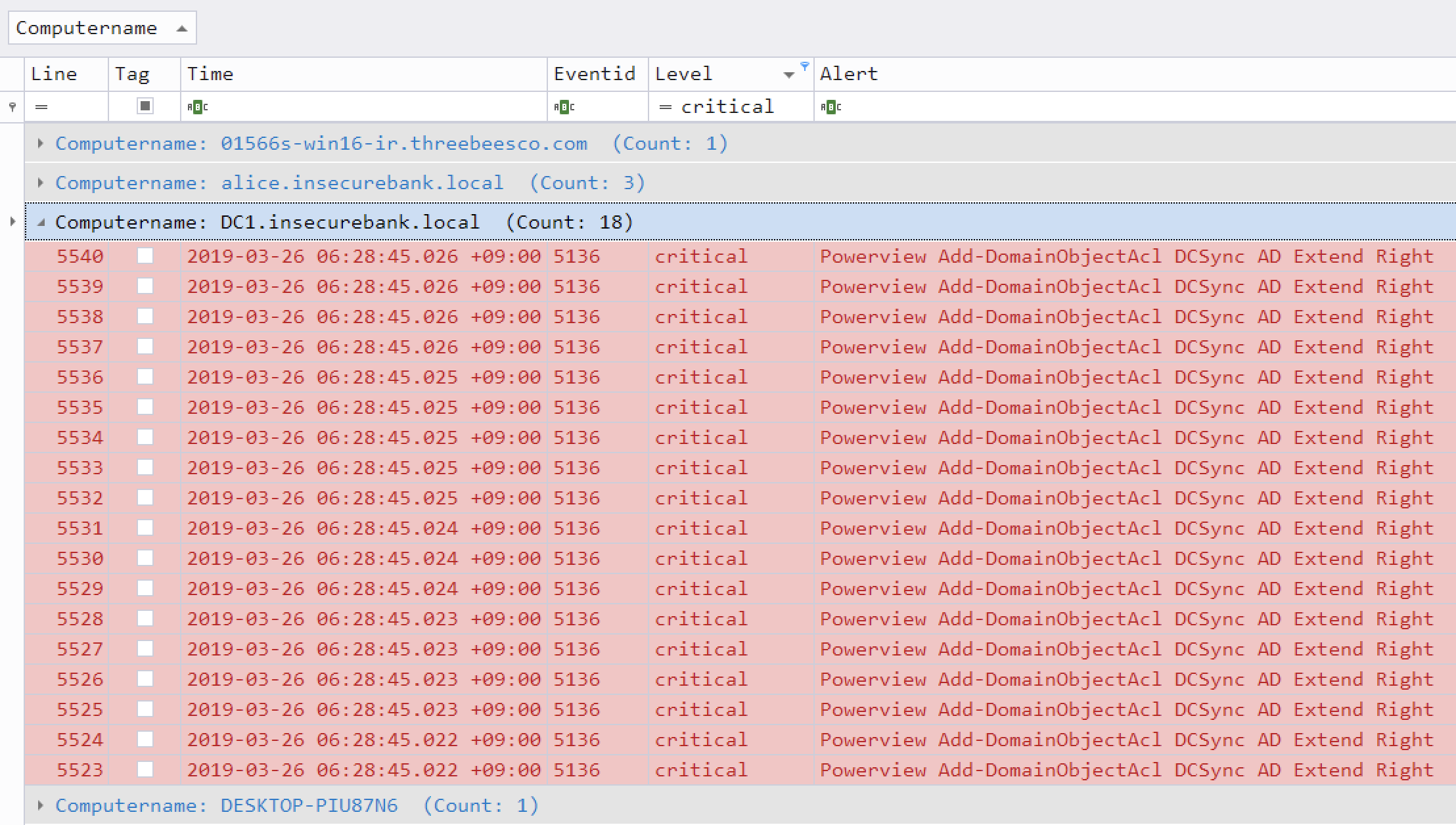

时间线资源管理器中的关键警报过滤和计算机分组

使用 Elastic Stack 仪表板进行分析

分析样本时间线结果

您可以在此处查看示例 CSV 时间线。

您可以在此处了解如何在 Excel 和时间线资源管理器中分析 CSV 时间线。

您可以在此处了解如何将 CSV 文件导入 Elastic Stack 。

特征

- 跨平台支持:Windows、Linux、macOS。

- 使用 Rust 开发,内存安全且比隼更快!

- 多线程支持提供高达 5 倍的速度提升。

- 为取证调查和事件响应创建一个易于分析的 CSV 时间线。

- 基于 IoC 签名的威胁搜寻,这些签名以易于阅读/创建/编辑的基于隼规则的 YML 编写。

- Sigma 规则支持将 Sigma 规则转换为隼规则。

- 目前,与其他类似工具相比,它支持最多的 Sigma 规则,甚至支持计数规则和新的聚合器,例如|equalsfield.

- 事件日志统计。(有助于了解有哪些类型的事件以及调整日志设置。)

- 通过排除不需要或嘈杂的规则来调整规则配置。

- MITRE ATT&CK 战术映射(仅在保存的 CSV 文件中)。

- 规则级别调整。

- 创建一个独特的枢轴关键字列表,以快速识别异常用户、主机名、进程等…以及关联事件。

- 输出所有字段以进行更彻底的调查。

-

计划功能

在所有端点上进行企业范围的搜索。

- MITRE ATT&CK 热图生成。

下载

请从发布页面下载最新稳定版本的隼和编译的二进制文件或源代码。Git 克隆

您可以git clone使用以下命令存储存储库并从源代码编译二进制文件:

警告:存储库的主要分支用于开发目的,因此您可能能够访问尚未正式发布的新功能,但是,可能存在错误,因此认为它不稳定。git clone https://github.com/Yamato-Security/hayabusa.git --recursive

注意:如果您忘记使用 —recursive 选项,rules则作为 git 子模块管理的文件夹将不会被克隆。

您可以使用以下命令同步rules文件夹并获取最新的 Hayabusa 规则:

如果更新失败,您可能需要重命名rules文件夹并重试。hayabusa-1.3.2-win-x64.exe -u

注意:更新时,文件rules夹中的规则和配置文件将替换为hayabusa-rules存储库中的最新规则和配置文件。您对现有文件所做的任何更改都将被覆盖,因此我们建议您在更新之前备份您编辑的任何文件。如果您正在使用 执行级别调整—level-tuning,请在每次更新后重新调整您的规则文件。如果您在rules文件夹内添加新规则,更新时它们不会被覆盖或删除。高级:从源代码编译(可选)

如果你安装了 Rust,你可以使用以下命令从源代码编译:

您可以从主分支下载最新的不稳定版本,或者从发布页面下载最新的稳定版本。cargo clean cargo build --release

请务必定期更新 Rust:

编译后的二进制文件将在target/release文件夹中输出。rustup update stable

更新 Rust 包

你可以在编译前更新到最新的 Rust crates:

请让我们知道您更新后是否有任何问题。cargo update

交叉编译 32 位 Windows 二进制文件

您可以使用以下命令在 64 位 Windows 系统上创建 32 位二进制文件:rustup install stable-i686-pc-windows-msvc rustup target add i686-pc-windows-msvc rustup run stable-i686-pc-windows-msvc cargo build --release

macOS 编译笔记

如果您收到有关 openssl 的编译错误,则需要安装Homebrew,然后安装以下软件包:brew install pkg-config brew install openssl

Linux 编译笔记

如果您收到有关 openssl 的编译错误,则需要安装以下软件包。

基于 Ubuntu 的发行版:

基于 Fedora 的发行版:sudo apt install libssl-dev

sudo yum install openssl-devel

运行隼

注意:防病毒/EDR 警告

您可能会在尝试运行 hayabusa 或什至只是在下载规则时收到来自防病毒或 EDR 产品的警报,因为检测签名中.yml会有关键字mimikatz和可疑的 PowerShell 命令。这些是误报,因此需要在您的安全产品中配置排除项以允许隼运行。如果您担心恶意软件或供应链攻击,请检查隼源代码并自行编译二进制文件。Windows

在命令提示符或 Windows 终端中,只需从 hayabusa 根目录运行 32 位或 64 位 Windows 二进制文件。例子:hayabusa-1.3.2-windows-x64.exeLinux

您首先需要使二进制可执行文件:

然后从 Hayabusa 根目录运行它:chmod +x ./hayabusa-1.3.2-linux-x64-gnu

./hayabusa-1.3.2-linux-x64-gnu

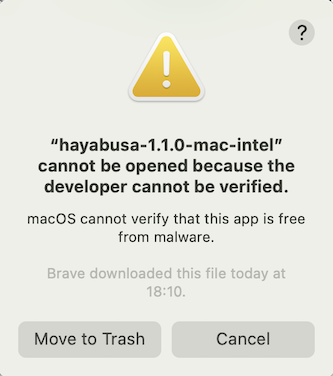

苹果系统

从终端或 iTerm2,您首先需要使二进制可执行文件:

然后,尝试从隼根目录运行它:chmod +x ./hayabusa-1.3.2-mac-intel

在最新版本的 macOS 上,当您尝试运行它时可能会收到以下安全错误:./hayabusa-1.3.2-mac-intel

单击“取消”,然后从“系统偏好设置”中打开“安全和隐私”,然后从“常规”选项卡中单击“仍然允许”。

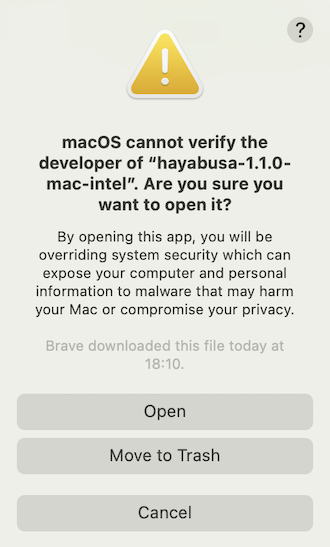

之后,尝试再次运行它:

会弹出以下警告,请点击“打开”:./hayabusa-1.3.2-mac-intel

您现在应该可以运行隼了。用法

命令行选项

```shell USAGE: hayabusa.exe -f file.evtx [OPTIONS] / hayabusa.exe -d evtx-directory [OPTIONS]

OPTIONS:

—European-time Output timestamp in European time format (ex: 22-02-2022 22:00:00.123 +02:00)

—RFC-2822 Output timestamp in RFC 2822 format (ex: Fri, 22 Feb 2022 22:00:00 -0600)

—RFC-3339 Output timestamp in RFC 3339 format (ex: 2022-02-22 22:00:00.123456-06:00)

—US-military-time Output timestamp in US military time format (ex: 02-22-2022 22:00:00.123 -06:00)

—US-time Output timestamp in US time format (ex: 02-22-2022 10:00:00.123 PM -06:00)

—all-tags Output all tags when saving to a CSV file

-c, —config

<a name="CN8bO"></a>### 使用示例- 针对一个 Windows 事件日志文件运行 hayabusa:hayabusa-1.3.2-win-x64.exe -f eventlog.evtx- 使用多个 Windows 事件日志文件对 sample-evtx 目录运行 hayabusa:hayabusa-1.3.2-win-x64.exe -d .\hayabusa-sample-evtx- 导出到单个 CSV 文件以使用 excel、时间线资源管理器、弹性堆栈等进行进一步分析...并包括所有字段信息:hayabusa-1.3.2-win-x64.exe -d .\hayabusa-sample-evtx -o results.csv -F- 只运行隼规则(默认是运行所有规则-r .\rules):hayabusa-1.3.2-win-x64.exe -d .\hayabusa-sample-evtx -r .\rules\hayabusa -o results.csv- 仅对 Windows 默认启用的日志运行 hayabusa 规则:hayabusa-1.3.2-win-x64.exe -d .\hayabusa-sample-evtx -r .\rules\hayabusa\default -o results.csv- 仅对 sysmon 日志运行 hayabusa 规则:hayabusa-1.3.2-win-x64.exe -d .\hayabusa-sample-evtx -r .\rules\hayabusa\sysmon -o results.csv- 只运行 Sigma 规则:hayabusa-1.3.2-win-x64.exe -d .\hayabusa-sample-evtx -r .\rules\Sigma -o results.csv- 启用弃用规则(status标记为deprecated的规则)和嘈杂规则(规则 ID 列在 中的规则.\rules\config\noisy_rules.txt):hayabusa-1.3.2-win-x64.exe -d .\hayabusa-sample-evtx --enable-noisy-rules --enable-deprecated-rules -o results.csv- 仅运行规则以分析 UTC 时区中的登录和输出:hayabusa-1.3.2-win-x64.exe -d .\hayabusa-sample-evtx -r .\rules\hayabusa\default\events\Security\Logons -U -o results.csv- 在实时 Windows 机器上运行(需要管理员权限)并且只检测警报(潜在的恶意行为):hayabusa-1.3.2-win-x64.exe -l -m low- 从关键警报创建一个枢轴关键字列表并保存结果。(结果将保存到keywords-Ip Addresses.txt、keywords-Users.txt等...):hayabusa-1.3.2-win-x64.exe -l -m critical -p -o keywords- 打印事件 ID 统计信息:hayabusa-1.3.2-win-x64.exe -f Security.evtx -s- 打印详细信息(用于确定哪些文件需要很长时间处理、解析错误等...):hayabusa-1.3.2-win-x64.exe -d .\hayabusa-sample-evtx -v- 详细输出示例:```shellChecking target evtx FilePath: "./hayabusa-sample-evtx/YamatoSecurity/T1027.004_Obfuscated Files or Information\u{a0}Compile After Delivery/sysmon.evtx"1 / 509 [>-------------------------------------------------------------------------------------------------------------------------------------------] 0.20 % 1sChecking target evtx FilePath: "./hayabusa-sample-evtx/YamatoSecurity/T1558.004_Steal or Forge Kerberos Tickets AS-REP Roasting/Security.evtx"2 / 509 [>-------------------------------------------------------------------------------------------------------------------------------------------] 0.39 % 1sChecking target evtx FilePath: "./hayabusa-sample-evtx/YamatoSecurity/T1558.003_Steal or Forge Kerberos Tickets\u{a0}Kerberoasting/Security.evtx"3 / 509 [>-------------------------------------------------------------------------------------------------------------------------------------------] 0.59 % 1sChecking target evtx FilePath: "./hayabusa-sample-evtx/YamatoSecurity/T1197_BITS Jobs/Windows-BitsClient.evtx"4 / 509 [=>------------------------------------------------------------------------------------------------------------------------------------------] 0.79 % 1sChecking target evtx FilePath: "./hayabusa-sample-evtx/YamatoSecurity/T1218.004_Signed Binary Proxy Execution\u{a0}InstallUtil/sysmon.evtx"5 / 509 [=>------------------------------------------------------------------------------------------------------------------------------------------] 0.98 % 1s

安静的错误模式:默认情况下,隼会将错误消息保存到错误日志文件中。如果您不想保存错误消息,请添加-Q.

枢轴关键字生成器

您可以使用-por—pivot-keywords-list选项来创建唯一的枢轴关键字列表,以快速识别异常用户、主机名、进程等…以及关联事件。您可以通过编辑自定义要搜索的关键字config/pivot_keywords.txt。这是默认设置:

Users.SubjectUserNameUsers.TargetUserNameUsers.UserLogon IDs.SubjectLogonIdLogon IDs.TargetLogonIdWorkstation Names.WorkstationNameIp Addresses.IpAddressProcesses.Image

格式为KeywordName.FieldName. 例如,在创建 的列表时Users,隼会列出SubjectUserName,TargetUserName和User字段中的所有值。默认情况下,隼将返回所有事件的结果(信息性和更高级别),因此我们强烈建议将该—pivot-keyword-list选项与-mor—min-level选项结合使用。例如,从仅从critical警报中创建关键字开始-m critical,然后继续使用-m high,-m medium等…您的结果中很可能会出现与许多正常事件匹配的常见关键字,因此在手动检查结果并创建列表之后单个文件中的唯一关键字,然后您可以使用类似grep -f keywords.txt timeline.csv.

登录摘要生成器

您可以使用-Lor—logon-summary选项输出登录信息摘要(登录用户名以及成功和失败的登录计数)。您可以使用该选项显示一个 evtx 文件-f或多个 evtx 文件的登录信息。-d

在示例 Evtx 文件上测试 Hayabusa

我们在https://github.com/Yamato-Security/hayabusa-sample-evtx提供了一些示例 evtx 文件供您测试 hayabusa 和/或创建新规则

您可以使用以下命令将示例 evtx 文件下载到新hayabusa-sample-evtx的子目录:git clone https://github.com/Yamato-Security/hayabusa-sample-evtx.git

隼输出

当隼输出显示在屏幕上时(默认),它将显示以下信息:

Timestamp:默认为YYYY-MM-DD HH:mm:ss.sss +hh:mm格式。这来自事件日志中的字段。默认时区将是本地时区,但您可以使用该—utc选项将时区更改为 UTC。 Computer:这来自事件日志中的字段。 Channel: 日志名称。这来自事件日志中的字段。 Event ID:这来自事件日志中的字段。 Level:来自levelYML检测规则中的字段。( informational, low, medium, high, critical) 默认情况下,将显示所有级别警报,但您可以使用 设置最低级别-m。例如,您可以设置-m high) 以便仅扫描并显示高危警报。RecordID:这来自事件日志中的字段。-R您可以使用or—hide-record-id选项隐藏此输出。 Title:来自titleYML检测规则中的字段。Details:这个来自detailsYML检测规则中的字段,但是只有隼规则有这个字段。此字段提供有关警报或事件的额外信息,并且可以从日志部分中提取有用的数据。比如用户名、命令行信息、进程信息等……当占位符指向不存在的字段或者别名映射不正确时,会输出为n/a(不可用)。

保存到 CSV 文件时,以下附加列将添加到输出中:

MitreAttack: MITRE ATT&CK 战术。Rule Path:生成警报或事件的检测规则的路径。File Path:导致警报或事件的 evtx 文件的路径。

如果添加-For--full-data选项,RecordInformation还会添加包含所有字段信息的列。

级别缩写

为了节省空间,我们在显示警报时使用以下缩写level。

- crit:critical

- high:high

- med :med

- low :low

-

MITRE ATT&CK 战术缩写

为了节省空间,我们在显示 MITRE ATT&CK 战术标签时使用以下缩写。config/output_tag.txt您可以在配置文件中自由编辑这些缩写。如果要输出规则中定义的所有标签,请指定—all-tags选项。

Recon: 侦察

- ResDev: 资源开发

- InitAccess: 初始访问

- Exec: 执行

- Persis: 坚持

- PrivEsc: 权限提升

- Evas: 防御回避

- CredAccess: 凭证访问

- Disc: 发现

- LatMov: 横向运动

- Collect: 收藏

- C2: 命令与控制

- Exfil: 渗出

-

频道缩写

为了节省空间,我们在显示 Channel 时使用以下缩写。config/channel_abbreviations.txt您可以在配置文件中自由编辑这些缩写。

App:Application

- AppLocker:Microsoft-Windows-AppLocker/*

- BitsCli:Microsoft-Windows-Bits-Client/Operational

- CodeInteg:Microsoft-Windows-CodeIntegrity/Operational

- Defender:Microsoft-Windows-Windows Defender/Operational

- DHCP-Svr:Microsoft-Windows-DHCP-Server/Operational

- DNS-Svr:DNS Server

- DvrFmwk:Microsoft-Windows-DriverFrameworks-UserMode/Operational

- Exchange:MSExchange Management

- Firewall:Microsoft-Windows-Windows Firewall With Advanced Security/Firewall

- KeyMgtSvc:Key Management Service

- LDAP-Cli:Microsoft-Windows-LDAP-Client/Debug

- NTLM Microsoft-Windows-NTLM/Operational

- OpenSSH:OpenSSH/Operational

- PrintAdm:Microsoft-Windows-PrintService/Admin

- PrintOp:Microsoft-Windows-PrintService/Operational

- PwSh:Microsoft-Windows-PowerShell/Operational

- PwShClassic:Windows PowerShell

- RDP-Client:Microsoft-Windows-TerminalServices-RDPClient/Operational

- Sec:Security

- SecMitig:Microsoft-Windows-Security-Mitigations/*

- SmbCliSec:Microsoft-Windows-SmbClient/Security

- SvcBusCli:Microsoft-ServiceBus-Client

- Sys:System

- Sysmon:Microsoft-Windows-Sysmon/Operational

- TaskSch:Microsoft-Windows-TaskScheduler/Operational

- WinRM:Microsoft-Windows-WinRM/Operational

WMI:Microsoft-Windows-WMI-Activity/Operational

进度条

进度条仅适用于多个 evtx 文件。它将实时显示已完成分析的 evtx 文件的数量和百分比。

颜色输出

警报将根据警报以颜色输出level。您可以更改配置文件中的默认颜色,./config/level_color.txt格式为level,(RGB 6-digit ColorHex). 如果要禁用颜色输出,可以使用—no-color选项。

事件频率时间表

如果您添加

-V或--visualize-timeline选项,事件频率时间线功能将显示检测到的事件的迷你图频率时间线。注意:需要有 5 个以上的事件。此外,字符不会在默认命令提示符或 PowerShell 提示符上正确呈现,因此请使用 Windows Terminal、iTerm2 等终端…总检测次数最多的日期

critical按级别( 、high等…)分类的检测总数最多的日期的摘要。

具有最独特检测的前 5 台计算机

critical按级别( 、high等…)分类的具有最独特检测的前 5 台计算机。

隼规则

Hayabusa 检测规则以类似 Sigma 的 YML 格式编写,位于rules文件夹中。

将来,我们计划在https://github.com/Yamato-Security/hayabusa-rules托管规则,因此请在此处而不是主要的 hayabusa 存储库中发送任何问题和拉取规则请求。

请阅读hayabusa-rules 存储库 README以了解规则格式以及如何创建规则。

hayabusa-rules 存储库中的所有规则都应放在该rules文件夹中。 informational考虑级别规则events,同时考虑任何具有 alevel和low更高级别的规则alerts。

隼规则目录结构分为3个目录:default: 默认情况下在 Windows 中打开的日志。

- non-default:需要通过组策略、安全基线等开启的日志……

- sysmon: 由sysmon生成的日志。

- testing:一个临时目录,用于放置您当前正在测试的规则。

规则进一步按日志类型(例如:安全、系统等)分隔到目录中,并以下列格式命名:

- Alert format:

.yml - Alert example: 1102_SecurityLogCleared_PossibleAntiForensics.yml

- Event format:

_ .yml - Event example: 4776_NTLM-LogonToLocalAccount.yml

隼与转换Sigma规则

Sigma 规则需要先转换为此处解释的隼规则格式。

几乎所有隼规则都与 Sigma 格式兼容,因此您可以像使用 Sigma 规则一样使用它们来转换为其他 SIEM 格式。Hayabusa 规则专为 Windows 事件日志分析而设计,具有以下优点:

- 一个额外的details字段,用于显示仅从日志中的有用字段中获取的附加信息。

- 它们都针对样本日志进行了测试,并且已知可以正常工作。由于转换过程中的错误、不受支持的功能或实现的差异(例如在正则表达式中),某些 Sigma 规则可能无法按预期工作。

- 在 Sigma 中找不到额外的聚合器,例如|equalsfield.

限制:据我们所知,隼在所有开源 Windows 事件日志分析工具中对 Sigma 规则的支持最大,但仍有一些规则不受支持:

- 使用不适用于Rust regex crate的正则表达式的规则

- 除了Sigma 规则规范count中的聚合表达式。

- 使用

|near。检测规则调整

与防火墙和 IDS 一样,任何基于签名的工具都需要进行一些调整以适应您的环境,因此您可能需要永久或暂时排除某些规则。

您可以添加规则 ID(示例4fe151c2-ecf9-4fae-95ae-b88ec9c2fca6:)rules/config/exclude_rules.txt以忽略您不需要或无法使用的任何规则。

您还可以添加一个规则 ID rules/config/noisy_rules.txt,以便默认忽略该规则,但仍可以通过-nor—enable-noisy-rules选项使用该规则。检测水平调整

Hayabusa 和 Sigma 规则作者将在编写规则时确定警报的风险级别。但是,实际风险级别会因环境而异。您可以通过将规则添加到./rules/config/level_tuning.txt并执行hayabusa-1.3.2-win-x64.exe —level-tuning将更新level规则文件中的行来调整规则的风险级别。请注意,规则文件将直接更新。

./rules/config/level_tuning.txt样品线:

id,new_level 00000000-0000-0000-0000-000000000000,informational # sample level tuning line

在这种情况下,规则目录中带有 of 的规则的风险级别将id被重写为.00000000-0000-0000-0000-000000000000levelinformational事件 ID 过滤

您可以通过在 中放置事件 ID 号来过滤事件 ID config/target_eventids.txt。这将提高性能,因此如果您只需要搜索某些 ID,建议您这样做。

我们在所有规则中config/target_eventids_sample.txt的EventID字段以及实际结果中看到的 ID 中提供了一个示例 ID 过滤器列表。

如果您希望获得最佳性能,请使用此列表,但请注意可能会丢失事件(误报)。贡献

我们愿意任何形式的贡献。拉取请求、规则创建和示例 evtx 日志是最好的,但功能请求、通知我们错误等……也非常受欢迎。

至少,如果您喜欢我们的工具,那么请在 Github 上给我们一颗星并表示您的支持!错误提交

请在此处提交您发现的任何错误。 该项目目前正在积极维护中,我们很乐意修复报告的任何错误。

如果您发现隼规则的任何问题(误报、错误等),请在此处向隼规则 github 问题页面报告。

如果您发现 Sigma 规则有任何问题(误报、错误等),请在此处向上游 SigmaHQ github 问题页面报告。推特

您可以通过@SecurityYamato在 Twitter 上关注我们,接收有关 Hayabusa、规则更新、其他 Yamato 安全工具等的最新消息。👍👍👍其他 Windows 事件日志分析器和相关资源👍👍👍

没有“一个工具可以统治一切”,我们发现每个工具都有自己的优点,所以我们建议查看这些其他出色的工具和项目,看看你喜欢哪些。

- APT-Hunter - 用 Python 编写的攻击检测工具。

- Awesome Event IDs - 对数字取证和事件响应有用的事件 ID 资源的集合

- Chainsaw - 一个类似的基于 Sigma 的攻击检测工具,用 Rust 编写。

- DeepBlueCLI - 由Eric Conrad用 Powershell 编写的攻击检测工具。

- Epagneul - Windows 事件日志的图形可视化。

- EventList - 将安全基线事件 ID 映射到Miriam Wiesner的 MITRE ATT&CK .

- 使用窗口事件日志 ID 映射 MITRE ATT&CK - Michel de CREVOISIER

- EvtxECmd -Eric Zimmerman的 Evtx 解析器.

- EVTXtract - 从未分配的空间和内存映像中恢复 EVTX 日志文件。

- EvtxToElk - 将 Evtx 数据发送到 Elastic Stack 的 Python 工具。

- EVTX ATTACK Samples - SBousseaden 的EVTX攻击示例事件日志文件。

- EVTX-to-MITRE-Attack - EVTX 攻击示例事件日志文件由Michel de CREVOISIER映射到 ATT&CK

- EVTX 解析器- 我们使用的 Rust 库,由@OBenamram编写。

- Grafiki - Sysmon 和 PowerShell 日志可视化工具。

- LogonTracer - 一个图形界面,用于可视化登录以检测JPCERTCC的横向移动。

- RustyBlue -Yamato Security 的 DeepBlueCLI 的 Rust 端口.

- Sigma - 基于社区的通用 SIEM 规则。

- SOF-ELK - 带有 Elastic Stack 的预打包 VM,用于导入数据以供Phil Hagen进行 DFIR 分析

- so-import-evtx - 将 evtx 文件导入 Security Onion.

- SysmonTools - Sysmon 的配置和离线日志可视化工具。

- Timeline Explorer -Eric Zimmerman最好的 CSV 时间线分析器.

- Windows 事件日志分析 - 分析师参考- Forward Defense 的 Steve Anson。

- WELA(Windows 事件日志分析器) -Yamato Security用于 Windows 事件日志的快速军刀

Zircolite - 用 Python 编写的基于 Sigma 的攻击检测工具。

Windows 日志记录建议

为了正确检测 Windows 机器上的恶意活动,您需要改进默认日志设置。我们推荐以下网站作为指导:

- ACSC(澳大利亚网络安全中心)日志和转发指南

-

Sysmon 相关项目

要创建最有效的证据并以最高精度进行检测,您需要安装 sysmon。我们推荐以下网站:

- TrustedSec Sysmon 社区指南