- 2020

- FireEye武器泄漏事件

- SolarWinds遭到供应链攻击安装Sunburst后门

- 【👍最专业👍】《安天 - SolarWinds旗下软件被用于供应链攻击事件分析》">【👍最专业👍】《安天 - SolarWinds旗下软件被用于供应链攻击事件分析》

- 【👍最经验👍】《奇安信A-Team - 从Solarwinds供应链攻击(金链熊)看APT行动中的隐蔽作战》">【👍最经验👍】《奇安信A-Team - 从Solarwinds供应链攻击(金链熊)看APT行动中的隐蔽作战》

- 《深信服 - 红队视角看Sunburst后门中的TTPs》">《深信服 - 红队视角看Sunburst后门中的TTPs》

- 《绿盟 - SolarWinds供应链攻击事件分析》">《绿盟 - SolarWinds供应链攻击事件分析》

- 《腾讯安全 - 对SolarWinds供应链攻击事件的技术分析及产品应对》">《腾讯安全 - 对SolarWinds供应链攻击事件的技术分析及产品应对》

- 《360Quake空间测绘 - SolarWinds失陷服务器测绘分析报告》">《360Quake空间测绘 - SolarWinds失陷服务器测绘分析报告》

- 《安全牛 - 解读“日爆攻击”的十大ATT&CK战术》">《安全牛 - 解读“日爆攻击”的十大ATT&CK战术》

- 《阿里云安全 - 对SolarWinds事件更深的思考:如何防御供应链攻击》">《阿里云安全 - 对SolarWinds事件更深的思考:如何防御供应链攻击》

- 《安恒 - APT组织针对SolarWinds产品供应链攻击事件预警》">《安恒 - APT组织针对SolarWinds产品供应链攻击事件预警》

- 后续跟踪

- SolarWinds供应链攻击中的恶意软件

- 2021

- Immunity Canvas 7.26工具源码泄露

- 《Windows安装Immunity CANVAS方法》">《Windows安装Immunity CANVAS方法》

- 《绿盟 - 以蓝军视角跟踪和分析CANVAS攻击框架泄露事件》">《绿盟 - 以蓝军视角跟踪和分析CANVAS攻击框架泄露事件》

- 《腾讯安全威胁情报中心 - Immunity Canvas“军工级”武器库泄露,大幅降低攻击门槛,企业宜早做防范》">《腾讯安全威胁情报中心 - Immunity Canvas“军工级”武器库泄露,大幅降低攻击门槛,企业宜早做防范》

- 《安恒威胁情报中心 - 源码惨遭泄露:Immunity Canvas 7.26泄露事件概览》">《安恒威胁情报中心 - 源码惨遭泄露:Immunity Canvas 7.26泄露事件概览》

- Immunity Canvas 7.26工具源码泄露

2020

FireEye武器泄漏事件

12月8日,美国顶级安全公司FireEye(中文名:火眼)发布一则通告称其内部网络被某个“拥有一流网络攻击能力的国家”所突破。

据参与调查的联邦调查局分析,这次攻击为FireEye量身定制,使用了过去从未见过的新颖技术组合,高度怀疑是由国家资助的攻击者开展的。根据FireEye自己发布的文章称,攻击者只是访问了某些Red Team评估工具。这些工具模仿了许多网络攻击者的行为,主要为FireEye的客户提供基本的渗透测试服务,并没有包含0day漏洞。 此外,攻击者的目的是要寻求与某些政府客户有关的信息,但是没有证据表明,攻击者获取了相关的信息。FireEye 称不确定攻击者是否打算使用这些Red Team工具或公开披露它们。 但是,出于谨慎考虑,为了协助防范这些工具被公开的风险,FireEye 已发布识别这些工具的OpenIOC,Yara,Snort和ClamAV检测规则

《安天 - FireEye红队工具失窃事件分析和思考》

近些年来,网络军火泄露时有发生,以下列举近几年来较为典型的事件:

- Hacking Team攻击工具源代码泄露

2015年7月,安全公司HackingTeam数据被窃,多达400G数据被公之于众,包括Hacking Team RCS远程控制系统套件等各类程序源码、邮件、漏洞研究报告以及商务信息等。Hacking Team在意大利米兰注册了一家软件公司,主要向各国政府及法律机构销售入侵及监视功能的软件。其RCS远程控制系统可以监测互联网用户的通讯、解密用户的加密文件及电子邮件,记录Skype及其他VoIP通信,也可以远程激活用户的麦克风及摄像头。安天CERT负责人李柏松在2015年ISC峰会上,做了《网络安全威胁中的商业军火》对此事件进行了分享。- 影子经纪人泄露方程式组织的攻击工具

2016年8月,一个自称“影子经纪人”(The Shadow Brokers)的个人(或组织)声称入侵了网络间谍组织“方程式”(Equation)[6],并以100万比特币(当时约价值5.6亿美元)的价格,公开拍卖所掌握的方程式组织的攻击工具。“方程式组织”被认为是美国国家安全局NSA下属机构。为证明成功入侵的真实性,影子经纪人于当月13日在开源项目托管平台GitHub加密发布了这些攻击工具,并有意将其中的少量攻击工具以明文形式发布。- 影子经纪人泄露——“永恒之蓝”(Eternalblue)等系列0day漏洞攻击工具

2017年4月14日,影子经纪人(Shadow Brokers)再次曝光了Equation Group(方程式组织)使用的一批“武器级”漏洞利用工具,这批工具覆盖了Windows主流操作系统的全部版本,涉及多个开放服务端口,如下图所示进行分析梳理。而在2017年5月12日,在全球爆发的大规模“WannaCry”(中文名称魔窟)勒索软件感染事件[7]正是利用这批“网络军火”中基于445端口传播扩散的SMB漏洞——MS17-010,其被称为“永恒之蓝”(Eternalblue)漏洞。WannaCry事件对全球包括企业、医疗、电力、能源、银行、交通等多个行业均造成不同程度的影响。安天CERT在2017年4月7日发布的《2016年网络安全威胁的回顾与展望》[8]中提到“网络军火”的扩散全面降低攻击者的攻击成本和勒索模式带动的蠕虫的回潮不可避免等趋势,这一判断被一个月后流行的魔窟蠕虫所不幸证实。- APT34的黑客工具泄露

2019年3月,一个自称“Lab Dookhtegan”的个人(或组织)在社交软件telegram上泄露了APT34的黑客工具。其中包括PoisonFrog(远控工具)、Webmask(DNS隧道工具)、HyperShell和HighShell(WebShell),同时公布了一些APT34组织成员的照片。- 红队工具被逆向重新编译的源代码公开泄露

2020年10月31日,在GitHub 上有用户上传了名为Cobalt Strike的文件夹,是渗透测试工具Cobalt Strike 4.0通过逆向重新编译的源代码。

除了Cobalt Strike4.0的源代码之外,该用户还上传了“冰蝎”动态二进制加密网站管理客户端和“哥斯拉”Shell管理工具的源代码。

《安天 - FireEye红队工具失窃事件跟进分析》

工具功能说明

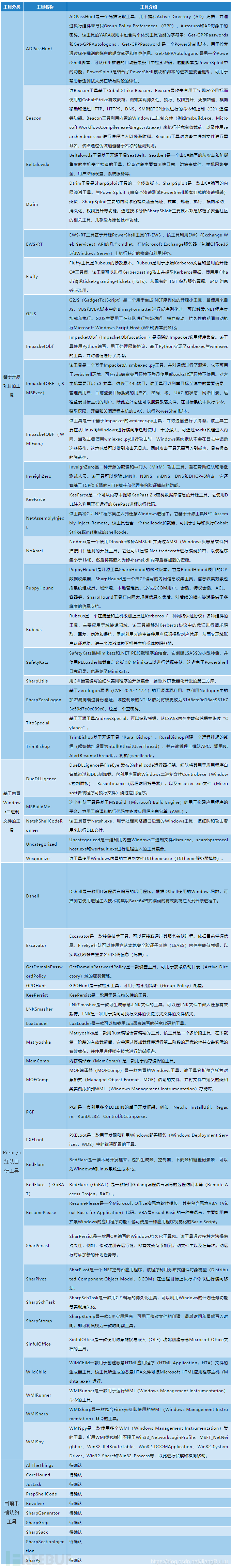

红队工具合计60款,清单信息如下表所示:

《【☆最渗透】绿盟 - 以红队视角看FireEye武器泄漏事件》

FireEye Red Team Toolkit 详细列表:

| 工具名称 | 开发语言 | 工具性质 | 功能描述 |

|---|---|---|---|

| ADPASSHUNT | .NET | 自研 | 在GPP、Autoruns以及AD对象中窃取AD凭据 |

| ALLTHETHINGS | .NET | 自研 | 可能为武器化过程的实验性测试项目 |

| BEACON | 自研 | 对Cobalt Strike的定制化配置和扩展 | |

| BELTALOWDA | .NET | 开源 | SEATBELT工具,从攻击性和防御性安全角度对主机执行安全检查 |

| COREHOUND | .NET | 自研 | |

| DSHELL | D语言 | 自研 | 基于D语言开发的后门 |

| DTRIM | .NET | 自研 | |

| DUEDLLIGENCE | .NET | 开源 | 包含稳定的进程注入以及3种DLL加载方法的加载器 |

| EWSRT | html,powershell | 自研 | |

| EXCAVATOR | .NET | 自研 | |

| FLUFFY | .NET | 自研 | 整合Rubeus工具集来进行一些Kerberos滥用操作 |

| G2JS | .NET | 开源 | Gadget2JScript,.NET序列化工具,将.NET Assembly转换为可执行的JScript脚本 |

| GETDOMAINPASSWORDPOLICY | .NET | 自研 | |

| GPOHUNT | .NET | 自研 | 域组策略相关的工具 |

| SHARPGENERATOR | .NET | 自研 | |

| SHARPSECTIONINJECTION | .NET | 自研 | |

| IMPACKETOBF | python | 自研 | 基于python实现了smbexec与wmiexec的工具,并对通信进行了混淆 |

| INVEIGHZERO | .NET | 开源 | 用于网络嗅探与中间人攻击的工具集 |

| WMIRUNNER | .NET | 自研 | |

| JUSTASK | .NET | 自研 | |

| KEEFARCE | .NET | 自研 | |

| KEEPERSIST | .NET | 自研 | |

| LNKSMASHER | python | 自研 | 链接钓鱼攻击生成框架 |

| LUALOADER | .NET | 自研 | |

| MATRYOSHKA | ruby,python | 自研 | 将PE文件转换为shellcode,用process hollowing的方法加载 |

| MEMCOMP | .NET | 自研 | 使用内存中编译技术的加载器 |

| MOFCOMP | .NET | 自研 | 从已知模板中创建的可疑WMI Managed Object Format (MOF)文件 |

| MSBUILDME | (技术)从msbuild.exe创建用户程序 | ||

| NOAMCI | .NET | 开源 | 利用DInvoke进行Amsi Bypass |

| PGF | .NET | 自研 | PGF全称为PayloadGenerationFramework(payload生成框架),包含了一系列无文件执行方法以及利用正常程序侧加载DLL执行恶意代码的方法 |

| SHARPGREP | .NET | 自研 | |

| PREPSHELLCODE | .NET | 自研 | |

| PUPPYHOUND | .NET | 自研 | 由开源的域内信息收集工具SharpHound3修改而来,名称与特征字符串改为PuppyHound |

| PXELOOT | .NET | 自研 | 帮助发现与利用Windows Deployment Services(WDS)中的配置错误 |

| REDFLARE | python | 自研 | 未公开的支持Windows/Linux/Mac全平台的C2框架 |

| REDFLARE (Gorat) | golang | 自研 | 使用golang开发的RedFlare受控端RAT |

| RESUMEPLEASE | vba | 自研 | |

| REVOLVER | .NET | 自研 | |

| SHARPUTILS | .NET | 开源 | 辅助.NET武器化开发的第三方库 |

| RUBEUS | .NET | 开源 | 基于.NET的操作Kerberos的工具集 |

| SAFETYKATZ | .NET | 开源 | 基于.NET的Mimikatz修改版 |

| SHARPERSIST | .NET | 自研 | 集成一系列方法的.NET持久化框架:注册 COM CLISID、热键持久化、服务失败滥用持久化、利用keepass和tortoisesvn等第三方程序 |

| SHARPIVOT | .NET | 自研 | 集成一系列方法的.NET Pivot 框架:计划任务、WMI、RPC、谷歌更新服务劫持、潜在句柄污染(Possible Handler Poisoning) |

| SHARPSACK | .NET | 自研 | |

| SHARPSCHTASK | .NET | 自研 | 基于.NET的计划任务相关工具 |

| SHARPSTOMP | .NET | 自研 | 基于.NET的文件创建/修改/访问时间戳修改工具 |

| SHARPY | .NET | 自研 | 基于.NET的加载器 |

| SHARPZEROLOGON | .NET | 自研 | 基于.NET的ZEROLOGON漏洞(CVE-2020-1472)利用工具 |

| SINFULOFFICE | .NET | 自研 | 基于.NET的Office文档OLE利用生成器 |

| NETASSEMBLYINJECT | .NET | 自研 | .NET Assembly注入工具 |

| TITOSPECIAL | .NET | 自研 | 基于.NET的内存dump(凭据获取)工具 |

| TRIMBISHOP | .NET | 自研 | 基于.NET的进程注入工具 |

| NETSHSHELLCODERUNNER | .NET | 自研 | 利用netsh执行shellcode |

| WEAPONIZE | (待验证)可能是一种未公开的LOLBAS方法,利用TSTHEME.EXE来执行,或可能是进程注入 | ||

| WILDCHILD | .NET | 自研 | 基于.NET的HTA代码执行器生成工具(支持VBScript与JScript) |

| WMIRUNNER | .NET | 自研 | 基于.NET的WMI执行工具 |

| WMISHARP | .NET | 自研 | |

| WMISPY | .NET | 自研 | 基于.NET的利用WMI进行信息收集的工具 |

| UNCATEGORIZED/DOHC2 | .NET,python | 开源 | 模仿CobaltStrike的DNS beacon的C2框架 |

| UNCATEGORIZED/MODIFIEDSHARPVIEW | .NET | SharpView脚本,用于完成域内信息收集 | |

| UNCATEGORIZED/PRAT | .NET | ||

| UNCATEGORIZED/REDTEAMMATERIALS | .NET | ||

| UNCATEGORIZED/SHARPDACL | .NET | ||

| UNCATEGORIZED/SHARPDNS | .NET | ||

| UNCATEGORIZED/SHARPGOPHER | .NET | ||

| UNCATEGORIZED/SHARPNATIVEZIPPER | .NET | ||

| UNCATEGORIZED/SHARPNFS | .NET | ||

| UNCATEGORIZED/SHARPPATCHCHECK | .NET | ||

| UNCATEGORIZED/SHARPSQLCLIENT | .NET | ||

| UNCATEGORIZED/SHARPTEMPLATE | .NET | ||

| UNCATEGORIZED/SHARPWEBCRAWLER | .NET | ||

| UNCATEGORIZED/SHARPZIPLIBZIPPER | .NET | ||

| UNCATEGORIZED/CredSnatcher | .NET | ||

| UNCATEGORIZED/WCMDump | .NET |

SolarWinds遭到供应链攻击安装Sunburst后门

2020年12月13日,美国网络安全公司FireEye发布分析报告称[1],SolarWinds 旗下的Orion基础设施管理平台的发布环境遭到黑客组织入侵,黑客对文件SolarWinds.Orion.Core.BusinessLayer.dll的源码进行篡改添加了后门代码,该文件具有合法数字签名会伴随软件更新下发。后门代码伪装成Orion OIP协议的流量进行通信,将其恶意行为融合到SolarWinds合法行为中。 FireEye称已在全球多个地区检测到攻击活动,包括北美、欧洲、亚洲和中东的一些政府、咨询、技术公司。SolarWinds 已在其官方网站发布安全公告[2],公布受影响版本为2019.4 HF 5 - 2020.2.1,并提示用户升级至2020.2.1 HF 1版本。 SolarWinds公司创办于1999年,总部位于美国德克萨斯州奥斯汀,在多个国家设有销售和产品开发办事处,主要生产销售网络和系统监测管理类的软件产品,为全球30万家客户服务,覆盖了政府、军事、教育等大量重要机构和超过9成的世界500强企业,知名客户清单包括:《美国财富》 500强企业中的425家;美国十大电信公司;美军所有五个分支;五角大楼,美国国务院,NASA,NSA,美国邮政局,NOAA,美国司法部和总统办公室;美国前五名会计师事务;全球数百所大学等。

【👍最专业👍】《安天 - SolarWinds旗下软件被用于供应链攻击事件分析》

【👍最经验👍】《奇安信A-Team - 从Solarwinds供应链攻击(金链熊)看APT行动中的隐蔽作战》

《深信服 - 红队视角看Sunburst后门中的TTPs》

《绿盟 - SolarWinds供应链攻击事件分析》

《腾讯安全 - 对SolarWinds供应链攻击事件的技术分析及产品应对》

《360Quake空间测绘 - SolarWinds失陷服务器测绘分析报告》

《安全牛 - 解读“日爆攻击”的十大ATT&CK战术》

《阿里云安全 - 对SolarWinds事件更深的思考:如何防御供应链攻击》

《安恒 - APT组织针对SolarWinds产品供应链攻击事件预警》

后续跟踪

《深信服千里目 - SolarWinds供应链攻击持续跟踪进展》

《美众议院举办SolarWinds听证会,将密码泄露归咎于实习生》

《SolarWinds黑客访问了国土安全部高官的电子邮件,安全团队也没能幸免》

SolarWinds供应链攻击中的恶意软件

Sunspot

《CrowdStrike - SUNSPOT: An Implant in the Build Process》

Sunburst

《CheckPoint - SUNBURST, TEARDROP and the NetSec New Normal》

《赛门铁克 - Sunburst: Supply Chain Attack Targets SolarWinds Users》

Teardrop

《360代码卫士 - SolarWinds 供应链攻击中的第三款恶意软件》

RainDrop

《赛门铁克 - Raindrop: New Malware Discovered in SolarWinds Investigation》

2021

Immunity Canvas 7.26工具源码泄露

Immunity CANVAS是Immunity公司的一款商业级漏洞利用和渗透测试工具,此工具并不开源,其中文版介绍如下:

“Canvas是ImmunitySec出品的一款安全漏洞检测工具。它包含几百个以上的漏洞利用。对于渗透测试人员来说,Canvas是比较专业的安全漏洞利用工具。 Canvas 也常被用于对IDS和IPS的检测能力的测试。Canvas目前已经使用超过700个的漏洞利用,在兼容性设计也比较好,可以使用其它团队研发的漏洞利用工具,例如使用Gleg, Ltd’s VulnDisco 、 the Argeniss Ultimate0day 漏洞利用包。”