官方例子地址https://github.com/istio/istio/tree/master/samples/bookinfo/

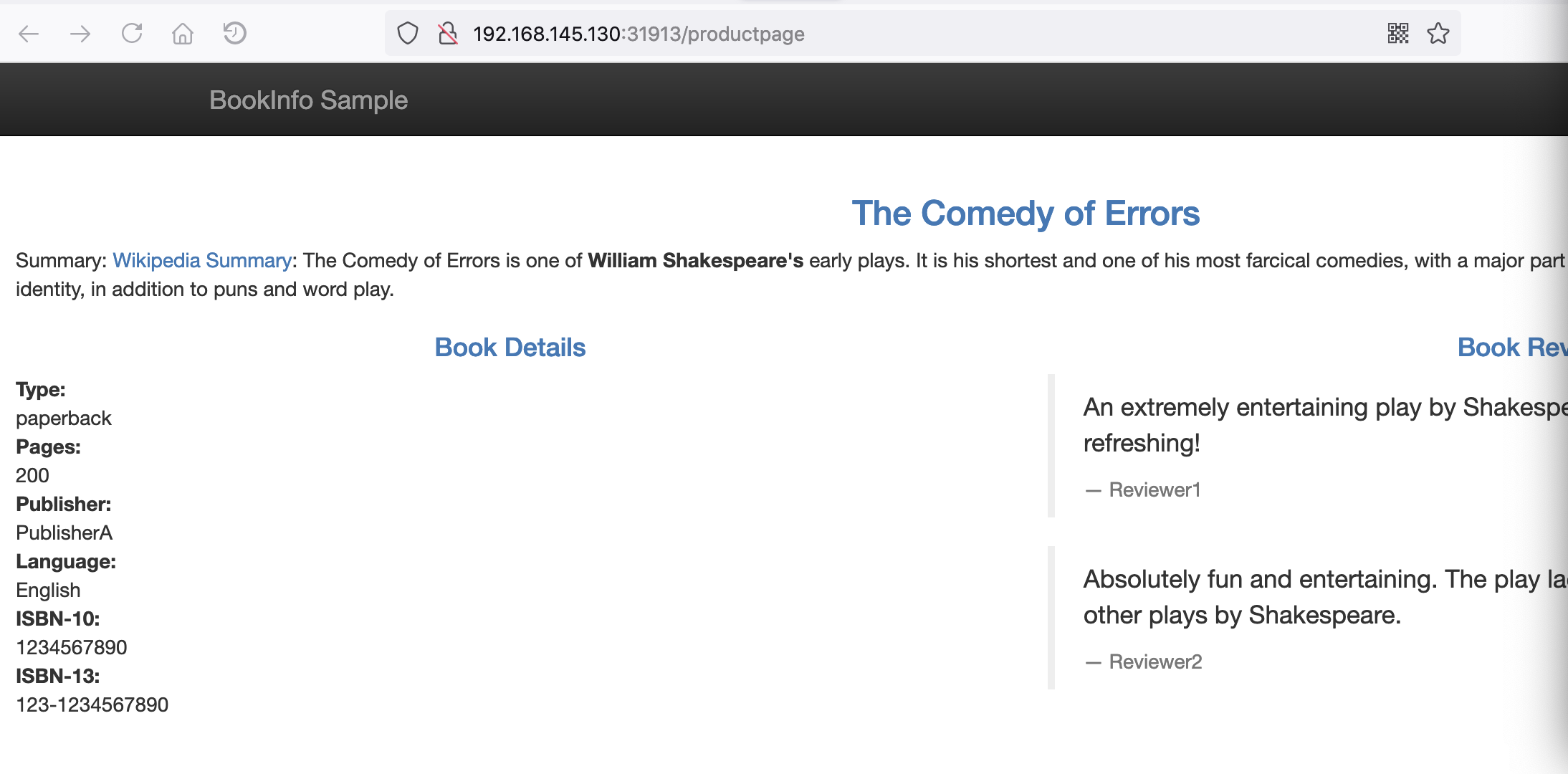

这个示例部署了一个用于演示多种 Istio 特性的应用,该应用由四个单独的微服务构成,这个应用模仿在线书店的一个分类,显示一本书的信息。页面上会显示一本书的描述、书籍的 ISBN、页数等信息,以及关于这本书的一些评论。

Bookinfo 应用分为四个单独的微服务:

- productpage:这个微服务会调用 details 和 reviews 两个微服务,用来生成页面。

- details:这个微服务中包含了书籍的信息。

- reviews:这个微服务中包含了书籍相关的评论,它还会调用 ratings 微服务。

- ratings:这个微服务中包含了由书籍评价组成的评级信息。

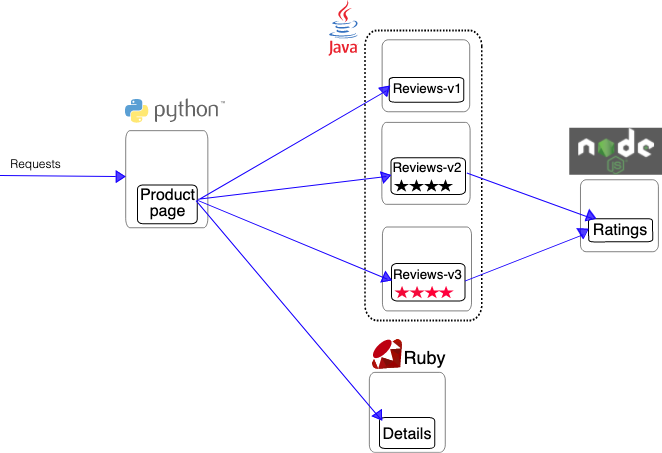

reviews 微服务有 3 个版本:

- v1 版本不会调用 ratings 服务。

- v2 版本会调用 ratings 服务,并使用 1 到 5 个黑色星形图标来显示评分信息。

- v3 版本会调用 ratings 服务,并使用 1 到 5 个红色星形图标来显示评分信息。

下图可以用来说明我们这个示例应用的整体架构:

Bookinfo 应用中的几个微服务是由不同的语言编写而成的,这些服务对 Istio 并无依赖,但是构成了一个有代表性的服务网格的例子:它由多个服务、多个语言构成,并且 reviews 服务具有多个版本。

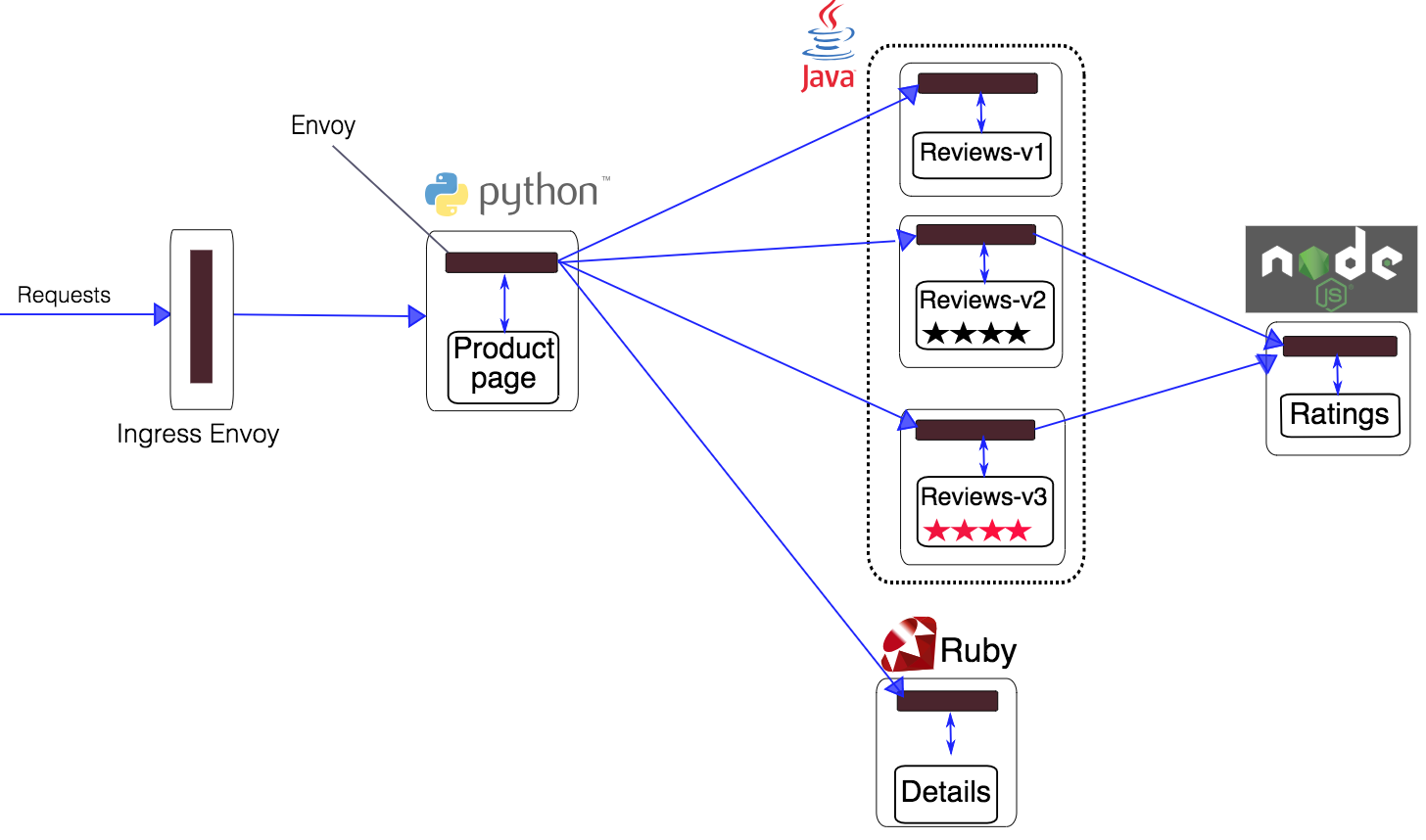

我们要在 Istio 中运行这个应用,不需要对应用本身做任何改变,只要简单的在 Istio 环境中对服务进行配置和运行,也就是把 Envoy sidecar 注入到每个服务之中。最终的部署结果将如下图所示:

所有的微服务都和 Envoy sidecar 集成在一起,被集成服务所有的出入流量都被 sidecar 所劫持,这样就为外部控制准备了所需的 Hook,然后就可以利用 Istio 控制平面为应用提供服务路由、遥测数据收集以及策略实施等功能。

进入上面的 Istio 安装目录,执行如下命令:

cd samples/bookinfo/ls -ltotal 20-rwxr-xr-x 1 root root 4029 Jul 15 13:32 build_push_update_images.shdrwxr-xr-x 2 root root 4096 Jul 15 13:32 networkingdrwxr-xr-x 3 root root 18 Jul 15 13:32 platformdrwxr-xr-x 2 root root 46 Jul 15 13:32 policy-rw-r--r-- 1 root root 3538 Jul 15 13:32 README.mddrwxr-xr-x 8 root root 123 Jul 15 13:32 src-rw-r--r-- 1 root root 6329 Jul 15 13:32 swagger.yaml

安装

# kubectl apply -f platform/kube/bookinfo.yamlservice/details createdserviceaccount/bookinfo-details createddeployment.apps/details-v1 createdservice/ratings createdserviceaccount/bookinfo-ratings createddeployment.apps/ratings-v1 createdservice/reviews createdserviceaccount/bookinfo-reviews createddeployment.apps/reviews-v1 createddeployment.apps/reviews-v2 createddeployment.apps/reviews-v3 createdservice/productpage createdserviceaccount/bookinfo-productpage createddeployment.apps/productpage-v1 created

如果在安装过程中禁用了 Sidecar 自动注入功能而选择手动注入 Sidecar,请在部署应用之前可以使用 istioctl kube-inject 命令来注入 sidecar 容器。

➜ ~ kubectl apply -f <(istioctl kube-inject -f samples/bookinfo/platform/kube/bookinfo.yaml)

们部署的 bookinfo.yaml 资源清单文件就是普通的 Kubernetes 的 Deployment 和 Service 的 yaml 文件,使用 istioctl kube-inject 或者配置自动注入后会在这个文件的基础上向其中的 Deployment 追加一个镜像为 docker.io/istio/proxyv2:1.10.3 的 sidecar 容器,上面的命令会启动全部的四个服务,其中也包括了 reviews 服务的三个版本(v1、v2 以及 v3)。

kubectl get podsNAME READY STATUS RESTARTS AGEdetails-v1-79f774bdb9-bhbbr 2/2 Running 0 22mproductpage-v1-6b746f74dc-2sr4x 2/2 Running 0 22mratings-v1-b6994bb9-gt2jg 2/2 Running 0 22mreviews-v1-545db77b95-kvmvx 2/2 Running 0 22mreviews-v2-7bf8c9648f-wt96k 2/2 Running 0 22mreviews-v3-84779c7bbc-8m49x 2/2 Running 0 22mkubectl get svcNAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGEdetails ClusterIP 10.100.3.111 <none> 9080/TCP 23mkubernetes ClusterIP 10.96.0.1 <none> 443/TCP 7d7hproductpage ClusterIP 10.107.13.60 <none> 9080/TCP 23mratings ClusterIP 10.100.173.57 <none> 9080/TCP 23mreviews ClusterIP 10.104.239.96 <none> 9080/TCP 23m

现在应用的服务都部署成功并启动了,如果我们需要在集群外部访问,就需要添加一个 istio gateway,gateway 相当于 k8s 的 ingress controller 和 ingress,它为 HTTP/TCP 流量配置负载均衡,通常在服务网格边缘作为应用的 ingress 流量管理。

创建一个 Ingress gateway:

kubectl apply -f samples/bookinfo/networking/bookinfo-gateway.yamlgateway.networking.istio.io/bookinfo-gateway createdvirtualservice.networking.istio.io/bookinfo created

验证 gateway 是否创建成功:

# kubectl get gatewayNAME AGEbookinfo-gateway 51s

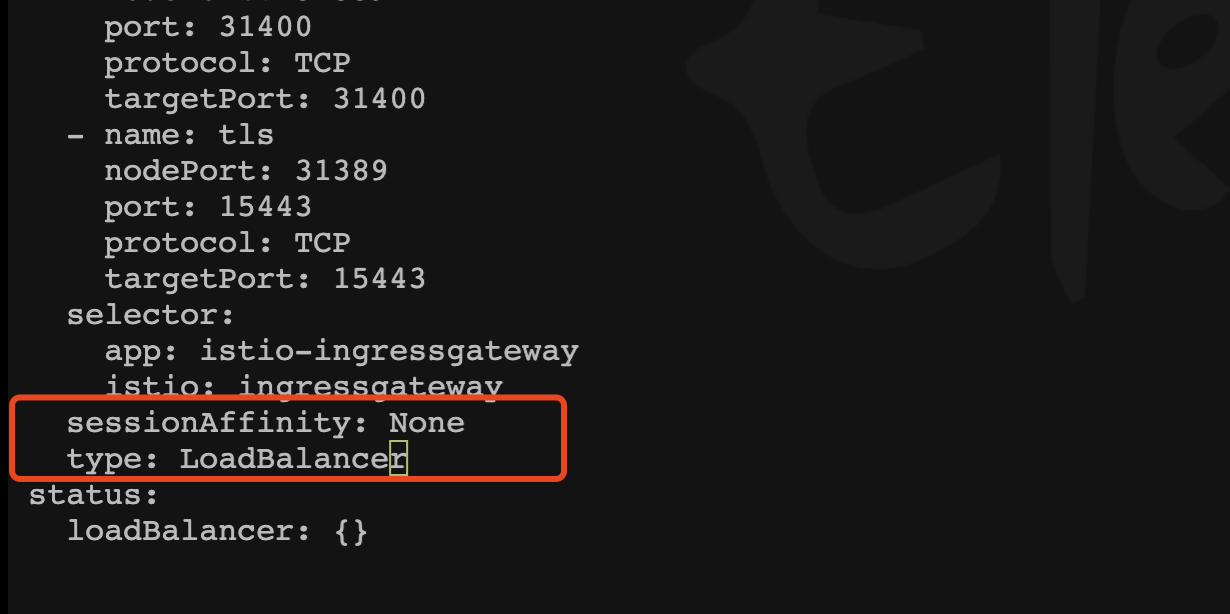

要想访问这个应用,这里我们需要更改下 istio 提供的 istio-ingressgateway 这个 Service 对象,默认是 LoadBalancer 类型的服务:

kubectl get svc -n istio-systemNAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGEistio-egressgateway ClusterIP 10.101.10.153 <none> 80/TCP,443/TCP 33mistio-ingressgateway LoadBalancer 10.99.209.174 <pending> 15021:31932/TCP,80:31913/TCP,443:31114/TCP,31400:31339/TCP,15443:31389/TCP 33mistiod ClusterIP 10.111.90.75 <none> 15010/TCP,15012/TCP,443/TCP,15014/TCP

LoadBalancer 类型的服务,实际上是用来对接云服务厂商的,如果我们没有对接云服务厂商的话,可以将这里类型改成 NodePort,但是这样当访问我们的服务的时候就需要加上 nodePort 端口了:

kubectl edit svc istio-ingressgateway -n istio-system

type: NodePortstatus:loadBalancer: {}

验证当前是否修改成功

kubectl get svc -n istio-systemNAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGEistio-egressgateway ClusterIP 10.101.10.153 <none> 80/TCP,443/TCP 36mistio-ingressgateway NodePort 10.99.209.174 <none> 15021:31932/TCP,80:31913/TCP,443:31114/TCP,31400:31339/TCP,15443:31389/TCP 36mistiod ClusterIP 10.111.90.75 <none> 15010/TCP,15012/TCP,443/TCP,15014/TCP

通过 http://