NTD NETSEC DAY03

- 案例1:Hub环境抓取密码

- 案例2:交换机配置端口镜像

- 案例3:路由器置端口镜像

- 案例4:使用EvilFoca进行ARP欺骗

- 案例5:ARP欺骗原理分析

- 案例6:防范ARP欺骗

- 案例7:使用Ettercap进行ARP欺骗

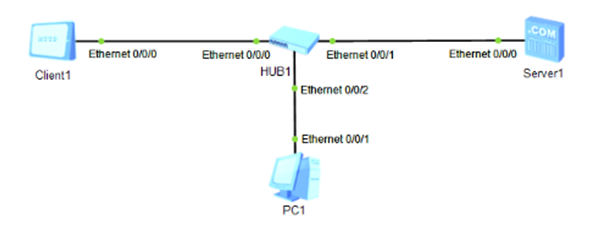

1 案例1:Hub环境抓取密码

1.1 问题

搭建FTP服务器,在Client1上访问Server1,抓取FTP密码。

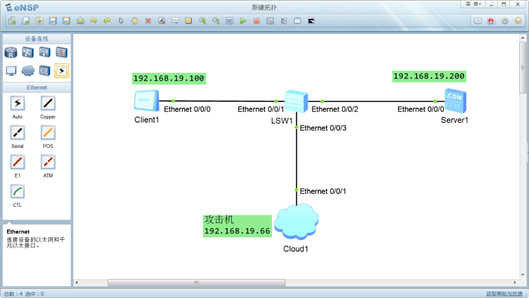

1.2 方案

1.3 步骤

实现此案例需要按照如下步骤进行。

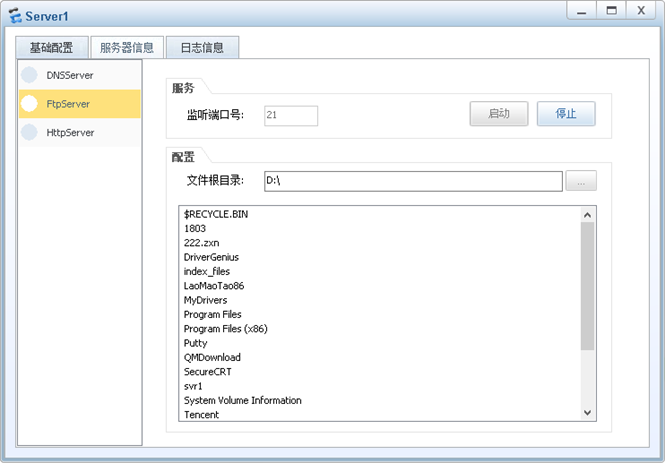

1)搭建FTP服务器,如图-2所示。

图-2

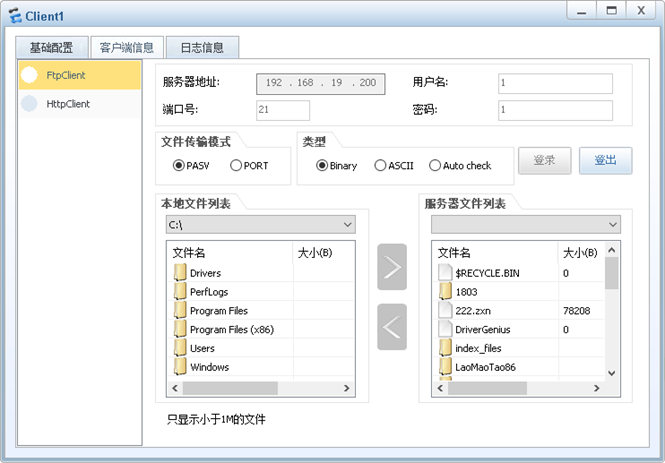

2)访问FTP,如图-3所示。

图-3

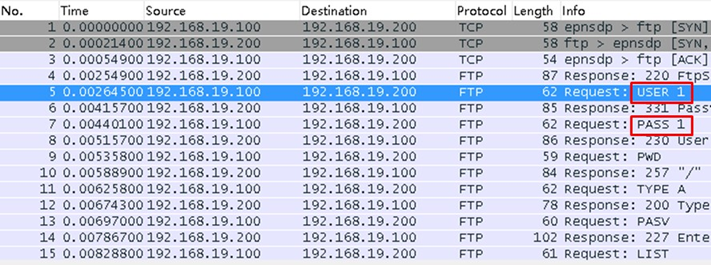

3)抓取到FTP用户名和密码,如图-4所示。

图-4

2 案例2:交换机配置端口镜像

2.1 问题

在交换机上配置端口镜像,Ethernet0/0/3为观察口,Ethernet0/0/1为镜像口。

2.2 方案

2.3 步骤

实现此案例需要按照如下步骤进行。

1)在交换机上配置端口镜像的命令如下。

observe-port 1 interface Ethernet0/0/3 //观察口

interface Ethernet0/0/1 //镜像口

port-mirroring to observe-port 1 both

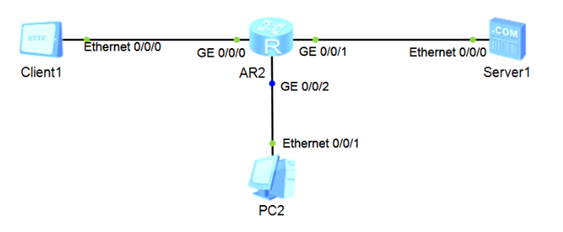

3 案例3:路由器置端口镜像

3.1 问题

在路由器上配置端口镜像,G0/0/2为观察口,G0/0/0为镜像口。

3.2 方案

3.3 步骤

实现此案例需要按照如下步骤进行。

1)在路由器上配置端口镜像的命令如下。

observe-port interface GigabitEthernet0/0/2

interface GigabitEthernet0/0/0

mirror to observe-port both

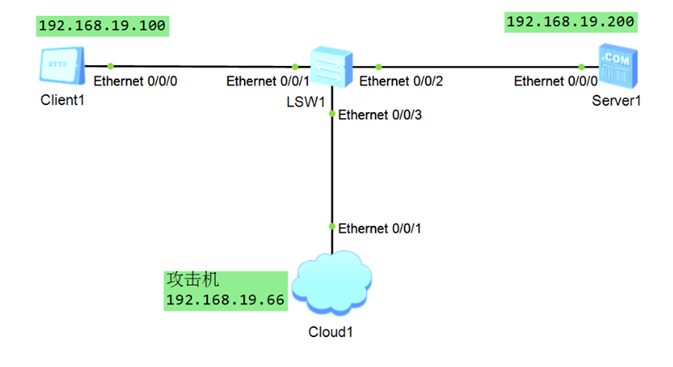

4 案例4:使用EvilFoca进行ARP欺骗

4.1 问题

交换机环境下使用EvilFoca进行ARP欺骗,抓取FTP密码。

4.2 方案

4.3 步骤

实现此案例需要按照如下步骤进行。

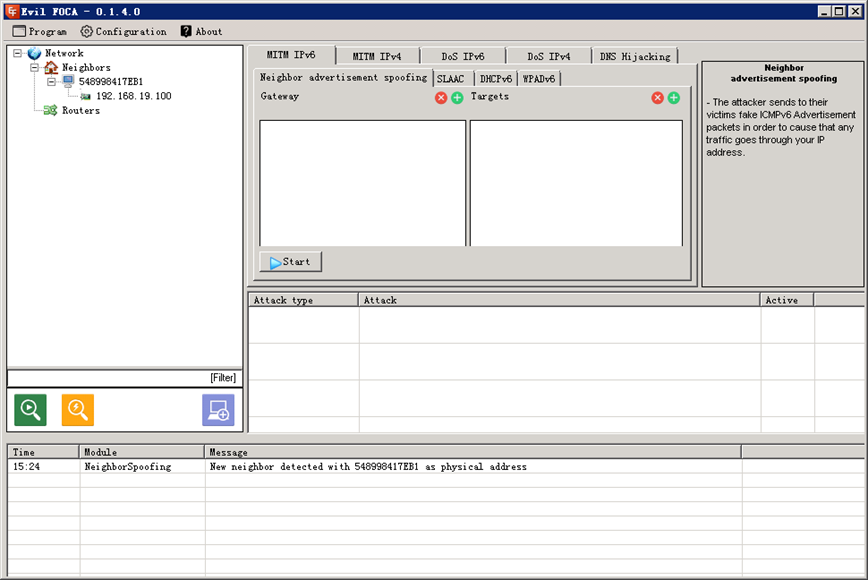

1)运行EvilFoca,如图-8所示。

图-8

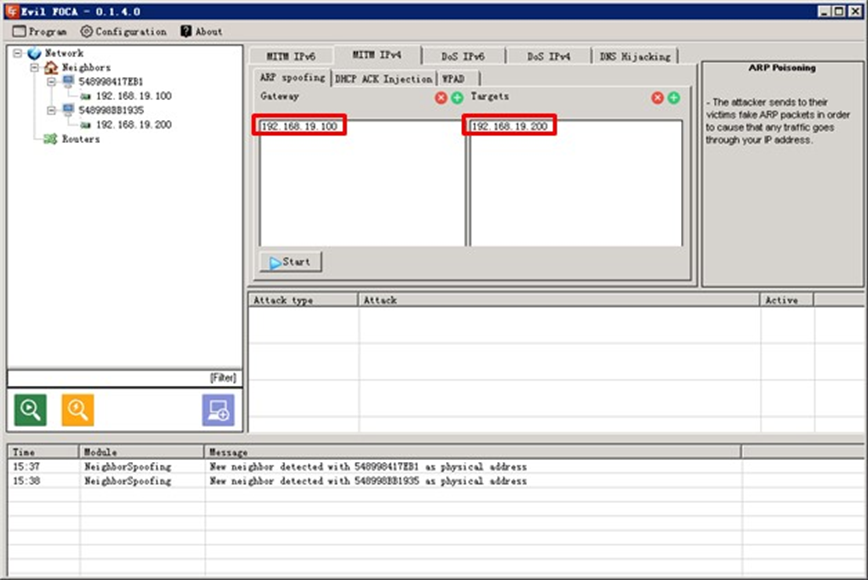

2)选择MITM IPv4->ARP spoofing,添加2台主机,如图-9所示。

图-9

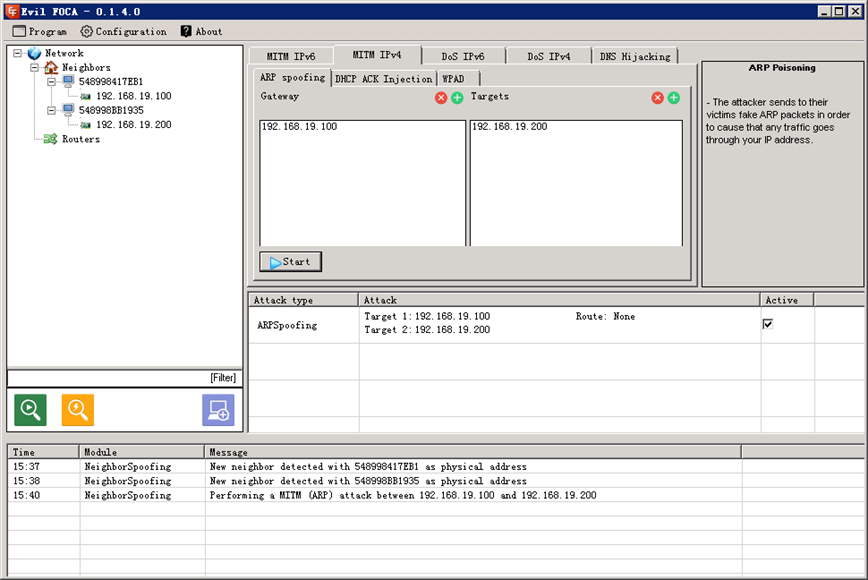

3)点击“Start”,如图-10所示。

图-10

4)在交换机E0/0/3开启抓包,如图-11所示。

图-11

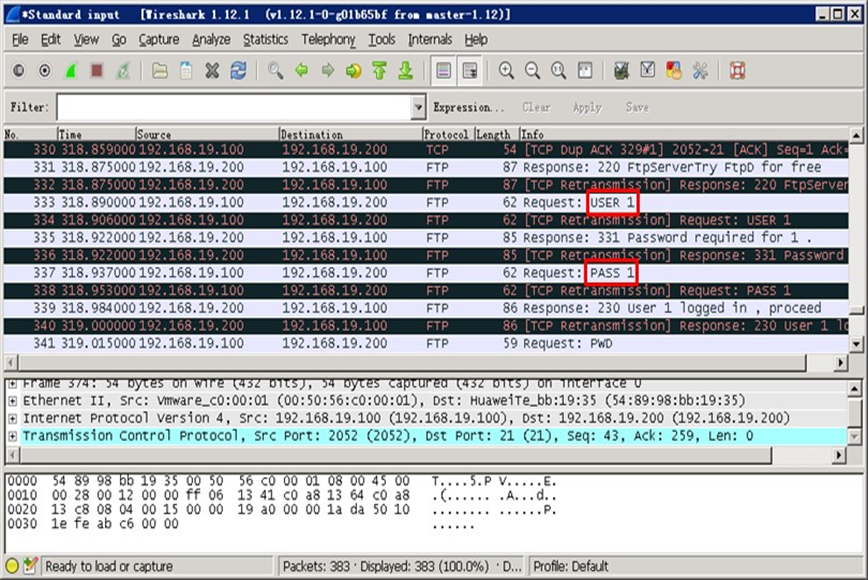

5)在Client1访问FTP,抓到用户名和密码,如图-12所示。

图-12

5 案例5:ARP欺骗原理分析

5.1 问题

交换机环境下使用EvilFoca进行ARP欺骗,抓包分析ARP欺骗的原理。

5.2 方案

5.3 步骤

实现此案例需要按照如下步骤进行。

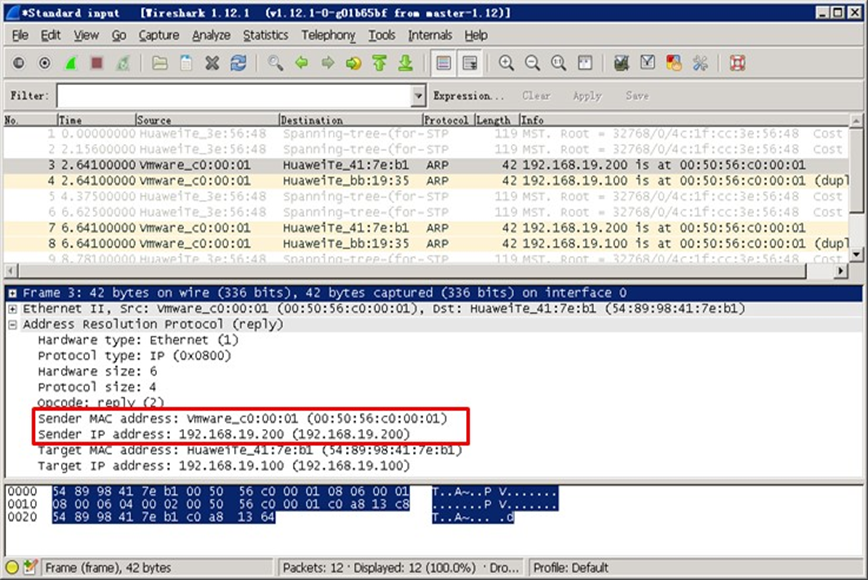

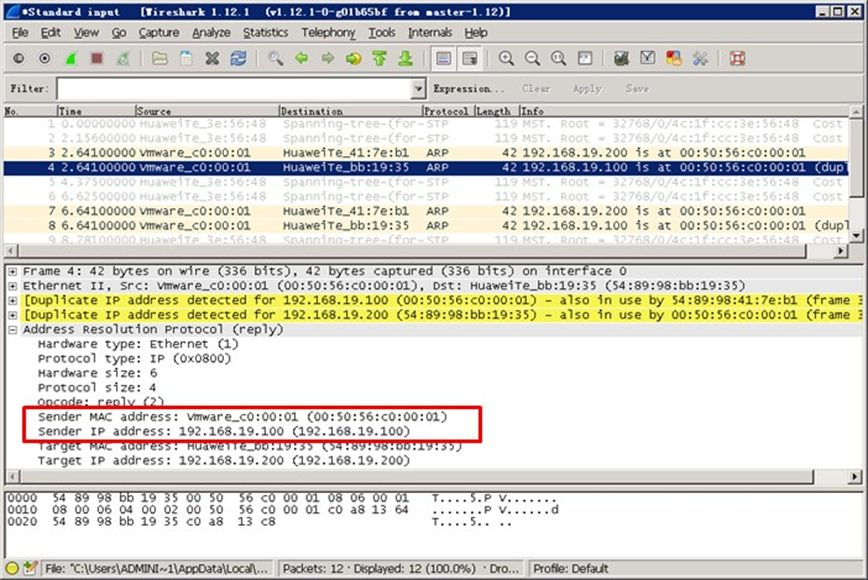

1)通过抓包发现是伪造的ARP应答包,如图-14和图-15所示。

图-14

图-15

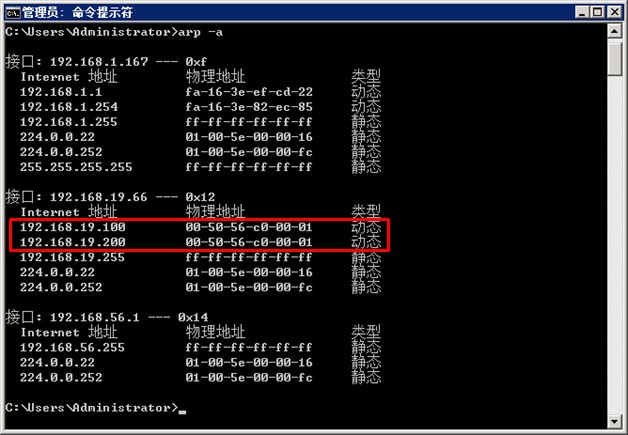

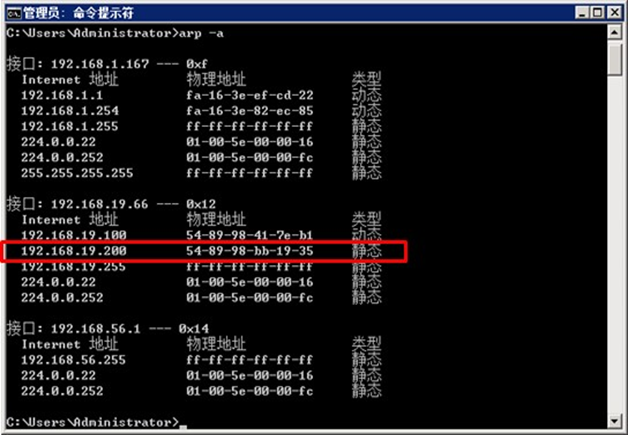

2)运行arp -a命令查看ARP缓存表,已被毒化,如图-16所示。

图-16

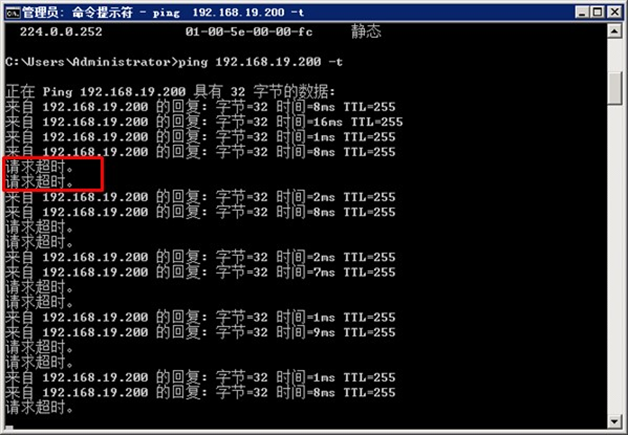

3)使用Ping测试有超时,如图-17所示。

图-17

6 案例6:防范ARP欺骗

6.1 问题

交换机环境下使用EvilFoca进行ARP欺骗,要求防范ARP欺骗。

6.2 方案

6.3 步骤

实现此案例需要按照如下步骤进行。

步骤一:针对宿主机是Windows 2008

1)先停止ARP攻击,进行ARP绑定

arp –d 192.168.19.200

arp –s 192.168.19.200 54-89-98-bb-19-35

之后查看ARP缓存表,如图-19所示。

图-19

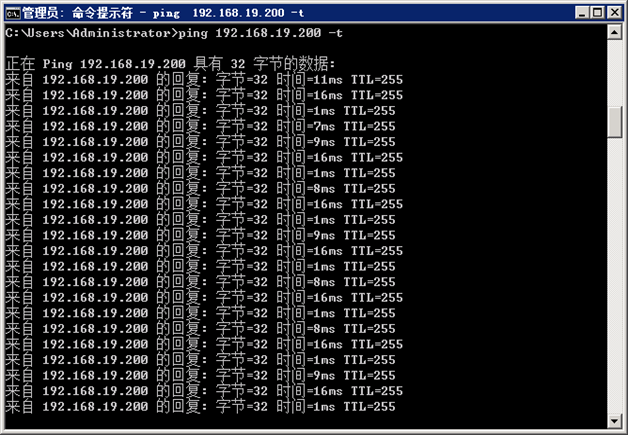

2)重新开始ARP攻击,Ping测试没有超时,如图-20所示。

图-20

步骤二:针对宿主机是Windows 7或Windows 10

1)进入windows\system32文件夹找到cmd.exe,右键“以管理员身份运行”,然后运行如下命令

netsh interface ipv4 show interface

如图-21所示。

图-21

2)绑定IP/MAC的命令如下。

netsh -c i i add ne 17 192.168.19.200 54-89-98-bb-19-35

3)如果要删除绑定IP/MAC,命令如下。

netsh -c i i del ne 17

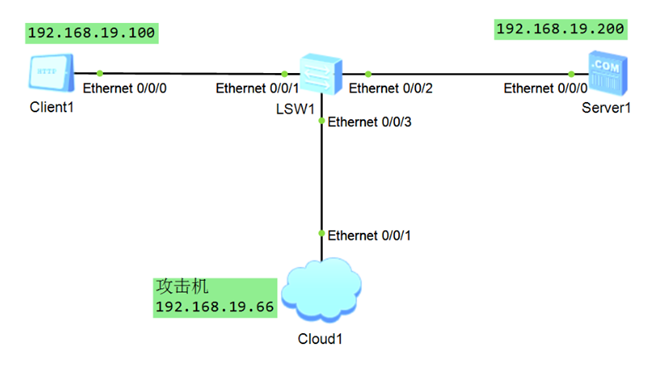

7 案例7:使用Ettercap进行ARP欺骗

7.1 问题

交换机环境下使用kali虚拟机中的Ettercap进行ARP欺骗,抓取FTP密码。

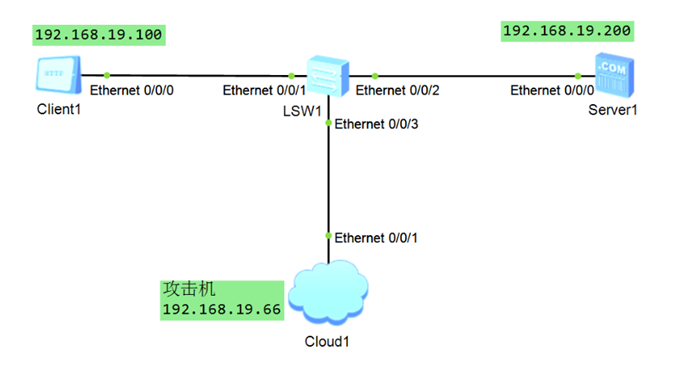

7.2 方案

搭建实验环境,攻击机使用kali虚拟机,如图-22所示。

图-22

7.3 步骤

实现此案例需要按照如下步骤进行。

1)启动Ettercap,如图-23所示。

图-23

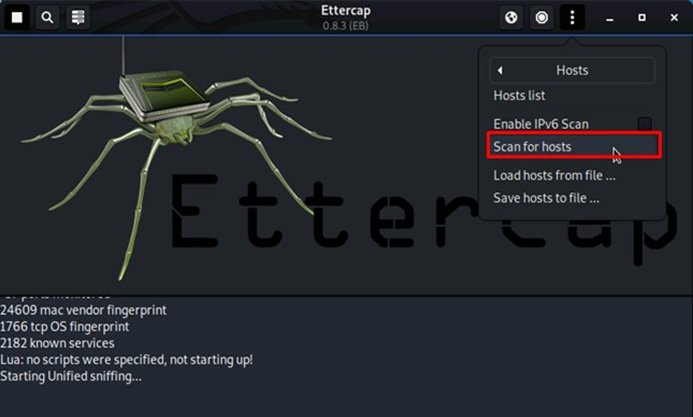

2)选择Scan for hosts,如图-24和图-25所示。

图-24

图-25

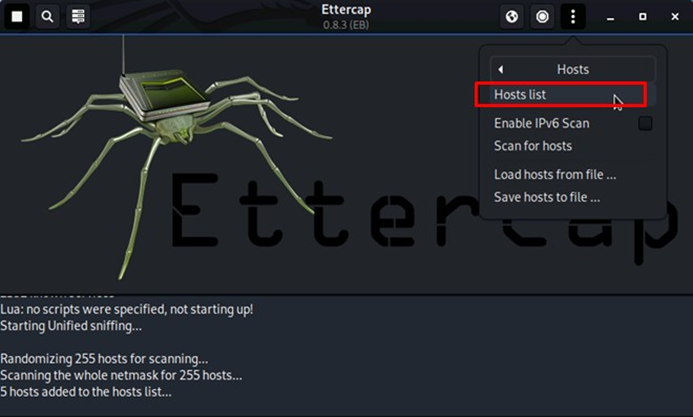

3)选择Hosts list,如图-26所示。

图-26

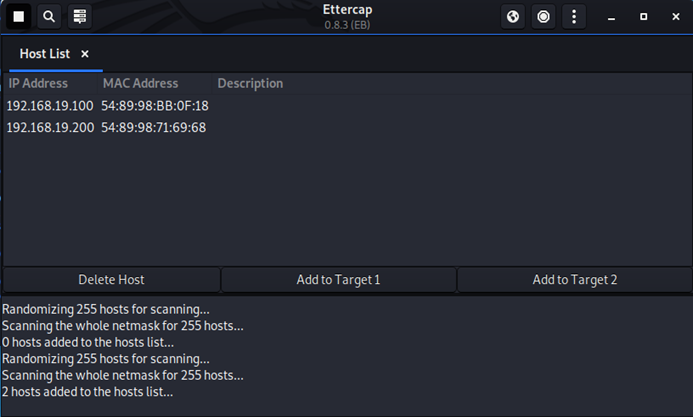

4)查看Hosts list,如图-27所示。

图-27

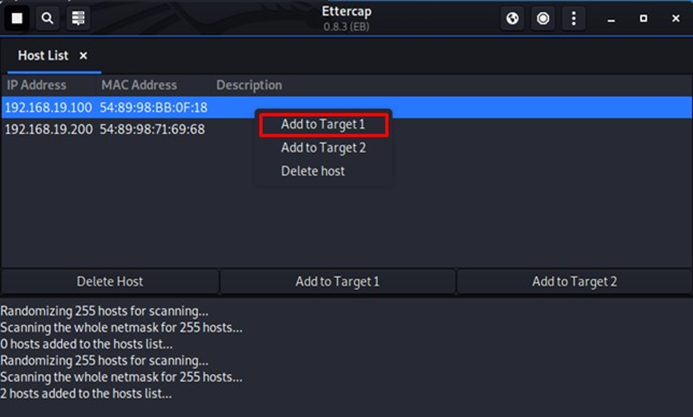

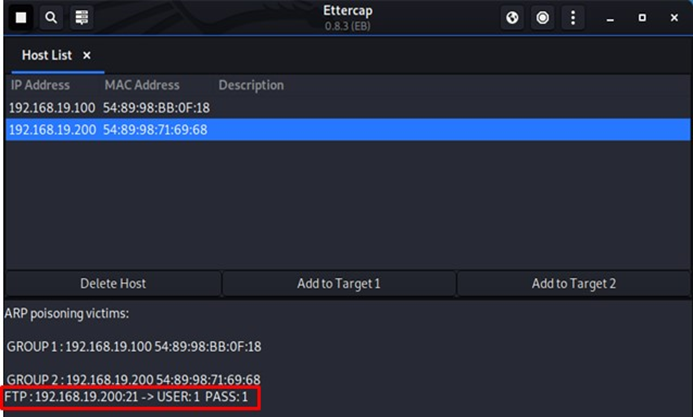

5)将192.168.19.100添加到Target1,192.168.19.200添加到Target2,如图-28所示。

图-28

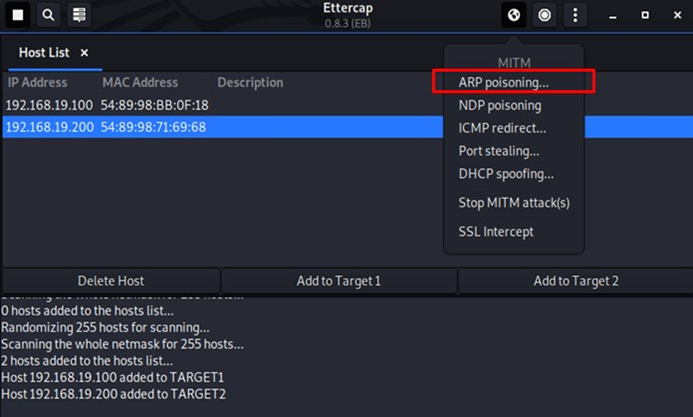

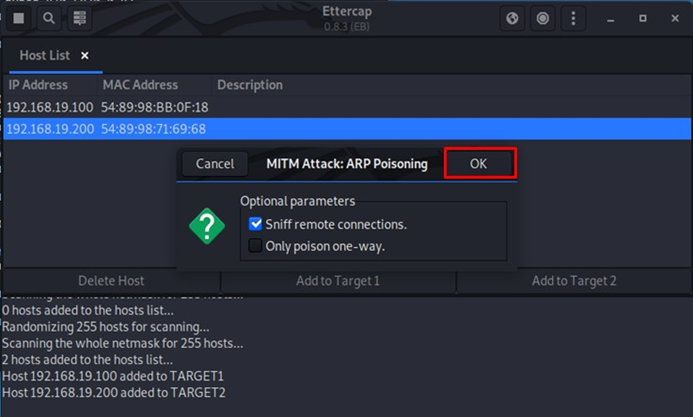

6)选择ARP poisoning,如图-29所示。

图-29

7)选择ARP poisoning参数,如图-30所示。

图-30

8)Client1登录FTP后,抓到用户名和密码,如图-31所示。

图-31