intrduction

垃圾邮件和网络钓鱼是常见的社会工程攻击。在社会工程中,网络钓鱼攻击媒介可以是电话、短信或电子邮件。正如您应该已经猜到的那样,我们的重点是将电子邮件作为攻击媒介。

我们都应该对垃圾邮件有所了解。无论如何,这些电子邮件都会以某种方式进入我们的收件箱。

第一封被归类为垃圾邮件的电子邮件可以追溯到 1978年,至今仍在蓬勃发展。

网络钓鱼是一种严重的攻击媒介,作为防御者,您必须加以防御。

在构建分层防御策略时,组织可以遵循所有推荐的指导方针。尽管如此,您所需要的只是企业环境中没有经验且毫无戒心的用户单击链接或下载并运行恶意附件,这可能为攻击者提供进入网络的立足点。

许多产品有助于打击垃圾邮件和网络钓鱼,但实际上这些电子邮件仍然可以通过。当他们这样做时,作为安全分析师,您需要知道如何分析这些电子邮件以确定它们是恶意的还是良性的。

此外,您将需要收集有关电子邮件的信息以更新您的安全产品,以防止恶意电子邮件重新进入用户的收件箱。

在这个会议室中,我们将了解通过 Internet 发送电子邮件所涉及的所有组件以及如何分析电子邮件标头。

The Email Address

这个房间的开头只适合提到发明电子邮件概念并使@符号出名的人。负责为我们的沟通方式做出贡献的人是 Ray Tomlinson。

电子邮件的发明可以追溯到 1970 年代的 ARPANET。是的,可能在你出生之前。毫无疑问,在我出生之前。 :)

那么,什么构成了电子邮件地址?

- User Mailbox (or Username)

- @

- Domain

让我们看看下面的电子邮件地址,billy@johndoe.com。

- The user mailbox is billy

- @ (thanks Ray)

- The domain is johndoe.com

为了进一步简化这一点,请考虑您居住的街道。

- 您可以将您的街道视为domain。

- 在这种情况下,收件人的名字/姓氏以及门牌号码代表用户邮箱。

有了这些信息,投递邮件的邮政工作人员就知道将信件放入哪个邮箱。

接下来,让我们看看用于将电子邮件从发件人发送到收件人的网络协议。

Email Delivery

当您在电子邮件客户端中点击“发送”时发生的“魔法”涉及到一些协议。

到目前为止,您应该已经知道某些协议是为了处理特定的网络相关任务而创建的,例如电子邮件。

涉及 3 种特定协议来促进电子邮件的发送和接收,下面简要列出了它们。

- SMTP (Simple Mail Transfer Protocol) -它用于处理电子邮件的发送。

- POP3 (Post Office Protocol) - 负责在客户端和邮件服务器之间传输电子邮件。

- IMAP (Internet Message Access Protocol) - 负责在客户端和邮件服务器之间传输电子邮件。

您应该已经注意到 POP3 和 IMAP 具有相同的定义。但两者之间存在差异。

下面列出了两者之间的区别:(信用 AOL — You got mail!)

POP3

- 电子邮件被下载并存储在单个设备上。

- 发送的消息存储在发送电子邮件的单个设备上。

- 只能从下载电子邮件的单一设备访问电子邮件。

- 如果您想在服务器上保留消息,请确保启用“在服务器上保留电子邮件”设置,否则一旦下载到单个设备的应用程序或软件,所有消息都会从服务器中删除。

IMAP

- 电子邮件存储在服务器上,可以下载到多个设备。

- 发送的消息存储在服务器上。

- 可以跨多个设备同步和访问消息。

现在让我们谈谈电子邮件是如何从发件人到收件人的。

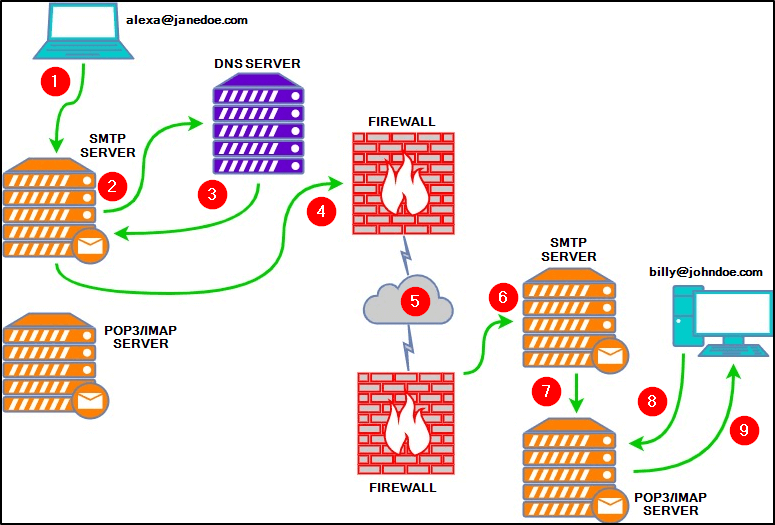

为了最好地说明这一点,请参见下面过于简化的图像:

下面是对上图中每个编号点的解释:

- Alexa 在她最喜欢的电子邮件客户端中向比利 (billy@johndoe.com) 撰写电子邮件。完成后,她按下发送按钮。

- SMTP 服务器需要确定将 Alexa 的电子邮件发送到哪里。它向 DNS 查询与 johndoe.com 相关的信息。

- DNS 服务器获取信息 johndoe.com 并将该信息发送到 SMTP 服务器。

- SMTP 服务器通过 Internet 将 Alexa 的电子邮件发送到 Billy 在 johndoe.com 的邮箱。

- 在这个阶段,Alexa 的邮件经过各种 SMTP 服务器,最终被中继到目的 SMTP 服务器。

- Alexa 的电子邮件终于到达了目标 SMTP 服务器。

- Alexa 的电子邮件已被转发,现在正坐在本地 POP3/IMAP 服务器中等待比利。

- Billy 登录到他的电子邮件客户端,该客户端会在本地 POP3/IMAP 服务器中查询他邮箱中的新电子邮件。

- Alexa 的电子邮件被复制 (IMAP) 或下载 (POP3) 到比利的电子邮件客户端。

最后,每个协议都有其关联的默认端口和推荐端口。例如,SMTP 是端口 25。

阅读以下文章以了解此处 here的每篇文章之间的区别。

Email Headers

我们知道电子邮件如何从 A 点传送到 B 点以及该过程中涉及的所有协议。

此任务是了解电子邮件到达收件箱时的组成部分。

如果您希望手动分析潜在的恶意电子邮件,这种理解是必要的。

在开始之前,我们需要了解电子邮件有两个部分:

- 电子邮件标头(有关电子邮件的信息,例如中继电子邮件的电子邮件服务器)

- 电子邮件正文(文本和/或 HTML 格式的文本)

电子邮件消息的语法称为 Internet Message Format (IMF)。

让我们先看看电子邮件标题。

在分析潜在的恶意电子邮件时,您会寻找什么?

让我们从以下电子邮件标题字段开始:

- 发件人 - 发件人的电子邮件地址

- 主题 - 电子邮件的主题行

- 日期 - 发送电子邮件的日期

- To - 收件人的电子邮件地址

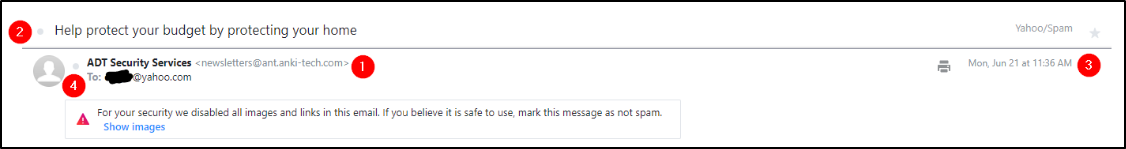

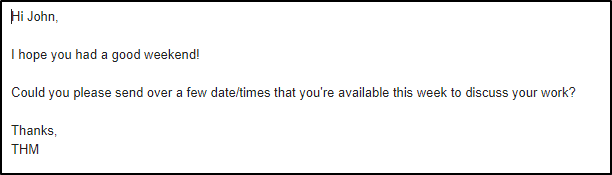

这通常在任何电子邮件客户端中都清晰可见。让我们看一下下图中这些字段的示例。

警告:这是来自实际电子邮件的片段。下图中的电子邮件来自蜜罐 Yahoo 电子邮件地址。不要与此房间中显示的电子邮件地址或 IP 地址接触/互动。

注意:上图中的数字对应于上面的电子邮件标题字段项目符号列表。

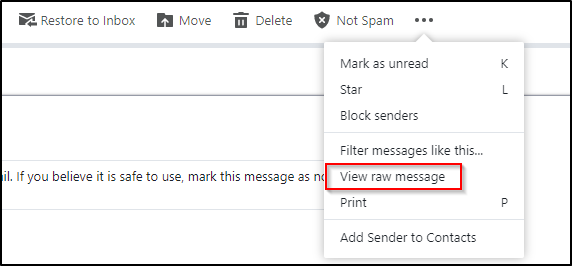

获取相同电子邮件标题信息的另一种方法是查看“原始”电子邮件详细信息。

详细查看电子邮件标头时,起初可能会令人生畏,但如果您知道要查找的内容,那就没那么糟糕了。

注意:根据您的电子邮件客户端(无论是 Web 客户端还是桌面应用程序),查看这些电子邮件标头字段的步骤会有所不同,但概念是相同的。

查看 Media Temple 的这篇知识库 (KB) 文章,了解在此处查看各种电子邮件客户端中的原始/完整电子邮件标头。

在下图中,您可以看到如何在 Yahoo 中查看此信息。

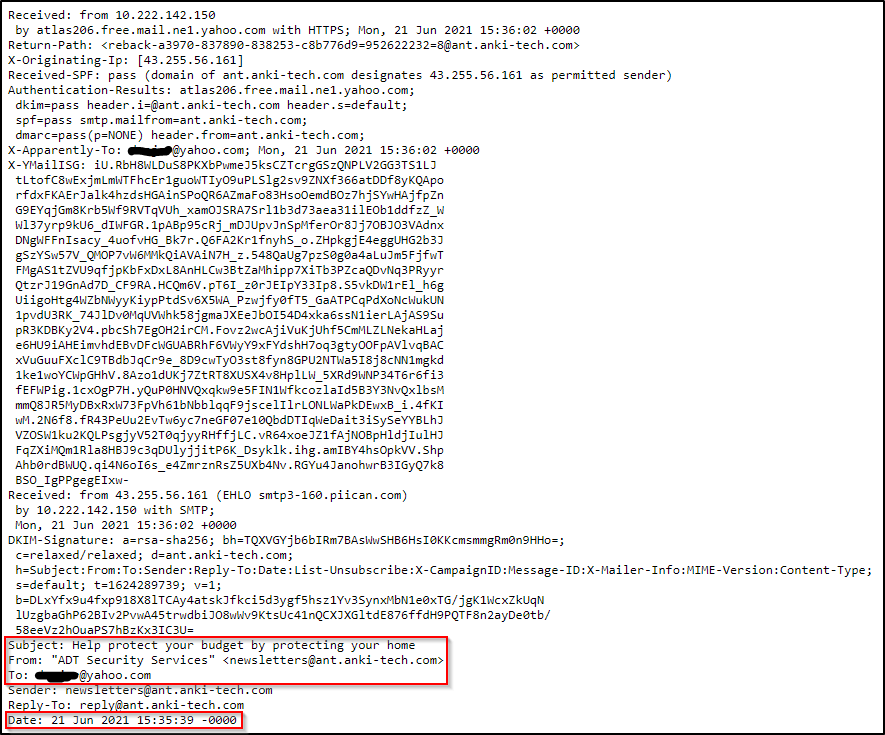

下面是电子邮件示例的原始消息片段。

注意:上图显示了电子邮件标题中的部分信息,而非全部信息。

您可以在附加的虚拟机桌面上的电子邮件示例目录中查看此电子邮件。该电子邮件的标题为 email1.eml。

从上图中,还有其他感兴趣的电子邮件标题字段。

- X-Originating-IP - 发送电子邮件的 IP 地址(这称为 X-header)

- Smtp.mailfrom/header.from - 发送电子邮件的域(这些标头在身份验证结果中)

- 回复 - 这是回复电子邮件将被发送到的电子邮件地址,而不是发件人电子邮件地址

澄清一下,在上面示例中的电子邮件中,发件人是 newsletters@ant.anki-tech.com,但如果收件人回复了电子邮件,则回复将发送到 reply@ant.anki-tech.com,即回复,而不是 newsletters@ant.anki-tech.com。

以下是 Media Temple 提供的有关如何分析电子邮件标头的附加资源:

https://mediatemple.net/community/products/all/204643950/understanding-an-email-header

注意:以下问题基于 Media Temple 知识库文章。

Email Body

电子邮件正文是电子邮件的一部分,其中包含发件人希望您查看的文本(纯文本或 HTML 格式)。

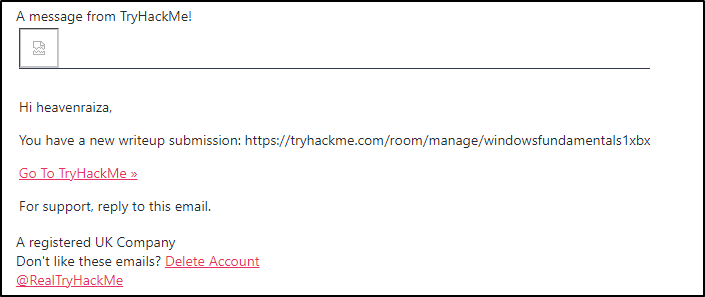

以下是纯文本电子邮件的示例。

以下是 HTML 格式电子邮件的示例。

上面的电子邮件包含一个图像(被电子邮件客户端阻止)和嵌入的超链接。

HTML 使得将这些元素添加到电子邮件中成为可能。

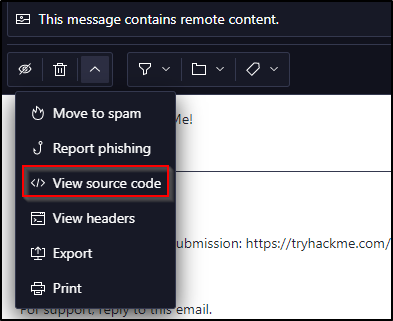

查看电子邮件的 HTML 代码与下面显示的方法相同,但可能会因 webmail 客户端而异。

在下面的示例中,屏幕截图来自 Protonmail。

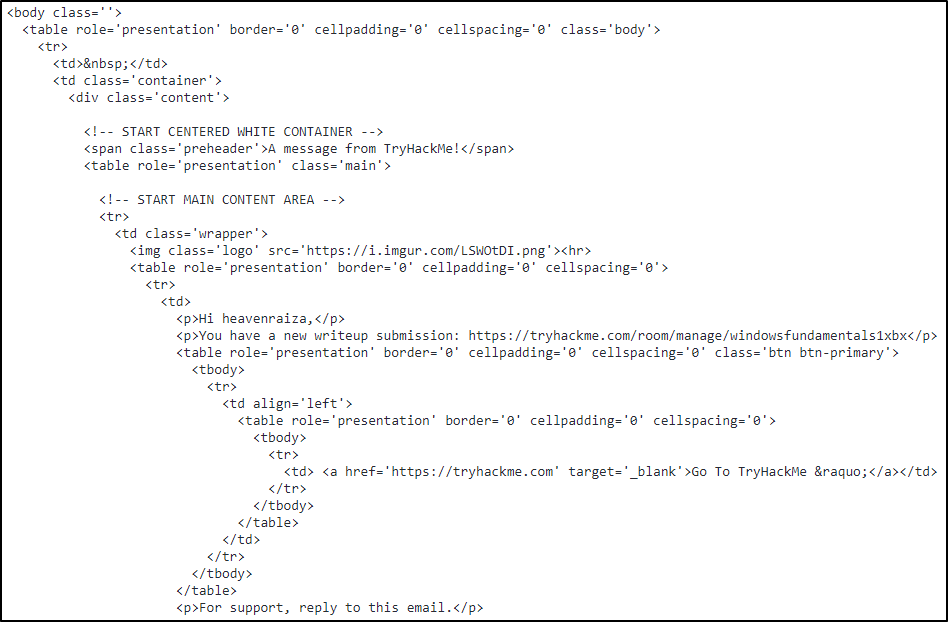

HTML 代码片段如下所示。

在这个特定的电子邮件 Web 客户端 Protonmail 中,切换回 HTML 的选项称为“查看呈现的 HTML”。

同样,对于其他 webmail 客户端,它会有所不同。

最后,电子邮件可能包含附件。同样的前提适用;您可以通过电子邮件的 HTML 格式或通过查看源代码来查看电子邮件的附件。

让我们看看下面的几个例子。

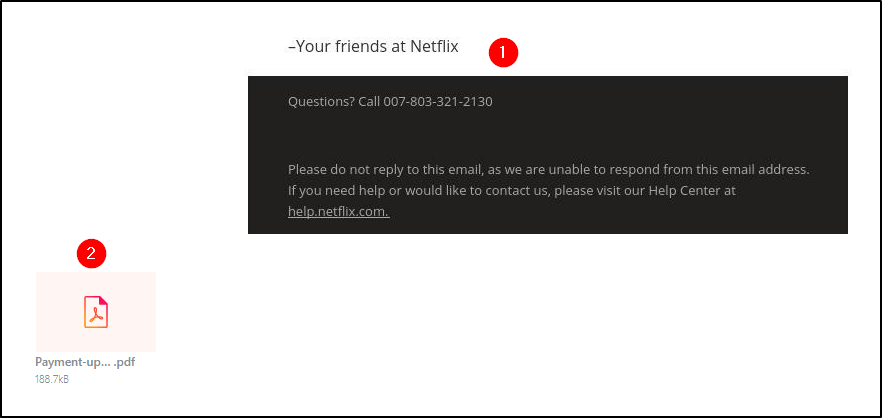

以下示例是来自“Netflix”的带有附件的 HTML 格式电子邮件。网络客户端是 Yahoo!

- 电子邮件正文有一张图片。

- 电子邮件附件是 PDF 文档。

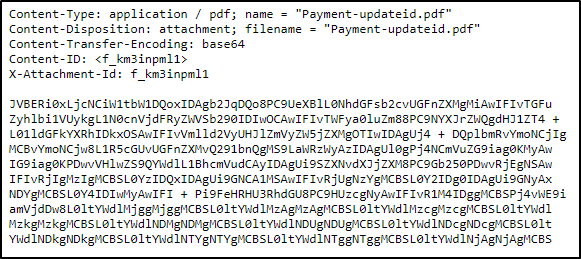

现在让我们在源代码中查看这个附件。

从上面的示例中,我们可以看到与此附件关联的标题:

- 内容类型是应用程序/pdf。

- Content-Disposition 指定它是一个附件。

- Content-Transfer-Encoding 告诉我们它是 base64 编码的。

使用 base64 编码的数据,您可以对其进行解码并将其保存到您的机器中。

警告:与附件交互时,请谨慎操作,并确保不会意外双击电子邮件的附件。

注意:特定于“内容”的标题可以在电子邮件源代码中的不同位置找到,它们不仅与附件相关联。例如,Content-Type 可以是 text/html,Content-Transfer-Encoding 可以有其他的值,比如 8bit。

Types of Phishing

既然我们已经介绍了有关电子邮件的一般概念以及它们如何从发件人传递到收件人,我们现在可以讨论这种通信方法是如何用于不法目的的。

不同类型的恶意电子邮件可以归类为以下之一:

Spam 垃圾邮件 - 大量发送给大量收件人的不请自来的垃圾邮件。更恶意的垃圾邮件变种被称为 MalSpam。

Phishing 网络钓鱼 - 发送给目标的电子邮件,声称来自受信任的实体,以引诱个人提供敏感信息。

Phishing 鱼叉式网络钓鱼 - 通过针对寻求敏感信息的特定个人或组织来进一步进行网络钓鱼。

Whaling捕鲸 - 类似于鱼叉式网络钓鱼,但它专门针对 C 级高层个人(CEO、CFO 等),目标相同。

WhalingSmishing - 通过使用特制文本消息定位移动用户,将网络钓鱼带到移动设备。

Vishing Vishing - 类似于 smishing,但不是使用短信进行社交工程攻击,而是基于语音通话。

在网络钓鱼方面,根据电子邮件的目的,作案手法通常是相同的。

例如,目标可以是获取凭据,另一个是访问计算机。

以下是网络钓鱼电子邮件的共同特征:

- 发件人电子邮件名称/地址将伪装成可信实体(电子邮件欺骗(email spoofing)

- 电子邮件主题行和/或正文(文本)具有紧迫感或使用某些关键字,例如 Invoice、Suspended 等。

- 电子邮件正文 (HTML) 旨在匹配信任实体(例如亚马逊)

- 电子邮件正文 (HTML) 的格式或书写不佳(与前一点相反)

- 电子邮件正文使用通用内容,例如 Dear Sir/Madam。

- 超链接(通常使用 URL 缩短服务来隐藏其真实来源)

- 伪装成合法文件的恶意附件email spoofing

我们将在网络钓鱼模块的下一个房间中更详细地介绍这些技术(特征)中的每一种。

提醒:在处理超链接和附件时,需要注意不要误点击超链接或附件。

超链接和 IP 地址应该被“删除”。您可以在此处阅读有关此技术的更多信息。here.

BEC (Business Email Compromise) means.

BEC 是指攻击者控制了内部员工的账户,然后使用被入侵的电子邮件账户说服其他内部员工执行未经授权或欺诈的行为。

提示:您应该熟悉这个术语。我以前在工作面试中听到过这个问题。

在这个房间里,我们介绍了以下内容:

电子邮件地址由什么组成?

电子邮件如何从发件人传送到收件人。

如何查看电子邮件标头的源代码。

如何查看电子邮件正文的源代码。

了解我们应该从正在分析的电子邮件中获得的相关信息。

攻击者在垃圾邮件和网络钓鱼电子邮件活动中使用的一些常见技术。