0x01 题目介绍

(wifi)网管小王最近喜欢上了ctf网络安全竞赛,他使用“哥斯拉”木马来玩玩upload-labs,并且保存了内存镜像、wifi流量和服务器流量,让您来分析后作答:(本题仅1小问)

附件:wifi.zip

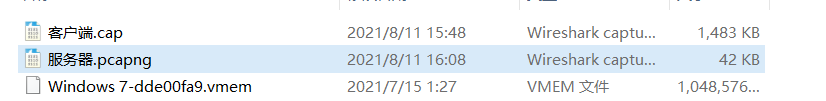

解压可以看到有三个文件vmem是虚拟机内存文件,需要内存分析

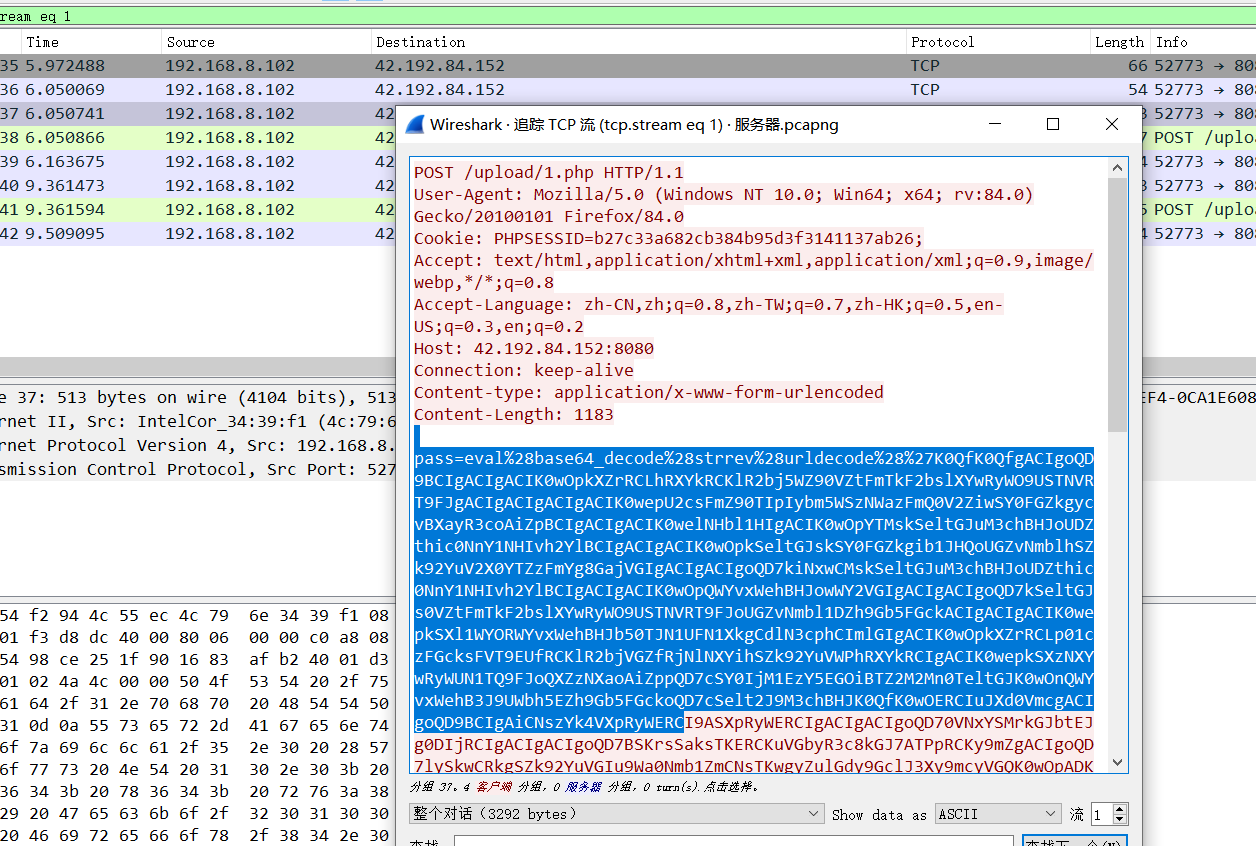

分析服务端的流量,追踪tcp流可以看到哥斯拉默认配置的流量特征

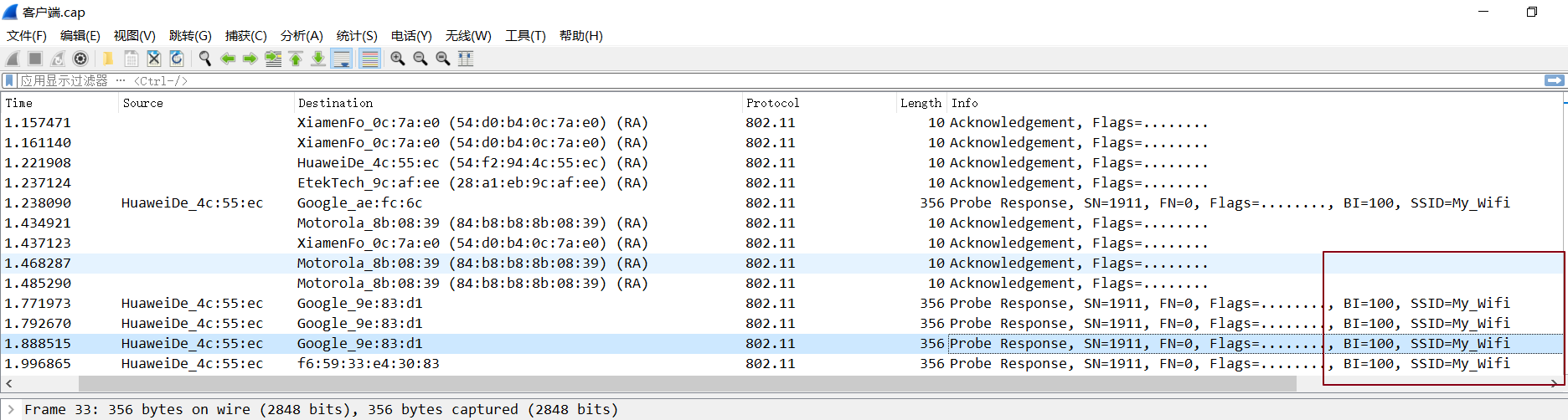

客户端的流量包是wifi流量加密了只能得到信息SSID=My_Wifi

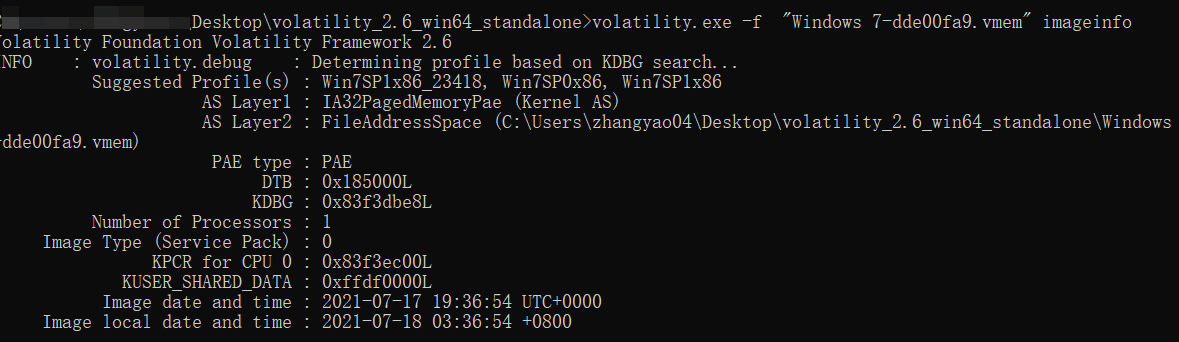

内存分析volatility.exe -f "Windows 7-dde00fa9.vmem" imageinfo

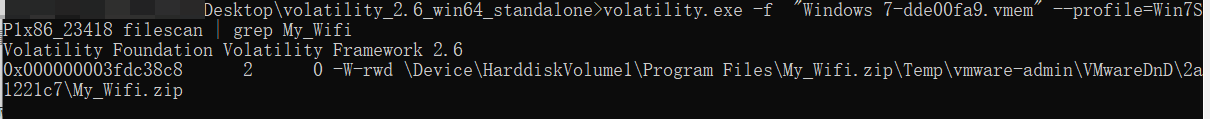

根据上面的关键字,我们搜下My_Wifi相关文件,发现存在一个zip文件volatility.exe -f "Windows 7-dde00fa9.vmem" --profile=Win7SP1x86_23418 | grep My_Wifi

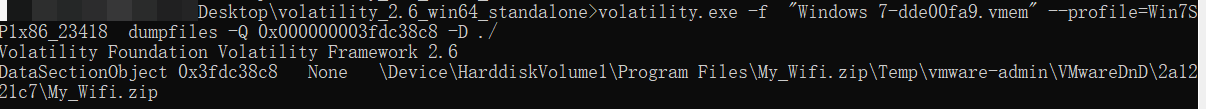

导出这个文件,-Q后面跟内存地址,-D后面是导出的目录volatility.exe -f "Windows 7-dde00fa9.vmem" --profile=Win7SP1x86_23418 dumpfiles -Q 0x000000003fdc38c8 -D ./

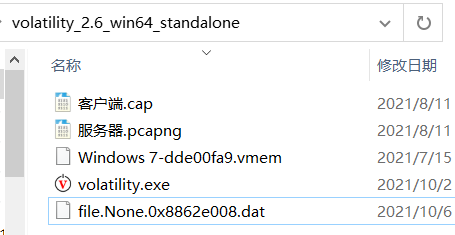

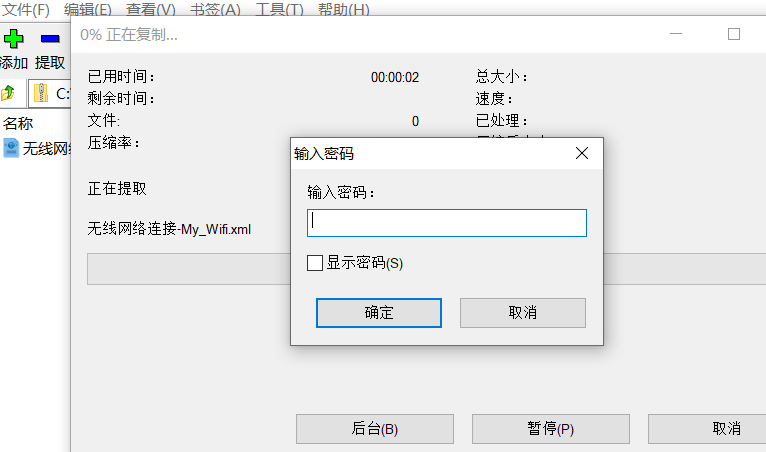

导出来后,把文件改为zip文件

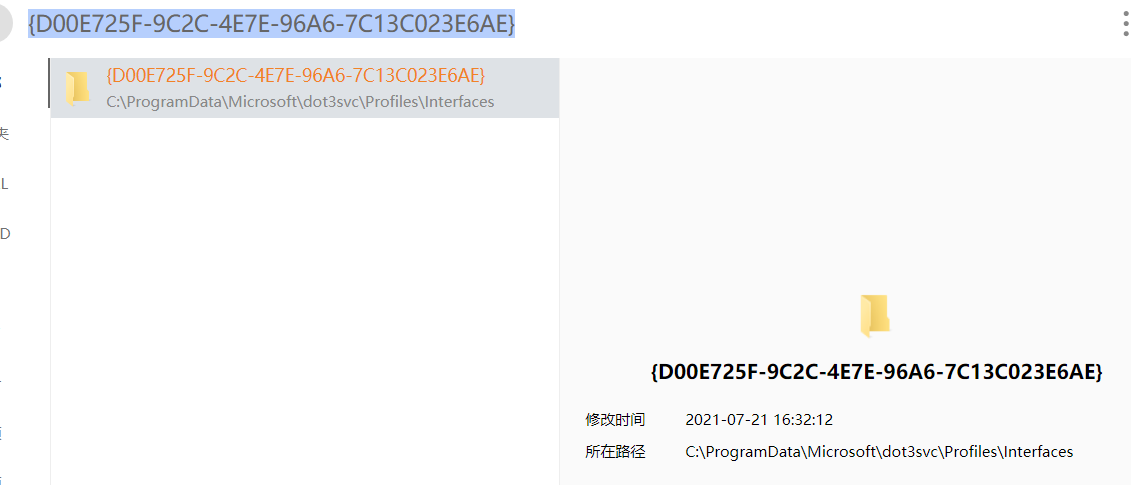

我们查看下详细信息,文件——属性,发现密码是guid

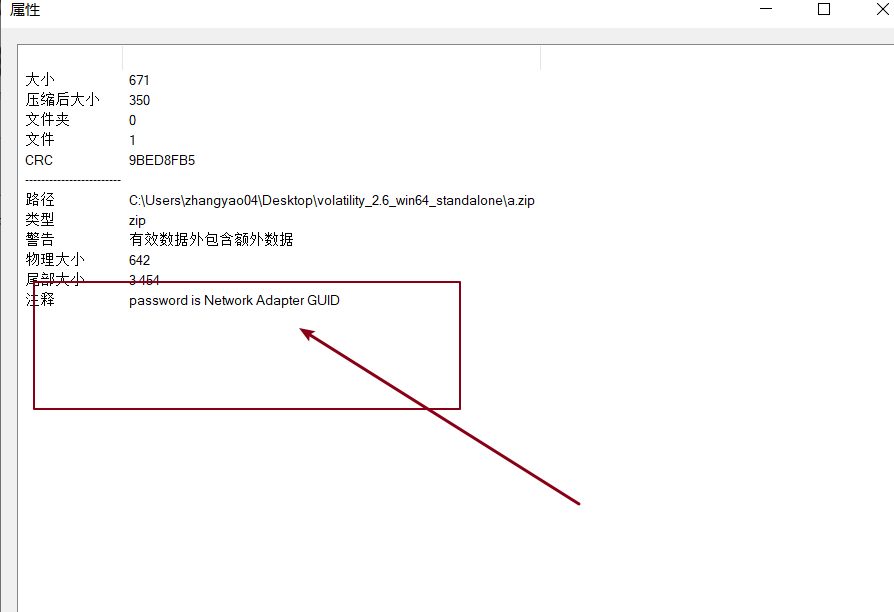

网上搜一下getmac /v /s 127.0.0.1 可以查看本机guid,后面的大括号里就是GUID

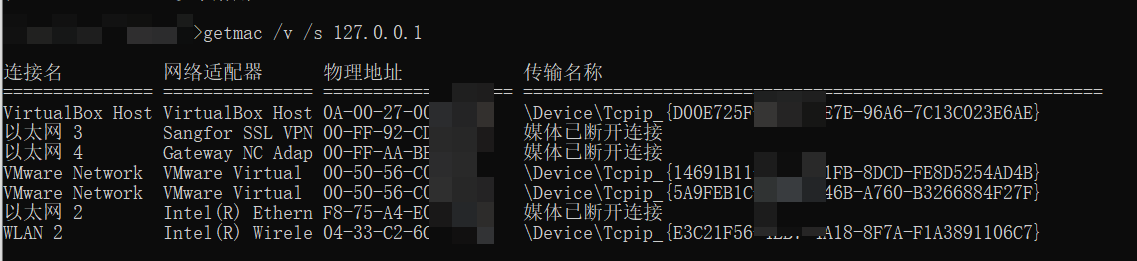

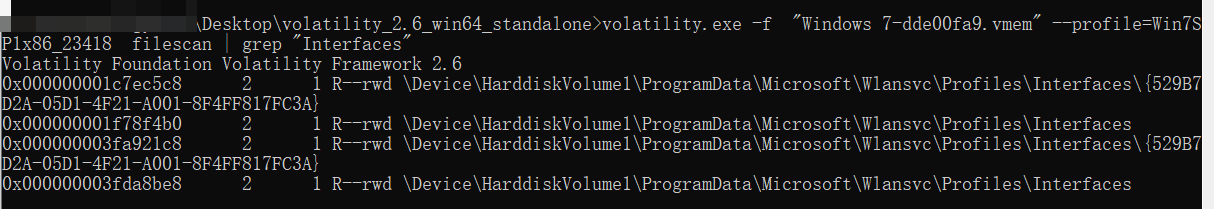

我们可以找一个搜一下,可以看到路径Profiles\Interfaces,所以可以用Interfaces关键字来定位

volatility.exe -f "Windows 7-dde00fa9.vmem" --profile=Win7SP1x86_23418 filescan | grep "Interfaces"

GUID就是这个{529B7D2A-05D1-4F21-A001-8F4FF817FC3A},用这个来解压文件(需要包括大括号)

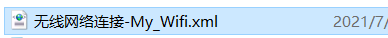

解压出来是个xml文件,wifi密码就是这个233@114514_qweSSID=My_Wifi

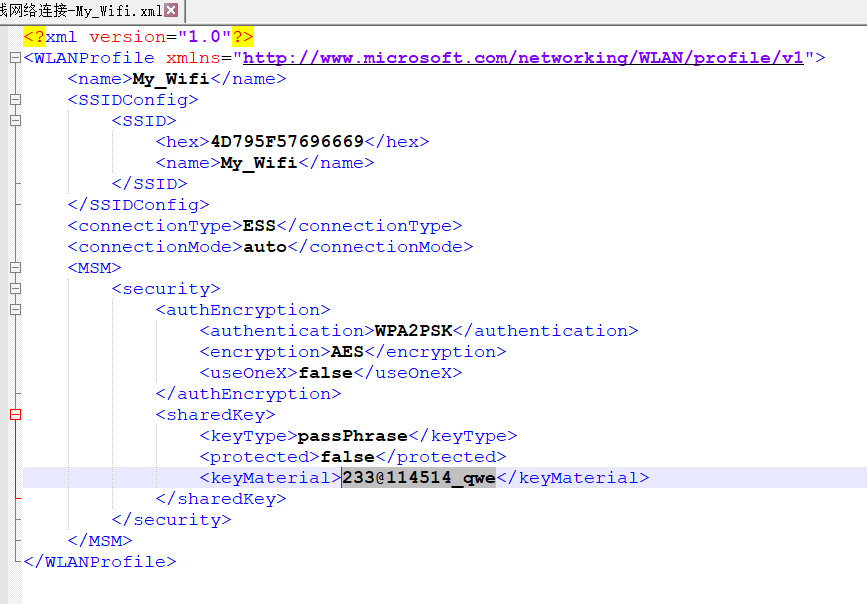

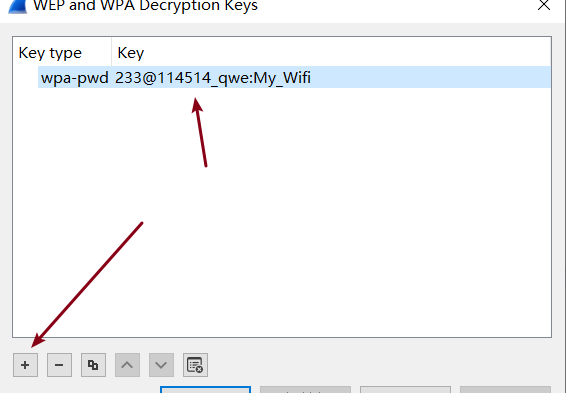

可以在wirshark中配置解密

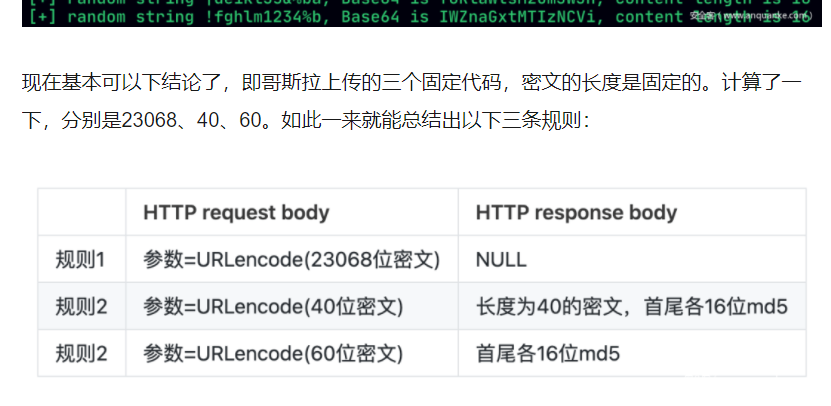

由于哥斯拉客户端首尾个16位是md5,因此我们解密的时候需要去除掉md5部分,也就是去除掉前后各16位,如图蓝色部分。

巧用Zeek在流量层狩猎哥斯拉Godzilla

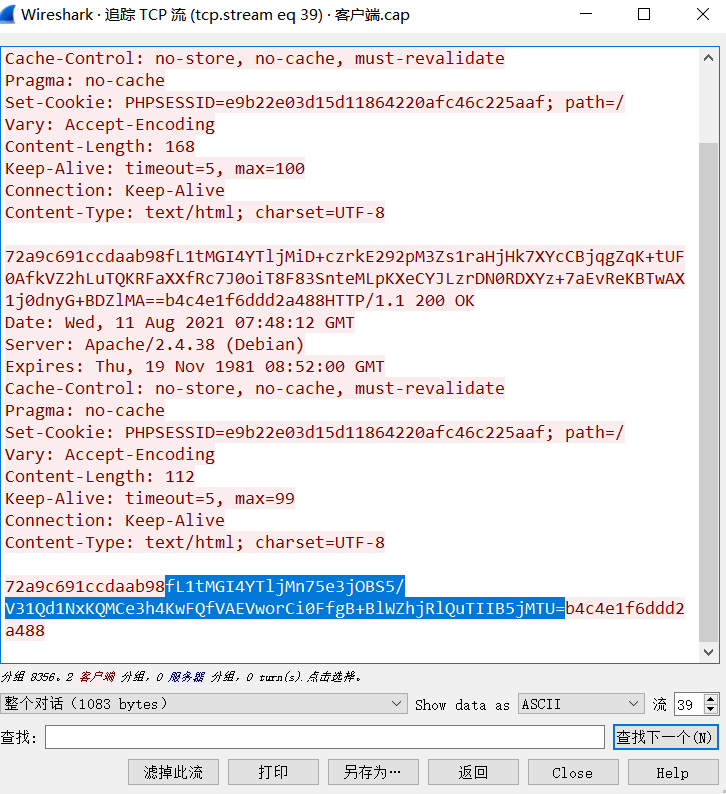

我们追踪http流,逐个解密,到最后的一个http流中发现解密出来是flag

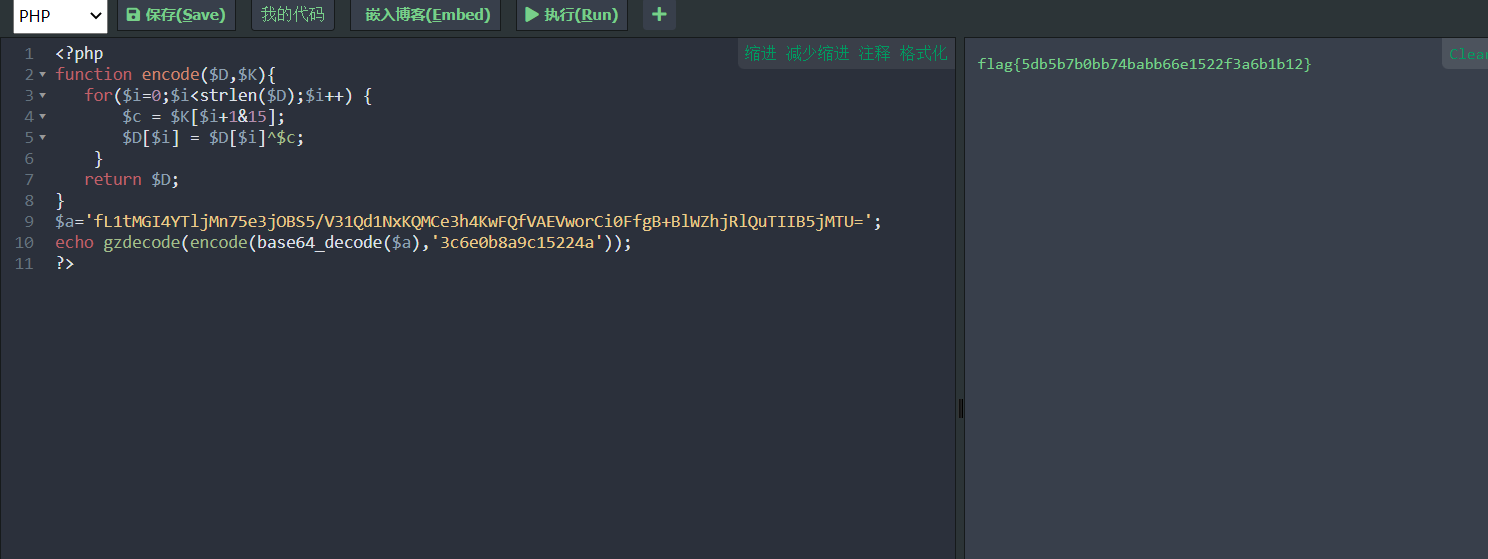

在线php执行网站,选5.x的就行,跑一下,结果出来啦。

<?phpfunction encode($D,$K){for($i=0;$i<strlen($D);$i++) {$c = $K[$i+1&15];$D[$i] = $D[$i]^$c;}return $D;}$a='fL1tMGI4YTljMn75e3jOBS5/V31Qd1NxKQMCe3h4KwFQfVAEVworCi0FfgB+BlWZhjRlQuTIIB5jMTU=';echo gzdecode(encode(base64_decode($a),'3c6e0b8a9c15224a'));?>

0x03 总结

- 了解了哥斯拉的一些默认特征,及加解密方法。

- 了解了wifi流量的解密。

- 知道了一个在线php代码执行网站

- 了解了Interfaces关键字查询wifi-GUID。