0x01 题目介绍

(内存分析)网管小王制作了一个虚拟机文件,让您来分析后作答:

附件:内存分析.7z

- 虚拟机的密码是flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}。(密码中为flag{xxxx},含有空格,提交时不要去掉)

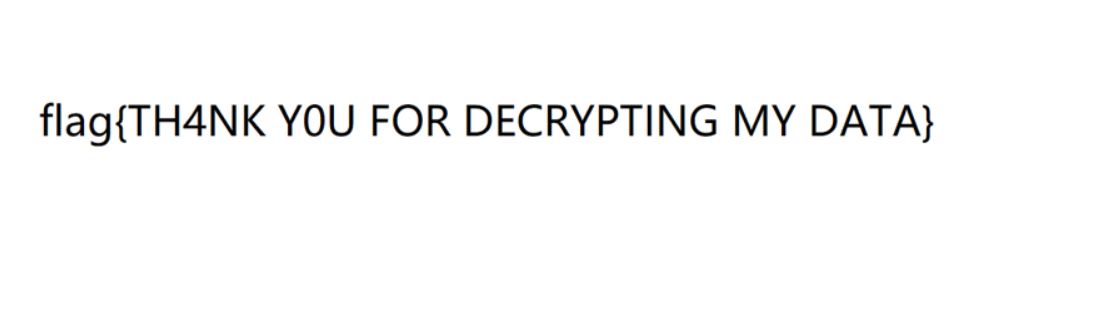

2. 虚拟机中有一个某品牌手机的备份文件,文件里的图片里的字符串为flag{TH4NK YOU FOR DECRYPTING MY DATA}_。(解题过程中需要用到上一题答案中flag{}内的内容进行处理。本题的格式也是flag{xxx},含有空格,提交时不要去掉)

0x02 解题思路

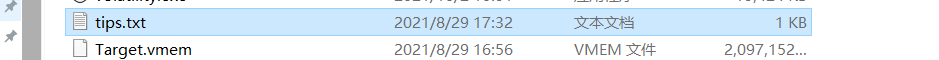

打开压缩包,有两个文件,应该是虚拟机内存文件,一个是txt

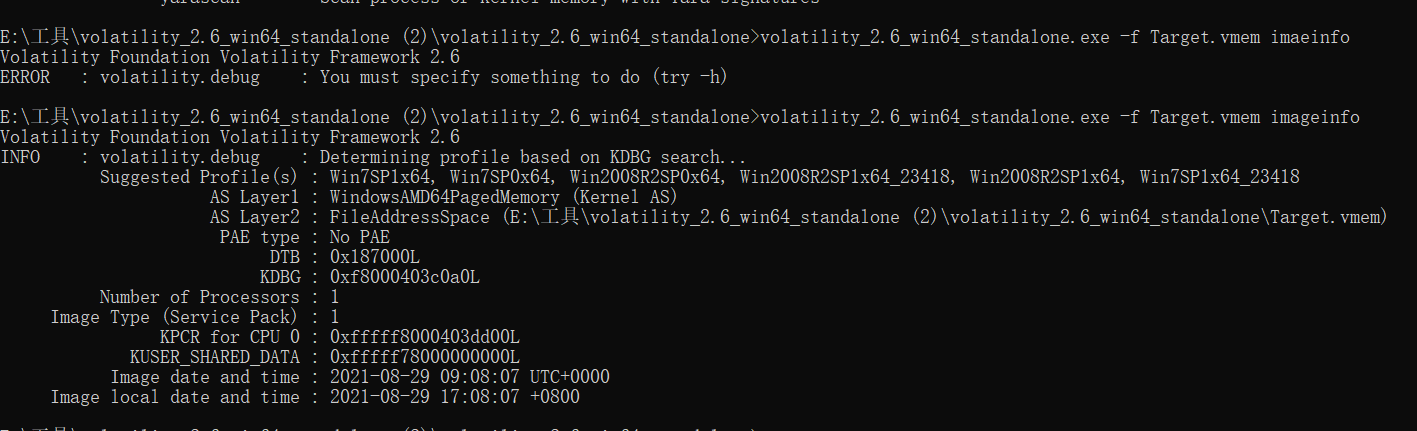

由于之前不了解内存分析,所以先学习了取证及工具Volatility2学习使用下,再来做这个题。volatility_2.6_win64_standalone>volatility_2.6_win64_standalone.exe -f Target.vmem imageinfo

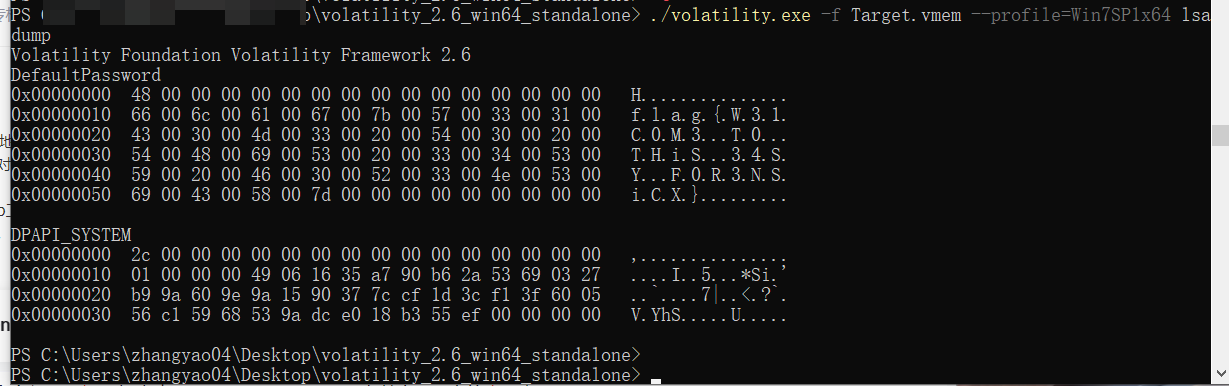

LSA是Windows系统本地安全认证的模块。它会存储用户登录其他系统和服务用户名和密码,如VPN网络连接、ADSL网络连接、FTP服务、Web服务。通过搜集这些信息,便于对服务器进行渗透测试。

提取LSA密码lsadump./volatility.exe -f Target.vmem --profile=Win7SP1x64 lsadump

也可以直接使用mimikatz插件获取flag插件下载地址:https://github.com/ruokeqx/tool-for-CTF也可以直接丢进 passware kit 分析

得到虚拟机密码 flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}

txt里写的是没有空格,也就是把空格都换成下划线,密码为 W31C0M3_T0_THiS_34SY_F0R3NSiCX

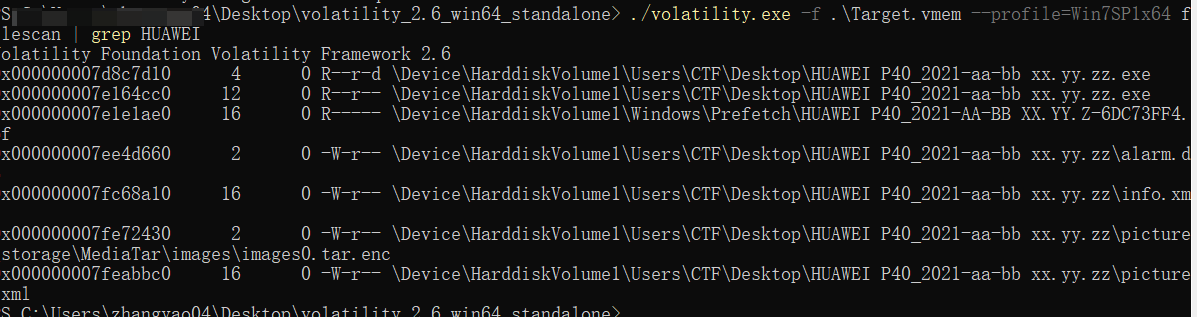

./volatility.exe -f .\Target.vmem --profile=Win7SP1x64 filescan | grep HUAWEI

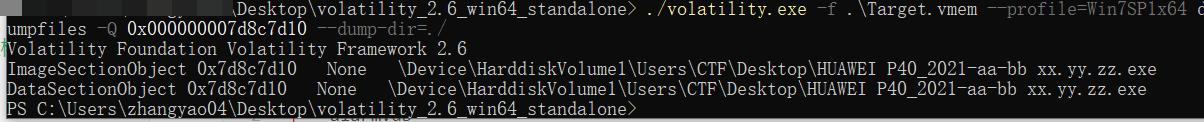

./volatility.exe -f .\Target.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000007d8c7d10 --dump-dir=./

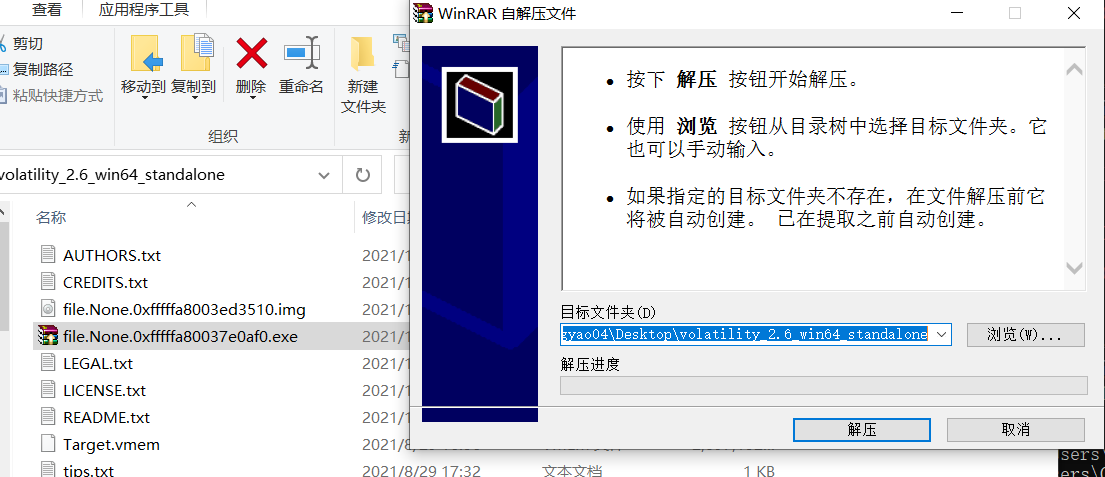

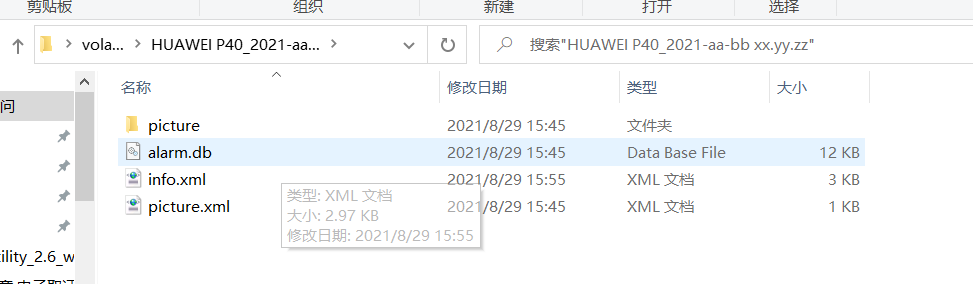

dump 备份文件得到 file.None.0xfffffa8003ed3510.img 和 file.None.0xfffffa80037e0af0.dat,将 file.None.0xfffffa80037e0af0.dat 后缀名改为 exe,发现是自解压文件,解压

发现最里面图片是个.enc加密文件

查找华为备份解密工具,https://github.com/RealityNet/kobackupdec

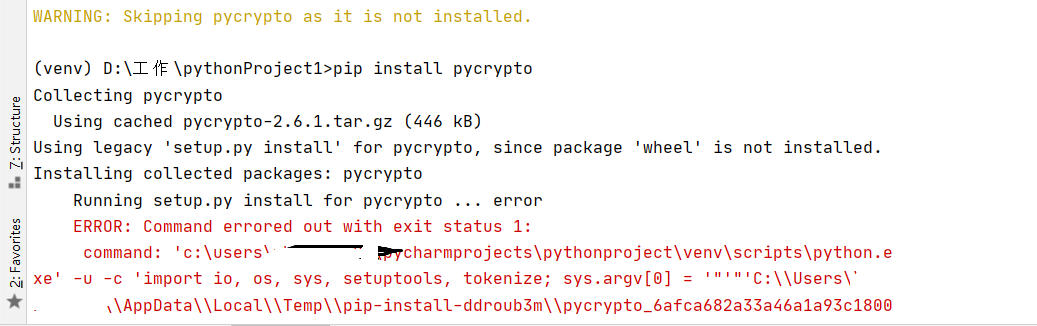

里面这个kobackupdec.py文件是解密的文件,安装上依赖

这里安装依赖有个报错,根据这个办法解决了https://blog.csdn.net/yalecaltech/article/details/105155967

pip install pycryptodome

把之前自解压出来的文件夹的名字改为HUAWEI

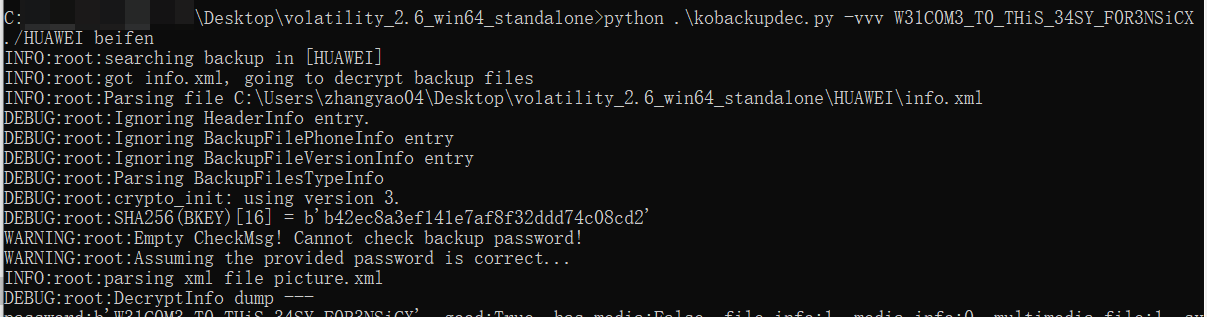

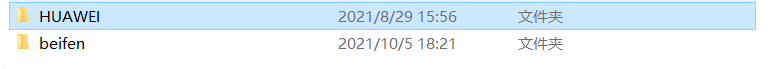

python .\kobackupdec.py -vvv W31C0M3_T0_THiS_34SY_F0R3NSiCX ./HUAWEI beifen

执行后得到一个beifen文件夹

打开里面的压缩包,有个图片