签到题

关注微信公众号:Bugku

即可获取flag

这是一张单纯的图片

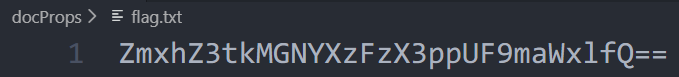

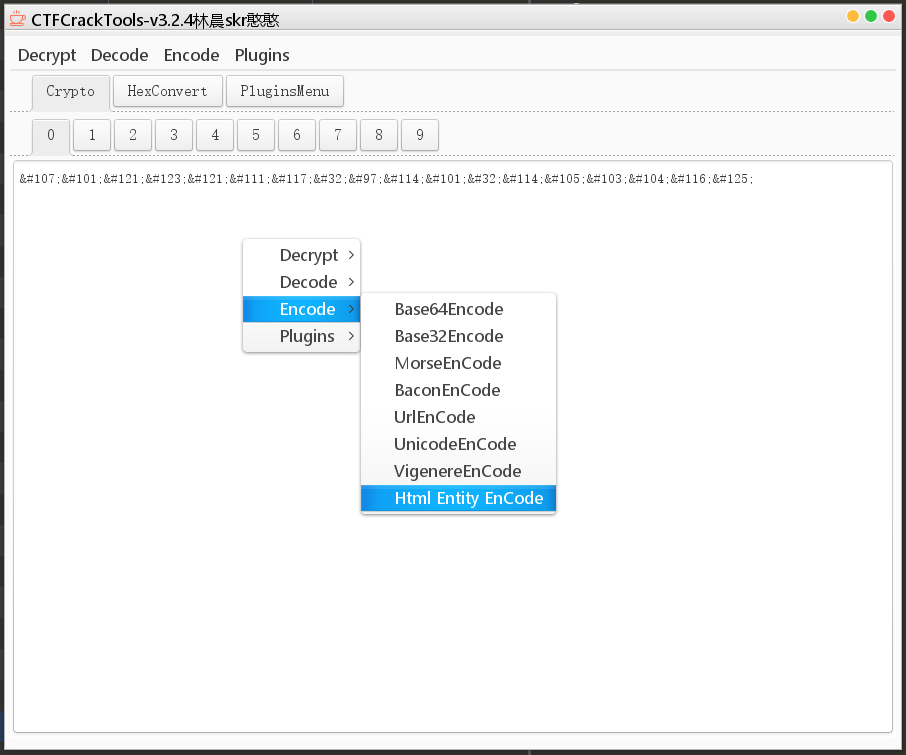

下载的图片丢到010editor打开,翻了一下看到最后有奇怪的东西(HTML转义序列)

key{you are right}

用CTFCrackTools解码一下

就得到Flag:key{you are right}

隐写

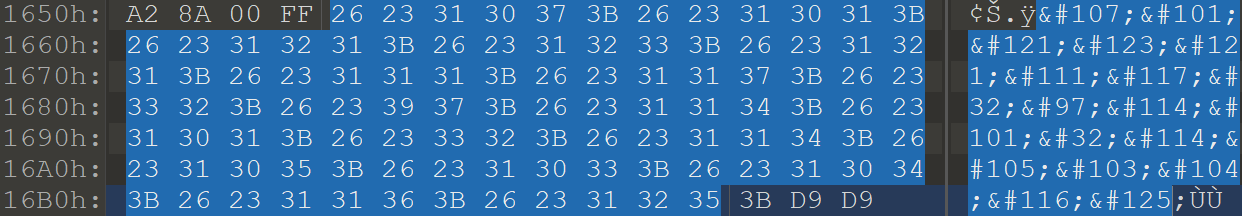

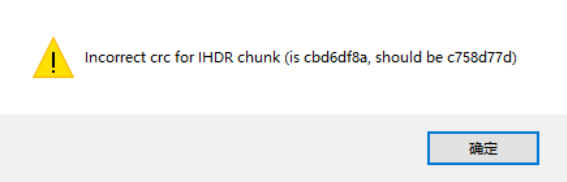

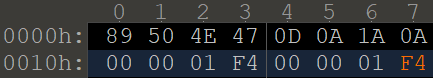

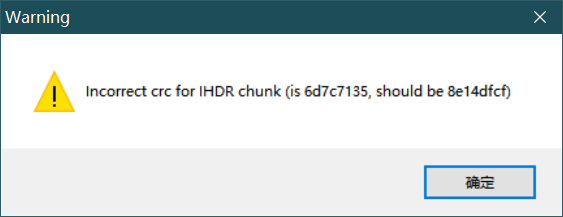

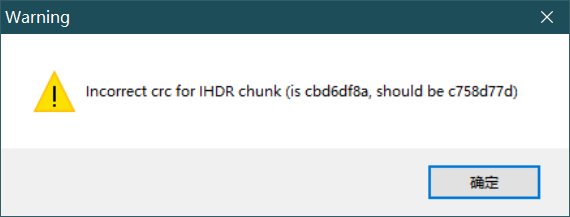

打开tweakpng检验

运行脚本

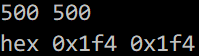

#coding:utf-8import osimport binasciiimport structcrcbp = open("2.png","rb").read() #此处填上文件名for i in range(1024):for j in range(1024):data = crcbp[12:16] + struct.pack('>i',i) + struct.pack('>i',j) + crcbp[24:29]crc32 = binascii.crc32(data) & 0xffffffffif crc32 == 0xcbd6df8a: #此处填上CRC值print i,jprint "hex",hex(i),hex(j)

得到正确的图片长、宽值

打开010editor修改为 ,保存再打开图片

,保存再打开图片

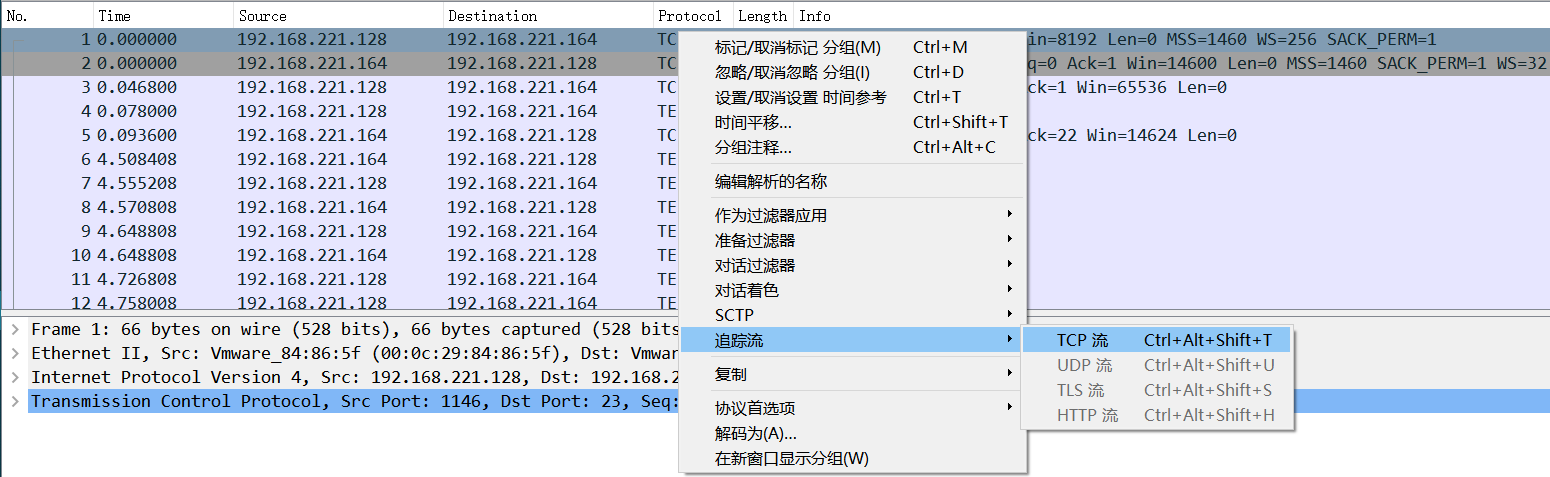

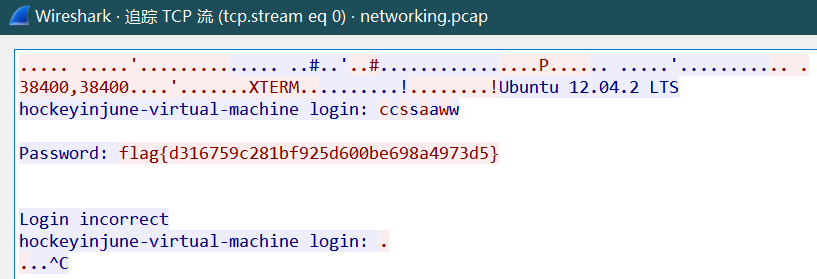

telnet

文件是.pcap格式的,丢到Wireshark里,发现只有一个TCP流,右键追踪一下

就得到了Flag

眼见非实(ISCCCTF)

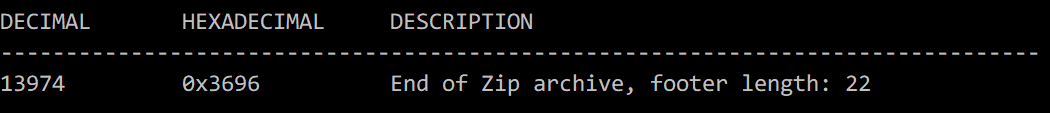

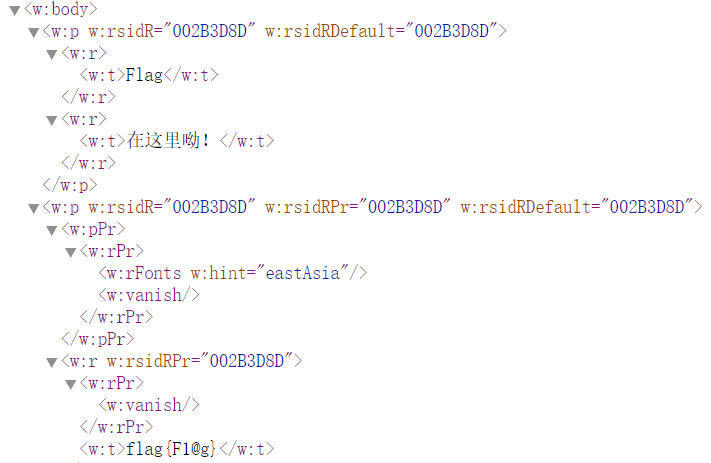

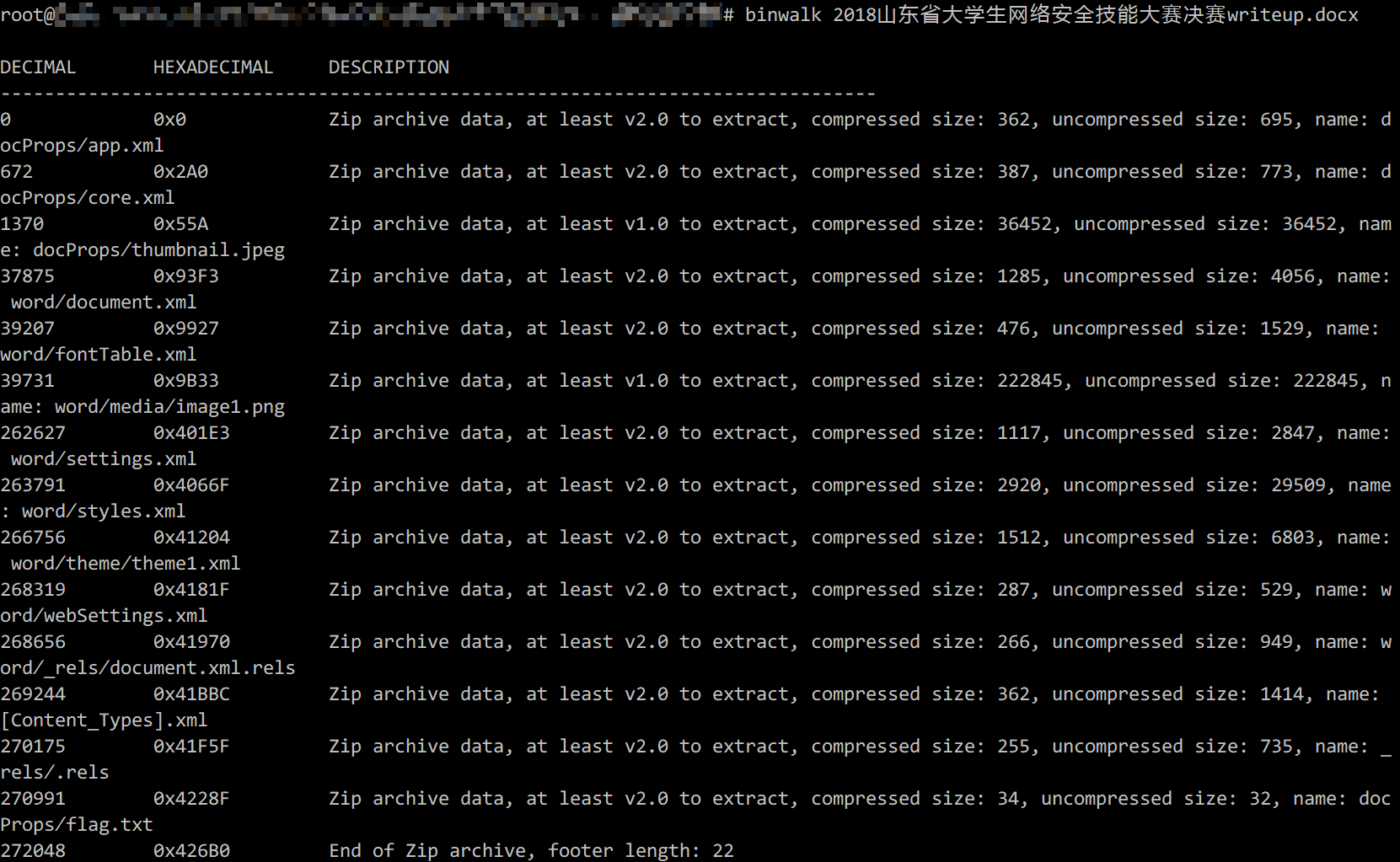

下载文件名为zip,修改后缀为.zip,解压得到一个文件 眼见非实.docx

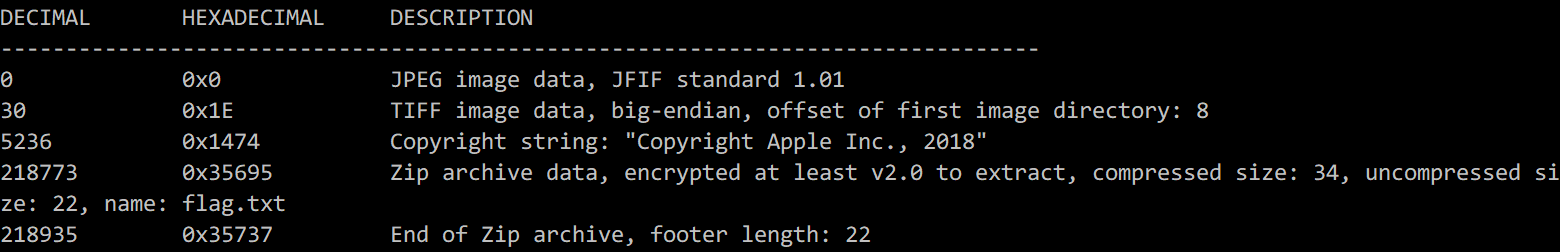

尝试打开无果,使用binwalk分析:binwalk 眼见非实.docx

修改文件后缀为.zip,打开\眼见非实\word\document.xml,得到flag

啊哒

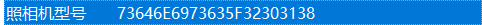

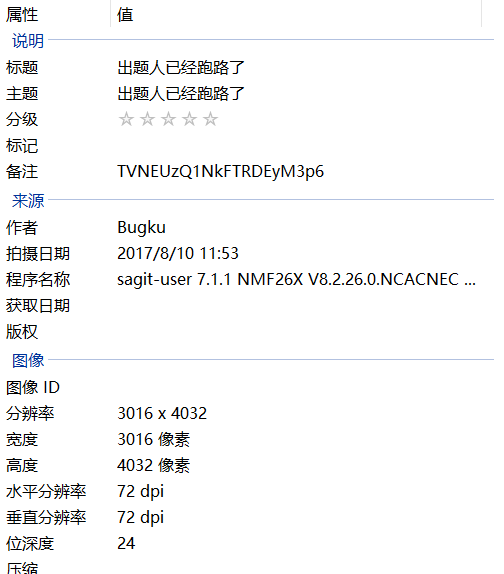

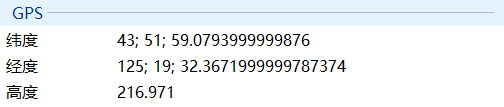

下载后,查看图片属性,得到 ,先保留备用

,先保留备用

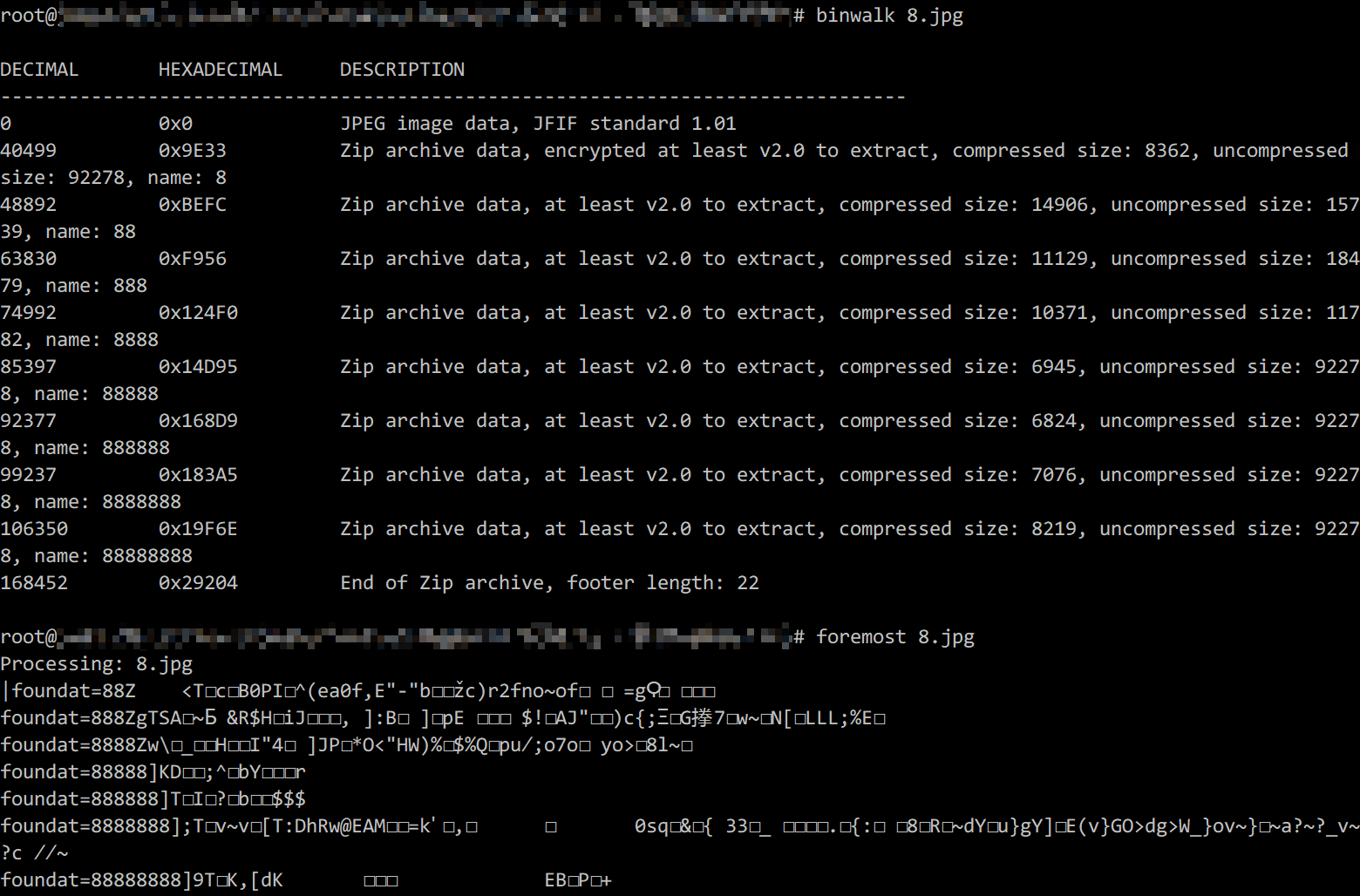

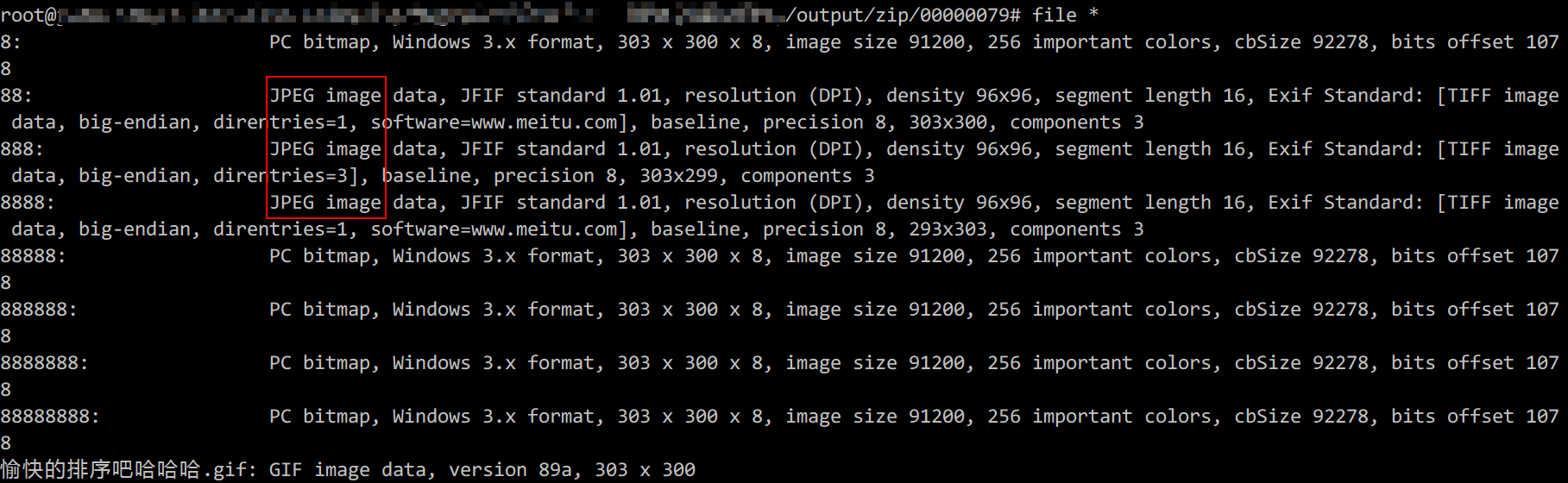

使用binwalk分析:binwalk ada.jpg

使用foremost分离文件:foremost ada.jpg -o ada

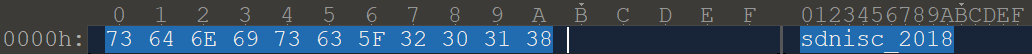

得到一个加密过的压缩包,分析上面的得到那个字串:73646E6973635F32303138

其中最大是F,猜测是16进制,转成字母看看,得到:sdnisc_2018

hex->ascii可以用解码工具,也可以用010editor

输入该字符串解压成功,即得到flag:flag{3XiF_iNf0rM@ti0n}

又一张图片,还单纯吗

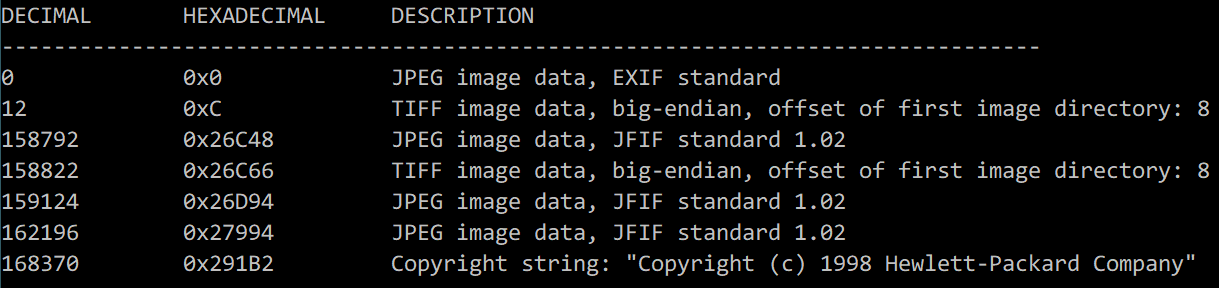

查看文件属性,没啥有用的东西,binwalk一下:binwalk 2.jpg

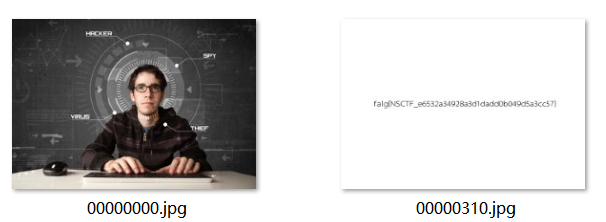

看起来好像有不止一张图片,再分离一下:foremost 2.jpg -o 2

然后得到了flag

猜

各种工具用遍都没啥结果,那就看题目,猜……

在线识图

按照flag格式输入key就对啦

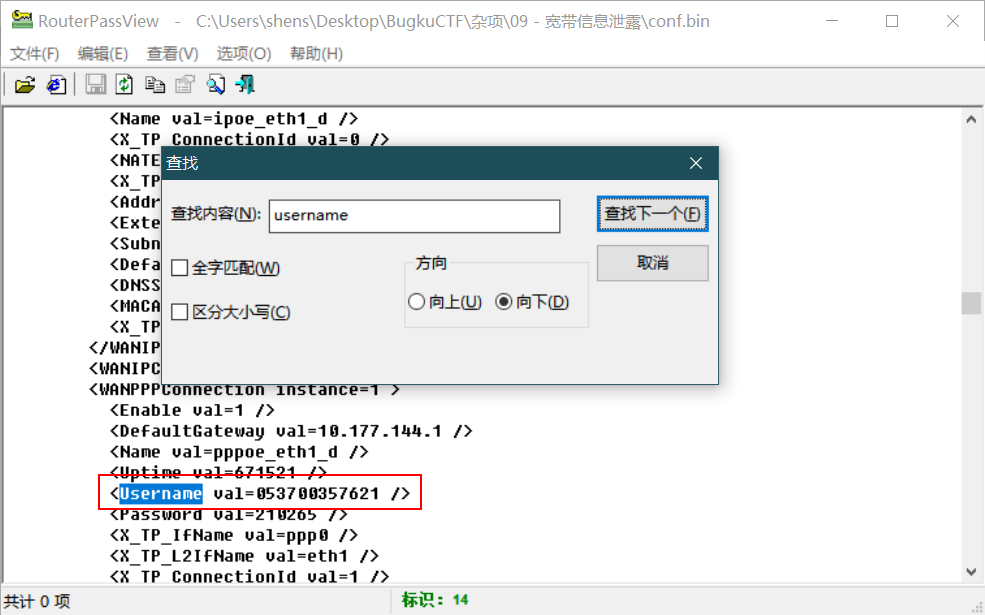

宽带信息泄露

下载得到文件conf.bin,查了一下要用一款叫做RouterPassView(可能报毒)的工具打开

题目提示用户名,搜索username

按照要求提交flag

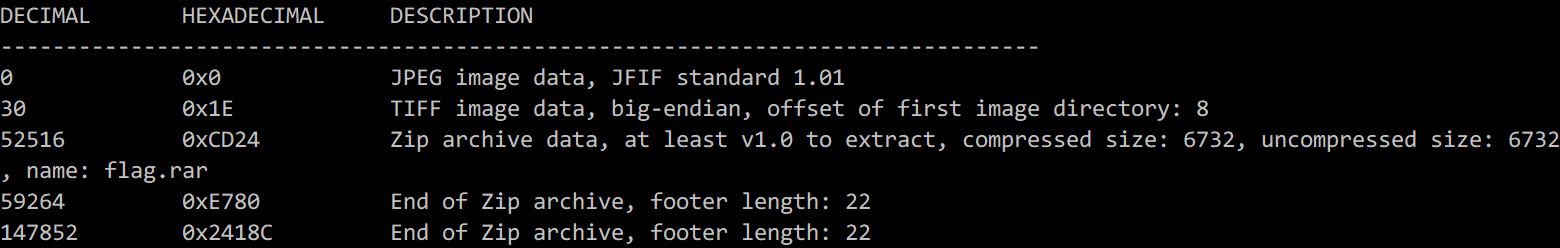

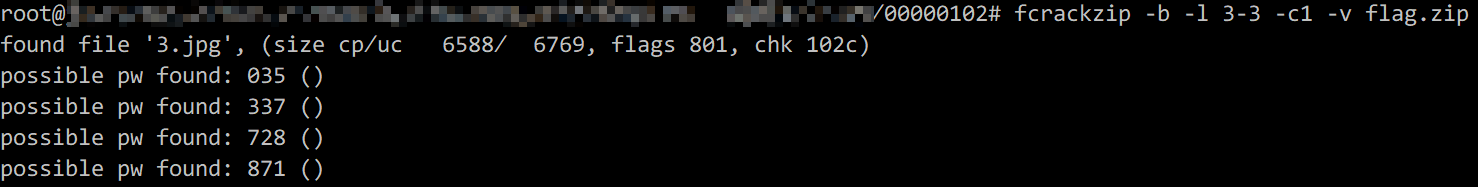

隐写2

首先查看属性

用binwalk分析一下:binwalk Welcome_.jpg,发现一个压缩包

再用foremost分离:foremost Welcome_.jpg -o 2,得到提示图片

看了一圈好像也没什么人分析出个所以然,大家都是暴力破解

有个坑:文件名是flag.rar,其实是zip文件,用命令file flag.rar判断,或者看文件头等

Kali下用命令fcrackzip -b -l 3-3 -c1 -v flag.zip,爆破得到密码871

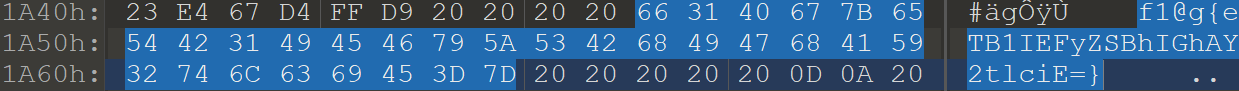

又一张图片,010editor一类的软件打开,看到最后f1@g{eTB1IEFyZSBhIGhAY2tlciE=}

显然base64加密了,解密一下得到f1@g{y0u Are a h@cker!},好像直接提交就没问题

多种方法解决

使用010editor打开,开头为data:image/jpg;base64 分析应该的是base64加密,因为题目提示会得到二维码,所以使用在线base64转图片

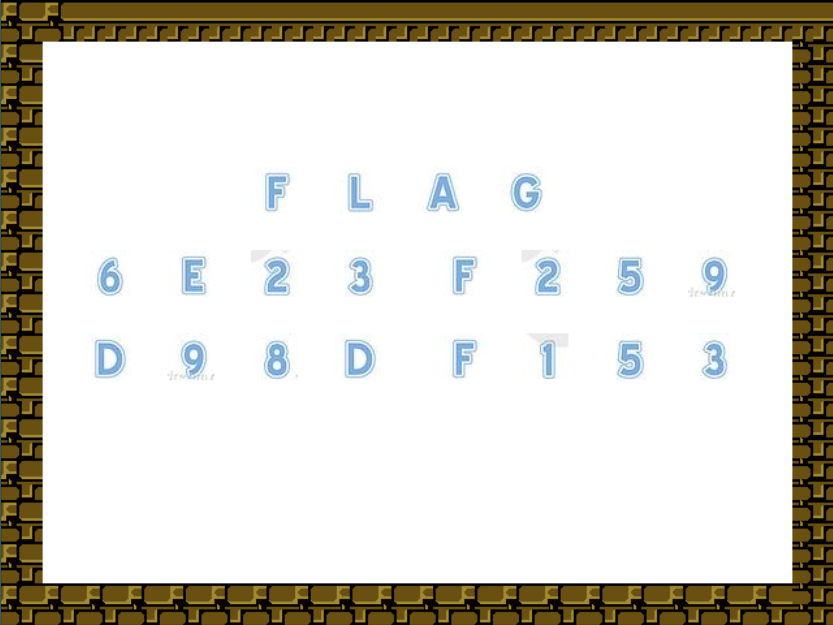

扫描二维码即可得到KEY{dca57f966e4e4e31fd5b15417da63269}

闪的好快

祭出两大神器,2345看图王和电脑桌面二维码扫描器

一共18张图片拼成的gif,2345看图王(记得找纯净版)支持按帧暂停

扫描每张二维码,拼成flag:SYC{F1aSh_so_f4sT}

come_game

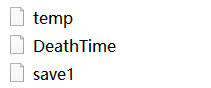

打开运行游戏后发现生成了3个新文件

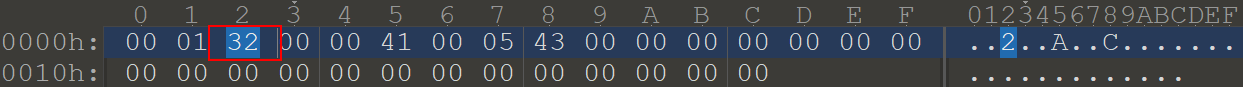

没什么思路,查了一下用010editor打开save1,修改32为35,好像就是直接通关了。

重新进入游戏,选择load game得到flag

出现game over就把后面全都改为0,flag格式是SYC{xxx}

白哥的鸽子

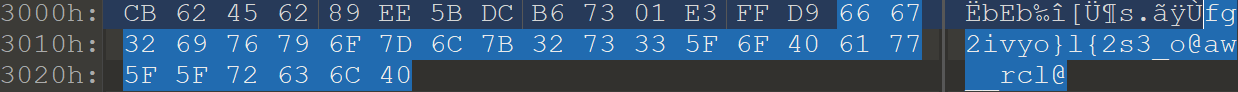

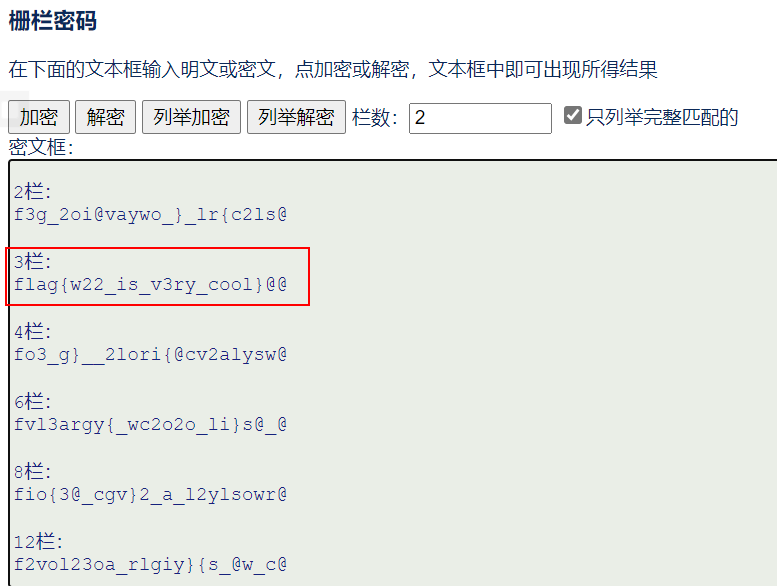

修改后缀为jpg,010editor打开觉得最后的字符串有点奇怪:fg2ivyo}l{2s3_o@aw__rcl@

似乎隐约看到了flag字样,猜测是某种加密,查了一下->栅栏密码

密码机器列举加密,得到flag

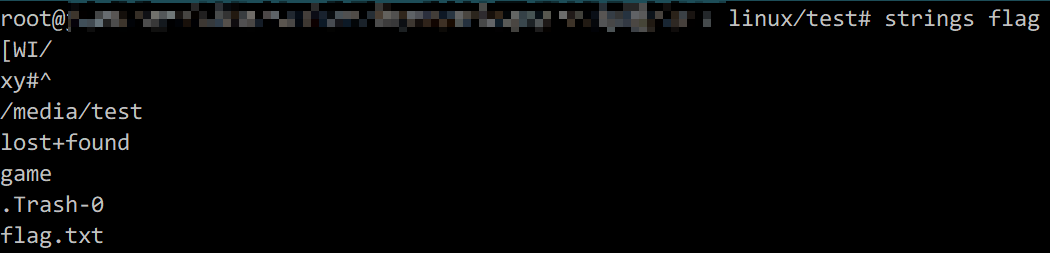

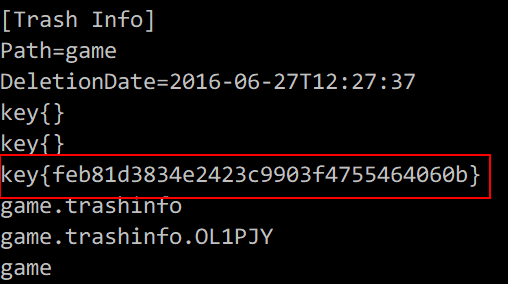

linux

命令行解压:tar -zxvf 1.tar.gz

得到一个名为flag的文件,用strings命令查看一下这个文件,得到key

隐写3

很明显图片高度有问题,查一下crc校验值

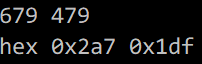

跑一下py脚本

#coding:utf-8import osimport binasciiimport structcrcbp = open("dabai.png","rb").read() #此处填上文件名for i in range(1024):for j in range(1024):data = crcbp[12:16] + struct.pack('>i',i) + struct.pack('>i',j) + crcbp[24:29]crc32 = binascii.crc32(data) & 0xffffffffif crc32 == 0x6d7c7135: #此处填上CRC值print i,jprint "hex",hex(i),hex(j)

得到正确的宽和高,在010editor中修改一下

成功得到flag

做个游戏(08067CTF)

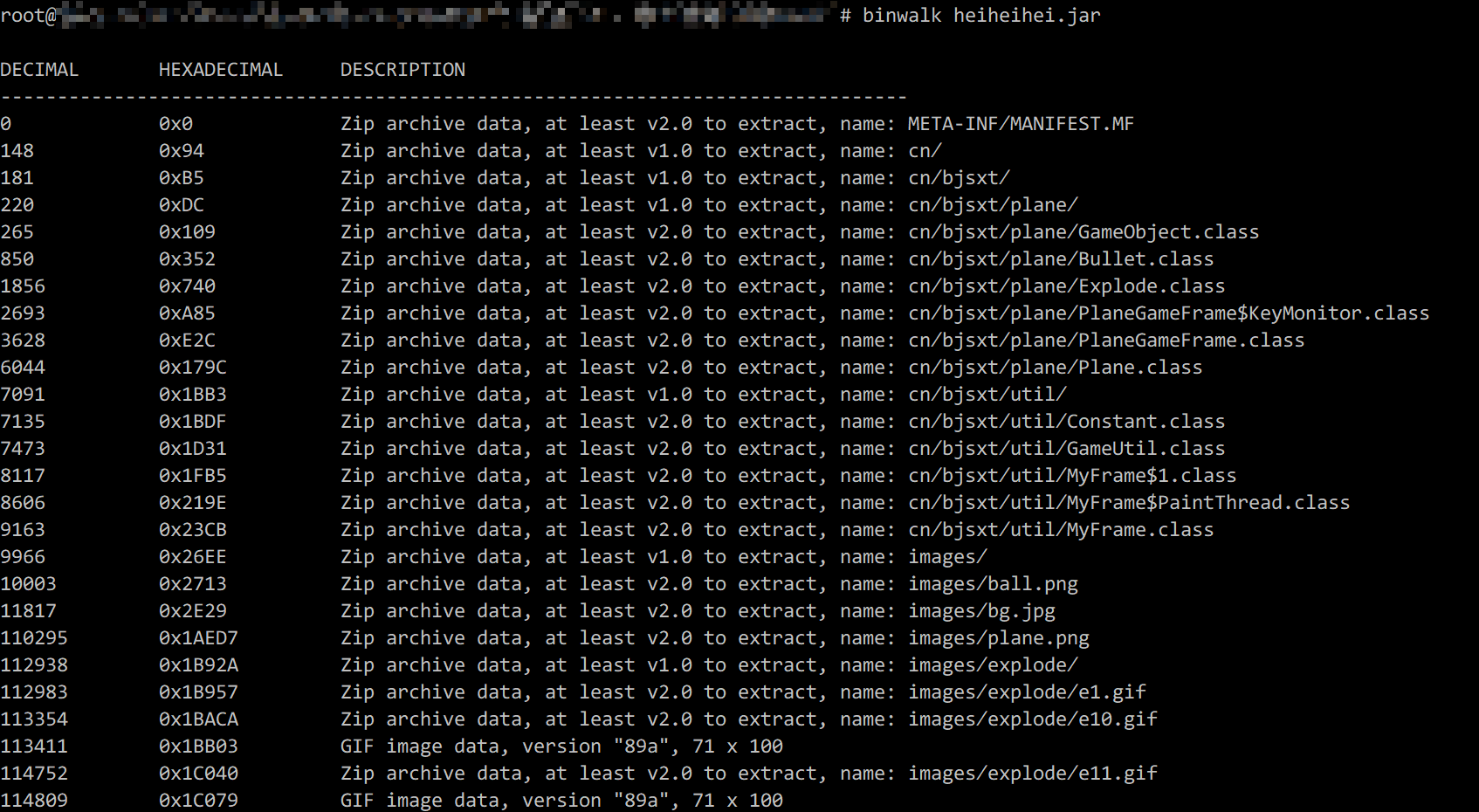

点开发现自己被绿了…binwalk分析一下发现是个压缩包,改后缀解压

可以在解压后的\cn\bjsxt\plane目录下,使用命令grep "flag" -r -a *过滤(我这里出了点问题),可以发现flag在PlaneGameFrame.class中

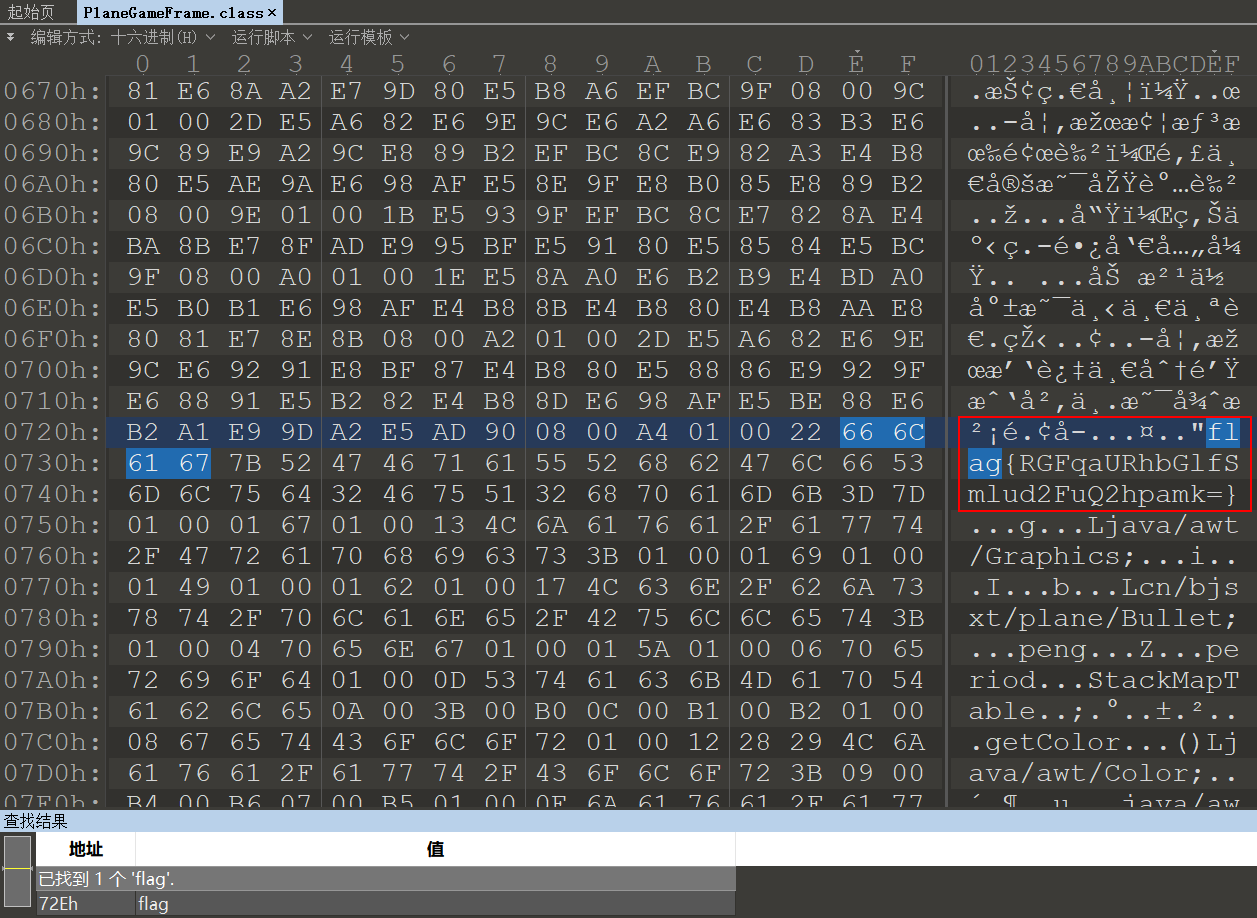

用010editor打开,搜索flag

再base64解码一下即可

想蹭网先解开密码

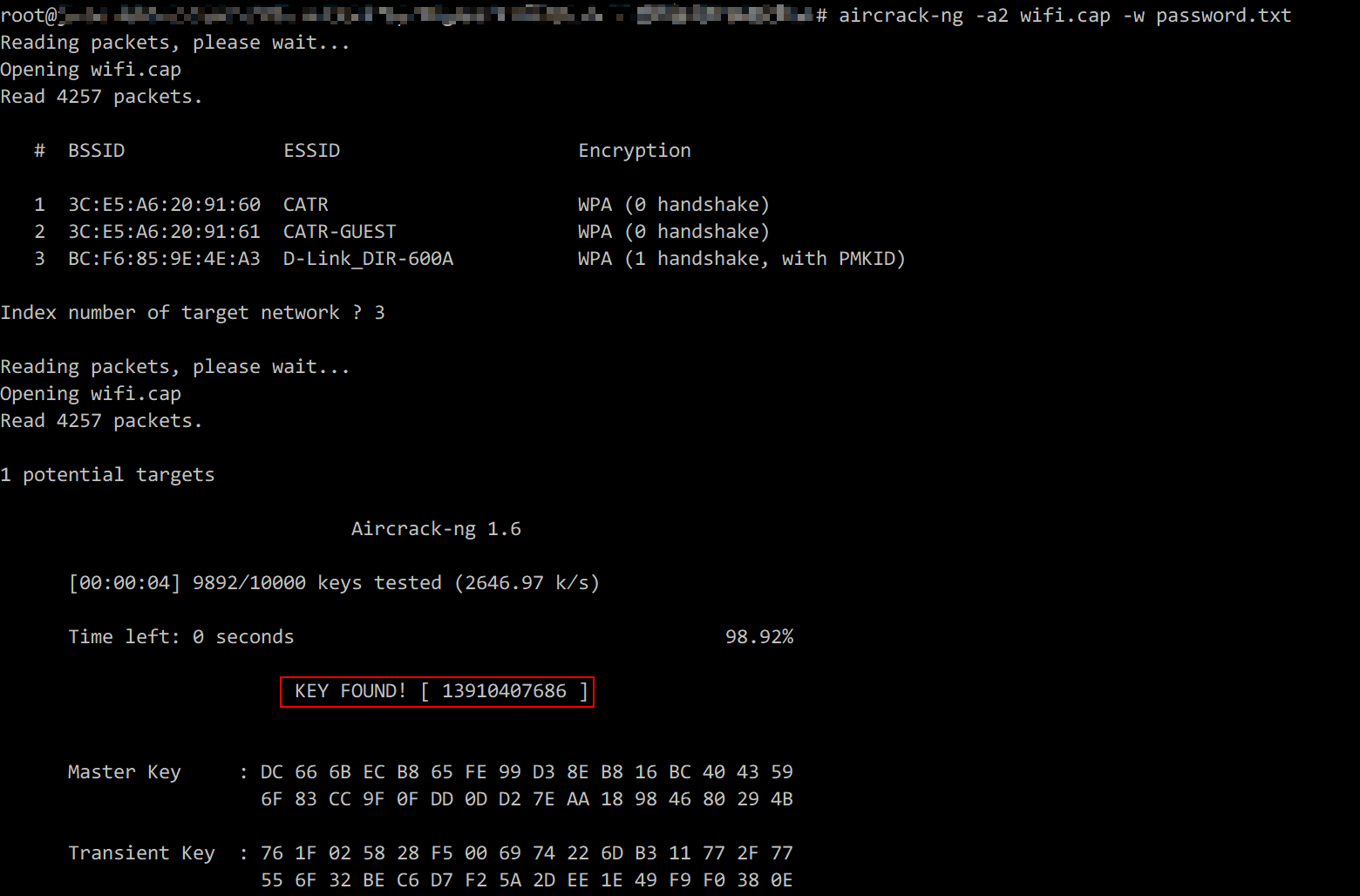

WIFI连接认证的重点在WPA的四次握手包,也就是eapol协议的包,过滤一下

在kali中创建密码字典:crunch 11 11 -t 1391040%%%% -o password.txt

再利用aircrack-ng进行爆破:aircrack-ng -a2 wifi.cap -w password.txt

得到手机号即得到了key

Linux2

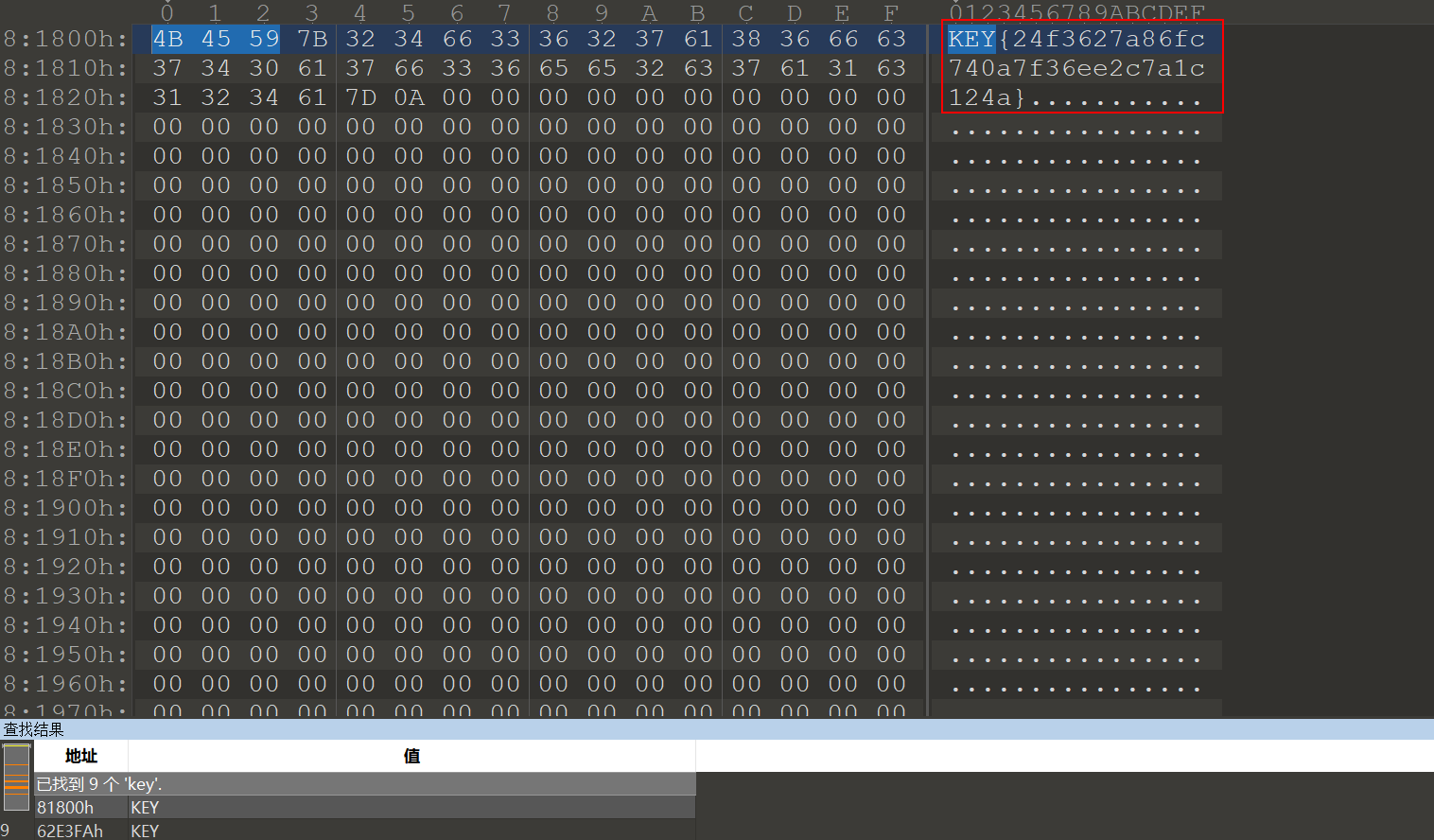

解压后,用010editor打开,搜索key

账号被盗了

好像这道题暂时有问题?

原本这道题的做法/考点大概是,burp抓包该Cookie,然后下载文件后wireshark抓包分析,追踪一下tcp流,得到一个163邮箱的账号密码,登录就拿到flag了。

细心的大象

习惯性地binwalk一下,发现有东西再顺手foremost一下

再回过头来看一下这张照片,信息也是相当的丰富

上面这串TVNEUzQ1NkFTRDEyM3p6,其实是base64加密的密文,解密一下就得到了压缩包的解压密码

然后就是老套路了

py脚本跑一下找到正确的宽高

#coding:utf-8import osimport binasciiimport structcrcbp = open("2.png","rb").read() #此处填上文件名for i in range(1024):for j in range(1024):data = crcbp[12:16] + struct.pack('>i',i) + struct.pack('>i',j) + crcbp[24:29]crc32 = binascii.crc32(data) & 0xffffffffif crc32 == 0xcbd6df8a: #此处填上CRC值print i,jprint "hex",hex(i),hex(j)

爆照(08067CTF)

又是binwalk+foremost一下,得到一个压缩包

解压压缩包,得到9个文件…看到一张gif,掏出神器2345看图王,果然发现了一张小小的二维码(虽然不知道有什么用,太小了)。用file命令查看一下没有后缀的这些文件

发现三张jpeg,全都恢复成原本的模样

88图片下面的二维码,虽然左下角的定位块少了一横,不过手机还是可以扫出来,得到bilibili

然后呢?查看888.jpg的属性,发现了一串base64密文,得到silisili

全员binwalk,发现8888.jpg还藏了一个压缩包,是一张二维码,扫描得到panama,参考flag格式提交

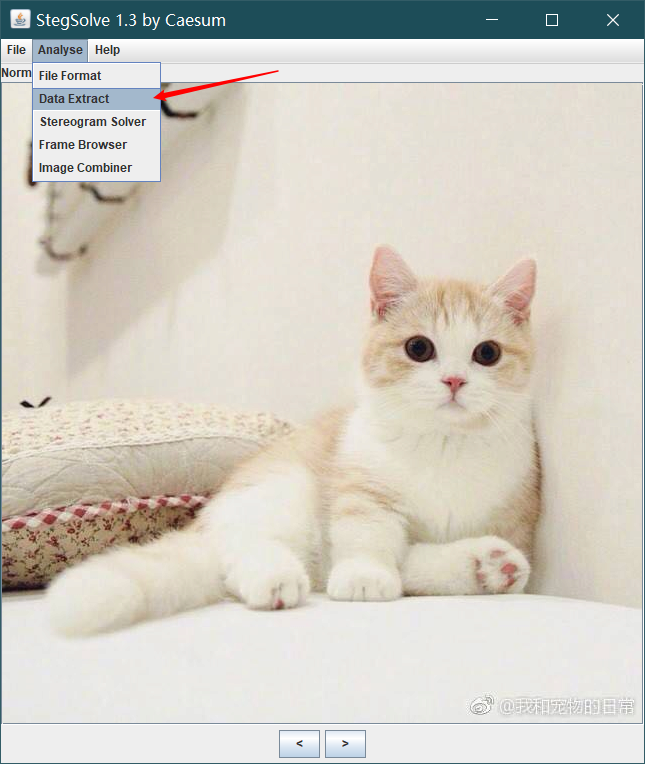

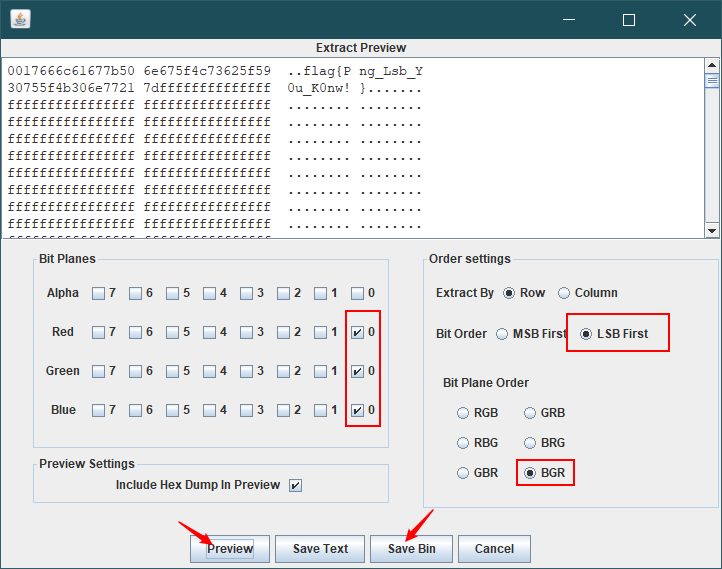

猫片(安恒)

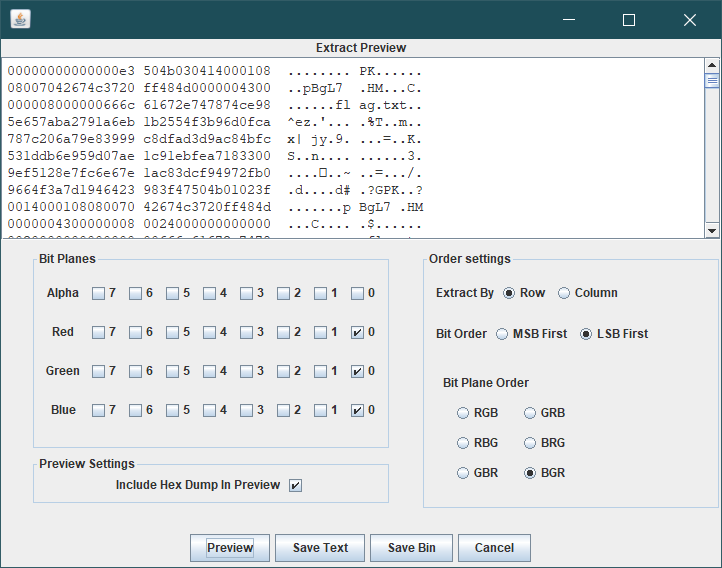

hint:LSB BGR NTFS

根据提示,打开StegSolve

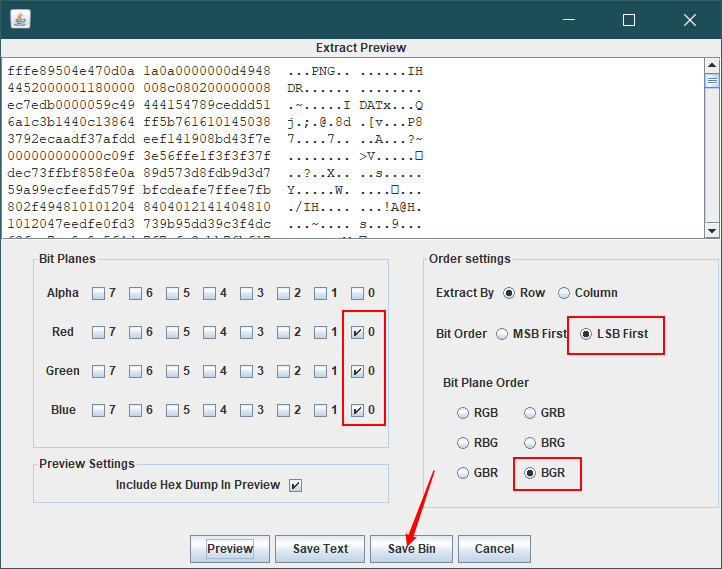

根据提示选择LSB和BGR,保存成bin格式,可以看到上面preview的结果有png,所以把前面的fffe删除

得到一张半身不遂的二维码,常规操作恢复它的高,得到一张奇怪的二维码,画图工具取反色(其实不用

得到一个百度网盘分享链接,下载得到flag(个鬼

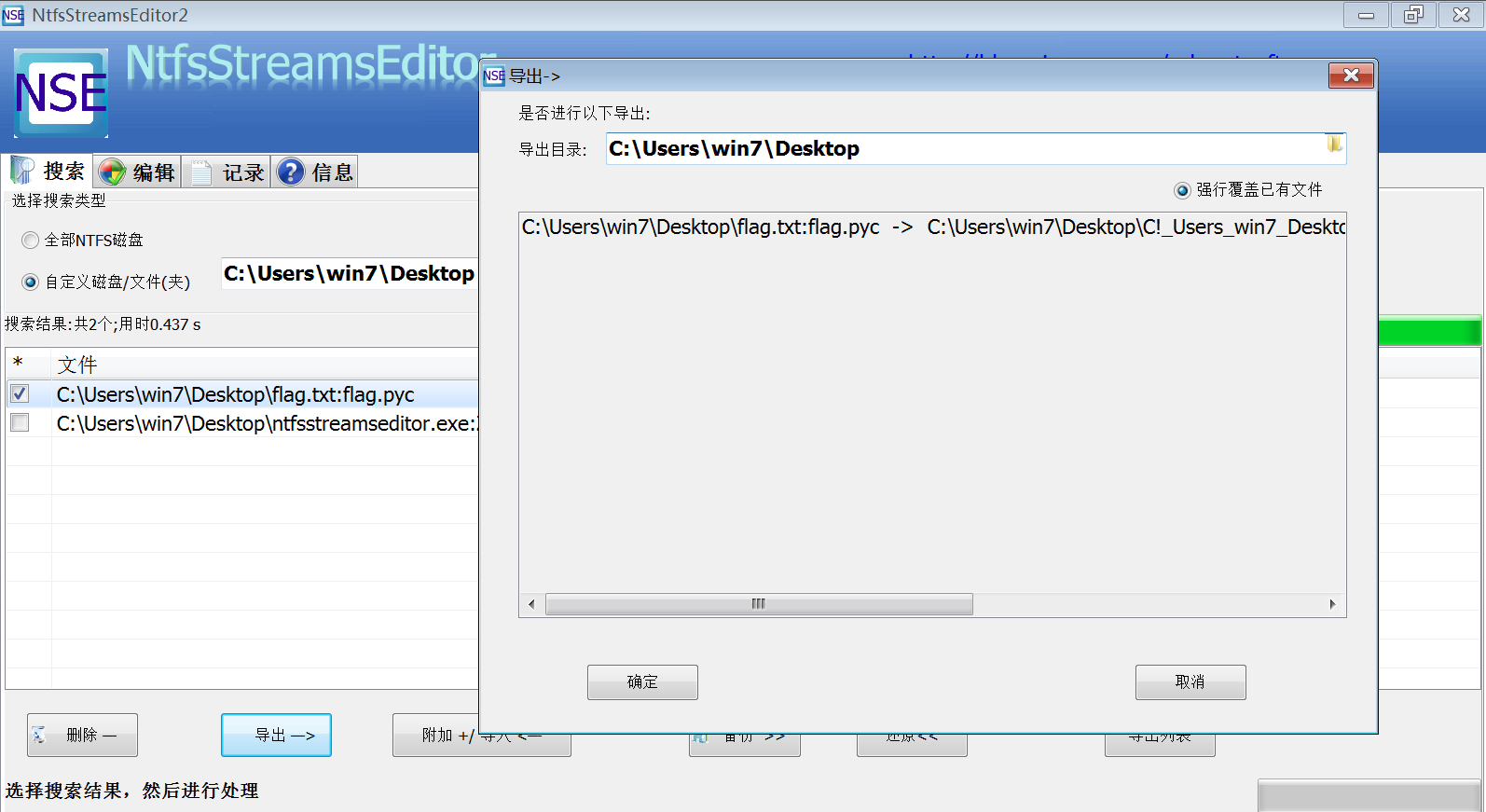

还剩下一个提示,NTFS。看了别人的wp,了解到NTFS数据流常常结合winrar构造木马攻击,好像要用NtfsStreamEditor这个工具来查看隐藏的NTFS数据流文件

而且好像要放在win7下,用winrar才能看到?(我win10没成功,太难了

导出flag.pyc文件,此文件是.py文件编译得到的,可使用python反编译工具进行反编译,得到如下代码

import base64def encode():flag = '*************'ciphertext = []for i in range(len(flag)):s = chr(i ^ ord(flag[i]))if i % 2 == 0:s = ord(s) + 10else:s = ord(s) - 10ciphertext.append(str(s))return ciphertext[::-1]ciphertext = ['96','65','93','123','91','97','22','93','70','102','94','132','46','112','64','97','88','80','82','137','90','109','99','112']

看大佬说是对称加密,编写解密脚本,得到flag

ciphertext = ['96', '65', '93', '123', '91', '97', '22', '93', '70', '102', '94', '132', '46', '112', '64', '97', '88', '80', '82', '137', '90', '109', '99', '112']def decode(ciphertext):flag=''ciphertext.reverse()for i in range(len(ciphertext)):if i % 2 == 0:s = int(ciphertext[i]) - 10else:s = int(ciphertext[i]) + 10flag += chr(i^s)return flagprint(decode(ciphertext))

多彩

毫无想法毫无线索尝试用StegSolve,看到了YSL,然后Data Extract发现隐藏的压缩包

压缩包有加密,并且不是伪加密…看了别人的wp了解到原来密码是YSL对应口红色号的二进制转字符串…

最终得到的解压密码是白学家…然后得到flag

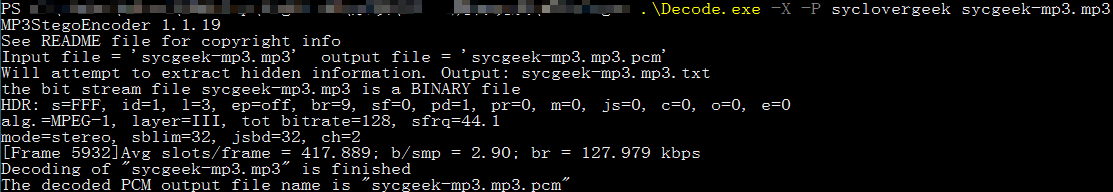

旋转跳跃

没什么线索,试一下mp3stego

轻松获得flag

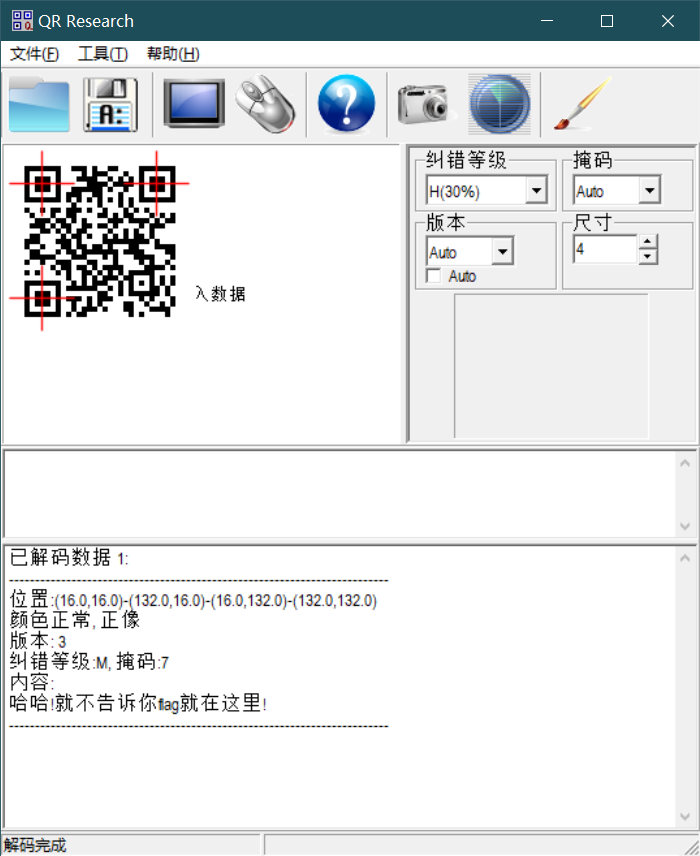

普通的二维码

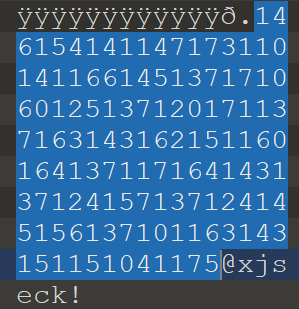

解压得到二维码,扫描结果不对,查看二进制,这段东西肯定有问题,一看感觉是八进制,因为最近做题的原因感觉像是3位一组

用py脚本转一下,得到flag

f = open("1.txt",'r')res = ''for i in range(42):s = eval('0' + f.read(3))res += chr(int(s))print res

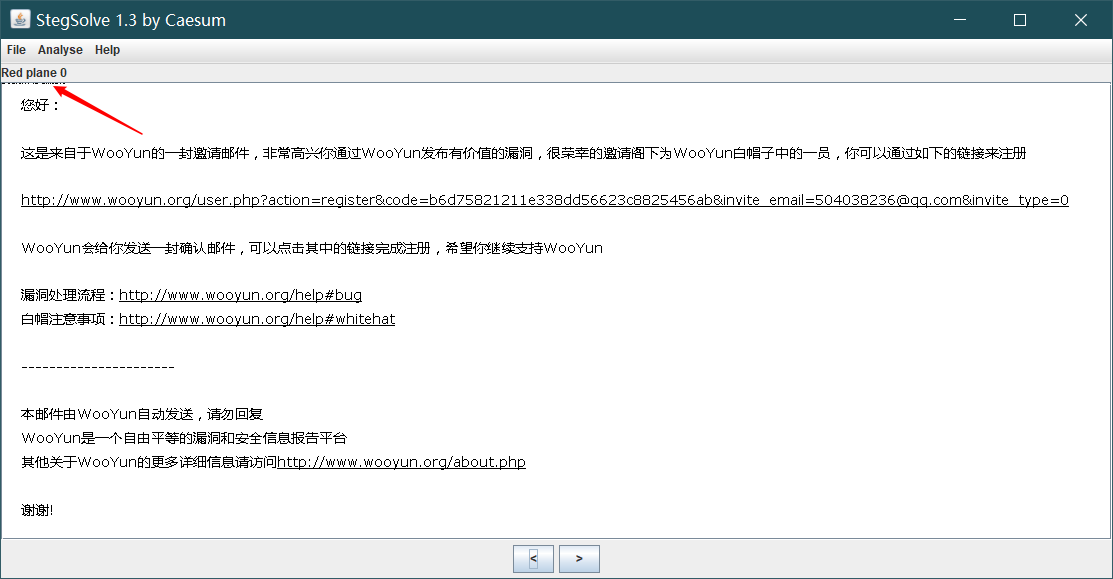

乌云邀请码

居然是道隐写题…看了看表面上也没有什么可以分析的了…放到StegSolve里面查看一下

可以看到有些可疑的东西,分析一下,得到flag,保存成bin方便复制

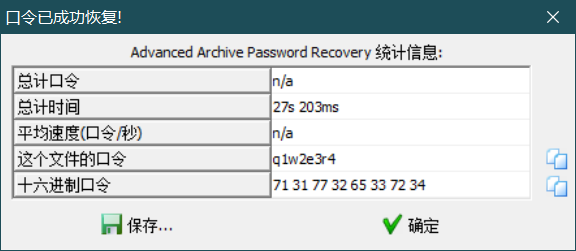

神秘的文件

只有学的时候看到过明文攻击,第一次做题碰到,看了wp就反应过来了,但是如果你不是用的WinRAR,你哭爹喊娘估计都得不到这个口令

我也不知道是什么原因,使用7z、bandizip、好压等采用相同的压缩算法都会报错,只有winrar可以,并且需要删除flag中的word,记得备份

欣喜地打开word,被无情地嘲弄,binwalk一下,有所收获,把压缩包分离

解压缩后在这个目录下发现flag,明显是base64,解密即得flag