flag被盗

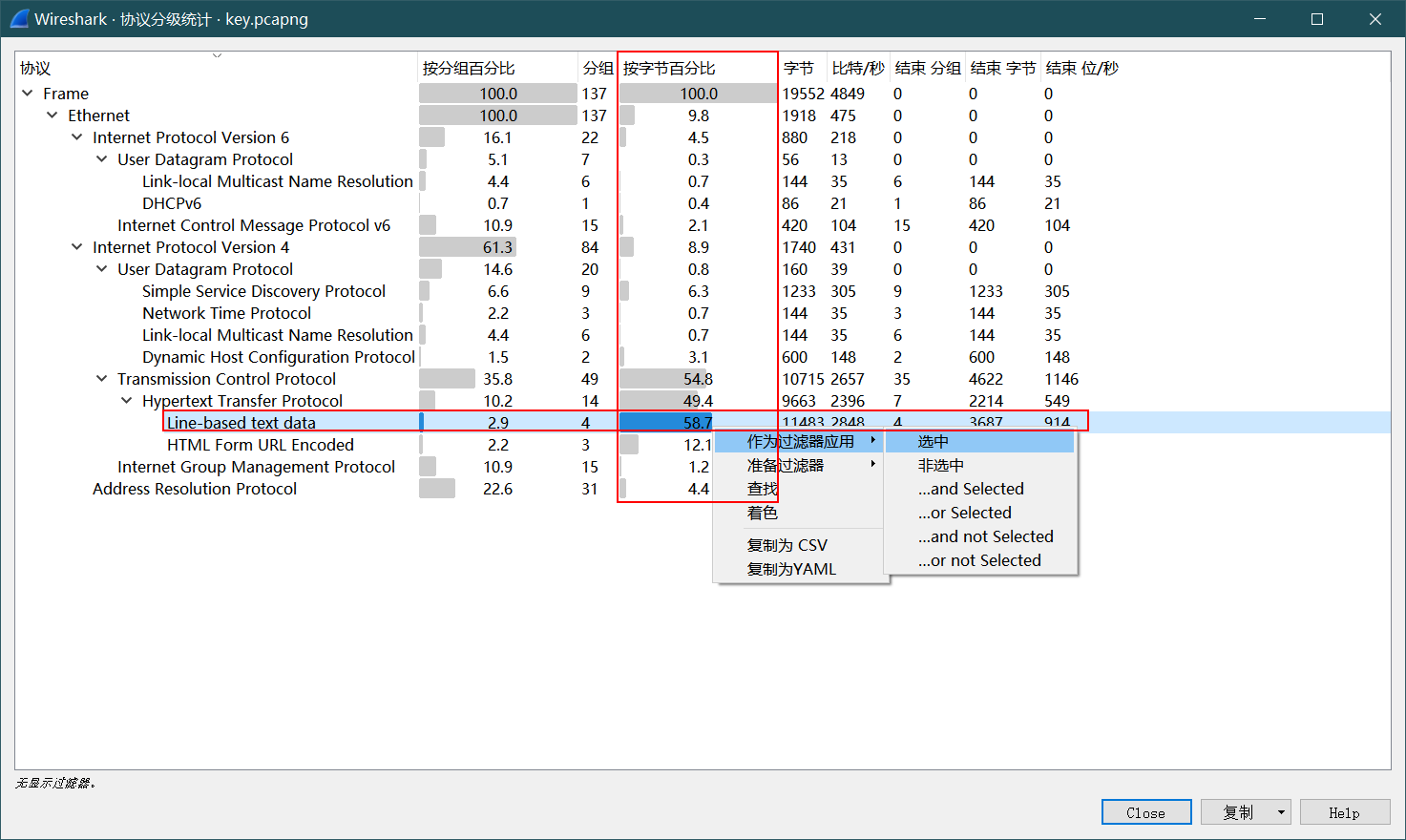

Wireshark打开,先查看协议分级,发现有一项占比很大,作为过滤器应用-选中

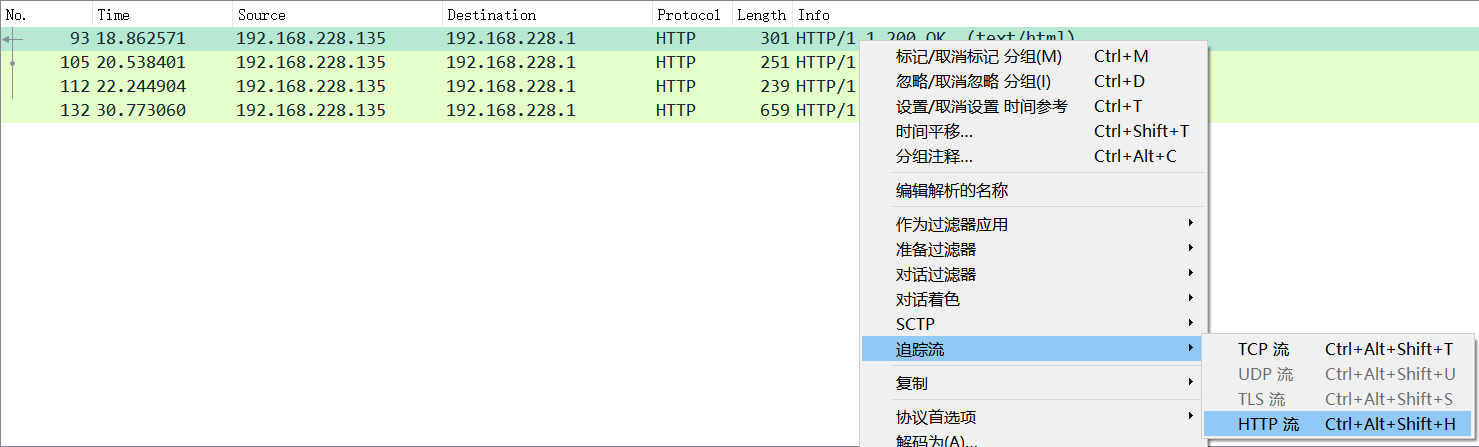

发现数据量就小了很多,追踪一下HTTP流(是不是应该追踪TCP流qwq

搜索一下就得到了flag

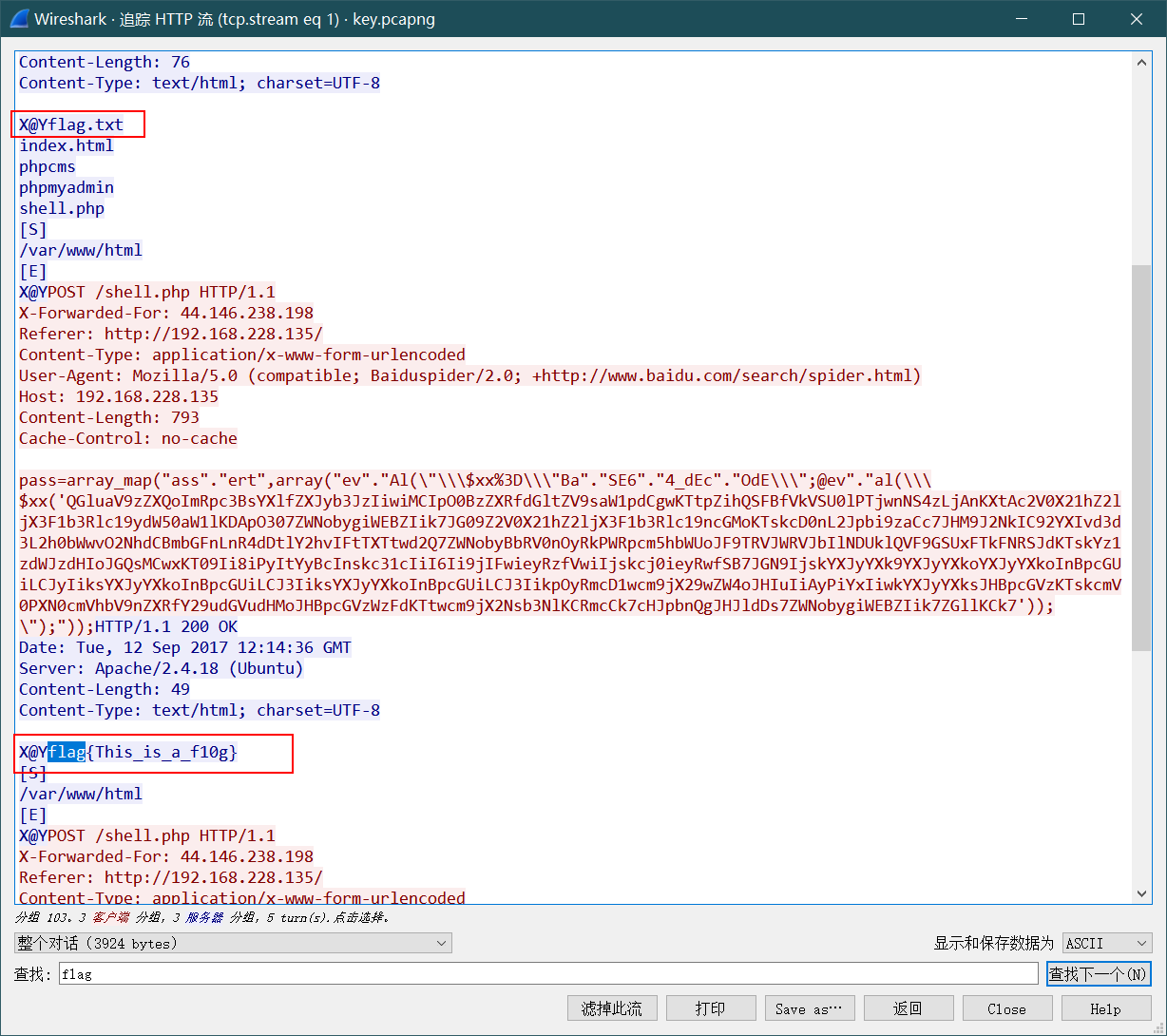

中国菜刀

还是先协议分级

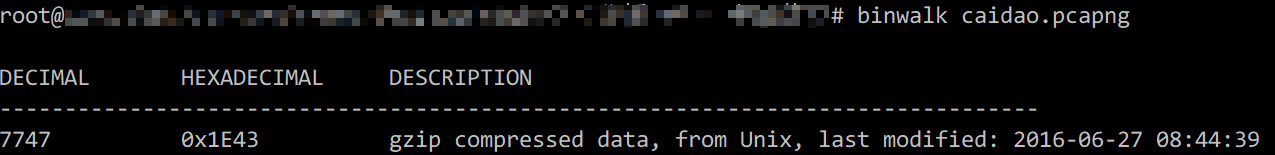

追踪第一个TCP流,发现flag.tar.gz,可以直接用binwalk对caidao.pcapng分离

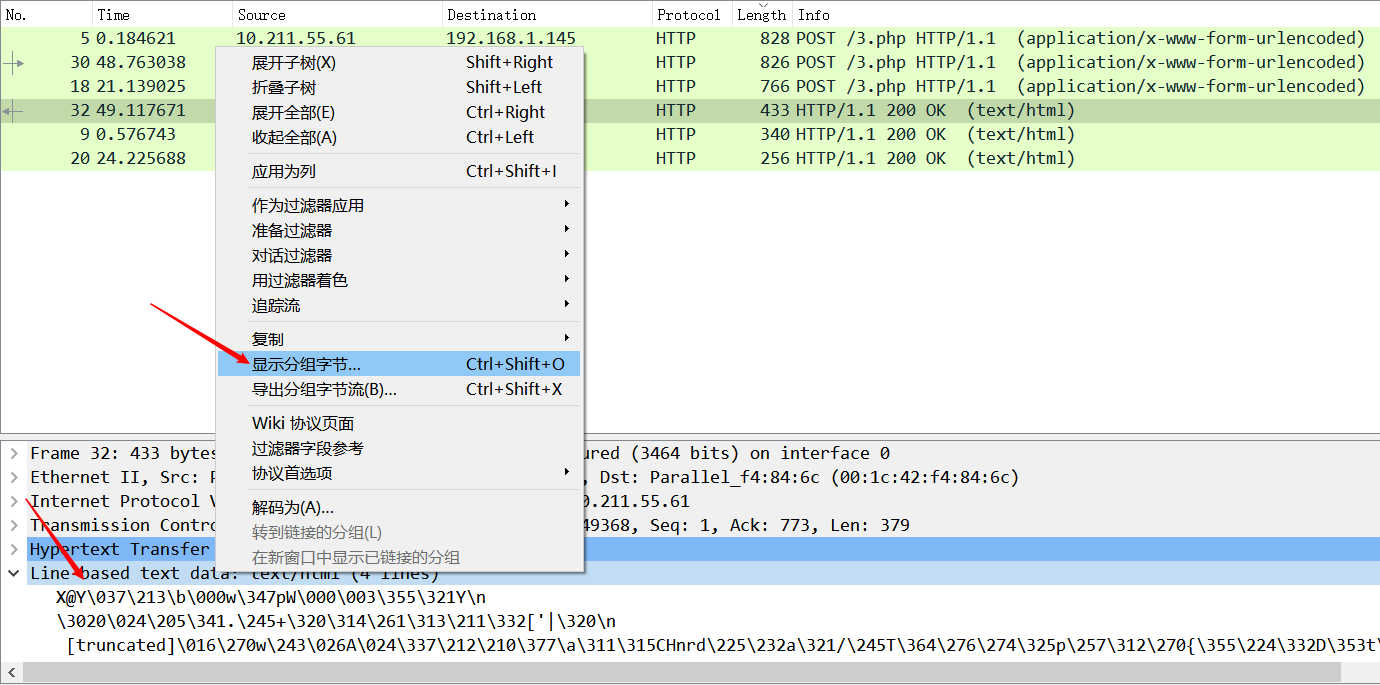

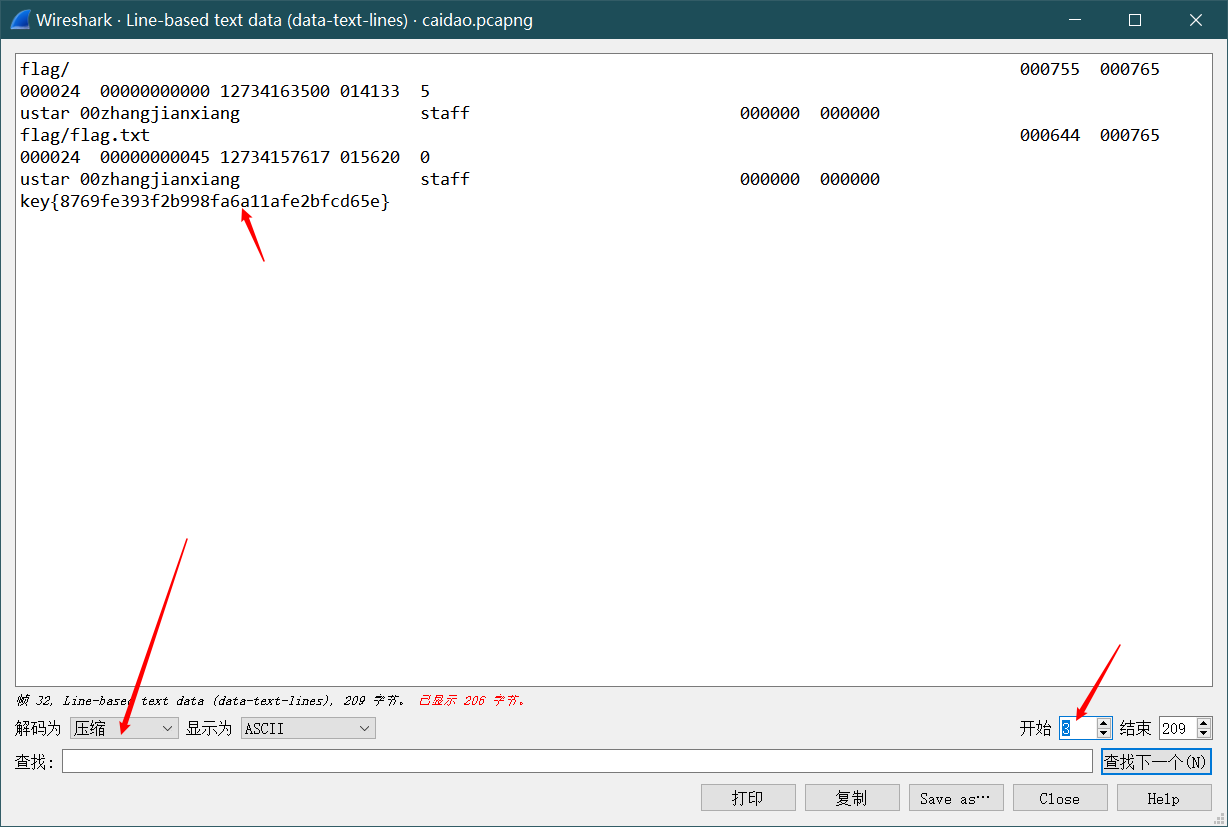

或者对另一个TCP流,显示分组字节

调整解码为压缩,增加开始值,得到key

这么多数据包

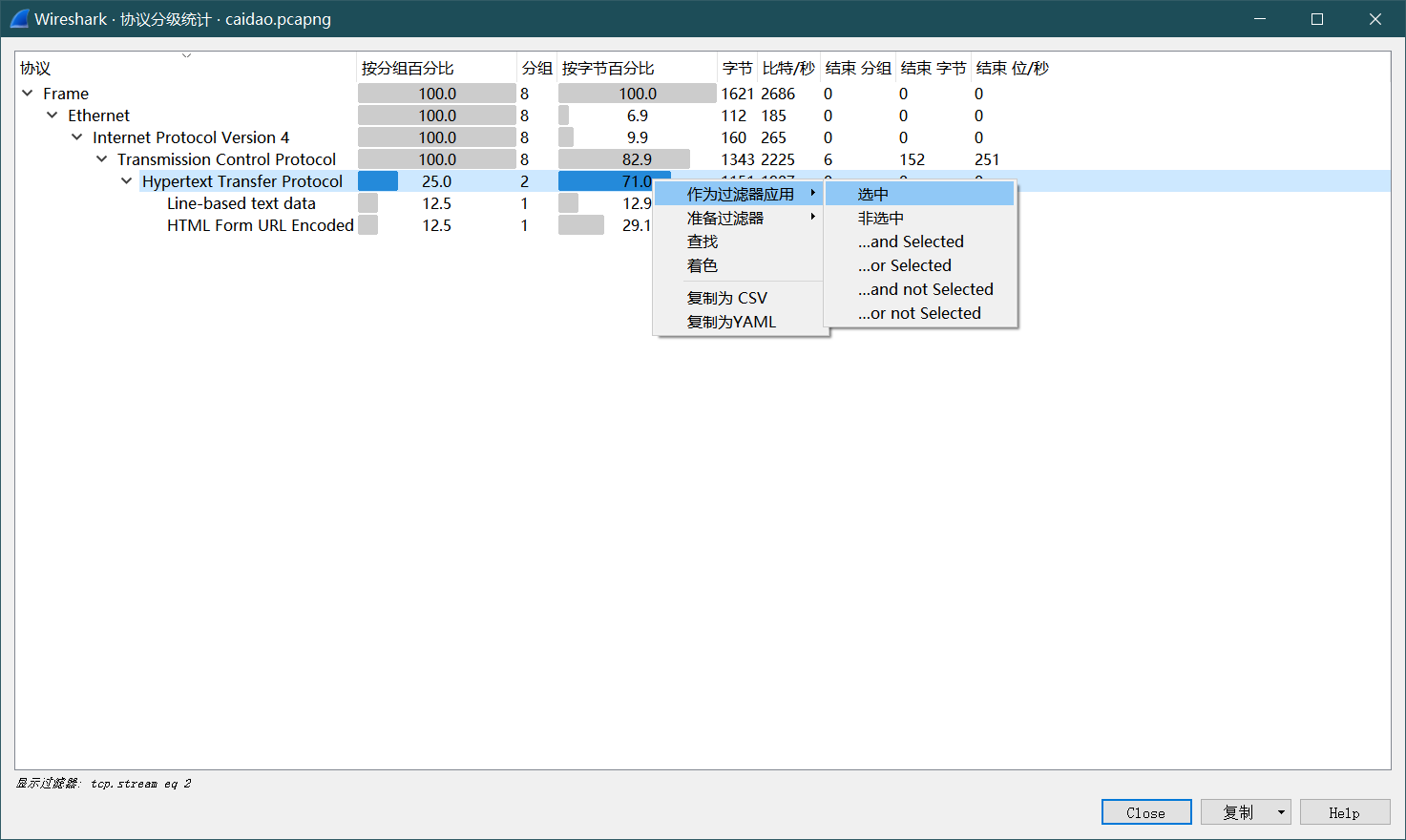

题目提示getshell,追踪了一下很多都是一大串,没什么有用的。看了一下wp,这个数据包前面大部分都在端口扫描,然后大概两种思路/方法:

一种是从后往前翻,因为getshell了所以肯定最后有控制、命令的传递,最后基本都是4444->1040,最近的一条不同的就是1234->35880,追踪一下tcp流;

第二种是过滤器输入tcp contains "command",然后逐条追踪流也能得到如下信息

很明显这是base64,解密一下就得到了flag