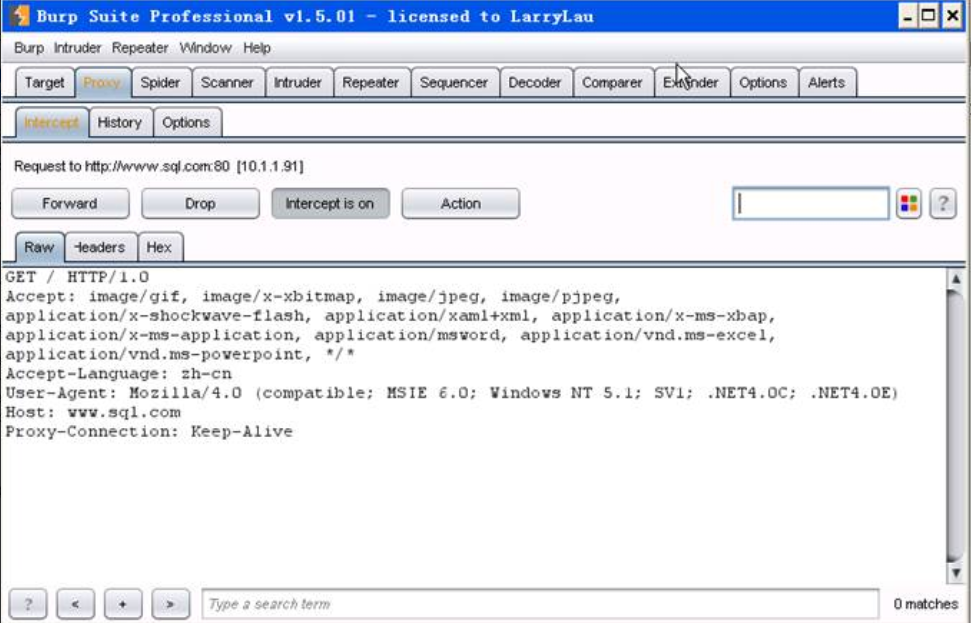

- 开启代理

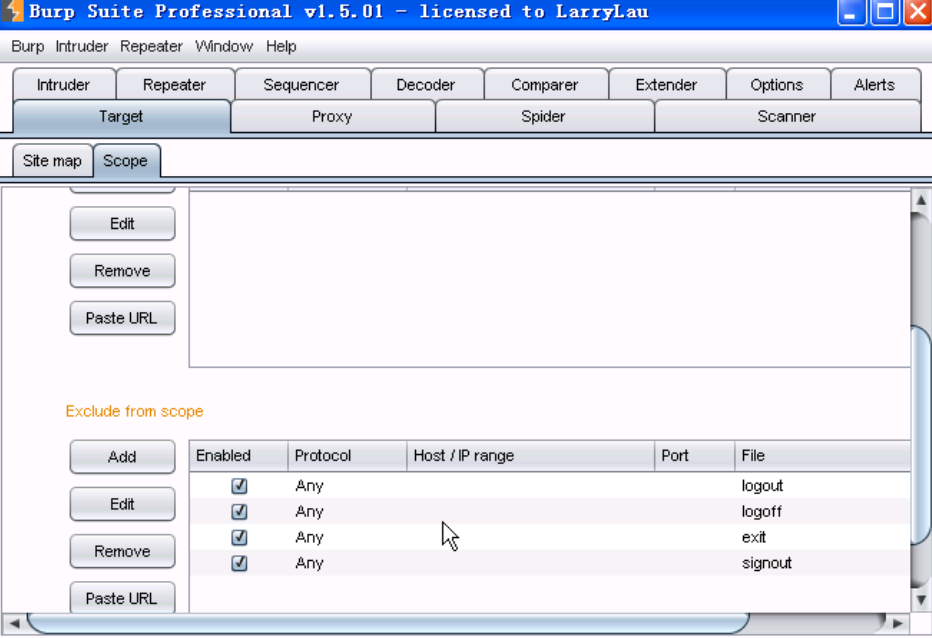

- Target选项卡(目标选项卡),下方是“Site Map”,在浏览器里访问的网站就会在这里列出来,“Scope”选项卡设置具体的扫描范围。

Spider:蜘蛛爬网页,会自动跳到Spider页面,里边会显示正在爬网页,已经请求数量,字节传输量,爬虫范围等信息。

Target:主动扫描网站,在Target-Site Map里进行,右击网站,选择“Actively Scan This Host”。会弹出主动扫描向导,会提示你已经选择了一些项目来扫描,为了更有效的扫描,可以勾选要去掉的项目,一般选择默认即可。

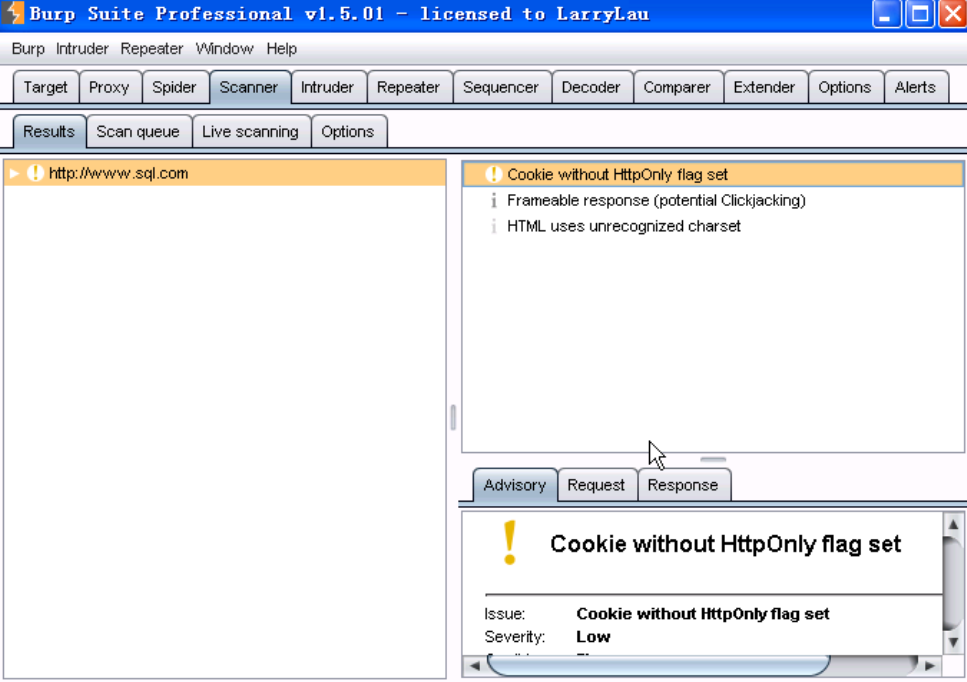

Scanner:选择后可以看到当前正在扫描,网站注入,跨站脚本等漏洞都会爆出来。

- 结果查询

扫描完后,需要对漏洞进行详细的分析,可以选择相应的漏洞,然后在右下角的Advisory里看到,可以看到问题名字,严重程度,确信程度,路径地址等信息,并通过滚动条来上下滚动查看。

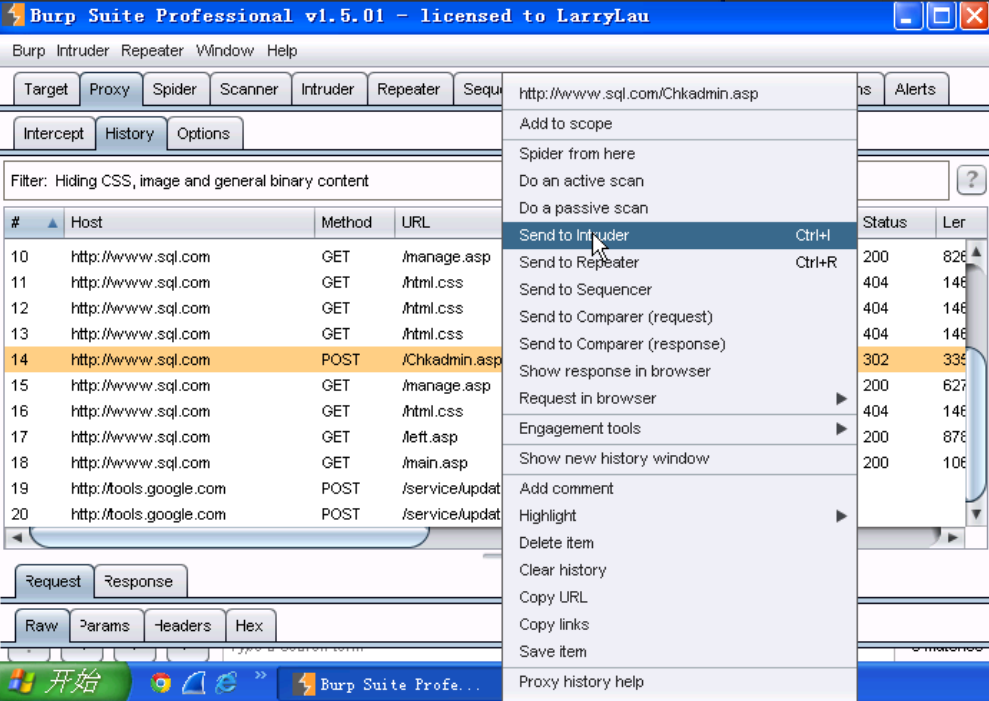

登陆网站后台

在Proxy-History里,找到刚才提交验证的页面,Method是Post方式提交的,可以看到网址,右击该URL,选择“Send to Intruder”。

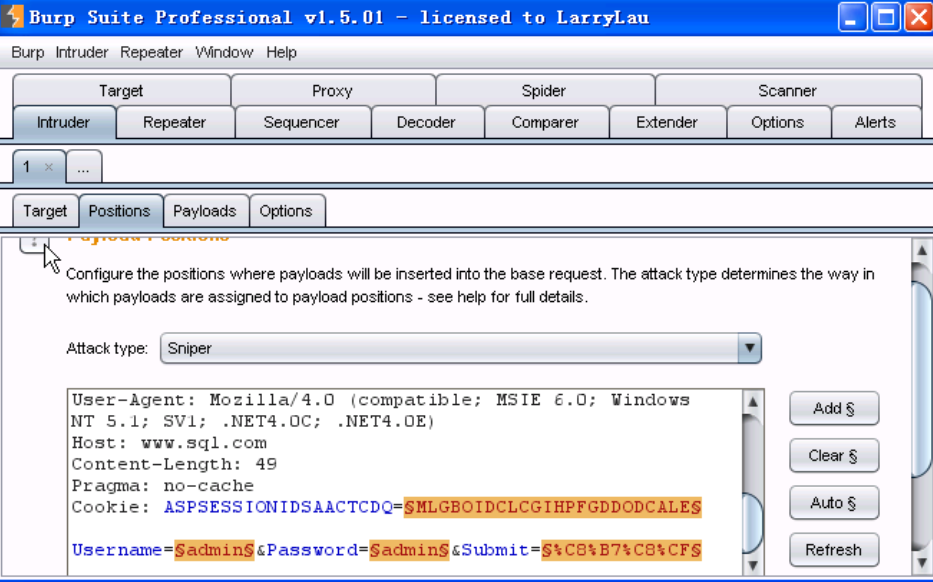

- 自动跳转到“Intruder”选项卡,并单击下方的Positions,会看到刚才提交的请求信息。

图中标注的就是关键的Cookie和用户信息,可以看到管理员页面的账号和密码都是admin。

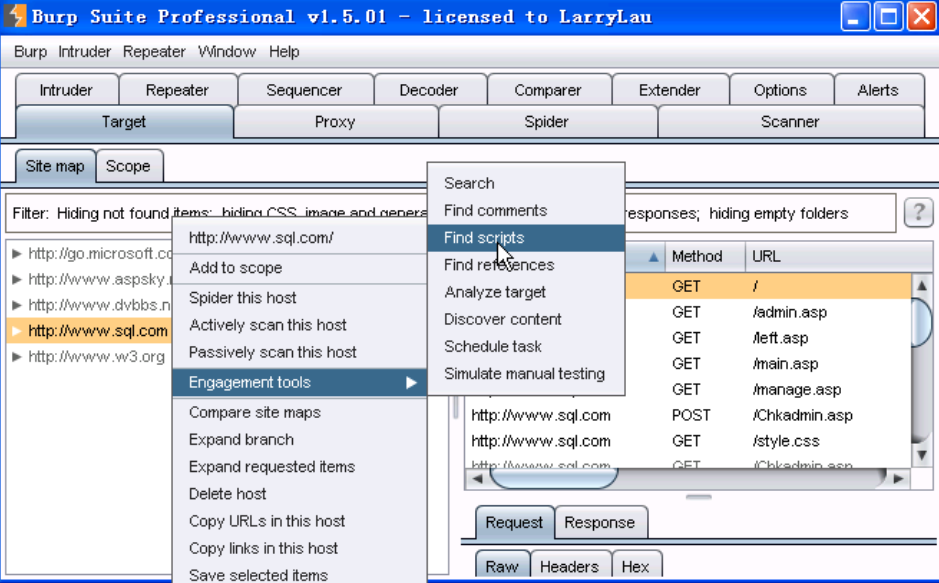

- 在Target-site map里,右击网站,然后选择Engagement Tools-Find Scripts,可以扫描网站的所有脚本页面,并以表格形式列出来。

- 其他功能介绍

Searcher:可以将当前网站的脚本页面全部列出来,对我们分析网站有所帮助。

Repeater:用于根据不同的情况修改和发送相同的请求次数并分析。

Sequencer:用来检查Web应用程序提供的会话令牌的随机性,并执行各种测试。

Decoder:用于解码数据找回原来的数据形式,或者进行编码和加密数据。

Comparer:用来执行任意的两个请求,或响应任何其它形式的数据之间的比较。