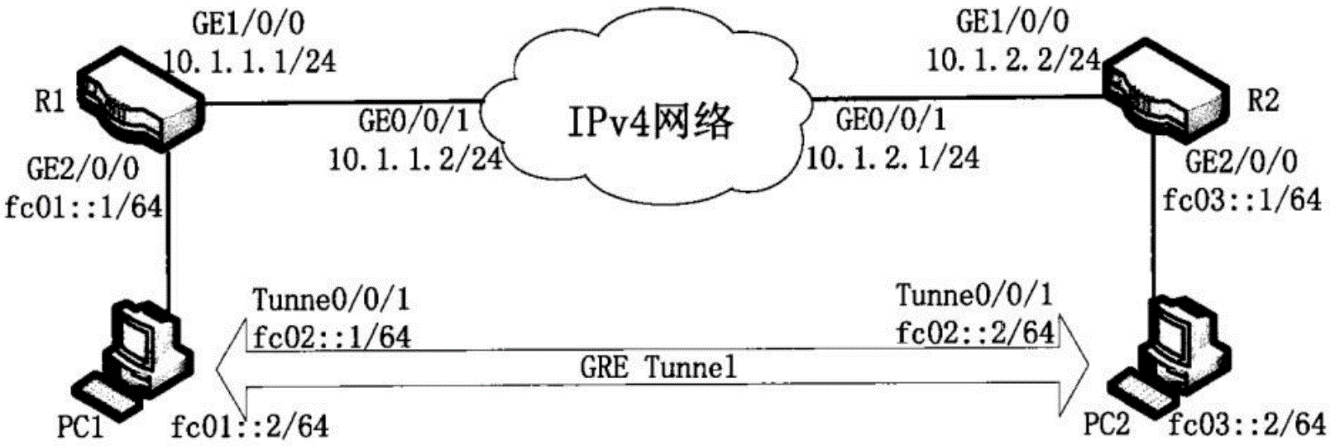

考点01:路由技术IPV6隧道实验,拓扑配置如下。 GRE(通用路由协议封装)规定了用一种网络协议去封装另一种网络协议的方法。下面是IPV6-over-IPV4GRE 隧道配置实验。(IPV6进入IPV4)

GRE(通用路由协议封装)规定了用一种网络协议去封装另一种网络协议的方法。下面是IPV6-over-IPV4GRE 隧道配置实验。(IPV6进入IPV4)

第一步:配置各设备IP:R1、R2及各PC。

[Huawei] sysname R1

[R1] interface gigabitethernet 1/0/0

[R1-GigabitEthernet1/0/0] ip address 10.1.1.1 255.255.255.0

[R1-GigabitEthernet1/0/0] quit

[R1] ipv6 //全局启用IPV6

[R1] interface gigabitethernet 2/0/0

[R1-GigabitEthernet2/0/0] ipv6 enable //接口启用IPV6

[R1-GigabitEthernet2/0/0] ipv6 address fc01::1 64

[R1-GigabitEthernet2/0/0] quit

[Huawei] sysname R2

[R2] interface gigabitethernet 1/0/0

[R2-GigabitEthernet1/0/0] ip address 10.1.2.2 255.255.255.0

同上

[R2-GigabitEthernet1/0/0] quit

[R2] ipv6

[R2] interface gigabitethernet 2/0/0

[R2-GigabitEthernet2/0/0] ipv6 enable

[R2-GigabitEthernet2/0/0] ipv6 address fc03::1 64

[R2-GigabitEthernet2/0/0] quit

第二步:配置R1、R2的IPV4静态路由。

[R1] ip route-static 10.1.2.0 255.255.255.0 10.1.1.2

//多数情况下使用网段而不使用IP地址

[R2] ip route-static 10.1.1.0 255.255.255.0 10.1.2.1

第三步:配置R1、R2的Tunnel接口。

[R1] interface tunnel 0/0/1 //进入隧道口

[R1-Tunnel0/0/1] tunnel-protocol gre //隧道协议GRE

[R1-Tunnel0/0/1] ipv6 enable

[R1-Tunne10/0/1] ipv6 address fc02::1 64

[R1-Tunnel0/0/1] source 10.1.1.1 //源IP地址

[R1-Tunnel0/0/1] destination 10.1.2.2 //目的IP地址

[R1-Tunnel0/0/1] quit

[R2] interface tunnel 0/0/1

[R2-Tunnel0/0/1] tunnel-protocol gre

同上

[R2-Tunnel0/0/1] ipv6 enable

[R2-Tunnel0/0/1] ipv6 address fc02::2 64

[R2-Tunnel0/0/1] source 10.1.2.2

[R2-Tunnel0/0/1] destination 10.1.1.1

[R2-Tunne10/0/1] quit

第四步:配置R1、R2的Tunnel静态路由。

[R1] ipv6 route-static fc03::1 64 tunnel 0/0/1

[R2] ipv6 route-static fc01::1 64 tunnel 0/0/1

第五步:验证检查配置结果

[R2] ping 10.1.1.1

[R2] ping ipv6 fc01::1 考点02:路由技术IPV6的ISATAP隧道实验如下。

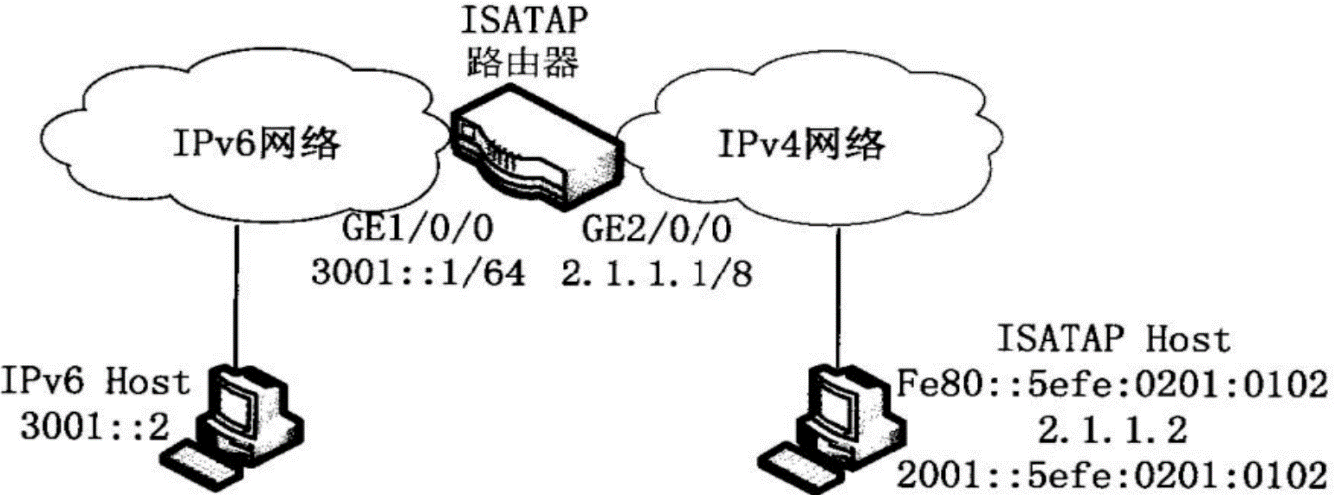

考点02:路由技术IPV6的ISATAP隧道实验如下。

双协议栈

第一步:配置路由器接口IP、双栈。

[Huawei] sysname Router

[Router] ipv6

[Router] interface gigabitethernet 1/0/0

[Router-GigabitEthernet1/0/0] ipv6 enable

[Router-GigabitEthernet1/0/0] ipv6 address 3001::1/64

[Router-GigabitEthernet1/0/0] quit

[Router] interface gigabitethernet 2/0/0

[Router-GigabitEthernet2/0/01 ip address 2.1.1.1 255.0.0.0

[Router] interface tunnel 0/0/2

[Router-Tunnel0/0/2] tunnel-protocol ipv6-ipv4 isatap//隧道协议ISATAP

[Router-Tunnel0/0/2] ipv6 enable

IPV6地址的一种格式

[Router-Tunnel0/0/2] ipv6 address 2001:: /64 eui-64

[Router-Tunnel0/0/2] source gigabitethernet 2/0/0

[Router-Tunnel0/0/2] undo ipv6 nd ra halt //发送RA消息

第二步:配置ISATAP主机。

C:> netsh interface ipv6 isatap set router 2.1.1.1

C:> netsh interface ipv6 isatap set router 2.1.1.1 enabled

第三步:配置IPV6网络主机。

C:> netsh interface ipv6 set route 2001:: /64 3001::1

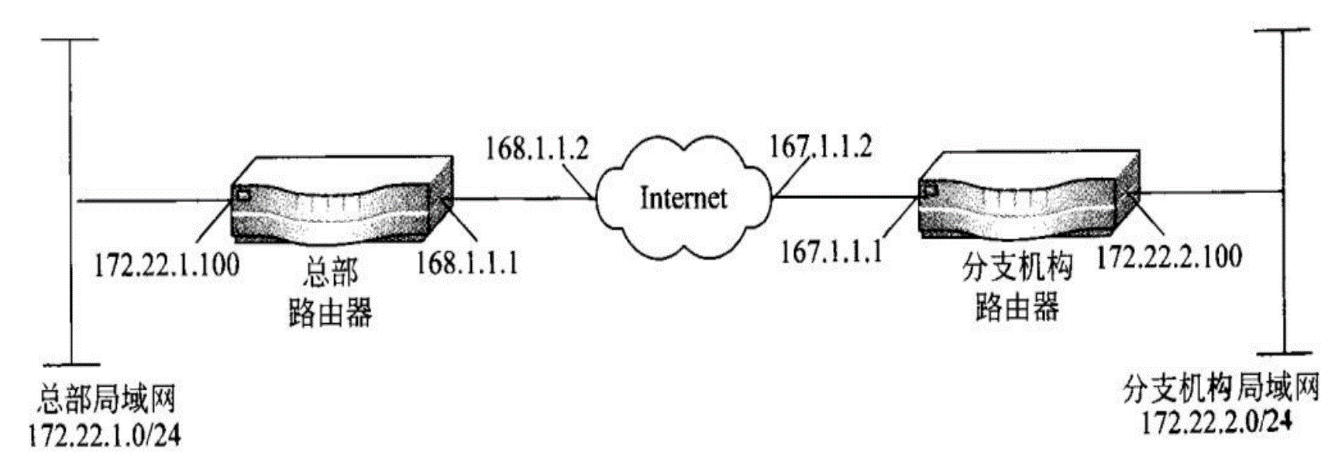

考点03:路由技术IPSec实验 拓扑配置如下。某公司总部和分支机构构成,通过IPSec VPN实现网络安全。

拓扑配置如下。某公司总部和分支机构构成,通过IPSec VPN实现网络安全。

第一步:配置R1、R2的接口IP和静态路由。

[Huawei] sysname R1

[R1] interface gigabitethernet 1/0/0

[R1-GigabitEthernet1/0/0] ip address 168.1.1.1 255.255.255.0

[R1-GigabitEthernet1/0/0] quit

[R1] interface gigabitethernet 2/0/0

[R1- GigabitEthernet2/0/0] ip address 172.22.1.100 255.255.255.0

[R1-GigabitEthernet2/0/0] quit

[R1] ip route-static 167.1.1.0 255.255.255.0 168.1.1.2

[R1] ip route-static 172.22.2.0 255.255.255.0 168.1.1.2

同上

[Huawei] sysname R2

[R2] interface gigabitethernet 1/0/0

[R2-GigabitEthernet1/0/0] ip address 167.1.1.1 255.255.255.0

[R2-GigabitEthernet1/0/0] quit

[R2] interface gigabitethernet 2/0/0

同上

[R2-GigabitEthernet2/0/0] ip address 172.22.2. 100255.255.255.0

[R2-GigabitEthernet2/0/0] quit

[R2] ip route-static 168.1.1.0 255.255.255.0 167.1.1.2

[R2] ip route-static 172.22.1 .0 255.255.255.0 167.1.1.2

第二步:配置R1、R2的ACL保护数据流。

[R1] acl number 3101 #抓取数据流

[R1-acl-adv-3101] rule permit ip source 172.22.1.0 0.0.0.255 destination 172.22.2.0 0.0.0.255

[R2] acl number 3101

同上

[R2-acl-adv-3101] rule permit ip source 172.22.2.0 0.0.0.255 destination 172.22.1.0 0.0.0.255

第三步:配置R1、R2的IPSec安全协议。

name

[R1] ipsec proposal tran1 //创建IPSec安全提议

[R1-ipsec-proposal-tran1] esp authentication-algorithm sha2-256

[R1-ipsec-proposal-tran1] esp encryption-algorithm aes-128

[R2] ipsec proposal tran1 //ESP采用SHA认证 SEA加密

同上

[R2-ipsec proposal-tran1] esp authentication-algorithm sha2-256

[R2-ipsec-proposal-tran1] esp encryption-algorithm aes-128

第四步:配置R1、R2的IKE对等体。

[R1] ike peer spub

[R1-ike-peer-spub] undo version 2

[R1-ike-peer-spub] ike-proposal 5 //创建IKE安全提议

[R1-ike-peer-spub] pre-shared-key cipher huawei //预共享密钥

[R1-ike-peer-spub] remote-address 167.1.1.1 //对等体(对端IP)

[R2] ike peer spua

[R2-ike-peer-spua] undo version 2

同上

{R2-ike-peer-spua] ike-proposal 5

[R2-ike-peer-spua] pre-shared-key cipher huawei

[R2-ike-peer-spua] remote address 168.1.1.1

第五步:配置R1、R2的安全策略组。(映射图,绑定ACL/SPUB等)

[R1] ipsec policy mapl 10 isakmp //创建安全策略

[R1-ipsec-policy-isakmp-mapl-10] ike-peer spub

[R1-ipsec-policy-isakmp-map1-10] proposal tran1

[R1-ipsec-policy-isakmp-map1-10] security acl 3101

[R2] ipsec policy use1 10 isakmp

同上

[R2-ipsec-policy-isakmp-use1-10] ike-peer spua

[R2-ipsec-policy-isakmp-use1-10] proposal tran1

[R2-ipsec-policy-isakmp-use1-10] security acl 3101

第六步:安全策略组应用R1、R2的接口上。

[R1] interface gigabitethernet 1/0/0

[R1-GigabitEthernet1/0/0] ipsec policy mapl

同上

[R2] interface gigabitethernet 1/0/0

[R2-GigabitEthernet1/0/0] ipsec policy use1

第七步:测试配置验证结果。

display ipsec statistics

display ike sa

display ipsec proposal

配置成功后,总部和分支机构的PC执行ping命令操作正常,他们之间的数据传输将被加密。

例题分析:

1、RIPng协议使用的端口号为()。

A UDP 530 B UDP 520 C UDP 521 D UDP 531

2、SPFv3协议是基于 ( )协议的?

A TCP B UDP C IP D ICMP

解析:

0SPFv3是0SPFv2改进的升级版,但并不兼容0SPFv2。0SPFv3是基于网络层IP协议的。

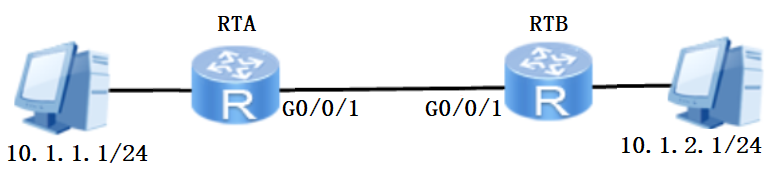

3、网络管理员在一个小型的IPv6网络中配置RIPng协议,则下面( ) 是正确而有效的?

A [RTA-G0/0/0] ripng 1 enable B [RTA] ripng 1 enable

C

解析:

IPv6网络中配置RIPng协议,需要在系统视图下启用IPV6,命令是[RTA]IPV6, 并在接口下开启ripng,命令例如[RTA-G0/0/0]ripng 1 enable。

4、IPv6地址中不包括下列哪种类型的地址?

A单播地址 B组播地址 C广播地址 D任播地址

解析:

IPv6地址是单个或一组接口的128位标识符,有三种类型:

(1)单播(Unicast)地址:作为一个单一的接口标识符。IPv6数据包发送到一个单播地址被传递到由该地址标识的接口。

(2)任播(Anycasts)地址:一组接口(一般属于不同节点)的标识符。发往任意播地址的包被送给该地址标识的接口之一(路由协议度量距离最近的)。

(3)组播(Multicast)地址:作为一组标识符多播地址的行为/接口可能属于不同的节点集合。IPv6数据包发送到组播地址被传递到多个接口。 5、两台主机之间使用IPsec VPN传输数据,为了隐藏真实的IP地址和尽可能高地保证数据的则使用IPsec VPN(C)模式和(D)协议封装较好?

5、两台主机之间使用IPsec VPN传输数据,为了隐藏真实的IP地址和尽可能高地保证数据的则使用IPsec VPN(C)模式和(D)协议封装较好?

A AH B 传输模式 C 隧道模式 D ESP

解析:

IPsec标准定义了两种不同模式:传输模式和隧道模式。

隧道模式下的IPSec报文会生成新的IP头,从而隐藏了真实的IP地址。

传送模式下,没有生成新的IP头,直接采用原IP头,无法隐藏真实的IP头。

6、两台路由器之间建立IPsec隧道时,下列( )参数在IPsec对等体之间不需要确保一致。

A所使用的安全协议 数据封装模式 C Proposal名字 D 认证算法

解析:

需要协商的参数有:

1.IPsec proposal proposal-name 设置安全提议名称

2.encapsulation-model transport | tunnel) 设置数据封装模式(传输|隧道)

3.transform ( ah| espl ah-esp ) 选择安全协议

4.ah authentication-algorithm (md5-hmac-96 | shal-hmac-1-96)

设置AH协议采用的认证算法

5.esp authentication-algorithm (md5-hmac-96| shal-hmac-96)

ESP协议采用的认证算法

6.esp encryption-algorithm ( 3des| des| aes ) ESP协议采用的加密算法

其中只有安全提议名称proposal可以不一样,其他的安全协议、封装模式、认证算法、加密算法都要一致。

7、以下关于IPsec VPN技术描述正确的是()。

A 配置GRE隧道时,Tunnel接口必须配置IP地址

B IPsec由于是三层VPN,所以无法穿越NAT

C IPsec只能对IP报文进行安全加密,不能对GRE、L2TP报文进行安全加密

D GRE隧道接口由于是逻辑接口,所以该接口不缺启用0SPF路由协议。

8、关于IPV6地址,以下述论述中不正确的是()。

A IPV6具有高效IP包头 B IPV6增强了安全性

C IPV6地址采用128位 D IPV6地址只能自动配置

解析:

IPv6报头采用基本报头+扩展报头链组成的形式,这种设计可以更方便地增添选项以达到改善网络性能、增强安全性或添加新功能的目的。

IPv6地址有128位长,IPv6的128位地址通常写成8组,每组为四个十六进制数的形式。为了书写方便可以采取简写。

IPv6的一个主要特征就是允许主机自动配置接口。同时也支持手动配置,一般不建议手动配置。通过相邻节点搜索,主机可以在本地链路上查找IPv6路由器并请求站点前假。IPv6地址自动配置可以分为有状态和无状态两种方式。

9、安全协议中,( )位于应用层。

A PGP B SSL C TLS D IPSec

解析:

安全协议SSL和TLS位于传输层,IPSec位于网络层。

PGP用于邮件加密,位于应用层。

10、有状态的IPv6地址自动配置方式需要( )服务器的支持。

A DNS B DHCP C NTFS D Apache

解析:

有状态的IPv6地址自动配置方式需要动态主机配置协议DHCP在一定程度上可以解决地址的自动配置问题,但需要提前进行DHCP服务器的配置。

11、IPSec不能提供( )服务。

A流量保密 B数据源认证 C拒绝重放包 D文件加密

解析:

IPsec在IP层提供安全服务,它使系统能按需选择安全协议,决定服务所使用的算法及放置需求服务所需密钥到相应位置。

IPsec能提供的安全服务集包括访问控制、无连接的完整性、数据源认证、拒绝重发包(部分序列完整性形式)、保密性和有限传输流保密性。因为这些服务均在IP层提供,所以任何高层协议均能使用它们。

这些目标是通过使用两大传输安全协议,头部认证(AH)和封装安全负载(ESP),以及密钥管理程序和协议的使用来完成的。

12、IPv6的地址长度为几个字节?

A 8 B 48 C 16 D 32

解析:

IPv6的地址长度为128位,1字节等于8比特,

128/8=16,即IPv6的地址长度为16个字节

13、在Linux操作系统中,使用( )命令可进行IPv6协议的路由跟踪。

A tracert ipv6 B route ipv6 C traceroute6 D traceroute ipv6

解析:

在Linux操作系统中使用traceroute6命令进行路由跟踪。该命令默认使用UDP协议,源端口使用32834,目的端口33434。在Windows XP/2003操作系统的命令提示符下,可使用tracert命令可进行路由跟踪。