子域名收集

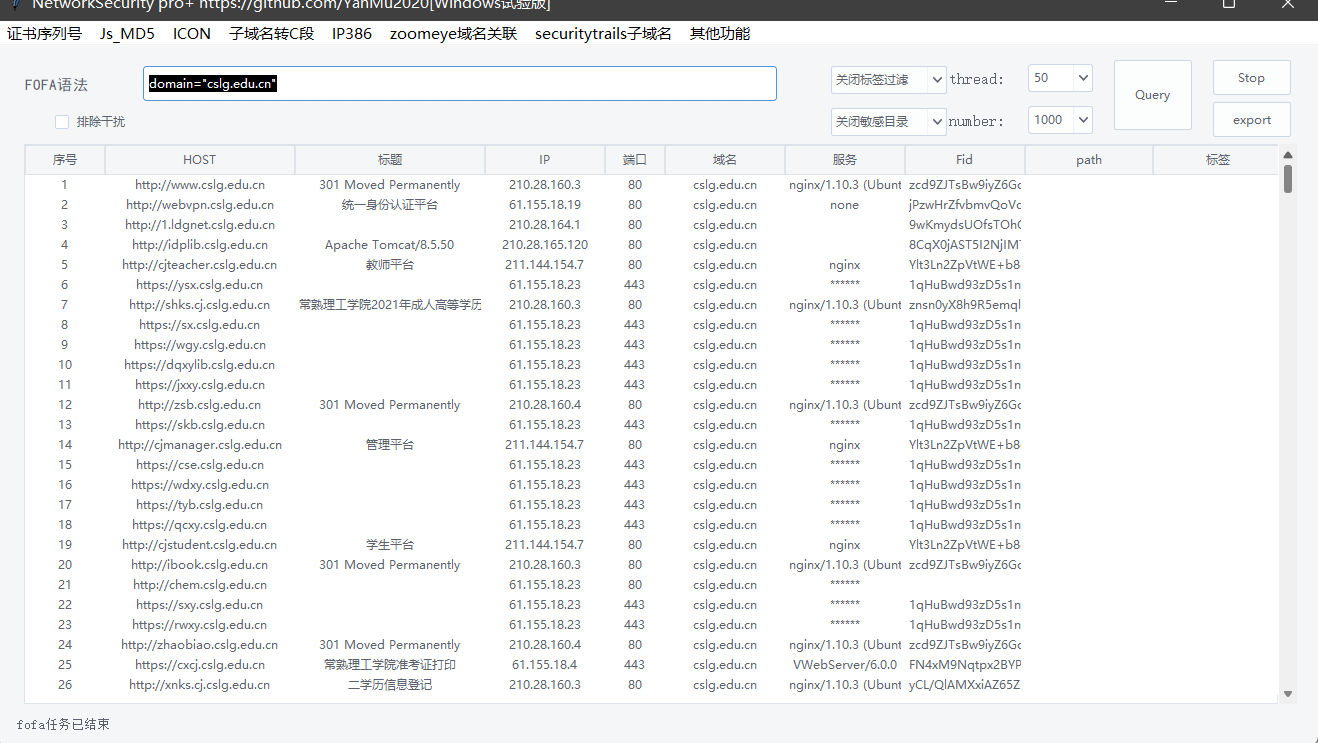

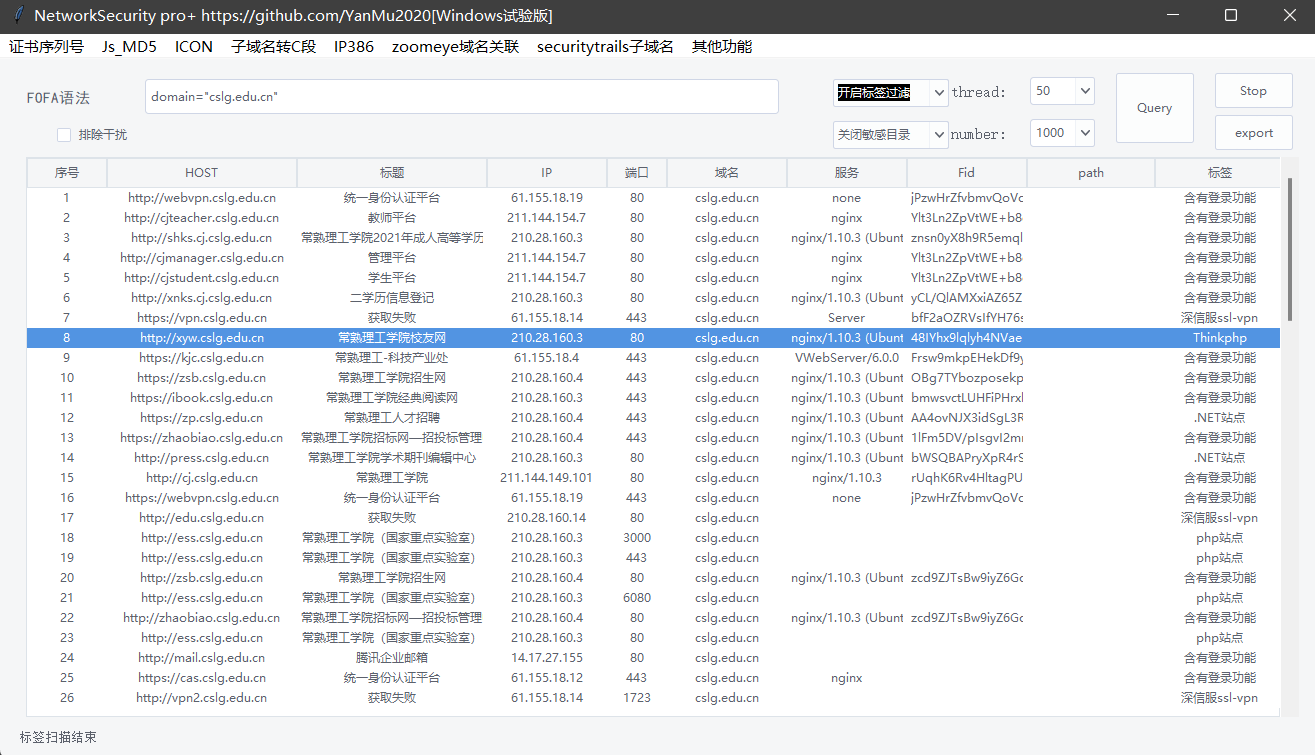

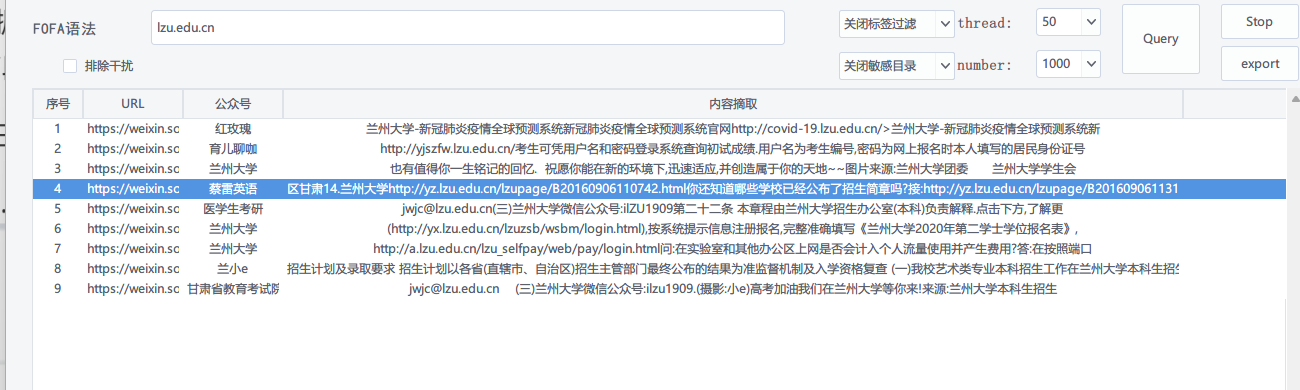

fofa

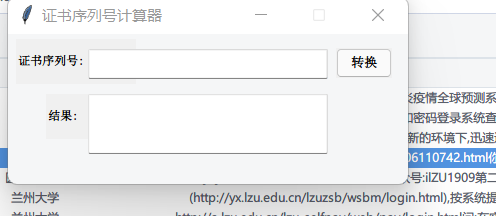

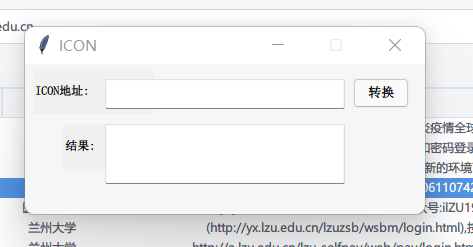

- ICON图标

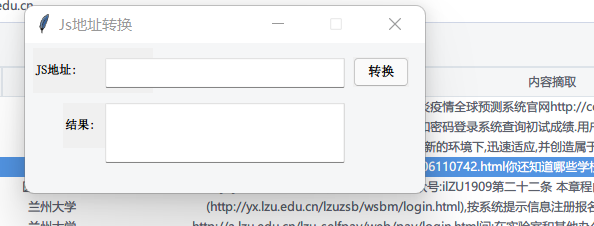

- js文件hash

- fid横向渗透

多关键词定位[header特殊关键字]

演示

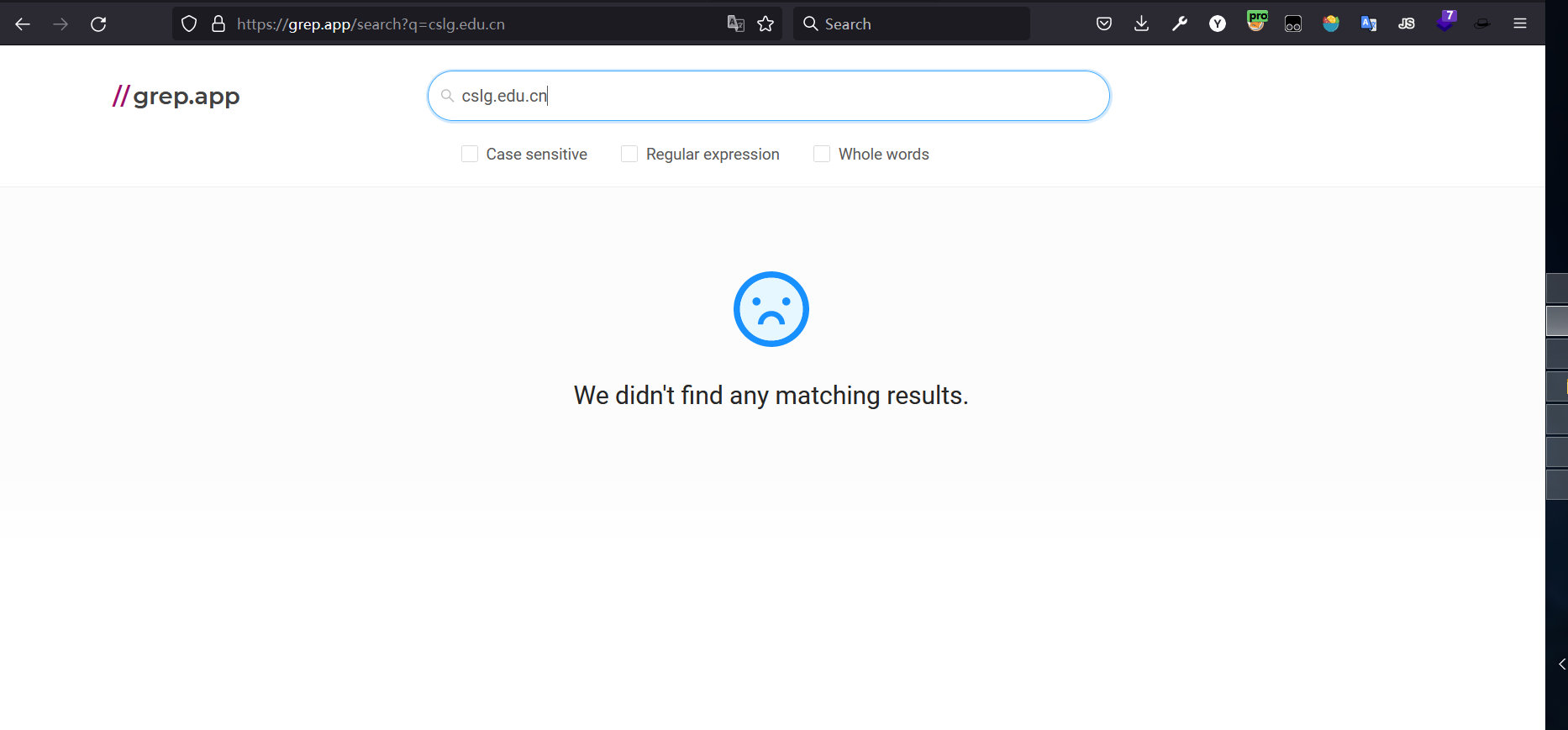

domain="cslg.edu.cn"

oneforall

- oneforall

主要是利用接口

python oneforall.py --target ecust.edu.cn run

ksubdomain

- ksubdomain

主要是利用爆破

ksubdomain -d ecust.edu.cn -l 2 -f subdomains.dict 暴力出奇迹

微信小程序

- 微信小程序

资料里面有提供小程序服务的域名

还可以进行源代码审计

jsfinder

- Jsfinder

主要靠爬取

python .\JSFinder.py -f targets.txt -d -ou out/jd_url.txt -os out/jd_domain.txt

xray_subdomain

- xray_subdomian

高级版出奇迹

.\xray_windows_amd64.exe subdomain --target ecust.edu.cn --web-only --text-output shisu.edu.cn.txt

微信

很多主体,会有自己的公众号 如果有新功能上线,可能会第一时间推送公众号

zoomeye

ip反查域名

https://github.com/Sma11New/ip2domain

webpack泄露

C段

https://github.com/rtcatc/IP_Segment_Collection.git

https://github.com/canc3s/cIPR

收集完子域名后,可以利用一些权重判断功能 进行判断目标所属C段

功能指纹识别

自写

- 自写

改造版

- 改造版httpx

go的参数解析会有问题

./httpf -title -DisMap -status-code -follow-redirects -f 'domain=\"cslg.edu.cn\"' -all./httpf -title -DisMap -status-code -follow-redirects -l test.txt -allcat .\test.txt |./httpf -title -DisMap -status-code -follow-redirects -all

如果有能力直接改动httpx,因为这个软件 又快又准

goby扫描

直接躺平出奇迹

爆破端口和Nday

masscan+nmap全端口扫描

弥补fofa等不能实时显示的端口

一个C段全端口扫描大约两三个小时

验证存活

- httpx

cat file | ./httpx -title -tech-detect -status-code -follow-redirects -o end.txt | cat end.txt | grep 200 | grep -Eo "(http|https)://[a-zA-Z0-9./?=_-]*" #验活处理

google站点收集

https://www.exploit-db.com/google-hacking-database

site:target.com inurl:admin | administrator | adm | login | login | wp-login | manage | system | console | pwd | reg | forget | member | admin_login | login_admin | user | main | cms | aspx | jsp | php | asp | file | load | editor | Files | ewebeditor|uploadfile|eweb|edit intext:管理 | 后台 | 登录 | 用户名 | 密码 | 验证码 | 系统 | 账号 | admin | login | sys | managetem | password | username

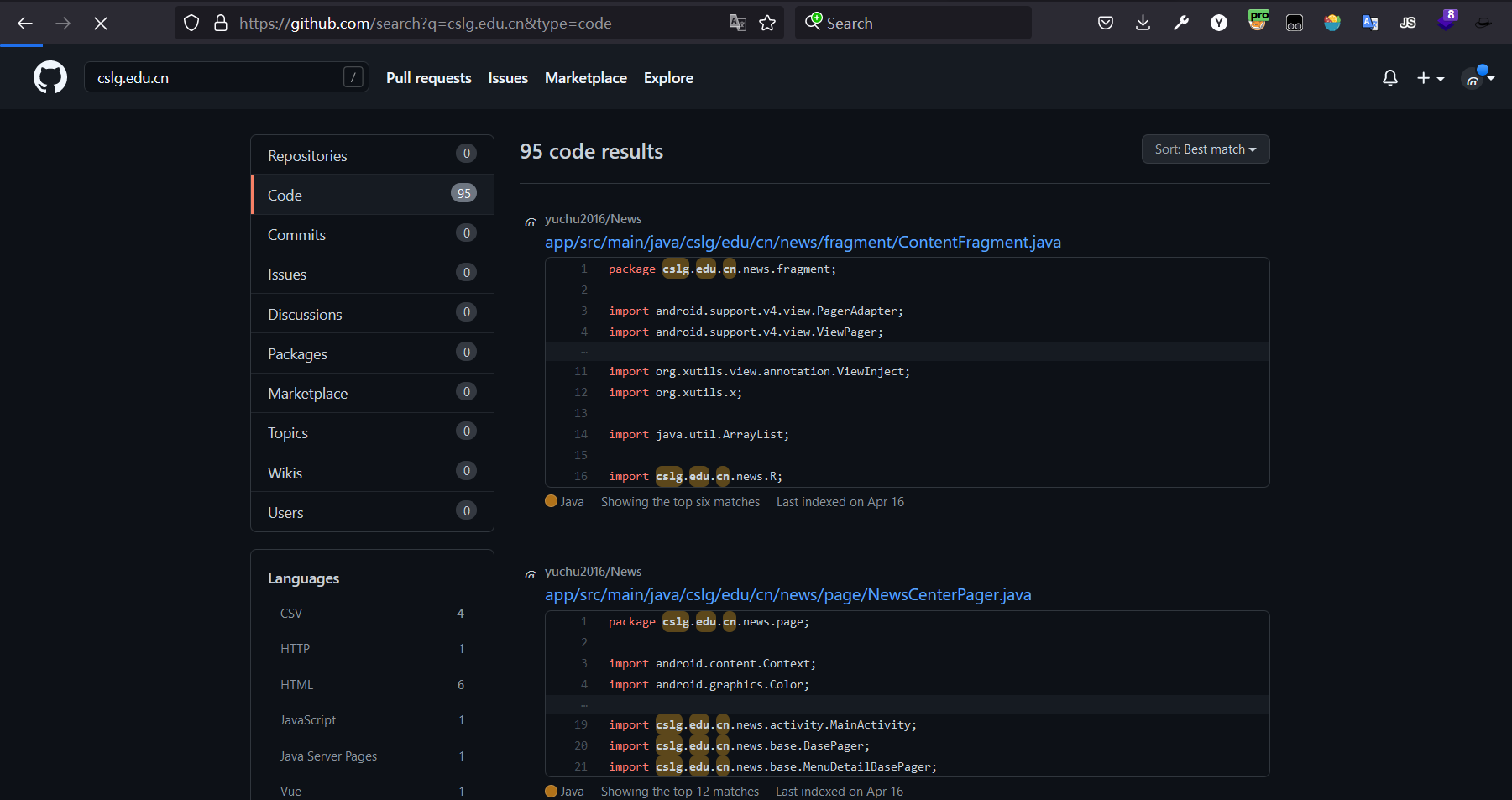

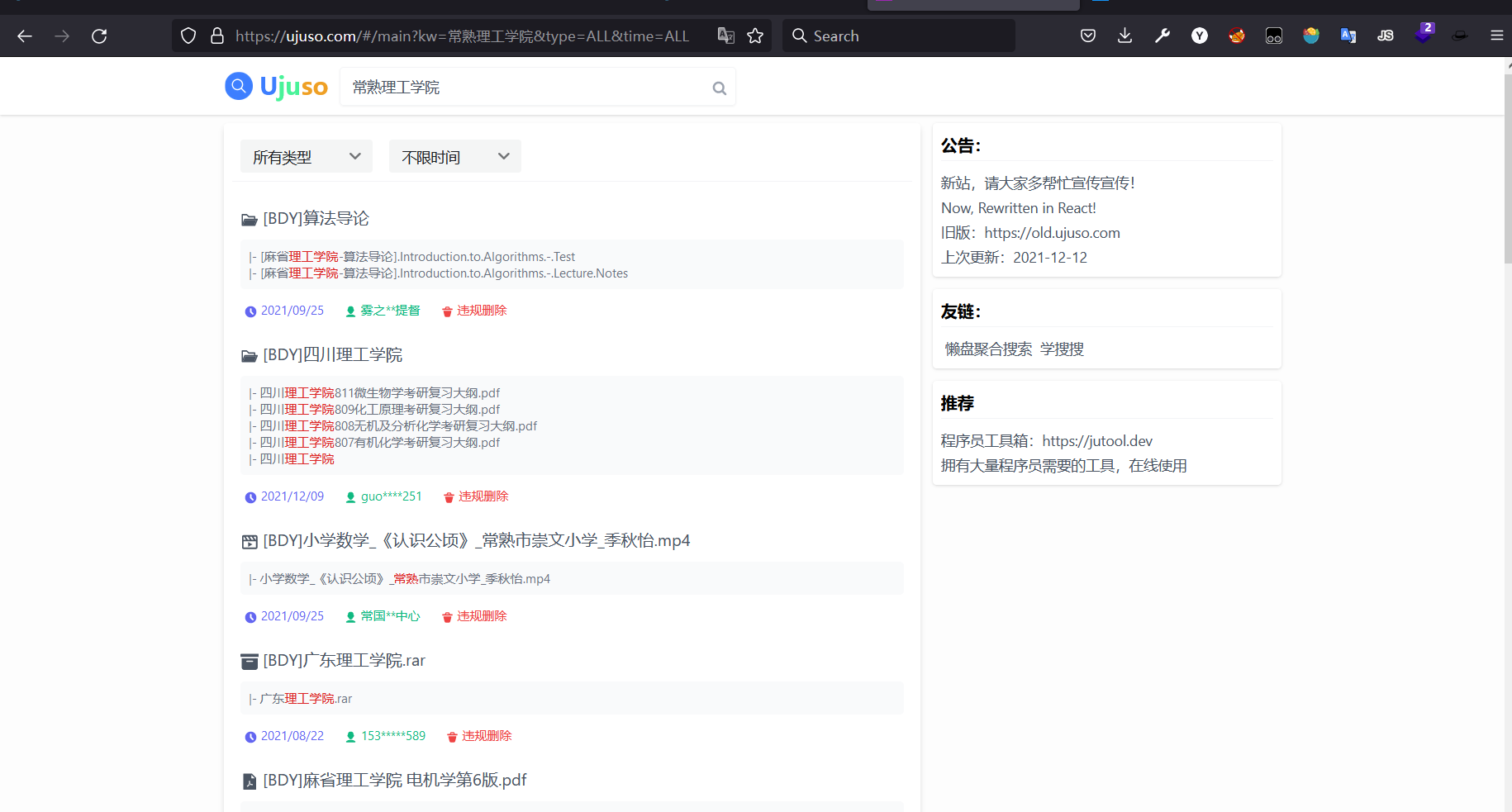

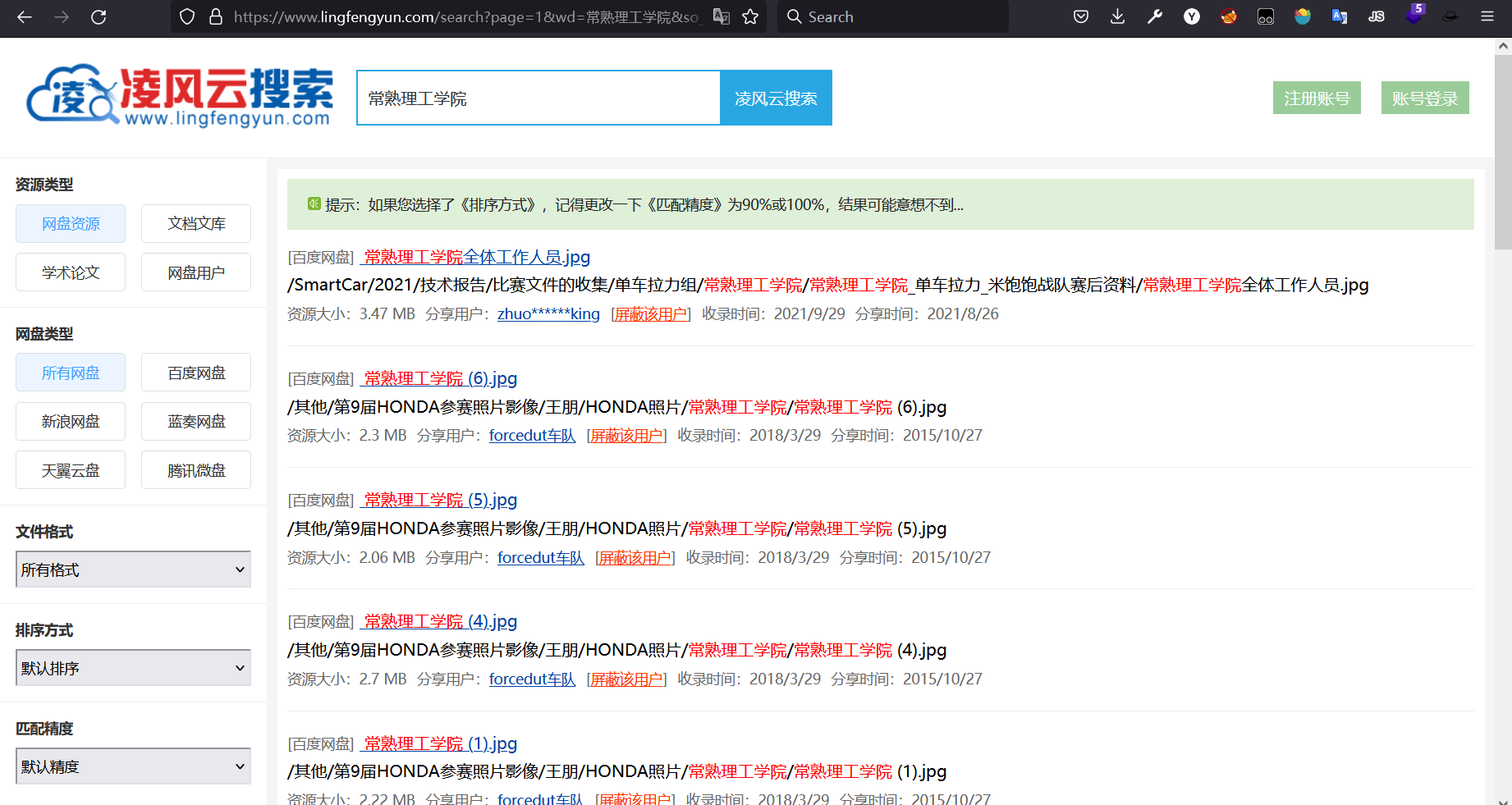

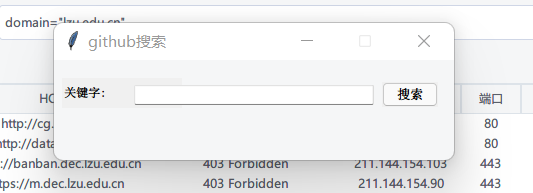

github和网盘泄露

https://github.com/obheda12/GitDorker

https://github.com/michenriksen/gitrob

https://github.com/dxa4481/truffleHog

https://github.com/techgaun/github-dorks

telegram红鼻子

收集目标个人信息组成密码字典

APP信息收集

目录爆破

备份

- dirsearch

python .\dirsearch.py --random-agent -e * -u https:// --exclude-sizes=888批量扫目录,--url-list=

- ffuf

.\ffuf.exe -mc 200 -u http://x.x.x.x:xxx/FUZZ -w .\api.txt -fs 625

百度百科

字典

https://wordlists.assetnote.io

http://xingchen.pythonanywhere.com/index

https://github.com/LandGrey/pydictor/blob/master/README_CN.md

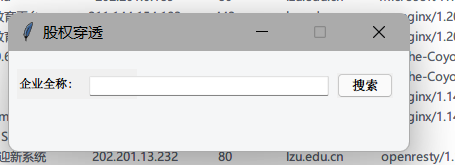

企查查信息收集

子公司等

https://github.com/canc3s/cSubsidiary

https://github.com/teamssix/pigat

https://github.com/wgpsec/ENScan_GO

邮箱收集

https://github.com/laramies/theHarvester https://github.com/pry0cc/GoogLinked/blob/master/GoogLinked.rb https://github.com/r3nt0n/bopscrk

超级弱口令检测工具,测试端口弱口令

host碰撞

联动

crawlergo(模拟人类点击和输入)+

burp(HaE)(刷选中含有重要信息的数据包)+

xray(被动式漏扫)(弥补burp漏扫能力)

其他

贴吧,QQ群,表白墙,B站xxx大学开箱