小程序|App抓包(四)

Tcpdump抓取手机数据包分析

一、环境需求:

1、手机需要root

2、电脑上安装SDK(建议安装android studio)也可单独安装SDk也行

下载地址 :

http://developer.android.com/sdk/index.html

android studio:

https://developer.android.google.cn/studio/

自行下载安装:

3、手机上安装tcpdump

下载地址:

http://www.strazzere.com/android/tcpdump https://www.androidtcpdump.com/android-tcpdump/downloads

4、adb安装

mac安装:

brew install android-platform-tools

win:参考:

https://blog.csdn.net/weixin_43927138/article/details/90477966

第一种就是最简单的方法,只下载adb压缩包去解压即可:链接:https://pan.baidu.com/s/1SKu24yyShwg16lyIupO5VA 提取码:ih0i

(备注:如果下载放入到D盘去解压,打开dos窗口那么就要进入到D盘,然后再去执行adb命令,输入adb查看它是否安装成功)

第二种方法前提是已安装了Android Studio,它本身带有adb命令,如果配置好的Android Studio 一般都是可以直接调用adb命令的;如果不行,找到adb在SDK里的绝对路径,放入环境变量path中(绝对路径不带入adb.exe)

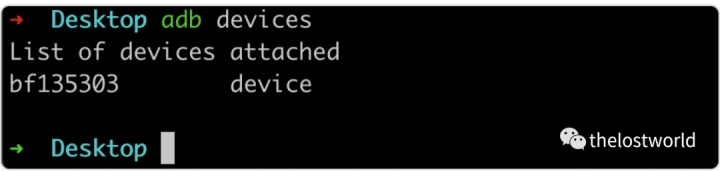

二、连接手机dump抓包转发

设备第一次使用需要开启开发者这模式、同时信任设备,开启文件传输

查看设备:adb devices

adb devices 看不到模拟器处理方法:

1.adb devices 看不到模拟器 2.adb connect 127.0.0.1:5555 3.adb kill-server 没有报错,即成功 4. adb start-server 5. adb devices

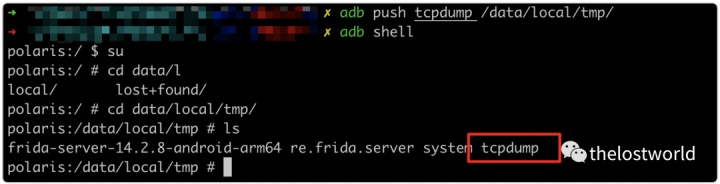

将下载的tcpdump push到android

push tcpdump到android

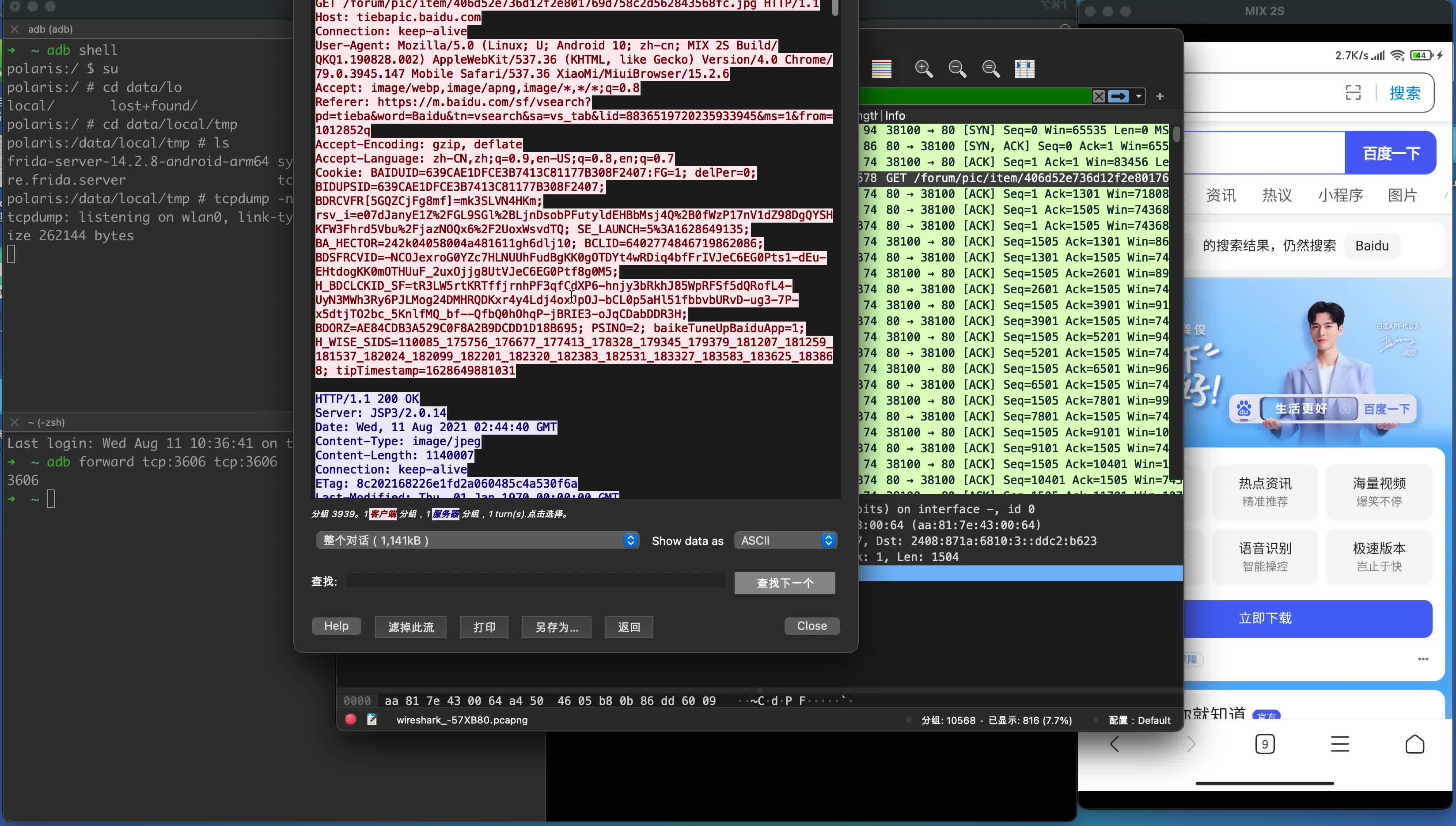

adb push tcpdump /data/local/tmp/ 添加执行权限 ➜ ~ adb shell polaris:/ $ su polaris:/ # cd data/local/tmp/ polaris:/data/local/tmp # ls frida-server-14.2.8-android-arm64 system re.frida.server tcpdump 1|polaris:/data/local/tmp # chmod 777 tcpdump

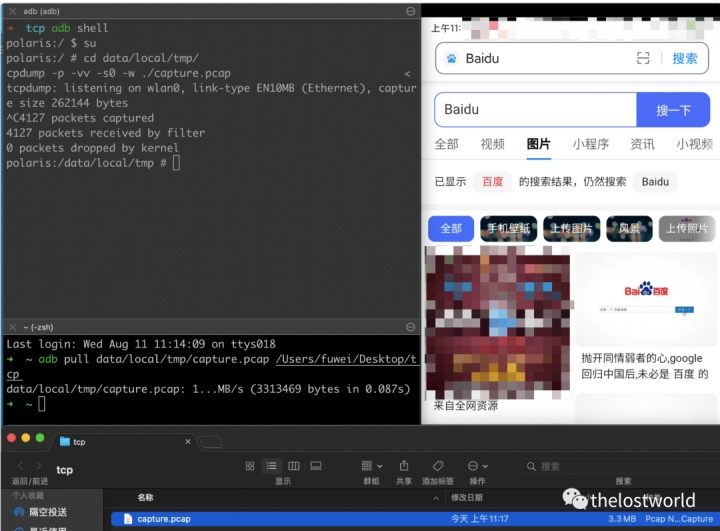

方法一静态抓取分析:

手机抓取pcap

tcpdump -p -vv -s0 -w ./capture.pcap

将手机pcap pull到电脑

adb pull data/local/tmp/capture.pcap /Users/thelostworld/Desktop/tcp

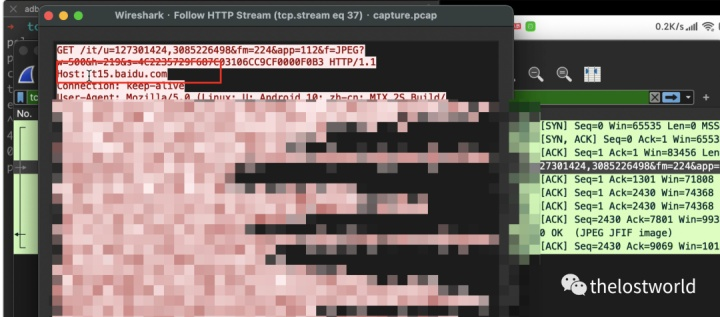

抓取数据包

抓取到app百度的:

演示视频:

演示视频地址

上传视频封面

好的标题可以获得更多的推荐及关注者

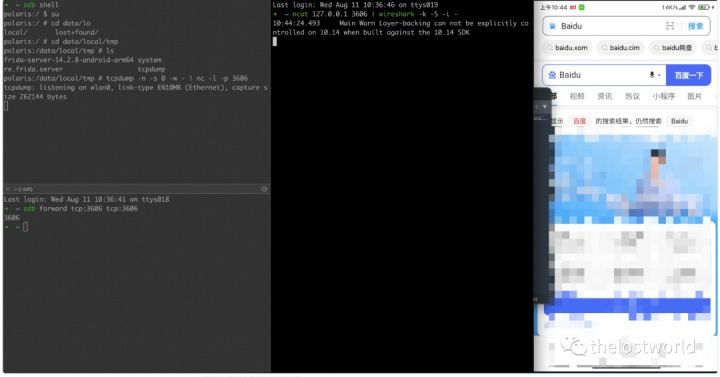

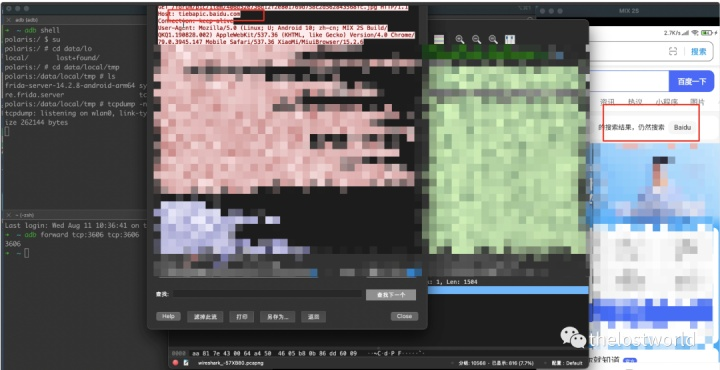

方法二动态抓取:

执行命令 adb shell中执行: tcpdump -n -s 0 -w - | nc -l -p 2015 pc端执行: adb forward tcp:2015 tcp:2015 然后在wireshark安装目录下cmd执行: ncat 127.0.0.1 2015 | wireshark -k -S -i -

命令执行过程:

访问百度并且抓取百度的数据流量:

演示视频:

演示视频地址

上传视频封面

好的标题可以获得更多的推荐及关注者

参考:

https://www.cnblogs.com/fengwei23/p/11677569.html

https://blog.csdn.net/jk38687587/article/details/48467329

注意:⚠️

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

如果本文内容侵权或者对贵公司业务或者其他有影响,请联系作者删除。

转载声明:著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

订阅查看更多复现文章、学习笔记

thelostworld

安全路上,与你并肩前行!!!!

个人知乎:https://www.zhihu.com/people/fu-wei-43-69/columns

个人简书:https://www.jianshu.com/u/bf0e38a8d400

个人CSDN:https://blog.csdn.net/qq_37602797/category_10169006.html

个人博客园:https://www.cnblogs.com/thelostworld/

FREEBUF主页:https://www.freebuf.com/author/thelostworld?type=article

语雀博客主页:https://www.yuque.com/thelostworld