一、漏洞详情

**

CVE-2020-7471:通过StringAgg(分隔符)的潜在SQL注入

django.contrib.postgres.aggregates.StringAgg聚合函数使用适当设计的定界符进行了SQL注入。

Django是高水准的由Python编程语言驱动的一个开源Web应用程序框架,起源于开源社区。使用Django,程序员可以方便、快捷地创建高品质、易维护、数据库驱动的应用程序,应用广泛。

二、影响范围

**

受影响版本:

Django 1.11.x < 1.11.28

Django 2.2.x < 2.2.10

Django 3.0.x < 3.0.3

Django 主开发分支

不受影响产品版本:

Django 1.11.28

Django 2.2.10

Django 3.0.3

三、环境搭建

**

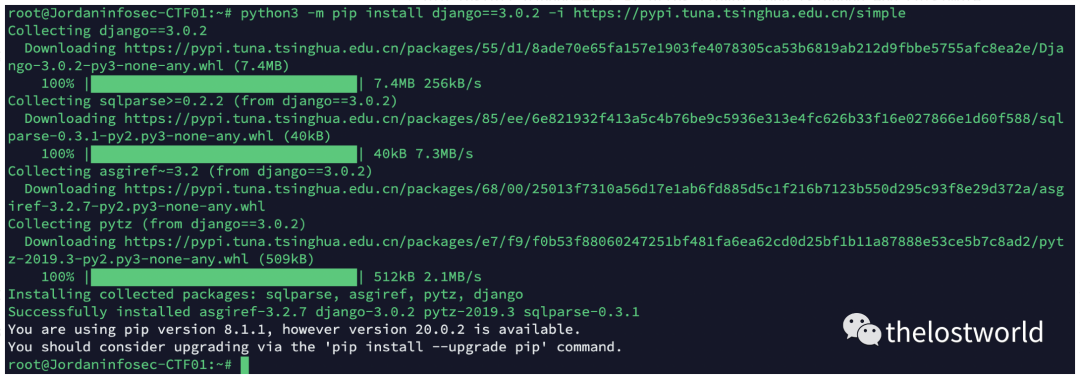

1、安装 django 漏洞版本,本次测试用的是(django==3.0.2)

pip install django==3.0.2 -i https://pypi.tuna.tsinghua.edu.cn/simplepip install django==2.2 -i https://pypi.tuna.tsinghua.edu.cn/simple

注意:如果是pip安装用python3也可以直接使用下面语句

python3 -m pip install django==3.0.2 -i https://pypi.tuna.tsinghua.edu.cn/simplepython3 -m pip install django==2.2 -i https://pypi.tuna.tsinghua.edu.cn/simple

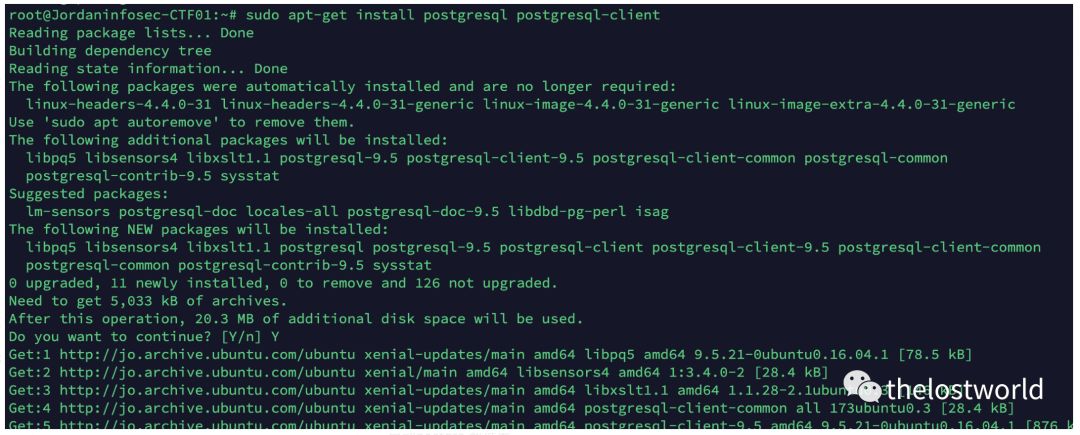

2、安装postgre 数据库

sudo apt-get update sudo apt-get install postgresql postgresql-client

启动postgre 数据库

连接postgre 数据库在安装完毕后,系统会创建一个数据库超级用户 postgres并且密码为空。然后我们以管理员身份 postgres 登陆(注:这里postgres是系统用户)

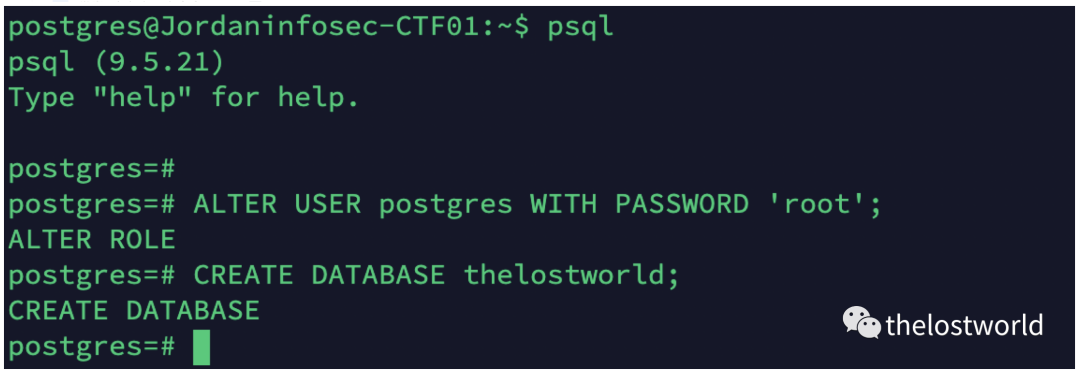

切换到postgres这个用户之后我们输入psql进入postgres的shell,并且我们可以看到我们这里psql的版本是9.5.21

修改postgre的密码为root并创建一个thelostworld的数据库

ALTER USER postgres WITH PASSWORD 'root'; CREATE DATABASE thelostworld;

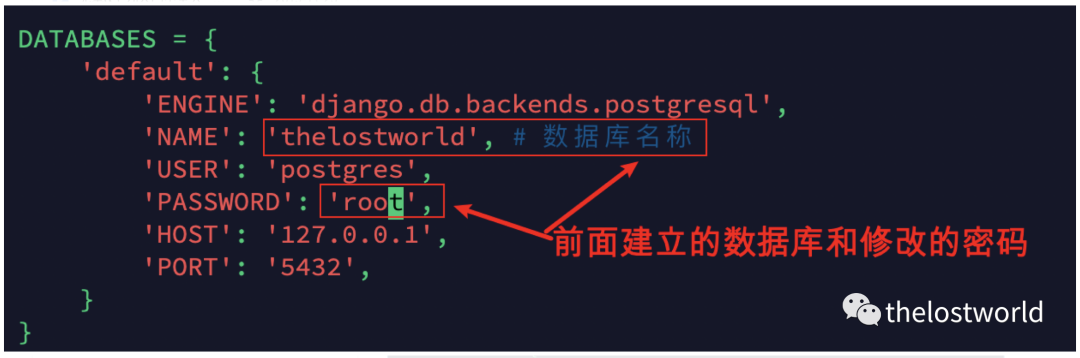

修改 sqlvul_projects/settings.py 里面的数据库配置

(可后台回复“CVE-2020-7471”获取环境和POC)

DATABASES = { 'default': { 'ENGINE': 'django.db.backends.postgresql', 'NAME': 'thelostworld', # 数据库名称 'USER': 'postgres', 'PASSWORD': 'root', 'HOST': '127.0.0.1', 'PORT': '5432', }}

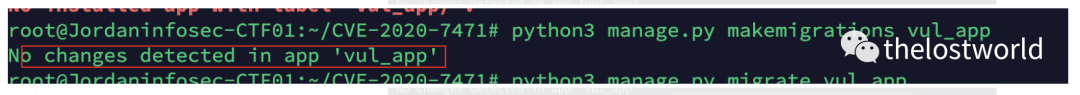

通过 django 初始化数据表

python3 manage.py migratepython3 manage.py makemigrations vul_apppython3 manage.py migrate vul_app

运行结果

python3 manage.py makemigrations vul_app

运行没有改变数据没关系

初始化环境完成

四、漏洞复现

开始查看数据表

postgres=# \c thelostworld进入数据库thelostworld=# \d查看全部表

查看vul_app_info表的信息

thelostworld=# select * from vul_app_info;

目前表里面没有数据

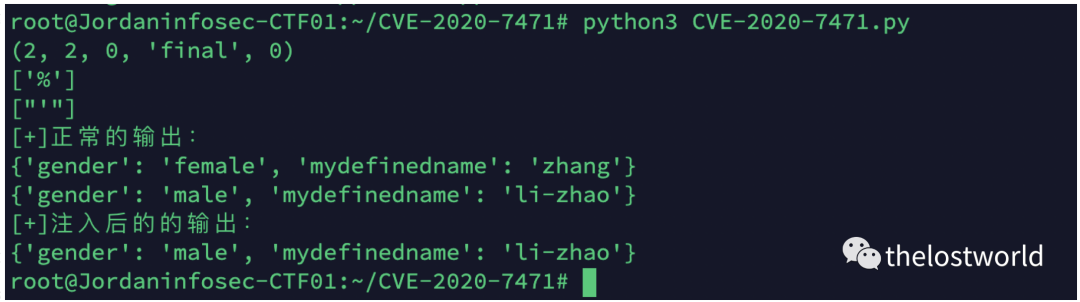

查看POC

执行POC

再次查看数据前后对比

POC里面的数据写入到数据库中,注入成功

五、加固修复

升级到Django最新版3.0.3即可

参考:

https://mp.weixin.qq.com/s/KLgksoj918i2Whbjor6s7g

https://github.com/SNCKER/CVE-2020-7471

https://github.com/Saferman/CVE-2020-7471

后台回复“CVE-2020-7471”获取POC和初始化环境

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

订阅查看更多复现文章、学习笔记

thelostworld

安全路上,与你并肩前行!!!!

个人知乎:https://www.zhihu.com/people/fu-wei-43-69/columns

个人简书:https://www.jianshu.com/u/bf0e38a8d400