背景

在大型攻防演练中,通过各种路径一步步从子公司摸到双网卡从双网卡突破到总部业务段又从业务端到集团,最终找到集群控制系统,无法直接突破只能通过人来下手。

本篇主要介绍对防守人员进行钓鱼突破+同时通过电话社工的方式获取到集权设备控制权,最终登录到靶标系统。

攻击路径

:::info

- 入口点-通过子公司A-某系统控制192段主机权限

- 内网扫描发现某系统通过0day获取权限(双网卡有个172段)

- 突破隔离到172.16.1.段

- 通过该主机访问到该段的域控172.16.1.4(zerologon拿下)

- 突破隔离到172.16.100.段(只能访问业务端口)

- 访问到财务系统通过历史漏洞获取权限-进入总部段

- 通过抓取密码获取到域管理员的账号密码做权限维持

- 这时候发现内网存在堡垒机和天都是最新版本无法直接突破。

- 通过内网投毒钓鱼钓运维人员

- 运维人员上线后通过微信解密聊天记录

- 聊天记录存在转发的聊天记录内容找到堡垒机密码。 :::

人员介绍

事后知道:被钓鱼的人员是一个第三方公司派过去兼职的,就去一天。赚一天钱美滋滋。

进行电话钓鱼时候不知拒绝、加微信时候也是、不知道是不是小号的问题。

钓鱼诱捕

通过在内网摸了几天发现内网防守人员水平一般、每次攻击完以后就开启杀毒软件清除木马,改改密码等操作。

考虑到这些很有可能是入门人员或者非专业人员。

主要是用了两个方式一个就是通过给木马配置icon工具图标、另一个针对安全入门小白存放图形化攻击工具。

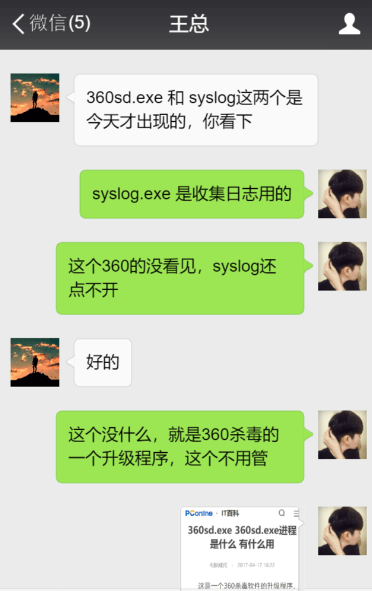

syslog工具

windows常用的工具图标、syslog很容易误认为是日志工具。

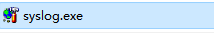

Railgun内部武器

lz520520看了都要流泪,现在很多护网值守都是刚入门或者没入门的大学生比较多,考虑到对安全比较有兴趣,所有捆绑了木马进行诱捕防守人员。

诱捕钓鱼上线

他们最终处置了syslog这个工具进行分析

防守方的人员点了木马迅速维权此时还在目标单位的内网中,通过截屏获取到还登录着堡垒机,看到了靶标系统在堡垒机中。通过翻阅该台主机文件,大量与目标单位无关的信息账号密码,判断这个人是个第三方的工作人员,非本单位人员。

- 这里原本找机会连到他桌面登录靶标再见~,但是一直在电脑旁就放弃了。

- 抓他本机密码没有保存堡垒机的密码

微信解密

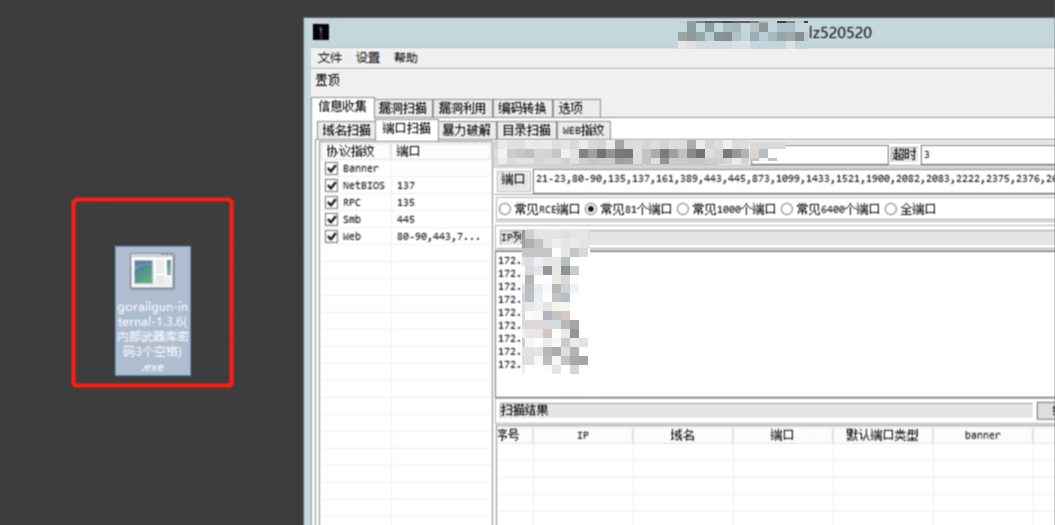

通过解密微信的聊天记录发现上线的过程如下图syslog是木马 360sd.exe 是代理工具

关键信息

刚开始第一天还是在网络里面可以通很多个网段,桌面上登陆了*堡垒机。做了权限维持。第二天上线后,发现已经不在内网里面,解密出来聊天记录发现,第三方公司过来兼职,并且只来一天。**

找到了这个人和它的客户的聊天纪录提到了堡垒机、防火墙的字眼,堡垒机是通过微信转发到他这里的,因当时没有下载转发的那个数据库,错失良机的良机(聊天记录和转发不是一个库)。

这里已经通知目标快下线了,给我们的时间不多了

接下来只能被动等待这个人第二天上线。

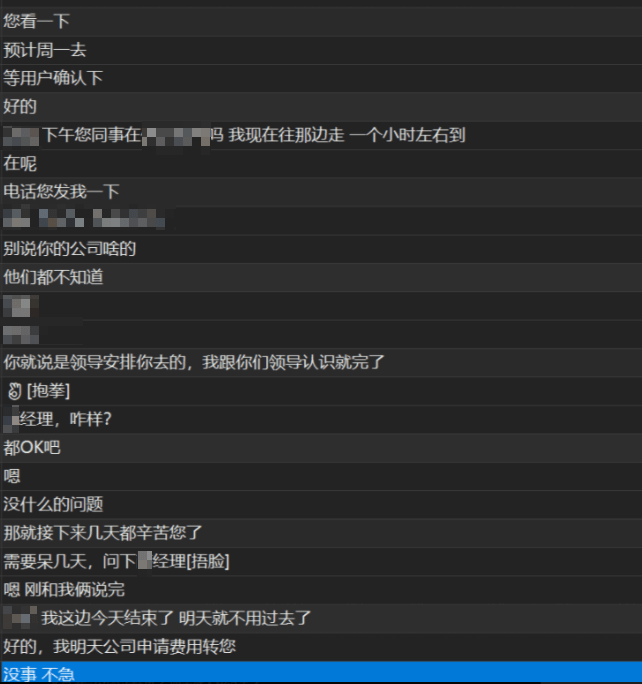

主动出击-电话社工

:::info

第一天解密的聊天记录里面看到了对应的关键信息是通过第三方公司的人员→转发了目标单位人员的堡垒机账号密码 → 兼职人员

因为下班关机只能被动等待、同时也不能一直等待,也想着能主动出击。

:::

通过前期的信息搜集已经得知相关人员的信息、同时也有这个人的简历,于是尝试骚一点的操作。

电话社工-失败

因为通钓鱼的主机内下载了该工作人员的相关简历,准备打电话钓鱼。

- 原想着冒充xxx的人员or工作人员,来和他交接顺便要下堡垒机账号密码。

- 以某某某应急响应中心,做应急处置,需要登陆堡垒机要密码。

最后,加了这个人微信,打了几个电话,一直拒接。有点奇怪。(安全意识不会这么好吧???)

最后

最终等到第二天上线。

最终才转发的聊天记录数据库中找到了关键的堡垒机密码信息。

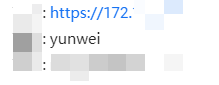

微信消息

C:\Users\用户名\Documents\WeChat Files\微信ID\Msg\Multi 里获取MSG0.db

微信转发的消息

C:\Users\用户名\Documents\WeChat Files\微信ID\Msg\Multi \FTSMSG0.db

转发的图片 WeChatImageDatEncryption

通过获取到的堡垒机密码,登录到堡垒机,控制靶标系统。

至此渗透结束

总结

:::info

- 当时解密聊天记录此前也没有相关研究,也不知道转发的聊天记录是在哪里,浪费了很多时间。

- 新思路第一次尝试微信的方式攻击到重要系统。

- 多留意关注外部信息,同时渗透中多搜集内网中的信息,行为特征等,只要是人就有漏洞,就都可以尝试去用社工的方式来攻击。 :::