一、背景

在xxx盾HW攻防演练、政务云以及各单位防护严格、在外网系统集中在政务统一认证中、资产收紧做的非常严密、这时候可以通过钓鱼的方式突破限制、直取靶标。

二、单位及靶标系统

主办方给定的靶标系统

xxx局 xxx建设工程平台 http://xxx、在外网

三、信息搜集

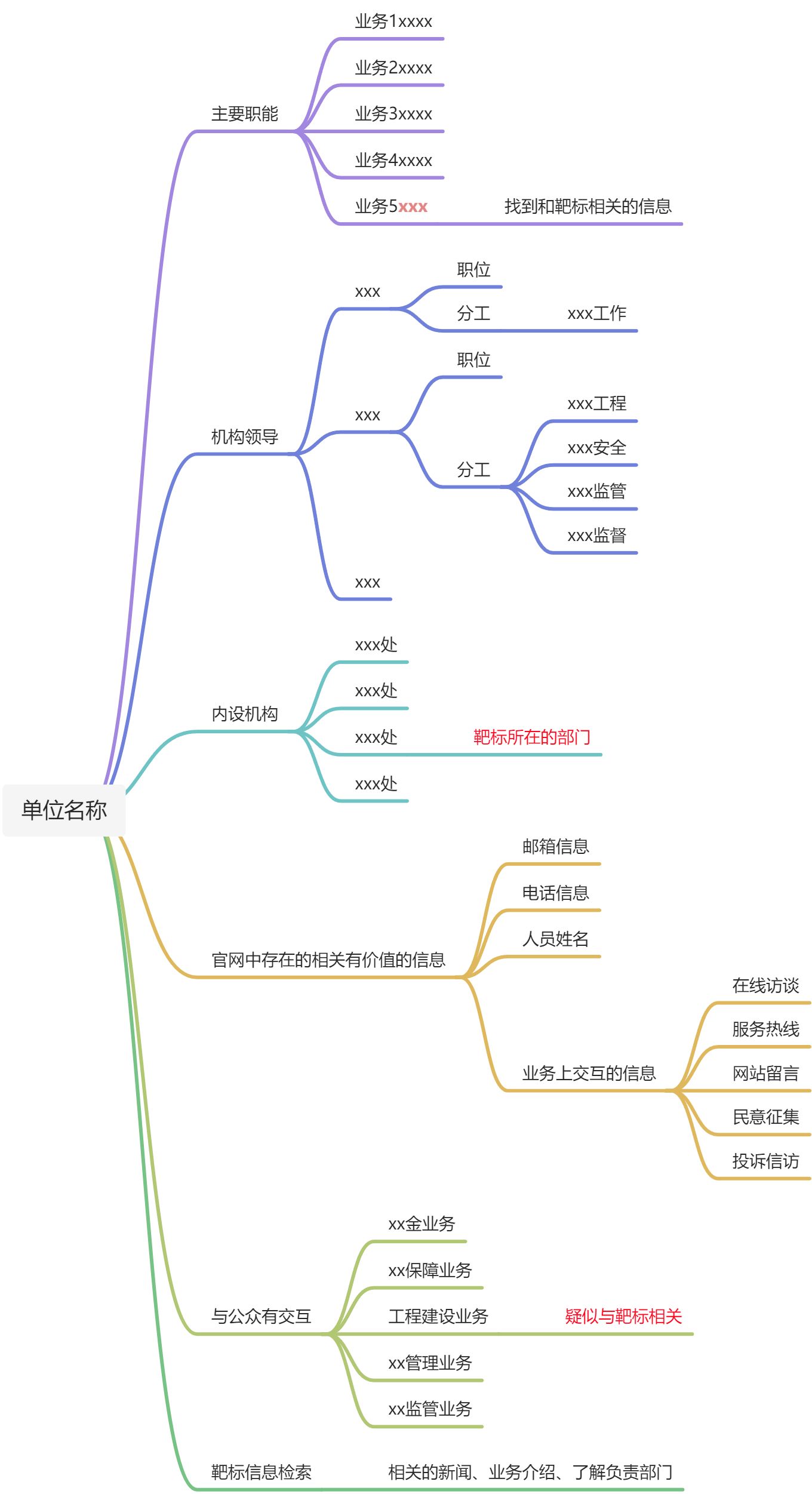

最终的目的需要和靶标相关联的有用信息

通过单位名称找到该单位信息公开的资料、职能信息、相关机构的主要工作内容、机构领导有什么不同的分工、内设什么机构,有什么直属单位。

四、思路

前期主要对该单位的主营业务进行了信息搜集,目前也掌握了相关的信息、这时候我们需要对搜集到的信息进行汇总。

- 通过对主营业务相关的职责范围内提出相关问题、投诉、建议—》有监管职权的相关提出需求—》投递木马,—》进行内网渗透—》靶标系统。

- 办理某某业务的时候提出问题—》投递木马—》内网渗透—》找到靶标。

- 找到靶标系统所在部门—》找到相关信息进行钓鱼攻击—》进入内网信息搜集横向—》获取靶标权限。

五、过程

查看靶标

靶标在外网尝试常规的渗透测试、暴力破解、非常规的cms。放弃

对官网进行信息搜集如上第三点。

找到靶标所在的单位为工程建设服务相关领域

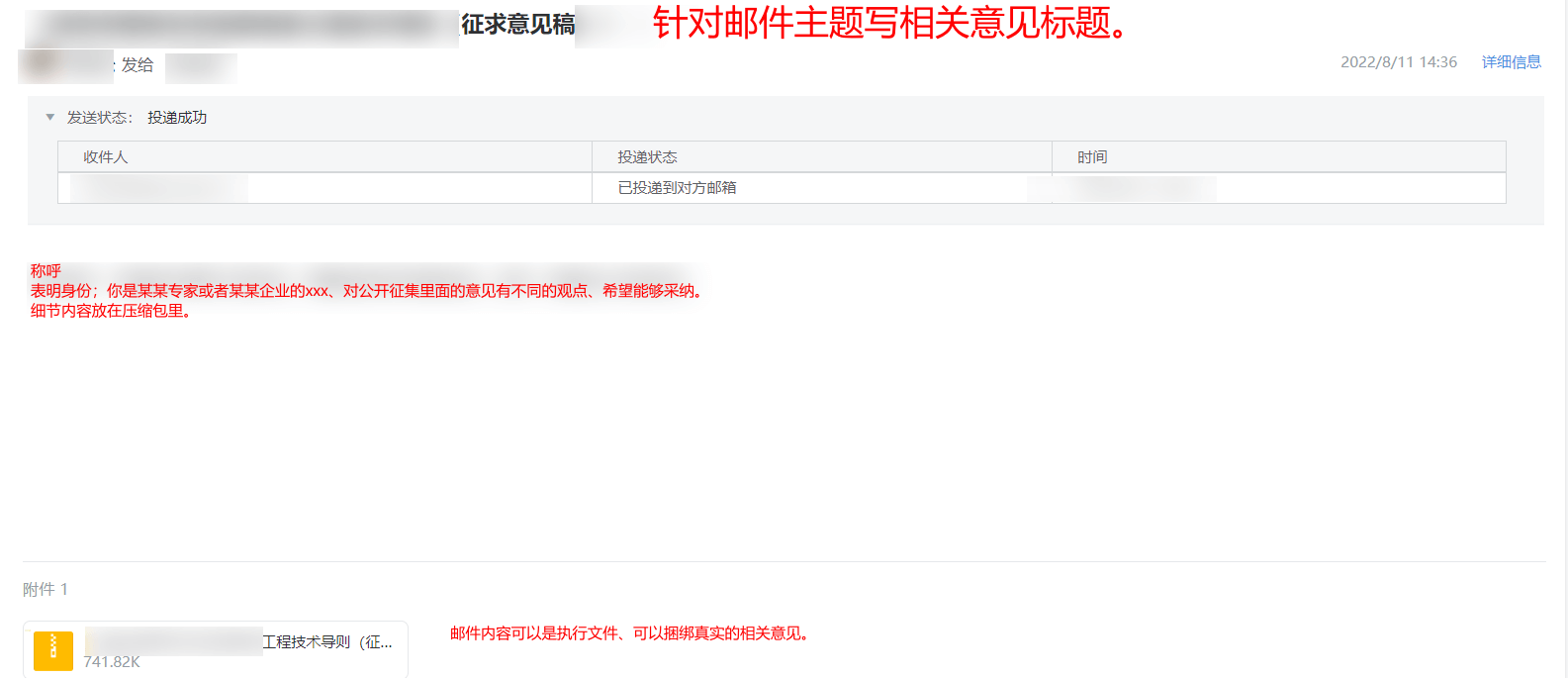

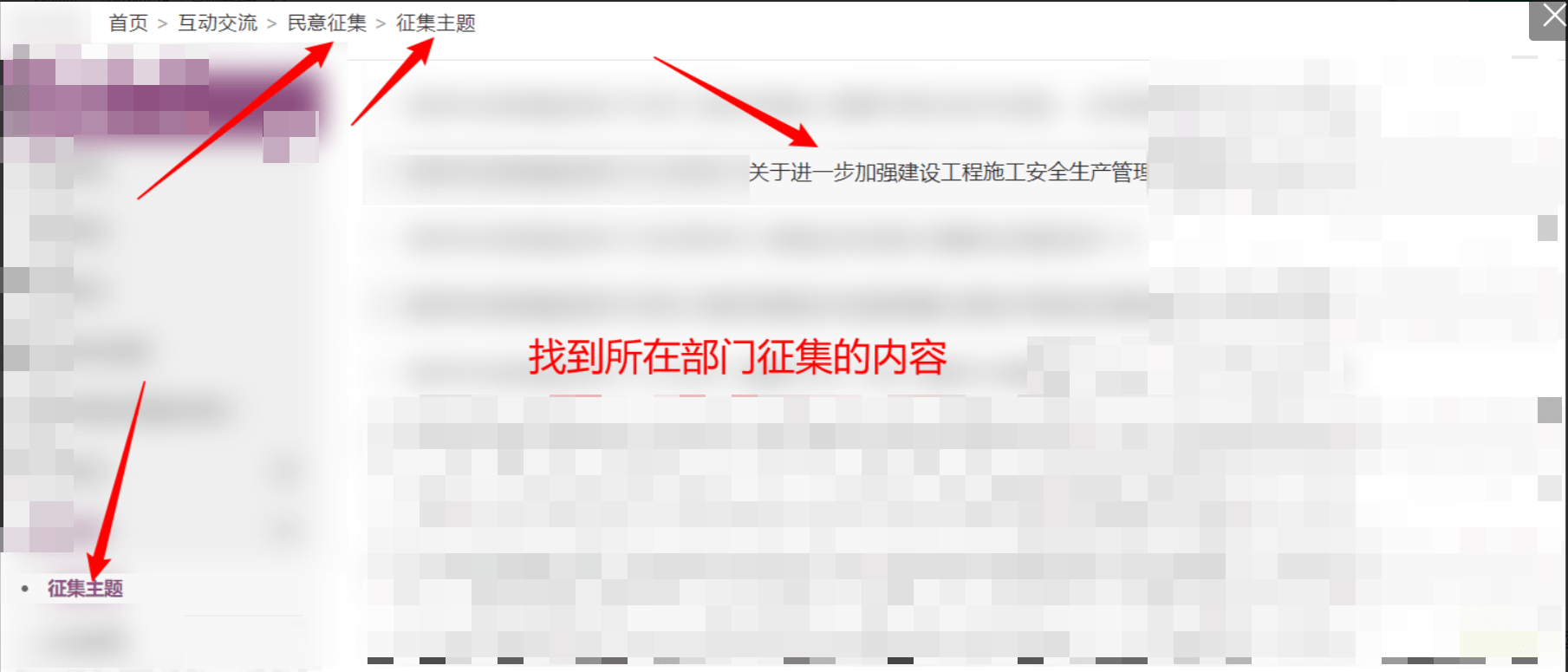

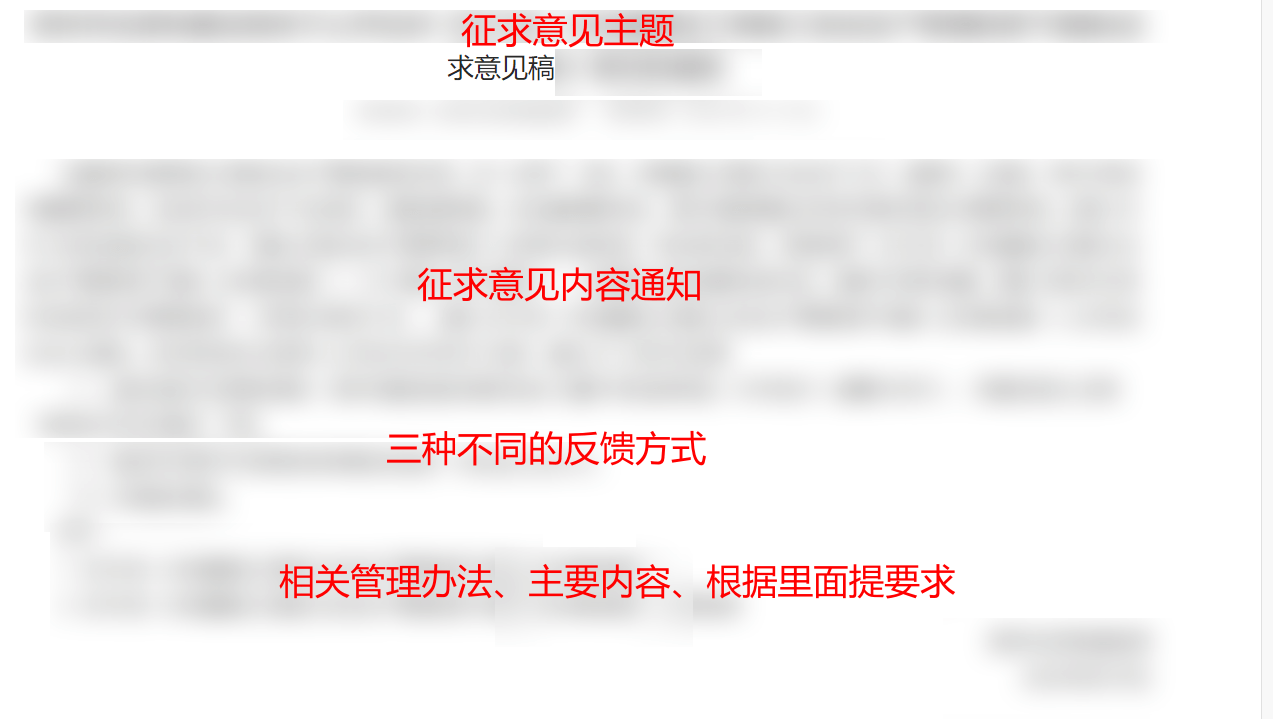

征集的内容

出台相关的内容以及收集相关建议的联系方式分别为;电话、邮箱、在线反馈本次次通过邮箱的方式。

邮件内容

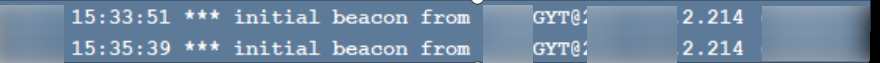

目标上线

上线后做了快速维权、对文件进行获取、确认是目标单位相关资产。

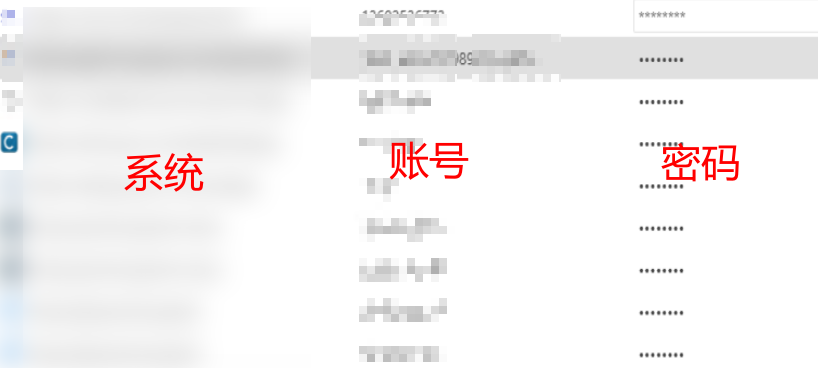

通过远程桌面进入该系统搜集浏览器密码获取到靶标权限

登录到靶标系统

总结

渗透过程中需要对目标做大量的信息搜集、掌握的信息越多上线的几率越大、还需要有良好的基础设施做支撑。

需要改进的地方

上线后通过对主机ip地址进行判断失误;主机内部使用的地址是非常规的私有地址,是外网的地址、当时习惯性的去查了公网地址、显示的是教育网地址、同时抓取浏览器相关的历史记录没有抓到其他内网地址。通过上面亮点就觉得这个人可能是学校的某个专家挂在某某政府单位。就没有继续深入。

私有地址 192.168.0.0/16 172.16.0.0-172.32.255.255 10.0.0.0/8

对360急速浏览器没有相关研究导致该目标一直停滞在,差点错失目标;现有的没有抓取到相关信息,缺乏研究,后来通过远程桌面到主机上才发现浏览器收藏夹、历史记录存在大量的目标单位业务系统、同时靶标也在内并且存储着密码。

比较好的点

比赛后半程还是以怀疑的态度去尝试远程登录上来。最终获取靶标。