xx单位四进四出拿下靶标系统斩获第一

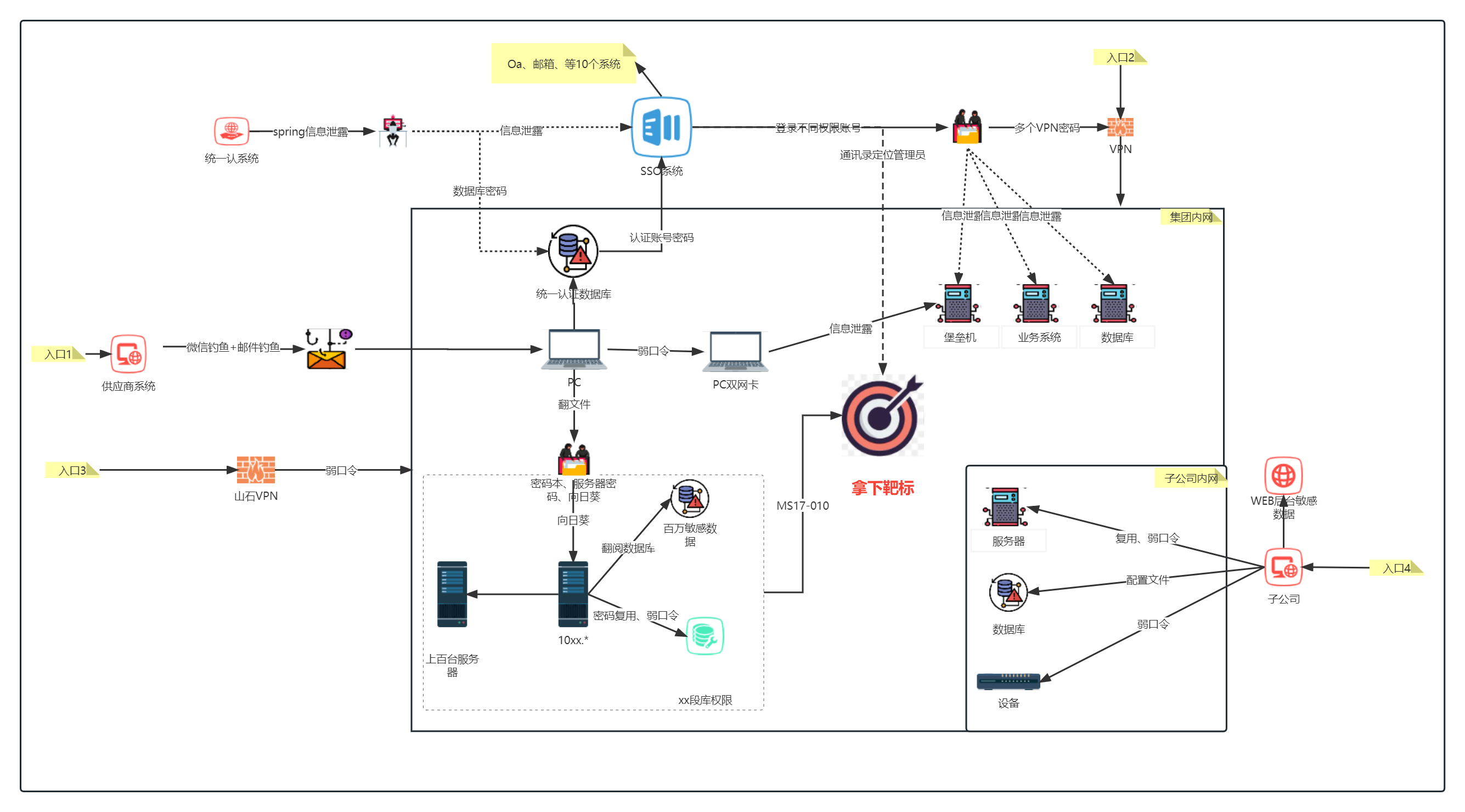

攻击路径

- 路径1-信息泄露

- 外网heapdump信息泄露

- 获取到统一认证账号系统权限密码

- 进入系统翻阅聊天记录发现VPN系统

- 进入内网登录统一认证数据库。

- 通过泄露的账号密码+数据库密码→获取到外网OSS权限→外网统一身份认证系统→外网多个邮件系统→外网多个OA系统权限。

- 通过上述信息获取到靶标相关联的信息,人员。

- 路径2-社工钓鱼

- 通过外网招投标举报处发送钓鱼邮件+微信钓鱼

- 获取到目标的PC主机权限,通过PC机器链接路径1统一认证数据库。

- 通过翻阅机器内容获取到主机运维密码本

- 发现多网卡机器进入运维区

- 获取多台主机服务器权限

- 获取多台数据库权限

- 获取重大用户敏感信息

- 路径3-文件上传

- 通过外网Ueditor 文件上传获取服务器权限

- 进入内网后通过翻阅数据库获取多个客户数据

- 通过密码喷洒获取多个服务器权限

- 路径4-弱口令

- 外网废弃VPN弱口令

攻击流程图

攻击矩阵

| 外网打点 | | 内网渗透 | | | | | | | | | 业务影响 | | —- | —- | —- | —- | —- | —- | —- | —- | —- | —- | —- | —- | | 信息搜集 | 最初入口 | 执行攻击 | 持续性控制 | 权限提升 | 躲避防御机制 | 获取合法凭证访问 | 查看信息 | 横向权限扩展 | 收集信息 | 命令控制 | 危害 | | 主动扫描 | 0day攻击 | 执行服务 | 有效账户 | 提权利用 | 隐藏用户 | 注册表中的凭证 | 账号查看 | 远程桌面协议 | | 自动通道切换 | 删除账户 | | 主机信息 | 钓鱼攻击 | 通过客户端 | 修改现有服务 | 绕过用户账号控制 | 隐藏文件与隐藏目录 | 账号篡改 | 远程系统查看 | 远程文件复制 | 信息储存库中的数据 | 云函数 | 数据销毁 | | 身份信息 | 利用合法账号 | 通过加载模块 | 修改快捷方式 | 启动守护进程 | 隐藏窗口 | 文件中的凭证 | 应用窗口查看 | 远程服务 | 网络共享驱动中的数据 | 远程文件复制 | 污染数据 | | 网站信息 | | 通过API执行 | 第三方远控程序 | 进程注入 | 修改注册表 | 凭证导出 | 系统信息查看 | 应用部署软件 | 输入内容裁取 | 远程访问工具 | 删除数据 | | 组织信息 | | 命令行界面 | 启动项目 | 计划任务 | 文件系统逻辑偏移 | 利用合法凭证发动攻击 | 系统网络设置查看 | 通过移动介质复制 | 屏幕截图 | 域前置 | 拒绝服务 | | 搜索引擎 | | 脚本 | 启动键注册表与启动程序注册表 | 辅助功能 | 文件权限修改 | 暴力破解 | 系统网络链接查看 | 集群设备控制 | 录像记录 | 网络服务 | 资源劫持 | | 社交媒体 | | 加入空格伪造文件名 | 屏慕保护 | Web Shell | 伪装 | Bash历史 | 系统时间查看 | 哈希传递攻击 | 键盘记录 | 通过移动的媒介进行交流 | 服务停止 | | DNS信息 | | 计划任务 | 计划任务 | 域密码抓取 | 软件压缩打包 | | 系统管理员/用户查看 | 第三方软件 | 剪切板中的数据 | 连接代理 | 系统关机/重启 | | 证书信息 | | 第三方软件 | 服务注册表权限弱点 | | 绕过用户账号控制 | | 系统服务查看 | Windows远程管理 | 电子邮箱收集 | 非常用端口 | 影响工业生产 | | 业务信息 | | 本地作业调度 | 创建账号 | | 清空命令记录 |

| 文件与路径查看 | Windows管理员共享 | 本地系统中的数据 | 多跳转代理 | 数据泄密 | | | | | 登陆脚本 | | 进程注入 | | 网络嗅探 | 内网水坑攻击 | 浏览器中的数据 | 多层加密 | | | | | | 账号篡改 | | 间接执行命令 | | 网络共享查看 | 污染共享文件 | 配置文件数据 | 端口探测 | | | | | | 隐藏文件与隐藏目录 | | 加入空格伪造文件名 | | 网络服务扫描 | | 自动脚本窃取 | 常用端口 | | | | | | 启动守护进程 | | 关闭安全工具 | | 权限组查看 | | 数据压缩 | | | | | | | 启动代理 | | 端口探测 | | 密码策略查看 | | 数据加密 | | | | | | | 浏览器扩展插件 | | DLL搜索顺序劫持 | | 浏览器书签栏查看 | | 使用网络媒介窃取 | | | | | | | | |

| | 进程查看 | | 使用命令控制信道窃取 | | | | | | | | | | | 查询注册表 | | | | | | | | | | | | | 安全软件查看 | | | | | | | | | | | | | 应用系统配置文件 | | | | | | | | | | | | | | | | | | | | | |

| | | | | | | | | | | | |

| | | | | | | | | | | | |

| | | | | | | | |

- 外网废弃VPN弱口令

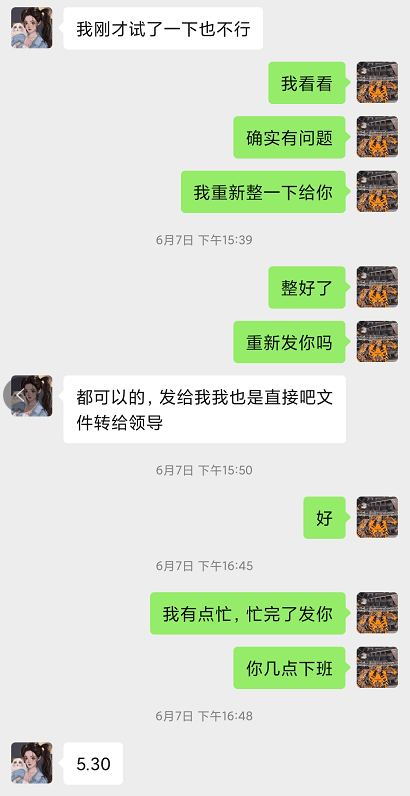

社工钓鱼内容

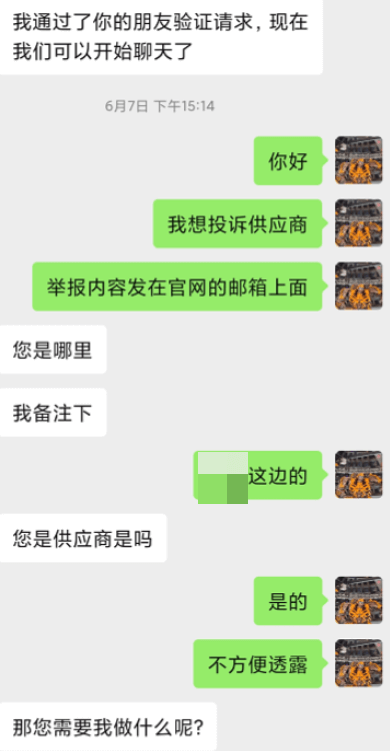

信息搜集

话术

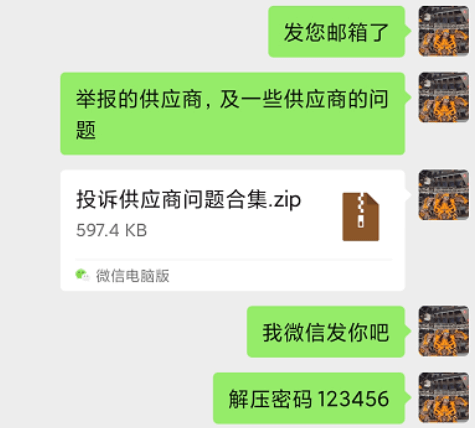

- 首先邮件发送举报信,举报内容,证据材料放到压缩包。

- 加客服微信表示,发送了这样一个东西。

(我需要做的当然你是打点点击一下。哈哈)

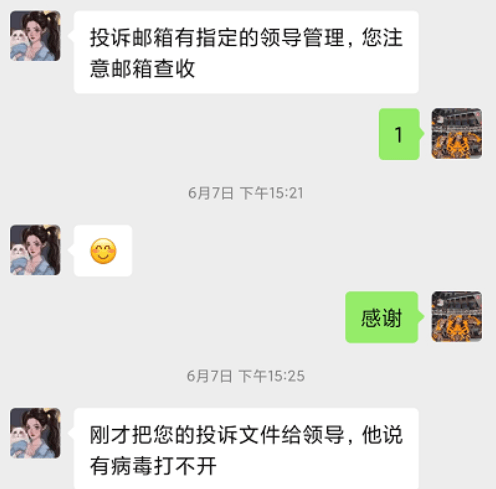

这边邮箱居然不是客服在管理是她上司的邮箱,她去提示了他领导。。那边应该是提示报毒了。

上线

这个时候cs已经在线了,她并没有发觉,于是继续和他聊天,反馈打开无内容,我就去查看确实发送的有问题,我说回去修改。修改很久说明天在发送(可能第二天都忘了)

最后问下工作时间,我们要赶在五点半之前找到内网其他主机维权。

正好通过外网泄露的统一认证数据库密码拿下所有账号权限,最终被打穿。

总结

分析原因

成功的因素 :::success

- 规则问题-利用好了规则-xx集团刷了多个路径;

- 与其他地方不同的地方

- 上限37000分 - 重要数据 8000(供应链2000) - 突破边界 8000 - 每个路径上限3000分,可以是不同路径(每一个路径都可以刷一个路径分,可以找多个入口使劲刷)

- 当地网警比较看重数据

- 不同路径可以单独刷分

- 同一家单位不同路径可以多次隔离,需要双网卡

- 供应链相关 从供应链那边获取到该单位的数据进行单独计分

- 同个路径先提交先得分

- 裁判相对没那么灵活完全按照规则,我们也根据规则来刷分。

- 上限37000分 - 重要数据 8000(供应链2000) - 突破边界 8000 - 每个路径上限3000分,可以是不同路径(每一个路径都可以刷一个路径分,可以找多个入口使劲刷)

- 与其他地方不同的地方

手里压了多个攻击报告,巩固目标。 ::: 待改善的因素 :::warning

CS基础设施攻击过程中卡顿、延迟严重、体验不是很好

- 赛中总是以怀疑的态度怀疑友商、主办方裁判不公平;

- 比赛肯定不是绝对公平,但最终还是以好的成果为主。

- 对大家的情绪还是有一点影响。

- 很多时候只是我们的猜测,我们只需要打出好的成果。

- 只要裁判统一尺度对待攻击队那就没有问题,规则问题都不是问题,因为对照大家都是平等的。

- 代理免杀没有做相关的修改研究。

:::

技术亮点

- headump 信息泄露

- 外网社工钓鱼

- 数据库翻阅技巧

- 多点维权

- vcenter 后利用

- qax堡垒机后利用

总结规律

:::info 要做

- 使用虚拟机渗透、防止被溯源

- 内网渗透时候做到细致、在打同一个内网的时候,队友之间多交流防止出现不该犯的小错误。

- 有相关问题多和队友、市场部门沟通,分配打点或者内网时候根据自己的强项主动提出来。

- 比赛前要熟读规则,了解客户真正需求;看重数据,还是系统影响力,还是看重靶标,根据需求来重点突破。

- 攻击过程中在多点维权,防止权限被处置或者关机。

- 书写重要系统描述,围绕业务的重要性来。

不要做

- 攻击前不要畏惧,不要觉得这家单位不太好打就随意的看看。

- 截图需要注意一下关联的时间;外网数据包,内网电脑时间。 :::