:::info

💡 根据 遗忘曲线:如果没有记录和回顾,6天后便会忘记75%的内容

笔记正是帮助你记录和回顾的工具,不必拘泥于形式,其核心是:记录、翻看、思考

:::

| 书名 | OWASP安全测试指南 |

|---|---|

| 作者 | 阿蒙 |

| 状态 | 待开始 阅读中 已读完 |

| 简介 | 为了在测试的时候,流程更清晰,更系统,不遗漏漏洞点,特根据owasp 安全测试指南V4来总结自己的一套方法论。 |

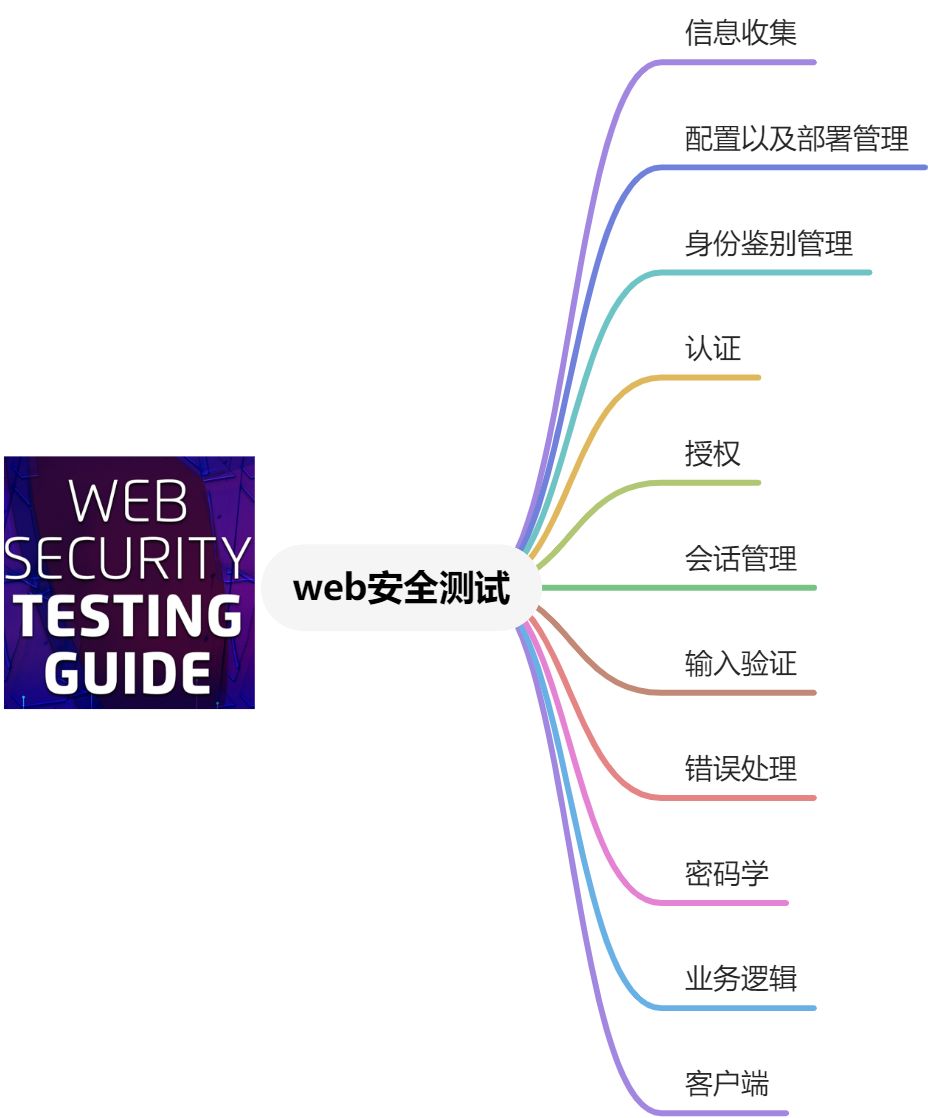

思维导图

用思维导图,结构化记录本书的核心观点。

信息收集

搜索引擎信息发现和侦察

了解目标有多少资产是在网络上公开的,或者遗忘的。

爱妻查,企查查等找公司的知识产权,有app和网站备案。 fofa,鹰图,shadon等网络空间搜索引擎找相关资产。 贴吧,论坛等找帖子,邮箱姓名等信息。 GitHub找有没有源码泄露。 Google hacking老生常谈。

审核服务器元文件

主要审核robots.txt文件和标签。

robots.txt协议就不多说了,用来告诉网络蜘蛛哪些能爬哪些不能爬。

这些标签会建议机器人不要索引和跟踪页面链接。

审查网页注释和元数据

主要是为了发现开发者在测试环境的数据没删除,而留到了发布环境中。

代码中都有注释,也鼓励这样做,但是HTML中的注释有时候会暴露内部的一些信息,比如SQL语句,用户名和密码,内部IP地址,邮箱信息,调试信息,甚至是网站可能被植入了暗链。 有时候也会暴露一些接口路径,或者文件路径。 测试的时候不单单只有html,还应该包括js。

枚举web服务器上的应用

就是我们常说的旁站,在同一服务器上的其他网站。

- 同域名不同url:比如test.com/site1和test.com/site2,虽然这种情况不常见,但还是存在的,因为网站的根目录是可以规定的。

- 非标准端口:80、443、8080等是我们常见的HTTP服务端口,但是应用可以绑定任意端口提供HTTP服务。另外,其他端口可能也存在缺陷,所以扫描端口是有必要的。

- 同IP域名:dns允许单个IP被绑定多个域名,这样一对多关系。可以在”站长工具”查找dns记录或者使用IP反查域名来找。

- 子域名:可以使用oneforall或子域名挖掘机工具批量扫描网站的子域名。

识别web服务器类型

了解web服务器的版本和类型,有助于在测试的时候考虑输入什么样的参数。

手动的话就是看响应包的server字段,不过一般都是插件或者脚本来识别。 浏览器插件:wappalyzer。 脚本:whatweb,ehole。

识别web应用框架

这里的框架包括:oa系统,cms,waf,开发框架,中间件等等。

主要是为了寻找未打补丁,未升级的,曾经有漏洞的旧版本。 手动的话主要是从HTTP响应头、cookie、HTML源码、特别的url路径来分辨。 工具主要是:whatweb,wappalyzer,ehole等。