:::info

💡 根据 遗忘曲线:如果没有记录和回顾,6天后便会忘记75%的内容

笔记正是帮助你记录和回顾的工具,不必拘泥于形式,其核心是:记录、翻看、思考

:::

| 书名 | OWASP安全测试指南 |

|---|---|

| 作者 | 阿蒙 |

| 状态 | 待开始 阅读中 已读完 |

| 简介 | 为了在测试的时候,流程更清晰,更系统,不遗漏漏洞点,特根据owasp 安全测试指南V4来总结自己的一套方法论。 |

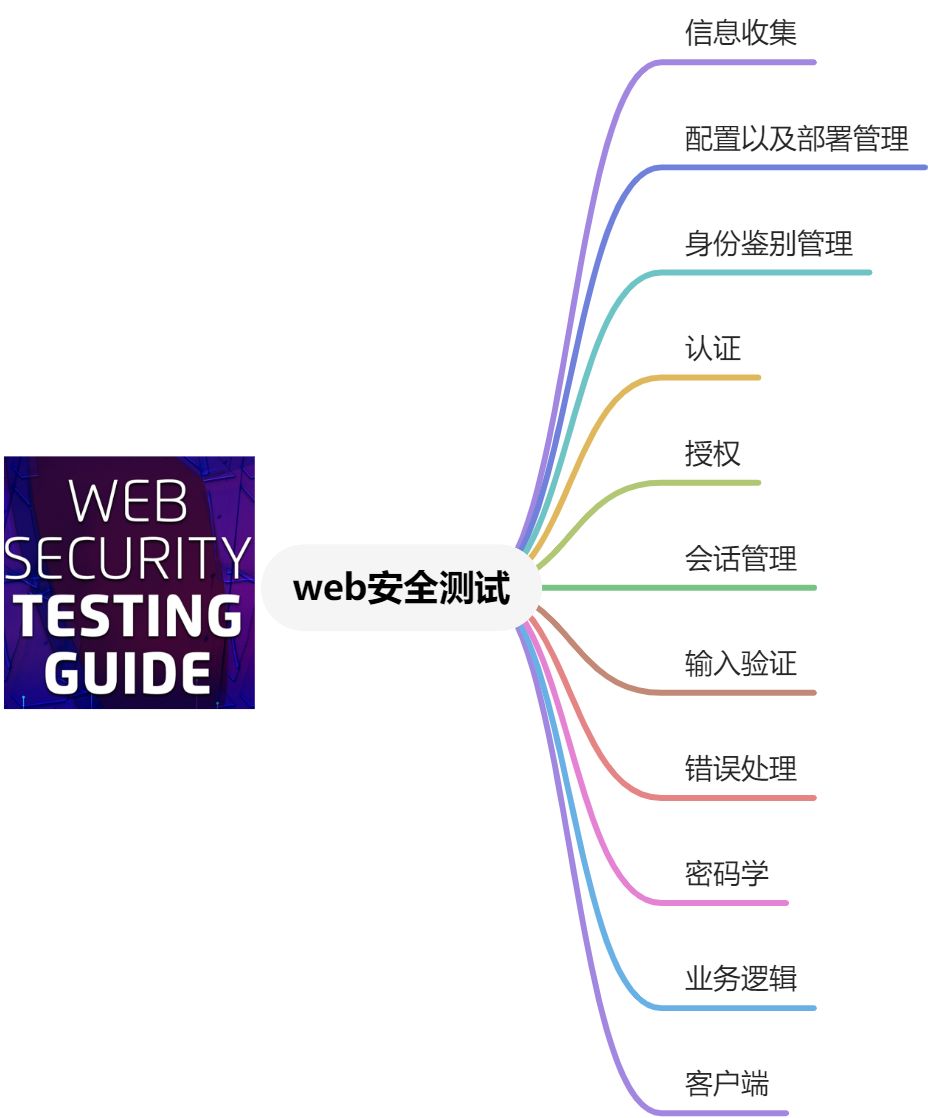

思维导图

用思维导图,结构化记录本书的核心观点。

配置以及部署管理

应用平台配置管理

就是一些配置文件,配置参数和模块应该正确配置,减少攻击面。

扫描看一些默认页面,测试页面,文档有没有删除。 一些配置文件能不能在web端就能看见,像web.config,app.config。 错误页面,40x或50x这种,有时候能暴露用了什么组件,网站路径什么的。 看日志配置,有没有记录敏感信息,有没有记录关键访问和错误,存储位置。 密钥导出,配置导出等需不需要二次鉴权。

目录和文件枚举

扫描二级目录甚至是三级目录,看看管理接口,或者备份文件什么的。

admin/login/adm/member,这些目录,一般是登录口。 web.rar,www.zip等网站源码有时候也会扫到。 phpmyadmin等数据库管理接口。 工具:dirsearch,御剑目录扫描

HTTP方法测试

测试应用支持哪些HTTP方法,有些方法是危险的,像put,delete,trace等如果没用到,可以禁用这些方法。

一般是把请求方法get,post改成OPTIONS,查看响应包allow参数。 把请求方法改成任意的,看看应用是怎么处理的,是报错还是正常响应,找302跳转的页面,看会不会跳转。

HTTP严格传输安全

测试web应用有没有使用HSTS,这个机制要求网站和浏览器之间通信必须都通过https传输而非http。

可以使用代理,看网页是不是报错,提示应用使用了HSTS。 因为使用了HSTS头的应用有Strict-Transport-Security: max-age=60000; includeSubDomains这个参数,所以可以这样测试:curl -s -D- https://domain.com/ | grep Strict。

应用跨域策略

就是测试CORS,跨域资源访问漏洞和CSRF,跨站请求伪造漏洞。

扫描corssdomain.xml文件,这是跨域策略文件,里面的<allow-access-from domain=””指明了可以访问的域,如果是*,则是任何域都可以访问。 快捷方法是抓包在http头修改或者添加Origin字段,改成test.com,看响应包。 CSRF测试是用burp抓包,右键能直接生成csrf的poc,让一个登录的用户访问此poc文件,当然,要把认证信息去掉。

文件拓展名处理

测试应用对于不用的文件名是怎么处理的,是不解析明文返回,还是解析执行。就是测试文件上传漏洞。

如果上传同一个文件没有限制,那么可以爆破,使得服务器上文件堆积,垃圾文件太多。 如果有限制,前端验证,黑单名等,那就尝试绕过,免杀等。双写大小写现在已经不管用了,这是以前比较老的安全设备才能绕过的。 但是还是可以试试一些服务器能解析的另类拓展,像phtml,pht,phpwdd可能能被解析。