:::info

💡 根据 遗忘曲线:如果没有记录和回顾,6天后便会忘记75%的内容

笔记正是帮助你记录和回顾的工具,不必拘泥于形式,其核心是:记录、翻看、思考

:::

| 书名 | OWASP安全测试指南 |

|---|---|

| 作者 | 阿蒙 |

| 状态 | 待开始 阅读中 已读完 |

| 简介 | 为了在测试的时候,流程更清晰,更系统,不遗漏漏洞点,特根据owasp 安全测试指南V4来总结自己的一套方法论。 |

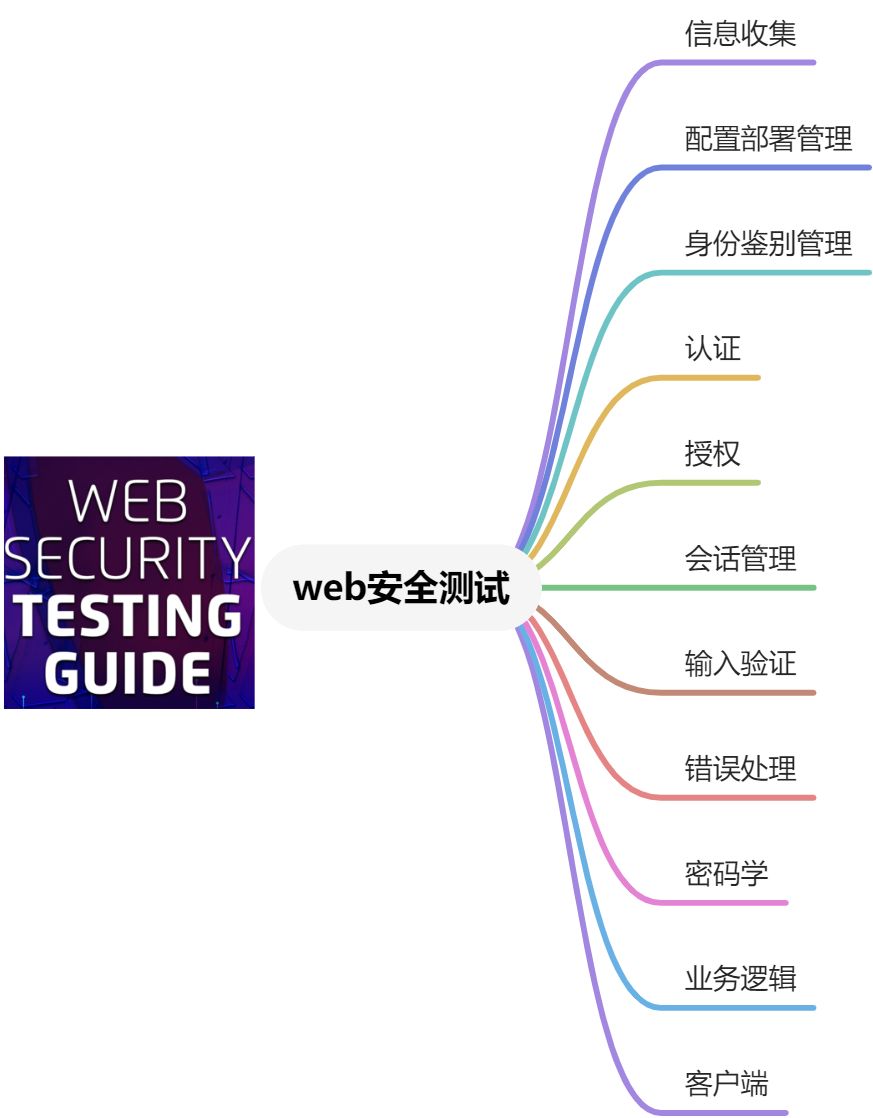

思维导图

用思维导图,结构化记录本书的核心观点。

会话管理测试

cookie属性

测试cookie有没有设置安全的cookie属性,比如secure,path,HTTP only等等。

secure属性:告诉浏览器该cookie只能通过安全的信道传输,如https。这个意义在于如果程序可以通过http访问,那么攻击者可能会监听到你的cookie。 HTTP only属性:用于防止xss等攻击,因为它不允许通过客户端脚本如js获取cookie,但是要注意,不是每个浏览器都支持的。 domain属性:用于定义哪些域能访问到cookie,如果请求的域名符合设置的domain或是其子域,再检查path属性。 path属性:domain属性的额外部分,判断合法url,domain来用判断域名,path用来判断路径,如果设置path为根目录/,意味着同web服务器的所有路径都能发送该cookie。 expires属性:用于设置持久性的cookie,后面跟时间。

都是低危漏洞,甚至不算漏洞,只是设计上的不合理,视情况而定,有最好,没有也不强求,看程序重视程度。

会话固定

认证前和认证后,cookie或者是其他认证参数不会变,那么就有可能存在会话固定缺陷,容易受到会话劫持。

攻击场景在于:攻击者会先访问创建了一个请求,得到了一个cookie或者sessionid,此时诱导用户使用该值去认证,认证成功后,攻击者便能使用该cookie了。

会话令牌泄露

总结为cookie,sessionid等有没有在url中传输,就是能不能用GET请求。虽然用GET还是POST,攻击者都是能操控的,但是相对来说,POST会更好,在没有代理的情况下,GET能清晰地看到账号密码,cookie等参数,而且账密如果在URL中的话,也可能会被记录在日志当中。

CSRF

跨站请求伪造,一般在增删改查处测试,其他地方的测试也没有什么实际意义。burp(pro版)能直接生成csrf的poc,这里不赘述了,注意不能带你自己的cookie,所以最好是GET的请求,测试起来相对容易。

登出功能

测试用户登出之后,程序对于会话的管理。

登出之后,重新登录,会话id有没有变化,如果没有,则是问题。 登出之后,重新登录,会话id有没有变化,如果有,测试之后的会话id还能不能用。 登出之后,不重新登录,使用之前的会话id访问需要认证的页面,看能不能访问,测试会话过期的问题。

会话超时

就是登录了,等一段时间,看会话会不会超时需要重新登录。