数据安全基础

数据安全的四要素:机密性\完整性\身份验证\不可抵赖<br />

数据加密:解决数据机密性的问题

对称加密 :加密和解密使用同一个密钥,数据传输之前需要先在网络中传输密钥

一旦密钥泄露,数据将会泄露

非对称加密 :加密和解密使用不同密钥 安全性高,但是处理效率低

使用公钥加密,就只能使用私钥解密

使用私钥加密,就只能使用公钥解密

公钥 在网络中公开的密钥

私钥 独立保存的密钥,不公开

加密过程:数据发送方使用接收方的公钥对数据进行加密,接收方收到后,使用自己的私钥能够对报文进行解密

由于接收方的私钥只由接收方自行保存,不会公开给任何人,所以除接收者之外的任何人都无法解密数据报文

混合加密

使用非对称加密来保护对称加密的密钥协商阶段<br /> 使用对称加密密钥来保护数据传输

数字签名

作用 数字签名技术基于非对称加密

解决数据完整性问题

解决身份验证问题

工作原理

数据发送方根据报文摘要计算出**HASH值(对数据做HASH)**<br /> 数据发送方使用本端**私钥对hash值进行加密后**,作为**签名附加在报文中传输**<br /> 数据接收方使用发送方的**公钥对签名进行解密**(HASH验证)<br /> 成功解密,则确认对方身份<br /> 解密失败,则判断为对方身份伪造<br /> 数据**接收方**对报文摘要**自行计算出hash**值,与解密签名得出的hash值**进行对比**<br /> 对比一致,则数据完整<br /> 对比不一致,则判断数据被篡改

需要CA 防抵赖性,手动换掉公钥私钥

PKI 体系

定义

一个签发证书、传播证书、管理证书、使用证书的环境

PKI 体系保证了公钥的可获得性、真实性、完整性

CA

证书颁发机构

处理用户的证书请求、签发用户证书、注销用户证书

RA

证书注册机构

用于处理用户的证书注册请求

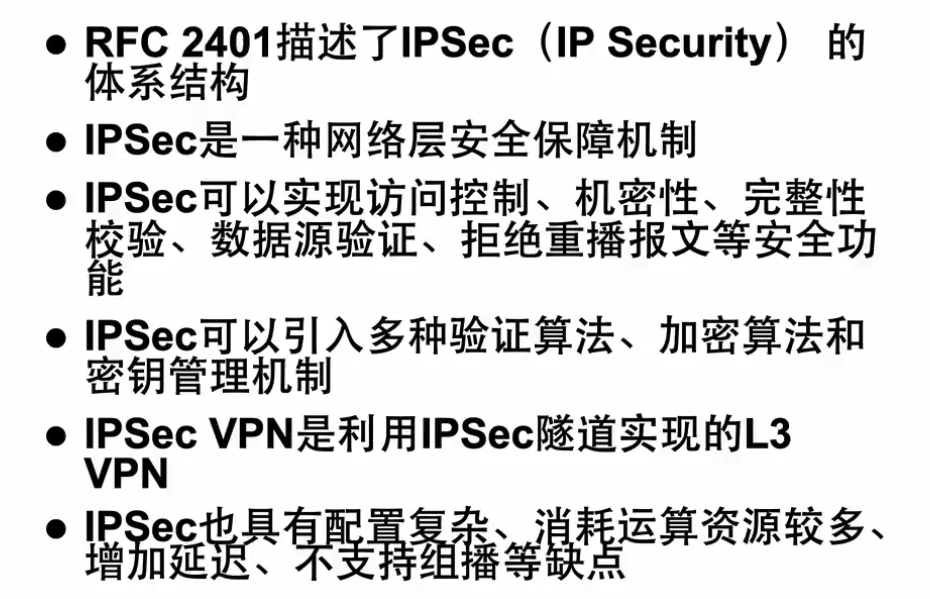

ipsec VPN

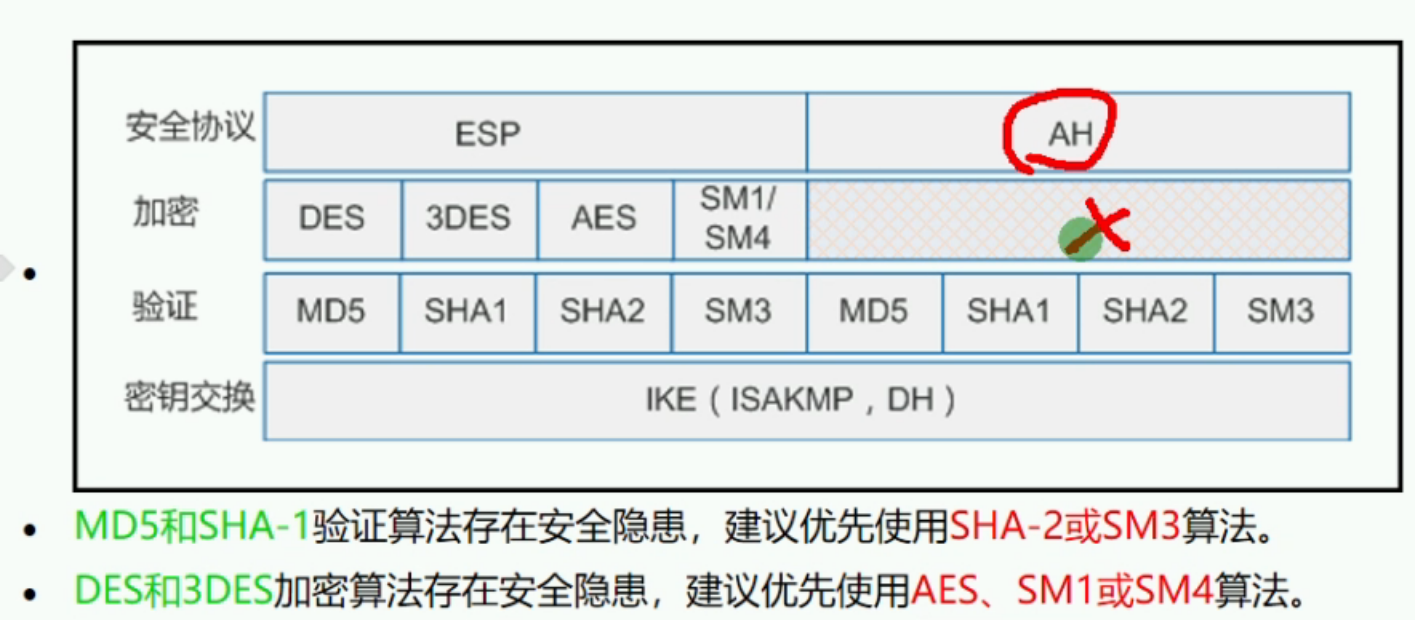

安全协议

工作模式 传输和隧道模式

工作模式

传输模式

实现端到端保护,不建立VPN隧道

隧道模式

实现站点到站点保护,建立VPN隧道

安全协议 负责保护数据

AH

头部校验<br /> **IP协议号 51(协议号不是端口号,这是三层技术没端口号)**<br /> 提供数据的完整性校验和源验证<br /> 不提供数据加密功能<br /> **无法穿透NAT**<br /> **AH对整个新的IP报文做校验**,所以NAT修改IP地址后,将导致校验值改变

ESP

封装安全载荷<br /> **IP协议号 50 (协议号不是端口号,这是三层技术没端口号)**<br /> 可提供数据加密功能<br /> 可提供数据完整性校验和源验证<br /> **可用穿透NAT**<br /> **ESP不对新的IP头部做校验**,所以NAT修改数据头部后不会影响校验结果<br /><br />

IPSec SA

定义 IPSec 安全联盟

**定义了一套对某些数据流进行保护的方案**<br /> 包含保护协议、算法、密钥<br /> 来源: 手工建立 、IKE协商

密钥管理

手工配置密钥<br /> IKE协商配置密钥

IKE 网络密钥交换协议

功能 用于保护密钥传输和密钥的自动协商

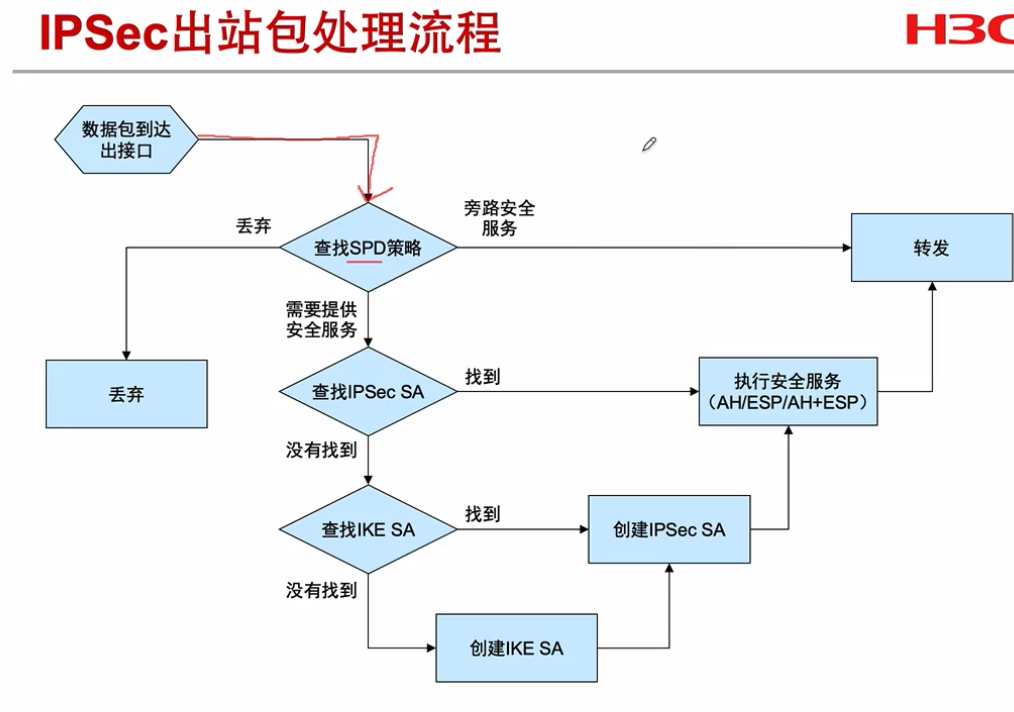

ipsec出站包处理流程

先有IKE SA 才会创建ipsec SA

IPSec 隧道建立流程

第一阶段 (非对称协商加密 用于保护对称加密)

IKE SA<br /> **协商出保护第二阶段的保护方案**<br /> 如IPSec **SA 手工建立,则无第一阶段**

第二阶段(对称加密方案)

IPSec SA协商<br /> **在IKE SA 的保护下,协商出保护数据传输的方案**

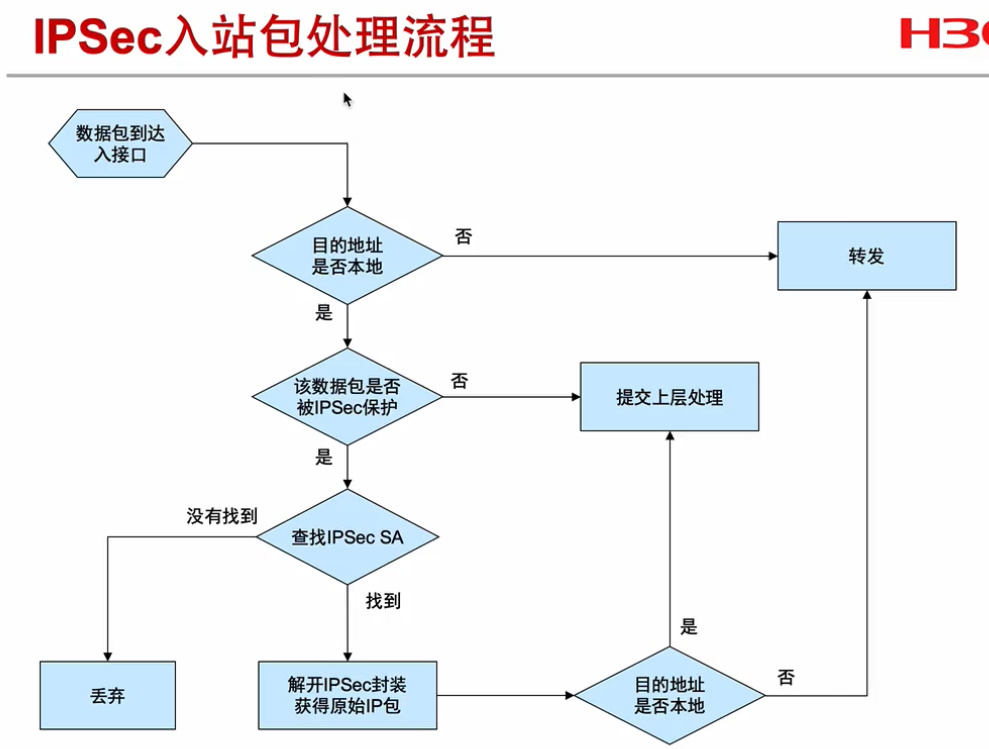

ipsec入站包处理流程

第一阶段协商模式

主模式 指定ip

6次握手,更加安全可靠

由于身份信息在第5,6次握手中被加密,**导致主模式只能通过公网IP地址识别对方身份;双方必须都具有固定公网IP地址,双方通过公网IP标识对端身份**<br />**不支持nat穿透**

野蛮模式 指定主机名

**3次握手,速度更快,没有主模式安全性高**<br /> 身份信息在第1,2次握手传递,野蛮模式只加密第3次握手,**某一端可用不具有固定公网IP地址**,双方通过FQDN来标识对端身份<br /> 必须由IP地址不固定的一端主动发起协商<br />支持nat穿透<br />(大部分情况下vpn可能为了降低出口压力,部署在内网 所以需要穿透nat)

(对于NAT穿越的⽀持:这也要视对等体双⽅的认证⽅式⽽定,主要的区别在预共享密钥的情况下。

如果是预共享密钥的情况下,主模式是不⽀持NAT穿越的,⽽积极模式可以⽀持NAT穿越。

⽽在证书认证的情况下,主模式和积极模式都是⽀持NAT穿越的。)