原理

代码执行漏洞(跟目标编程语言有关):

利用的是诸如eval()此类函数,将用户输入数据当作当前网站的脚本语言代码去执行,例如:eval()函数可将字符串当作php代码执行,因此如果存在参数phpinfo();作为输入传给eval()函数,那么网页中就将展示作为php代码的phpinfo();的执行结果。

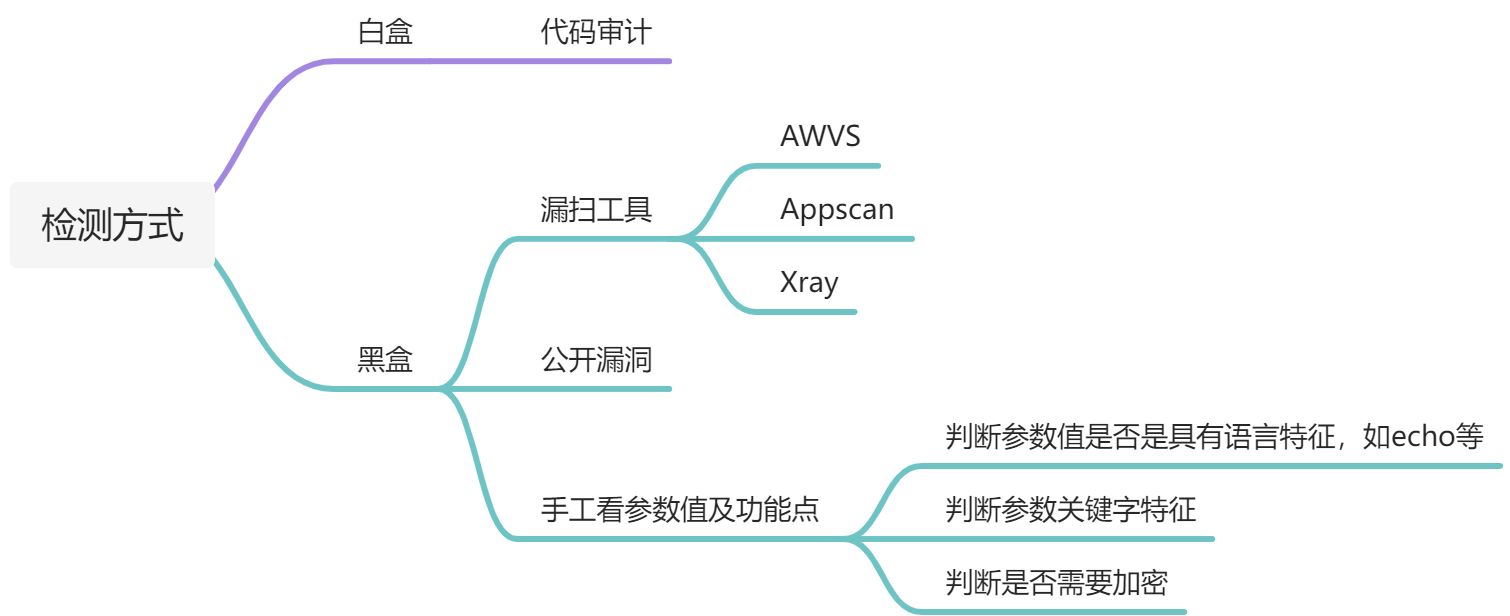

检测

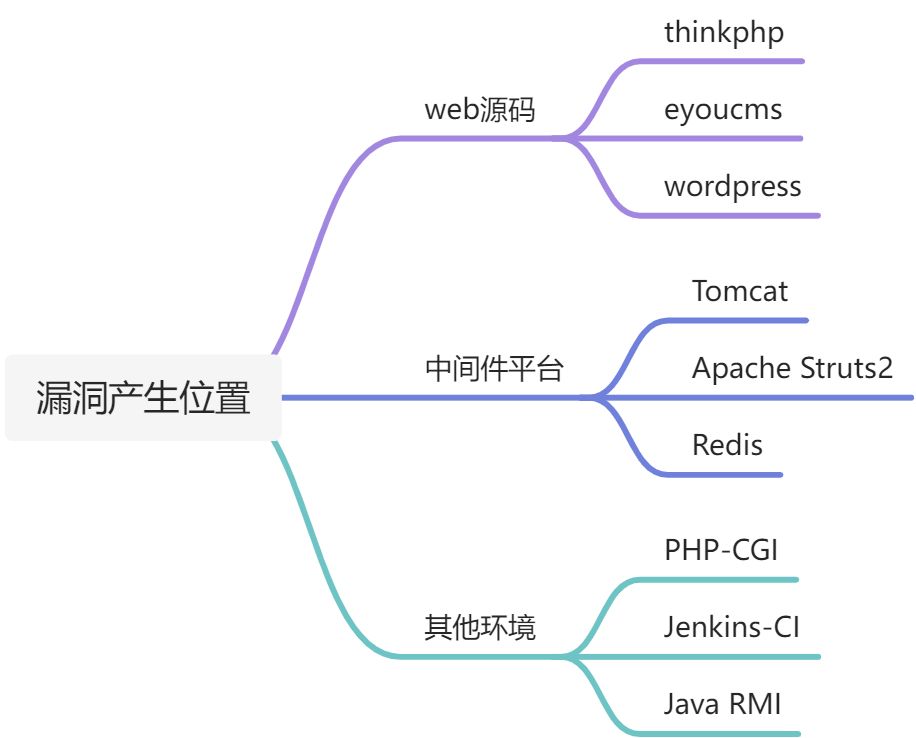

漏洞产生位置

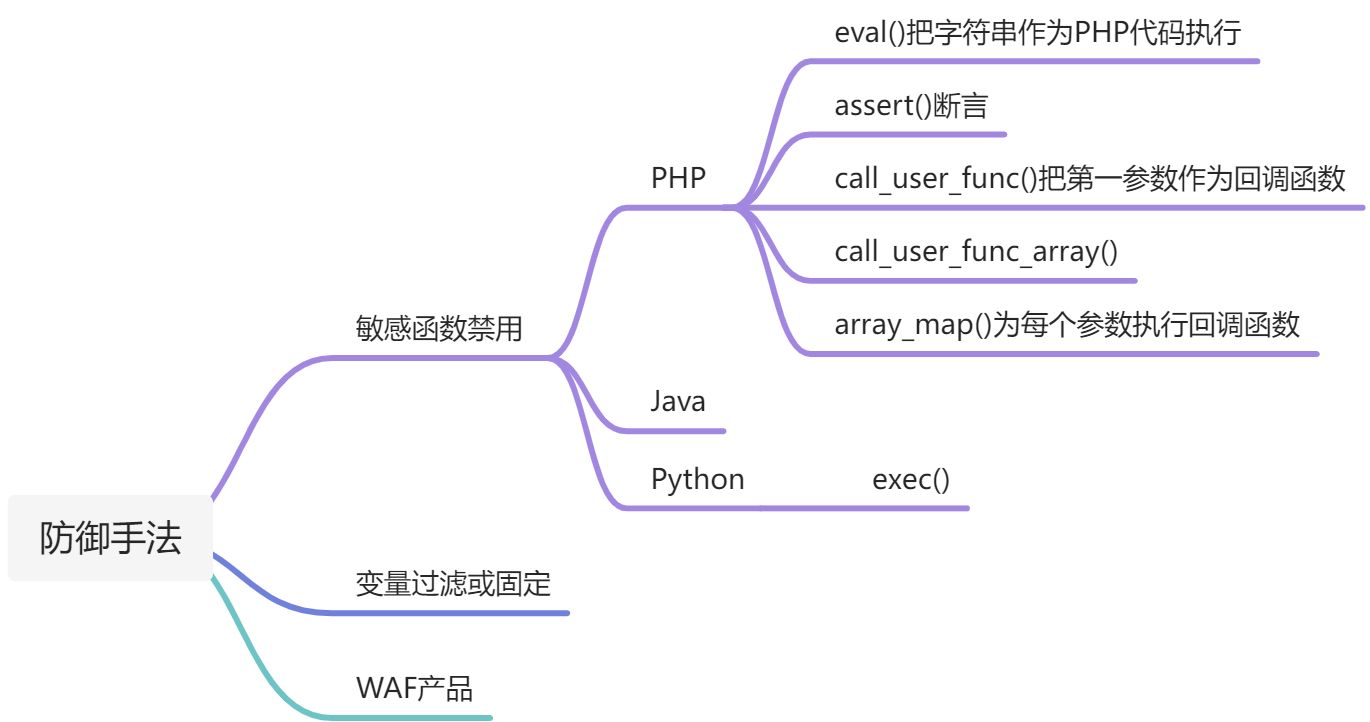

防御

其中eval(),宝塔对他进行防御时会有规则,即使传入数据是base64_decode(base64编码后数据),也会被检测敏感关键字,即base64_decode,从而被过滤。