个人感觉车联网方面的安全应该是主要集中在协议和固件上,还有就是各种的车载应用之类的安卓方面也涉及一些

漏洞从何而来

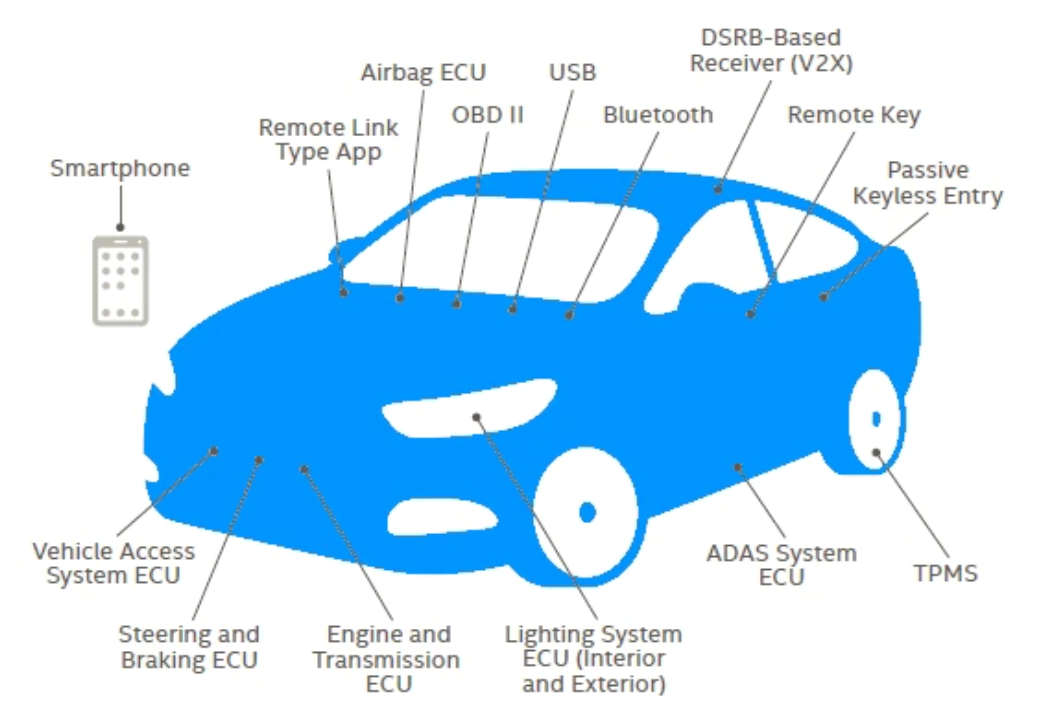

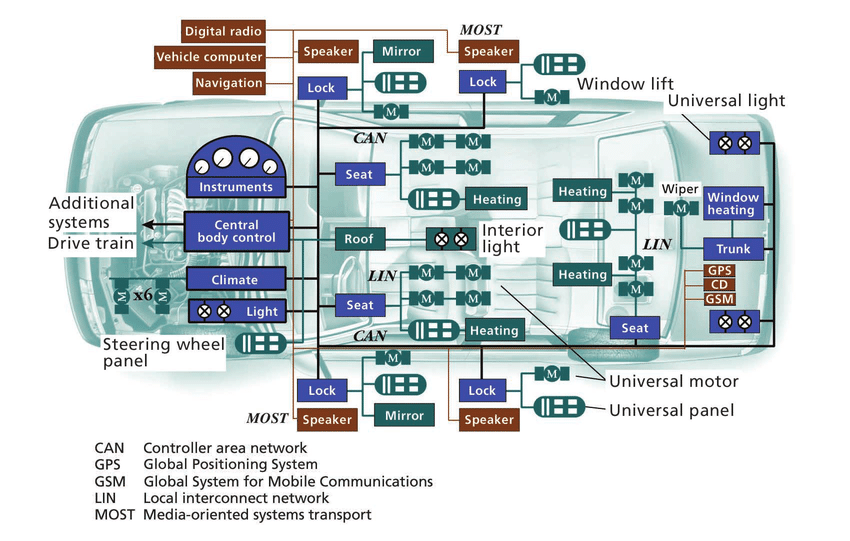

联网车辆需要巨大的处理能力和多个通信通道,以便电子组件进行计算和通信。今天的车辆是由他们的软件定义的。有了如此多的连接(V2V、V2I 和 V2X),车辆在设计上必须是安全的。但是,一般来说,一辆汽车/汽车包含 100 多个由不同 OEM 供应商制造和开发的ECU。

车辆使用超过几百万行代码来控制,从安全组件(加速、齿轮、刹车等)到信息娱乐中心以及从 GPS 到播放音乐的不同 ECU,大量的软件可能会导致安全车辆的缝隙。这些差距是攻击者的潜在攻击点。任何在线内容都是网络攻击者的目标。黑客不仅可以将用户的个人信息置于危险之中,还可以将他们的人身安全置于危险之中。如果在与车辆关键部件连接的安全性较差的 ECU 之间存在漏洞,就会使车辆容易受到攻击。

漏洞利用案例

如果车辆的计算机系统没有得到适当的保护,黑客就可以窃取数据甚至控制车辆。这些威胁不仅仅是理论上的。2015年,安全研究员Charlie Miller和Chris Valasek登上了国际新闻头条。当时他们远程入侵了由 Wired 杂志记者驾驶的 Jeep Cherokee。他们远程控制了空调、雨刷、油门和刹车。

2015 年之后,许多研究人员在世界各地的会议上分享了他们在黑客汽车公司和 OEM 的后端服务器方面的发现。一旦攻击者获得后端服务器的访问权限,他现在就有可能部署整个车辆的攻击。在这一点上,这是非常危险的,因为后端服务器是将安全 OTA(固件/软件)更新推送到车辆的可信平台。他可以控制油门/刹车/转向,也可以推送恶意更新。

如果研究人员发现一个漏洞,该漏洞有很大的可能使路上行驶的车辆可远程破解,则原始设备制造商和一级供应商可能会受到严重影响。如果它们无法通过 OTA 更新修复。汽车制造商将不得不把所有的车辆都召回来修复这些漏洞。

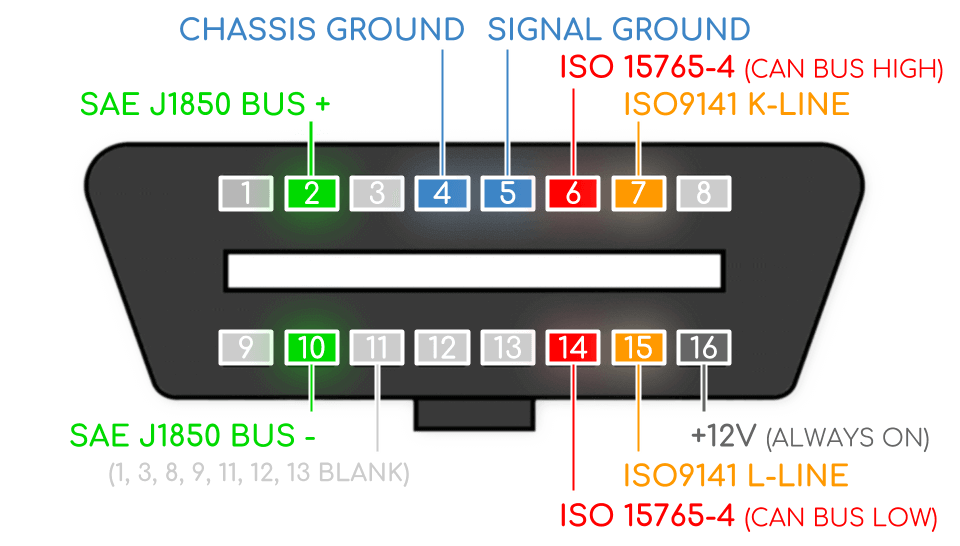

管理所有 ECU 及其功能是一项繁重的工作。想象一下有些事情失控了。手动查找被破坏的组件是一场噩梦。制造商想出了一个车载诊断端口 ( OBD-II ) 来解决这些诊断问题。

除了一系列标准化的诊断故障代码 ( DTC )之外,现代 OBD 实施还使用标准化的数字通信端口来提供实时数据。总而言之,车辆中的每条网络总线都将连接到 OBD-II 诊断端口。OEM 的测试设备只需发送统一诊断服务 ( UDS ) 命令即可读取 DTC 信息。

UDS 命令甚至能够重置 ECU 并在指定位置下载数据存储。这也打开了物理攻击面,攻击者可以安装恶意软件,轻松远程控制您的车辆。

我们最终担心可能危及生命和财产的攻击:

- 远程信息处理 ECU/网关身份验证和完整性 (V2X)。

- 恶意软件/后门获得对关键 ECU (Rootkit) 的控制和通信。

- 车辆关键网络总线中的通信中断(欺骗/Dos)。

- 原始组件/软件被受感染的对应组件替换。

- 传感器数据验证(雷达/激光雷达等)。

攻击手段

物理接入

为了进行物理攻击,攻击者将保持对车辆通信通道的物理访问,以记录不同ecu之间的内部通信。然后攻击者将对收集到的数据进行逆向工程,并进行多次攻击。攻击者可以使用OBD2端口或硬连接恶意硬件(如后门)来执行此类攻击。这样,攻击者就可以操纵数据包,并对该通道中连接的所有节点进行攻击。这些攻击包括重编程ECU和通过硬编码ECU封装休眠程序来实施攻击。短距离无线攻击

我们听说过使用蓝牙、RF、RFID 和 Wi-Fi 的 V2V 通信,这里有一个攻击者在车辆附近。TPMS(轮胎压力监测系统)钥匙扣和 PKES(被动无钥匙进入系统)在射频上工作,该射频具有短距离无线电发射器,该发射器通过向车辆发送识别信息进行身份验证来与车辆进行通信。通常,车辆信息娱乐中心或网关负责接收 OTA 更新。如果它使用攻击者的 Wi-Fi 怎么办?它将允许恶意程序进入内部 CAN 总线。如果同一个主机与车辆内部通讯总线相连。现在,攻击者可能能够部署能够在远程信息处理单元中安装并充当特洛伊木马程序的应用程序或网站。此外,如果 OEM 未能很好地实现音响主机的蓝牙功能,则很有可能连接到蓝牙音响主机或读取信息。远程无线攻击

V2I或V2X基本上与远程gigs连接,利用信息娱乐集线器/网关之间的综合漏洞,攻击者将能够通过远程信息处理单元访问并实施攻击。如今,我们看到很多OEM和第三方应用程序/软件都能够远程启动汽车。如果我们能黑进链条,我们也能访问大量车辆。V2X通信很容易受到窃听、欺骗和中间人类型的攻击。

我们看到供应链和第三方组件面临的挑战,我们还需要调查所使用的软件和ECU的攻击表面。OEM基础设施、信息娱乐中心和网关中使用的软件可能容易受到缓冲区溢出攻击或远程代码执行攻击等攻击。这些软件的安全性对于整个汽车生态系统的安全性来说是非常重要的粘合剂。

我们看到任何传入的数据都到达 ECU 以获得对车辆的控制,而且 ECU 是硬件攻击面,只能通过物理访问进行篡改,例如包含攻击者提供的代码的存储的启动内存,可以允许执行,打开调试接口不用于常规操作,而是用于开发和高级维护。芯片间/SoC 通信通道是 ECU 内部(通常在半导体之间)的任何数据交换链接,可以通过物理测量或操纵 ECU 获取信息来揭示和篡改侧信道攻击。侧信道攻击通常被认为难以执行攻击,但是,可以篡改特定的 ECU,从而打开攻击链,使顾问或攻击者能够远程入侵车辆。

因此,攻击面非常广泛,包括一个车辆生态系统,可以分为:

1.硬件

2.通讯

3.云

4.应用程序和软件